漏洞检测,流量和性能监控

N essus

Nessus 包括服务器和客户端两部分,可分开安装,也可以安装在一起,下是实验为安装在一台终端上

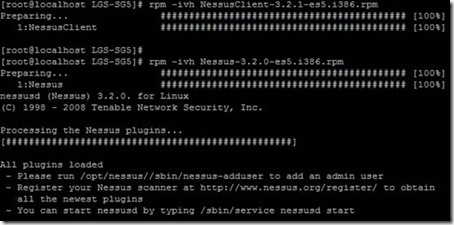

1.安装客户端,服务器

2.改变PATH,MANPATH路径,方便使用

加在、etc/profile或者~/.bash_profile

Vim ~/.bash_profile

PATH=$PATH:/opt/nessus/sbin:/opt/Nessus/bin

MANPATH=`manpath`:/opt/nessus/man

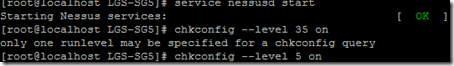

3.启动Nessus服务

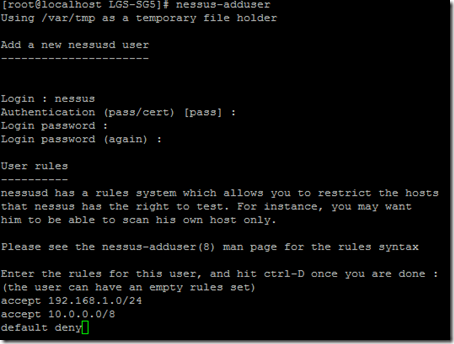

4.添加扫描用户

我添加了一个nessus的扫描用户,并设置了密码,在下面我设置了三条规则,允许对两个我指定的网段进行扫描,其他的都拒绝掉,规则设置好可以ctrl+D提交,接着确认信息

其他一些管理扫描用户命令

nessus_rmuser用户名 ------ 删除一个指定的扫描用户

nessus_chpasswd用户名 ------- 修改指定扫描用户的密码

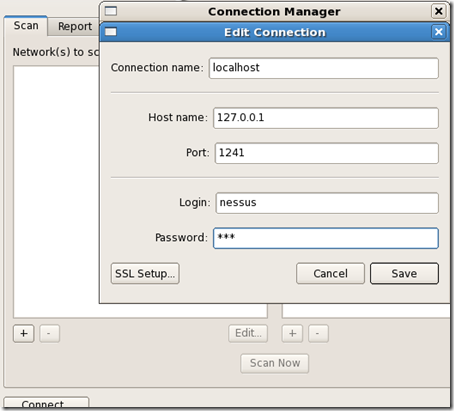

5.打开图形界面,运行NessusClient&即可打开Nessus的客户端,打开后,先连接到服务端,在添加扫描目标

先点击左下角连接,指定服务器地址,扫描用户的账号,密码然后Save 接着connect

然后添加扫描目标,指定扫描策略开始扫描结果会是下面这个界面,Nessus会扫服务器漏洞并给出相应警示(以颜色表示程度)还有风险及解决办法

右上角Export 可以导出到html界面观看更加直观

Nessus 实验完成

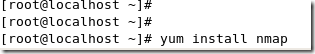

NMAP网络安全工具

1. 可在系统光盘中直接安装(自带)

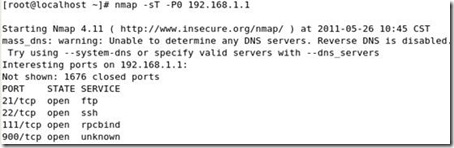

2. 使用NMAP扫描

namp【扫描类型】【选项】【扫描目标】

常用扫描类型

-sS TCP SYN 扫描(半开扫描):向目标发出SYN数据包,如果有收到SYN/ACK响应包,则认为目标端口正在监听状态,并立即断开

-sT TCP连接扫描:完整的TCP扫描方式,用来建立一个TCP连接,如果成功则认为目标端口在监听状态

-sF TCP FIN扫描:开放的端口会忽略这种包,关闭的端口会回应RST包

-sP ping扫描:只是探测目标主机是否正在运行,不做进一步扫描

-P0 -P零:在正式扫描之前不检测目标主机是否正在运行,有些防火墙可能禁止ICMP请求包,用这种扫描类型可以跳过ping 测试

-sU UDP扫描:探测目标UDP服务,速度会有些慢

-sV探测目标开放的端口,并尝试确定服务的版本信心

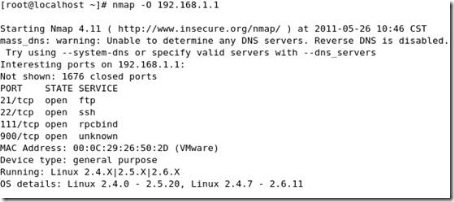

-O 探测目标主机的操作系统

常用选项

-p 指定目标端口,可用逗号分隔过个端口,减号连接一个端口范围在列表前指定T:表示TCP端口指定 U:表示UDP端口

-n 不做DNS解析

-v 显示更详细的扫描结果

案例:

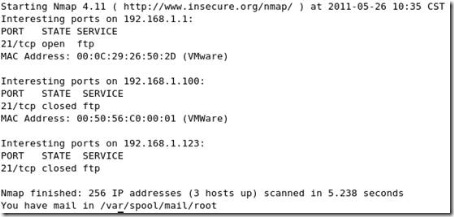

探测指定网段是否有FTP服务,不做DNS解析

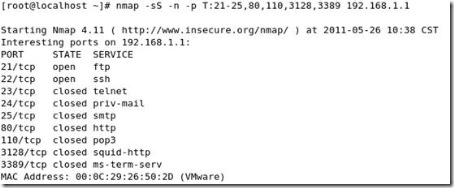

探测指定服务器是否有开指定端口服务

使用TCP连接连接扫描服务器,无法ping通也继续

探测目标主机操作系统类型

探测局域网中各主机都开放了那些服务

探测网段中有那些主机在运行

NMAP实验完成

EtterCap

一款基于ARP地址欺骗式的网络嗅探工具(主要用于交换局域网络)

通常只关注嗅探疑似用户名,密码等较敏感信息

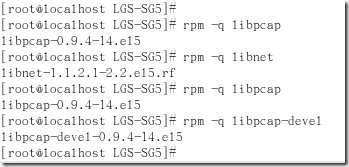

装这个软件首先搞定开发库,不然出问题

我选择了安装所有的开发环境(除了KDE)

1. EtterCap需要的环境

ettercap-NG-…..tar.gz

libnet

libcap

libpcap

lipcap-devel

yum安装即可

2. 安装软件包

3. 以便已安装方式安装EtterCap

解压 ----到解压路径执行 ./configure make make install

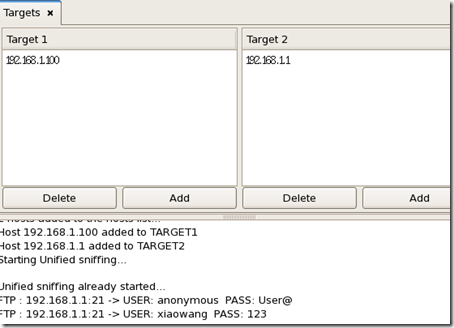

4. 使用EtterCap(图形界面执行ettercap–G & )

Sniff----Unified Sniffing -----选择网卡---探测局域网主机列表(可选)----添加嗅探目标----开始嗅探

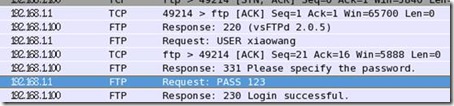

可以看到我们抓到了FTP用户的账号密码,如果局域网中有很多这样不安全的因素那么就要考虑用加密的方式传输了

EtterCap实验完成

WireShark

一款网络协议分析工具功能不亚于Sniffer Pro ,在Windows平台下也有这款软件

1. 确认环境

确保已装有libpcap和libpcap-devel软件包并有开发环境(已全装)

2. 以编译方式安装WireShark

进入解压到的目录,执行./configure , make, make isntall

3. 启动WireShark(图形界面下执行wireshark&)

选择用于抓包的网络接口-------获取(过滤)----分析

可以看到我们已经抓到了用户名为xiaowang密码为 123 的用户在用FTP协议传输数据,很强大

WireShark实验完成

Cacti

仙人掌性能检测系统主要通过SNMP协议下采集数据,因此被监测的客户端需要支持SNMP协议,在linux主机中可以安装net-snmp软件包提供snmpd服务

1. 环境

Cacti需要建立在AMP平台下,因此我们要装httpd,mysql-server,mysql, mysql-connector-odbc, php, php-mysql. Php-common, php-pdo并且服务器端也要安装SNMP协议,因此我们要安装net-snmp-utils(用于提供snmpget,snmpwalk等)为了解决依赖关系,需要依次安装lm_sensors, net-snmp, net-snmp-utils安装rrdtool软件包(数据库轮询工具)使用rrd数据库保存信息,功能更强大,效率更高!

依次为LAMP(httpd, mysql-server, mysql, mysql-connector-odbc, php, php-mysql. Php-common, php-pdo) ,lm_sensors, net-snmp, net-snmp-utils , librart_lgpl-devel, rrdtool

2.确认已经安装了librart_lgpl-devel,AMP,lm_sensors, net-snmp, net-snmp-utils然后以编译安装方式安装rrdtool , 进入解压目录执行 ./configure --prefix=/usr/local/ , make , make install

3.安装配置 Cacti服务器套件

将下载的Cacti文件包解压至web的根目录下(用rpm安装为:/var/www/html/)

添加用于检测数据库的用户cactiuser并将cacti文件包下的rra和log的宿主和属主更改为cactiuser

4. 设置监测数据库

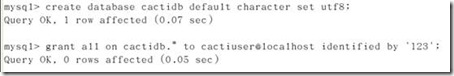

上面两条语句分别为:1.创建一个cactidb的数据库,设置默认字符集 2. 对cactiuser用户在本机上开放所有对cactidb数据库的操作,并设置密码为123

5. 导入数据库

此处密码是为用户授权时创建的密码,即123

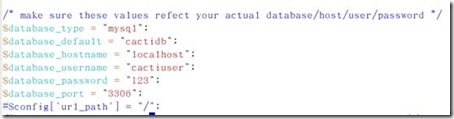

6. 修改Cacti主配置文件

Vim /var/www/html/cacti/include/config.php

依次为数据库类型默认哪个数据库数据库的主机名数据库用户名数据库用户名密码数据库端口指定Cacti相对于网站根目录的位置(如果Cacti就是网站根目录则可以省略,如果不是请指定

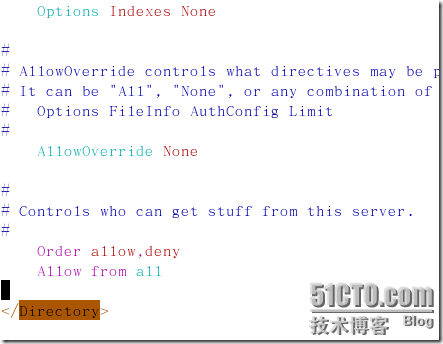

7. 修改httpd配置文件

对别人开放权限

修改默认首页增加对.php的支持第二行是改变默认语言

8. 访问界面,初始安装

NTOP

Network Top 网络排名适用于局域网网络流量的占用的监测

1. 环境

NTOP需要libpcap, libpcap-devel, libpng, gdbm, gd软件包支持一般默认为安装的如果没有安装则挂上系统盘安装即可然后还要有rrdtool的支持

2. 编译安装NTOP

进入解压目录执行./authgen.sh --with-ftcpwrap , make , make install

运行执行脚本并添加 --with-tcpwrap以对TCP Wrappers 访问控制

3. 配置NTOP监测系统

l 设置NTOP数据存放目录(/usr/local/var/ntop/)NTOP系统默认是以低权限用户nobody的身份运行,所以为了能使NTOP对数据可读写,需要对数据库位置调整适当的权限

chown–R nobody /usr/local/var/ntop/

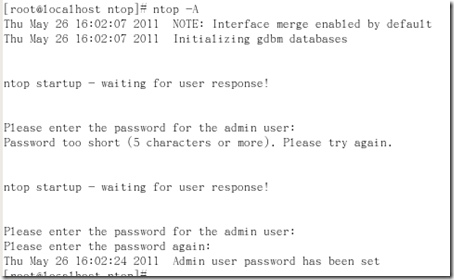

l 设置NtOP管理员密码

Notp–A

l 设置TCP Wrapper

如果编译时选择了 --with-tcpwarp配置项则可以通过TCP Warpper对Ntop进行控制

echo ‘ntopd:192.168.1.0/24’>> /etc/hosts.allow

echo‘ntopd:ALL’>> /etc/hosts.deny

l 运行NTOP服务程序

ntpd -d -i eth0 ------以后台守护进程方式运行,并指定只是监测eth0网卡所连接的网段

ntpd -d -i eth0,eth1 –M ----对两块网卡的数据分别统计(-M)

其他常用选项

-c 保留非活动主机的记录

-p 指定新的数据存放目录

-u 指定运行程序的用户身份

-b 关闭协议×××

-n 使用数字形式显示(不做DNS解析)

-w 指定监听HTTP访问的端口(默认为3000)

Ntop程序的各个选项可以写入到配置文件中(每行一条选项),然后通过“ntop @配置文件”的形式启动服务

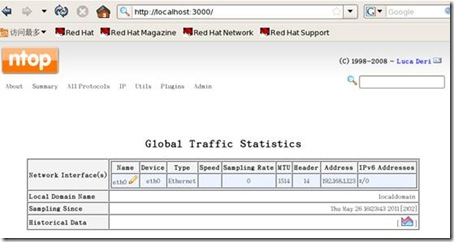

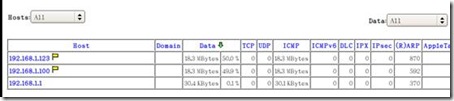

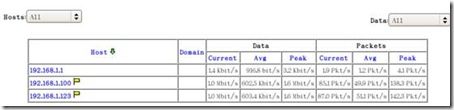

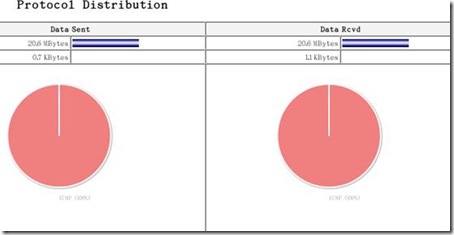

4. 使用NTOP监测网络流量(端口为3000)

监测局域网流量

NTOP实验完成

转载于:https://blog.51cto.com/luojunyong/804190

1615

1615

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?