安天365第二期线上交流

您的对手在看书!您的仇人在磨刀!知识改变命运,学习改变生活!安天365并入安全帮,将致力于安全技术的真正交流,我们是安全的开荒者,我们经历丰富,从事网络安全十六年,我们经历了曲折,我们取得过成功!安天365团队累计出版《******及实战案例解析》《Web***及实战案例解析》《安全之路-Web***及实战案例解析第二版》、《******实战加密与解密》、《网络***实战研究:漏洞利用与提权》计算机图书五本,保持一年一本的速度在进行递增,我们在做安全体系建设,将某一个漏洞和方法进行极致研究!

今天我们将开启第二次线下交流,达到激发兴趣、学习新知,共同进步的目的。没有交流就没有进步!网络安全的研究范围非常广,您可以就某个具体技术发表自己的见解(Web***、信息泄露、漏洞挖掘、实战***等)。如果您对网络安全技术感到乏力,也可以就网络及生活其它方面的奇技淫巧与大家分享。期待您的到来!

我们的目标:鼓励原创各种技术真正分享和交流!

一、交流对象

1.在论坛和免费期刊《安天365安全研究》发表文章被录用的作者。

2.土豪(每次参与需缴纳50元现金红包,红包当场发给参与交流的成员),后续费用将持续增加。

目前已经收到150元,本次活动中最佳技术分享者,将在活动结束后赠送原创签名图书《网络***实战研究:漏洞利用与提权》一本!

二、交流方式

1.提交交流文章和PPT

2.已经发表过文章的不用提交。

3.在安天365技术交流群报名(群号:513833068)。

4.交流时间:2017年8月6日(今天晚上)7:30——21:30

5.交流方式:QQ群视频

6.会议按照演讲的形式按先后顺序轮流进行,届时如发言较混乱则由视频会议发起人开启麦序模式,群成员可依次单独发言。每一场小演讲完毕后,关闭麦序进行自由发言讨论。

7.演讲形式:屏幕共享&语音,另支持PPT演示,自备PPT效果会更好

三、交流主题

1.团队动态和发展思路

2.技术交流主题

(1)文本数据去重及排序 分享人:simeon

(2)信息收集子域名收集 分享人:菲哥哥

(3)对某目标站点的一次***分享人:simeon

(4)使用 MSF 路由转发实现MSF框架的内网***分享人:myles007

(5)CSRF ***场景分析与重现学习分享人:myles007

(6) Windows 7 下使用 Docker 虚拟化秒部署“漏洞靶机”实操详解分享人:myles007

(7)MSF框架实现“永恒之蓝”的闪电*** 分享人:myles007

(8)针对MSSQL弱口令实战流程梳理与问题记录 分享人:myles007

(9)关于一次c/s模式客户端的***测试实例 分享人: big学长

新增加:

(1)DDOS原理防御,以及实验 分享人: Mochazz

(2)网络犯罪魔与道:过去,现在,未来 分享人:山东警院 张璇

四、交流收获与福利

1.参与技术分享的作者永久免费参与安全帮的线下交流。安全帮将致力于安全技术高端交流,有技术交流的免费参与,无技术的每次需缴纳100元费用(包括午餐费、礼品费用等)。

2.参与实际***项目。

3.参与团队课题研究

4.免费获取团队工具包

5.获取团队资源和技术支持。

6.线下交流场所:北京市朝阳区万红路798南一门九色石院内

7.交流网站:www.secbang.com

五、交流花絮

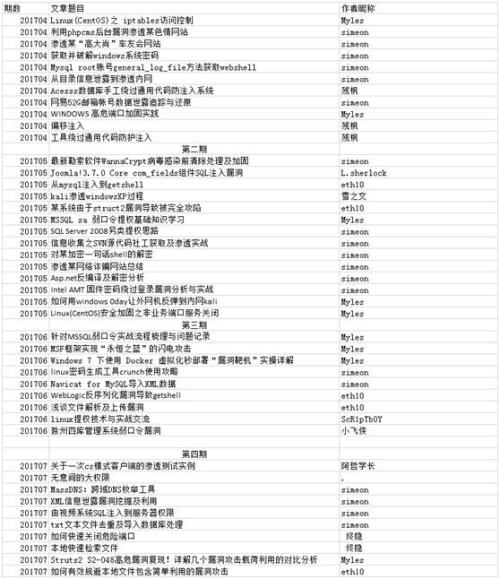

1.团队成员myles007近期成果

(1)文章列表及稿费收入

(2)文章链接:

http://bobao.360.cn/member/contribute?uid=749283137

2.累计文章发表情况

3.线下交流场地

六、后期交流主题

1.安全知识wiki建设

2.内网***

3.最前沿技术研究

5625

5625

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?