前言

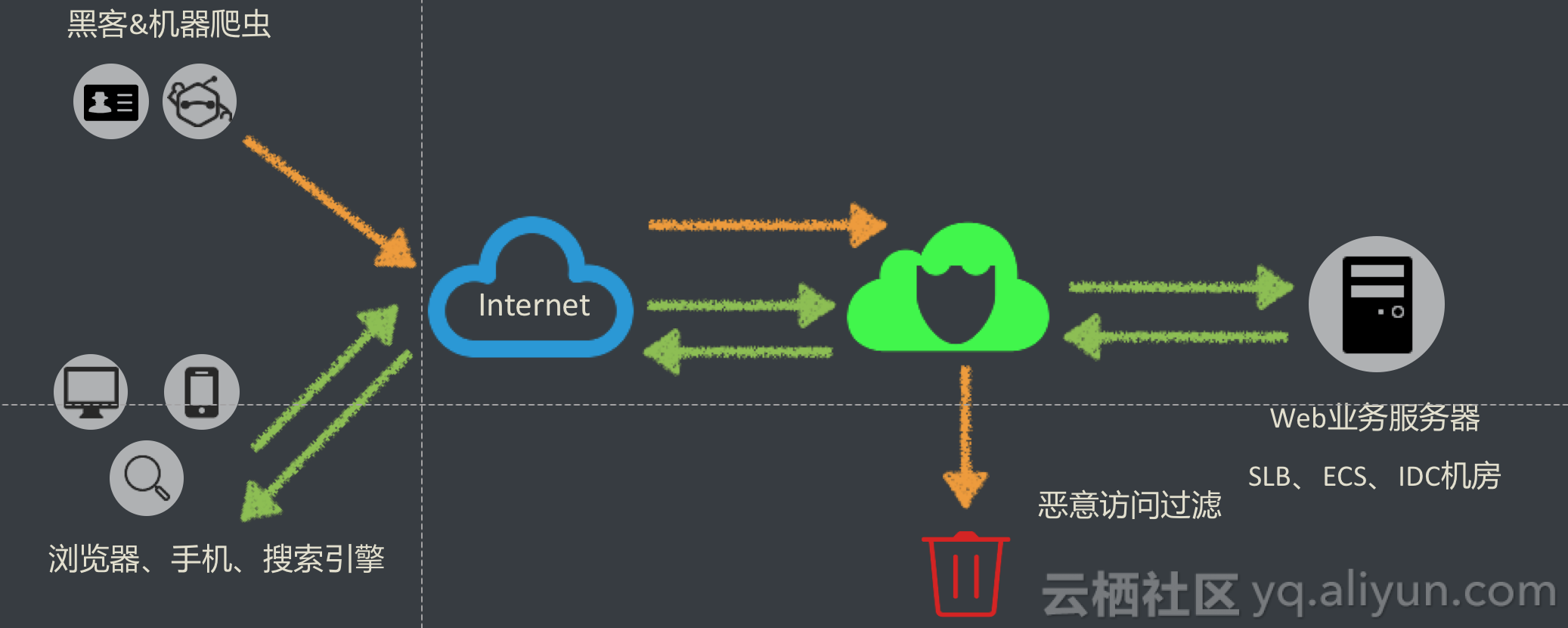

随着互联网的不断发展,互联网上的攻击威胁也越来越多,例如电商行业的交易数据被篡改,网站被篡改发表跑路内容导致信任危机,数据库被攻击导致客户信息泄露,相关客户福利措施被薅羊毛等等,即便是很小的过失都可能带来极大的负面效应。

而 Web应用防火墙 (以下或简称 WAF)就是这样一款解决上述安全问题的产品,可以提供保障网站、APP等Web应用的数据安全、业务安全及可用性等服务。

介绍

Web应用防火墙 支持包括但不限于:防护OWASP常见威胁、0day漏洞快速防护、网站隐身、缓解恶意CC攻击、过滤恶意的Bot流量、IP访问控制、URL访问控制、恶意CC变种攻击、恶意爬虫防护、管理后台保护、盗链防护、拦截黑客针对不存在的URL地址、基于地理区域的封禁、企业版提供针对指定地区的IP访问封禁、日志管理 等功能。

相比于市面上常见的开源 WAF 产品,Web应用防火墙 更加专业,其集聚了安全大数据实时智能引擎、海量恶意IP库/IDC机器IP封禁、黑客威胁情报、Web攻击&CC智能算法、精准访问控制&业务安全等服务。

可以说 WAF 是一款用的人越多越聪明越好用的产品。

要求 & 收获

需要使用到的产品:

通过本文你将讲学到:

- 配置使用 Web应用防火墙

- 常见 Web 攻击的防护

说明

- 同高防 DDOS 和 SLB 这样的产品不同而是 WAF 只提供七层防护,无四层转发,只有默认的2G-5G的防护能力,并不能抵御大规模DDoS攻击,但是提供更加精准的CC防护

- 接入 WAF 的域名必须在阿里云备案或者备案接入阿里云,而且不支持纯IP

- WAF 不区分电信联通线路,全线BGP线路,不需要分线路

接入

由于阿里云的网络产品有很多,比如说 SLB、CDN、WAF、DDOS 高防等等,所以在配置的时候一定要按照一定的顺序进行接入,不然可能很多产品使用了不仅不会起效果反而还会引起负面效果。

经典的糖葫芦结构:

WAF —— SLB —— ECS

DDOS 高防 —— WAF —— SLB —— ECS

接入 CDN:

CDN —— WAF —— SLB —— ECS

有 CDN 和高防的场景:

但是如果有 DDOS高防 套在 CDN 后面就不会起作用,套在 CDN 之前 CDN 也会失去作用,这时候就要考虑阿里云的 DDOS高防 和 CDN 结合的产品: SCDN

SCDN —— WAF —— SLB —— ECS

接入配置

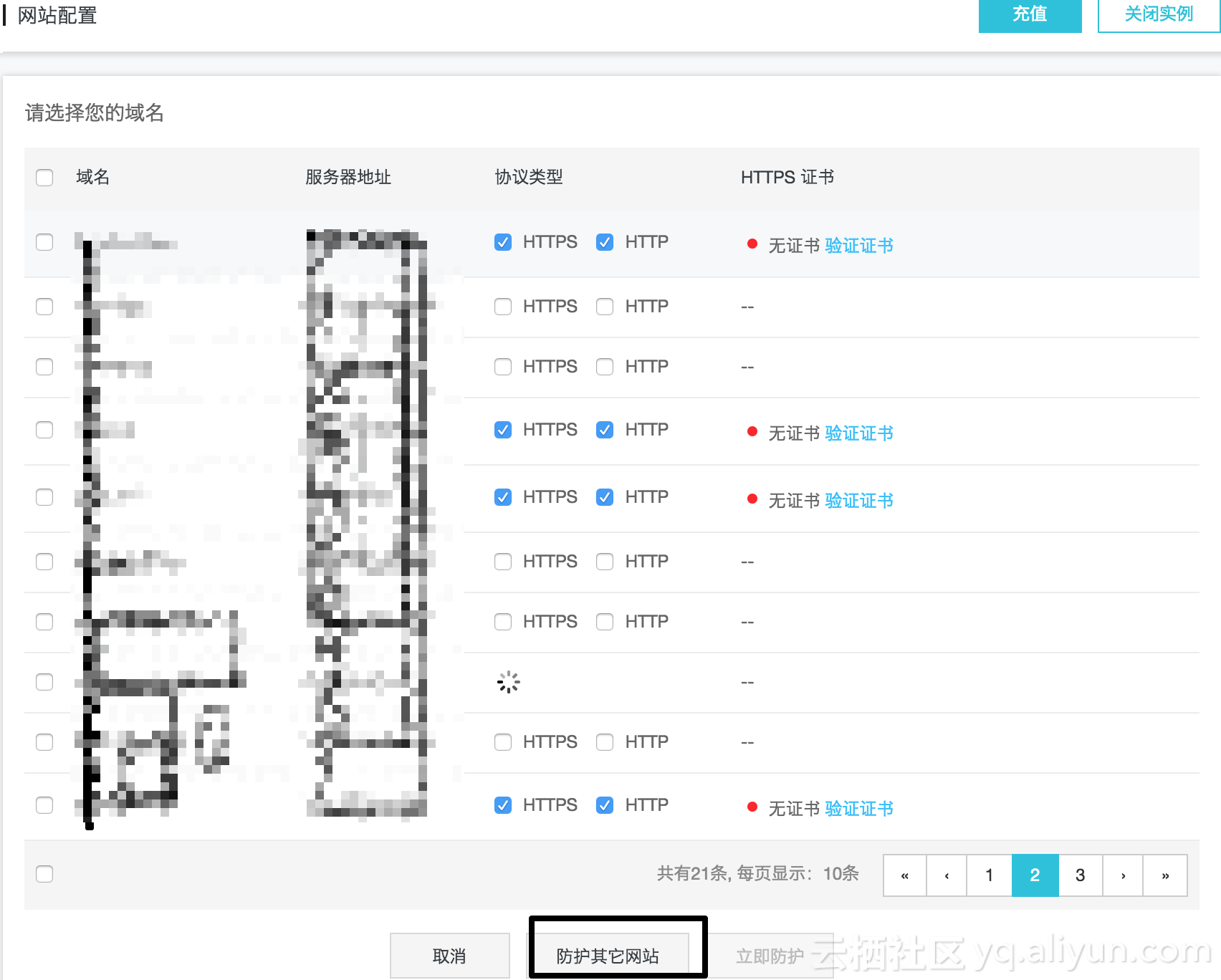

一、 选择防护的地域,是中国大陆还是海外地区,然后 添加网站

二、 然后会自动列出在阿里云 DNS 中存在的网站,如果里面没有需要防御的域名可以选择 防护其他网站 ,记得勾选是否防御 HTTPS

三、 在 管理 —— 网站配置 中,我们就可以看到我们添加的域名了,我们可以继续进行编辑。 防护其他网站 的设置和 编辑网站配置 的内容一致:

WAF 可以为本地为 HTTP 的网站自动配置 HTTPS 非常的方便,适合不会配置 HTTPS 的新手,当然也支持 HTTPS 回源的全加密链路。

放行回源 IP

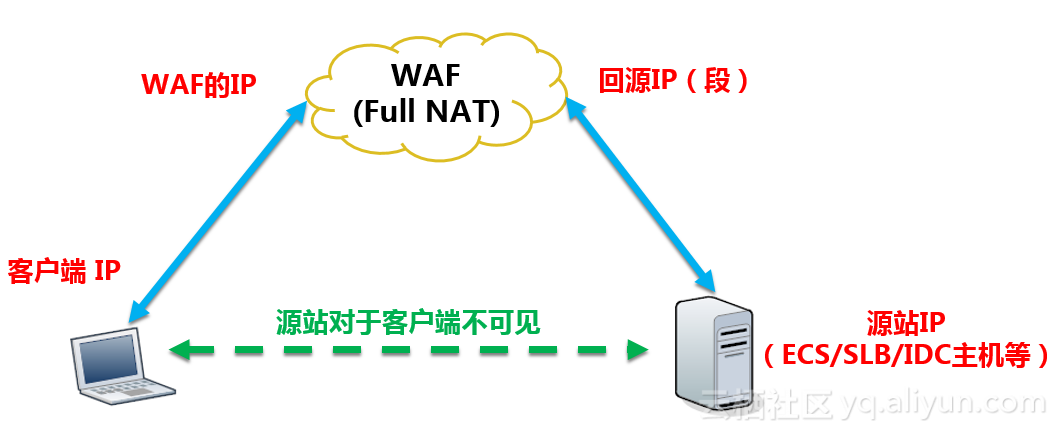

接入WAF后,WAF作为一个反向代理存在于客户端和服务器之间,服务器的真实IP被隐藏起来,客户端只能看到WAF,而看不到源站。如下图所示(origin为源站):

在源站(真实服务器)看来,所有的请求源IP都会变成WAF的回源IP段。

由于来源的IP变得更加“集中”,频率会变得更快,服务器上的防火墙或安全软件很容易认为这些IP在发起攻击,从而将其拉黑。一旦拉黑,WAF的请求将无法得到源站的正常响应,故务必要确保回源IP在源站上没有被拦截。

进入 网站管理 在顶部可以看到有 Web应用防火墙回源IP网段列表 就是 WAF 的回源 IP 了,在服务器的相关安全软件中添加 IP 即可。

本地验证

在把业务流量切到WAF上之前,建议先通过本地验证的方式确保一切配置正常、WAF转发正常。

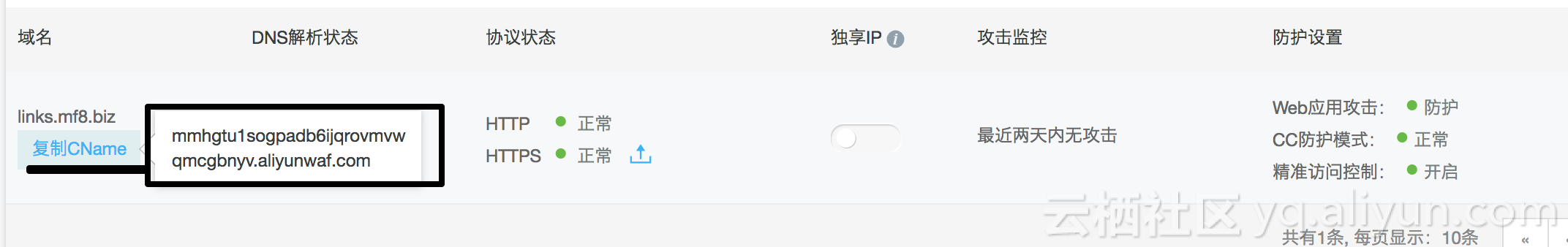

我们 Ping 一下 WAF 提供的 CNAME 地址,复制解析到的 IP,然后修改 hosts 来测试:

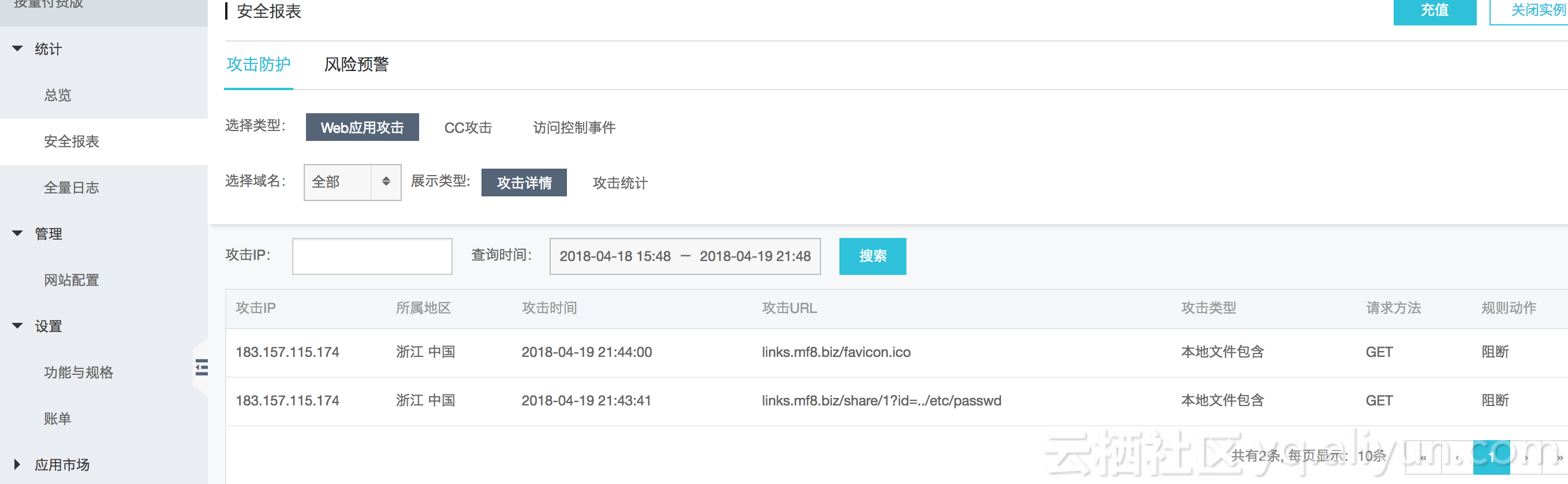

然后我们模拟一个攻击行为看看会不会被拦截,例如在域名后加入 ?id=../etc/passwd

例如访问: https://links.mf8.biz/share/1?id=../etc/passwd

那么测试就成功了!

修改DNS解析

如果域名 DNS 使用的是阿里云 DNS 那么会自动进行 CNAME 配置,如果DNS为其他厂商需要手动复制 CNAME 地址,将受防护域名的记录改 CNAME 记录到分配的 CNAME 值上。

我们将类型选择 CNAME,然后线路选择 默认 ,再将记录值改为 CNAME 值即可

值得一提的是 TTL 值一般建议设置为600秒(即10分钟)。TTL值越大,意味着记录的同步和更新越慢。

全网生效大致需要 10粉最 到最长 48 小时左右。

使用

安全报表

WAF 有着非常好的安全报表,我们可以详细的了解发生的攻击行为以及攻击者信息

并获得相关风险预警:

防护配置

在 网站配置 处我们还可以选择具体的 防护配置

例如我们可以在正在遭受大规模 CC攻击 的时候调整为 攻击紧急 模式

总结

Web 防火墙是一款开箱即用的安全产品,可以帮助解决不少安全问题,在资金充裕的情况下不失为一种很好的常备选择!

本文详细介绍Web应用防火墙(WAF)的功能特性,包括防护OWASP常见威胁、0day漏洞快速防护等,以及如何配置使用WAF确保网站安全。

本文详细介绍Web应用防火墙(WAF)的功能特性,包括防护OWASP常见威胁、0day漏洞快速防护等,以及如何配置使用WAF确保网站安全。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?