韩大卫@吉林师范大学

2014.12.10

转载请表明出处

*****************************************************

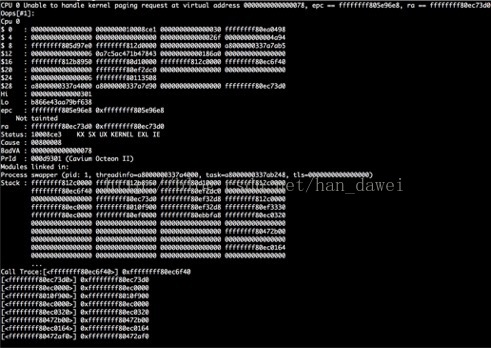

关于内核报错 “Unable to handle kernel paging request at virtual address” 的问题, 绝大多数都是由于程序使用了不可用的指针而引起的, 定位这类问题的办法很简单,也希望我的描述足够简单实用.

以我下面的一个实例说明:

epc :exception program counter , 异常程序计数器, ra : return address 返回地址

我们可以根据 “CPU 0 Unable to handle kernel paging request at virtual address 0000000000000078, epc == ffffffff805e96e8, ra == ffffffff80ec73d0” 找到epc的具体位置, 再根据具体的汇编程序定位出引起epc的具体原因, 另外, 如有必须知道全部的调用路径. 那么重复定位epc的方法,根据call trace 逐步定位即可.

在编译linux 的时候, 会产生一个System.map, vmlinux, 以及vmlinux.o

我们使用System.map 和vmlinux.o 即可. 因为vmlinux可能是被特定压缩工具压缩过的(根据您的makefile), 无法使用objdump工具做反汇编.

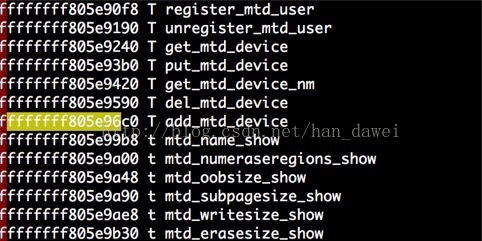

先打开System.map:

将 epc == ffffffff805e96e8 里的 ffffffff805e96e8 地址拷贝下来, 直接在System.map 里面查找, 如果没有找到, 那么将ffffffff805e96e8 最后两位删掉, 即ffffffff805e96, 查找这个地址, 绝大多数情况都可以找到, 我的如下:

看来问题是出在 add_mtd_device 这个函数里面.

epc 的位置是在ffffffff805e96e8, add_mtd_device 的地址是在ffffffff805e96c0 , 那么应该是在add_mtd_device里的ffffffff805e96e8 - ffffffff805e96c0 = 0x28 这个偏移位置出了问题.

现在我们需要观察 vmlinux.o 的汇编代码, 找到 add_mtd_device 函数的汇编, 观察 0x28 位置的汇编语言.

先使用xxx-objdump(xxx为具体的交叉编译工具前缀) 将vmlinux.o 反汇编出来, 我的做法是:

mips64-octeon-linux-gnu-objdump -dr vmlinux.o >> linux-dr

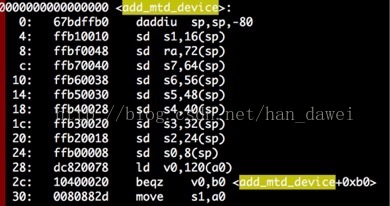

之后打开linux-dr 这个文件, 找到 add_mtd_device 的定义处:

可以看到, 0x28 位置的汇编:

28: dc820078 ld v0,120(a0)

ld v0, 120(a0) 的含义是:

先取寄存器a0的数值的地址, 再将该地址后120字节处的数值加载到v0 寄存器.

(a0)是取a0寄存器的地址, a0是负责传递函数的第一个参数的寄存器.

dc820078 就是ld v0, 120(a0) 对应的机器码.

根据CPU 0 Unable to handle kernel paging request at virtual address 0000000000000078 这句话的提示可以知道,

是在对a0的0x78(120) 地址取值的时候发生了错误, 很可能是a0地址本身不可用. 如果能确认的话, 就可以证明add_mtd_device的第一个参数使用一个不可用的指针.

这时候就可以检查源代码, 相信您有能力很快到定位问题.

但如果该函数很大, 不容易定位, 那么我们可以通过120这个信息定位到该函数里具体的语句.

我的实例:

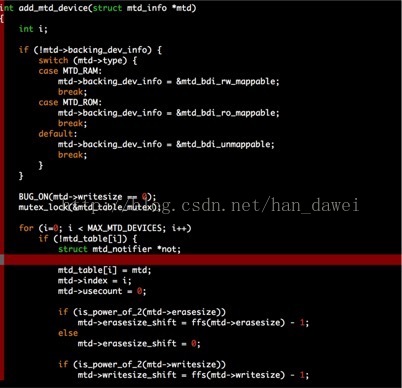

打开linux内核源代码, 计算120字节在add_mtd_device() 第一个参数类型里的位置, 得到参数成员:

vi -t add_mtd_device

如下图:

找到第一个参数的类型struct mtd_info 定义, 通过逐步计算每个成员偏移(注意填充字节),

可以算出第120字节的成员为backing_dev_info. 那么, 在代码里, 出现epc的程序就是第一个出现该成员的地方.

如果这个偏移太大, 很难计算的话, 不妨在代码里, 在调用该函数前自定义一个该参数类型的变量,

估计一个大概的成员, 计算他们的偏移, 在知道这个成员偏移量的基础上, 再计算120的成员位置. 会容易一些.

我的做法是:

struct mtd_info my = {0};

unsigned long len = (unsigned long)&(my.backing_dev_info) - (unsigned long)&my;

printk("sizeof is = 0x%lu\n", len);

当然, 这需要重启设备, 并load新编译的linux.

关于定位epc 位置, 总结一下:

1, 打开System.map, 找到epc之前的最近函数的地址.计算出epc距离该函数的偏移值.

2, 使用objdump 找到该函数, 分析 epc 偏移处的汇编代码.

3, 打开源代码, 根据分析汇编代码得到的信息进行定位.

转自:https://blog.youkuaiyun.com/han_dawei/article/details/41846055

本文介绍了一种针对Linux内核中出现的“Unable to handle kernel paging request at virtual address”错误的定位方法。通过分析异常程序计数器(epc)的具体位置及调用堆栈,结合System.map和vmlinux.o文件,可以精确找到导致问题的代码位置。

本文介绍了一种针对Linux内核中出现的“Unable to handle kernel paging request at virtual address”错误的定位方法。通过分析异常程序计数器(epc)的具体位置及调用堆栈,结合System.map和vmlinux.o文件,可以精确找到导致问题的代码位置。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?