命令注入

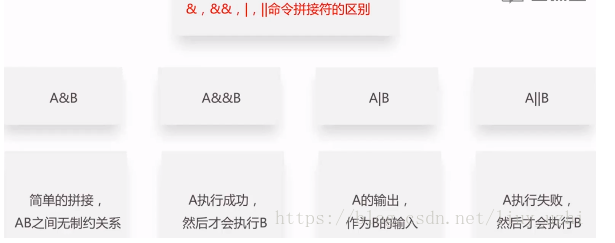

是指程序中有调用系统命令的部分,例如输入ip,程序调用系统命令ping这个ip。如果在ip后面加一个&&、&、|、||命令拼接符号再跟上自己需要执行的系统命令

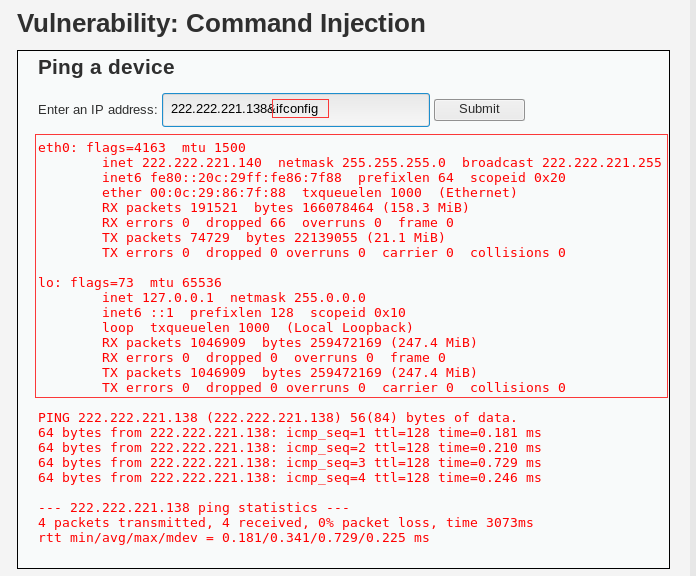

在ping设备的输入框中ip后面加上&ifconfig,或者其他命令

222.222.221.138&ifconfig

和文件上传漏洞对比

相同点

相同的地方是都是根据程序调用系统命令

不同点

命令注入是程序调用系统命令,在参数没有约束的情况下,在参数后加上需要执行的系统命令。这个限制在于程序不一定提供这种调用系统命令的功能。

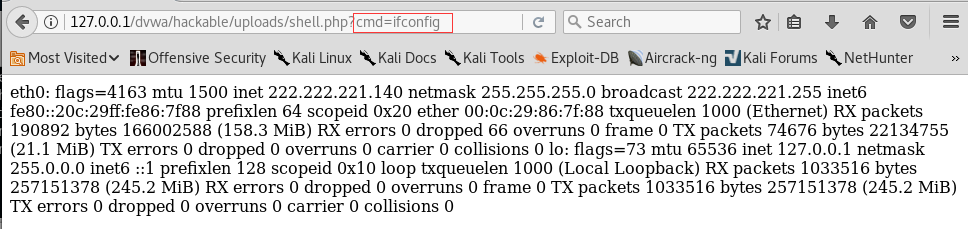

文件上传漏洞是自己手动上传一个执行系统命令的页面,然后访问这个页面,把命令以参数的形式传给页面执行。

上图中在文件上传漏洞同样可以达到一样的效果

防护

参数过滤

白名单保护

如果命令的参数是有特征性的建议使用白名单对输入的参数进行保护

比如允许[a-z][A-Z][0-9] _- 等有限的字符

黑名单保护

|;&$><`\! 可以将这些字符直接作为黑名单过滤

\t\n\r\f \u0000 这些字符需要作为黑名单过滤,特别是空字符截断 \u0000 (这个在JVM6里是没有保护)

本文介绍了命令注入,即程序调用系统命令时,参数无约束可拼接命令执行。还对比了命令注入与文件上传漏洞,相同点是都调用系统命令,不同在于注入方式。最后提出防护方法,如参数过滤,包括白名单和黑名单保护。

本文介绍了命令注入,即程序调用系统命令时,参数无约束可拼接命令执行。还对比了命令注入与文件上传漏洞,相同点是都调用系统命令,不同在于注入方式。最后提出防护方法,如参数过滤,包括白名单和黑名单保护。

2299

2299

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?