服务端:xuegod63.cn IP:192.168.1.63

客户端:xuegod64.cn IP:192.168.1.64

网络安全:

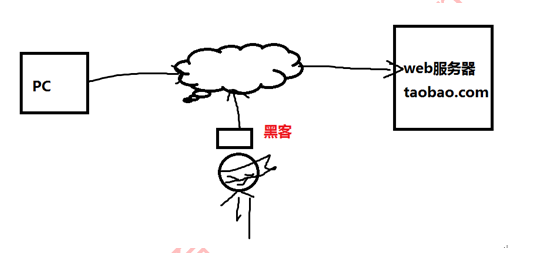

网络传输中的安全隐患…. 中间人***

全隐患: 解决方法

1、窃听-- 》 加密

2、篡改 -》 哈西算法:MD5,sha1 (检查数据完整性)

3、伪装(钩鱼网站,伪装WIFI) -》 身份认证(用户名/密码、数字证书)

4、网络中断 (内网冒冲网关,DDOS ) –》绑定静态arp地址; 加大服务器和带宽。防DDOS脚本

实战:1、加密

对称加密算法:AES 高级加密算法

DES 标准加密算法

3DES 或DES3

非对称加密算法:DSA

RSA

例1: 演示对称加密:des3或3des算法

对称加密有几把密钥?

对称加密的特点: 只有一把密钥,加密速度快。 缺点:安全性差

[root@xuegod63 Desktop]# yum install openssl

openssl 是一套加密工具包。

例:加密

[root@xuegod63 Desktop]# openssl enc -e -des3 -a -in/etc/passwd -out /passwd.des3

enter des-ede3-cbc encryption password:

Verifying - enter des-ede3-cbc encryption password:

参数:

选项: options are

-e encrypt 加密 ; 后面可以加很多加密算法,如: -des3 加密码算法

-d decrypt 解码

-a/-base64 base64 encode/decode, depending on encryption flag。# base64编码/解码,这取决于加密标志。

-in <file> input file

-out <file> output file

查看加密效果。

[root@xuegod63 Desktop]# vim /passwd.des3

解密:

[root@xuegod63 ~]# openssl enc -d -des3 -a -in /passwd.des3 -out/root/passwd

查看解密完的文件和原文件是否一致

[root@xuegod63 ~]# diff /etc/passwd /root/passwd #没有任何输出说明,两个文件内容一样

告诉学员,非对称加密比较难,会在VIP课程中讲。

保证数据完整性:

常见的哈希算法有:MD5 和SHA1

MD5 ,SHA1 的区别:

MD5的全称是Message-DigestAlgorithm 5(信息-摘要算法)。MD5 算法的哈希值大小为128 位。是一种不可逆的算法。

SHA1的全称是SecureHash Algorithm(安全哈希算法)。SHA1 算法的哈希值大小为160 位。是一种不可逆的算法。

MD5或sha1算法具有以下特点:

1、压缩性:任意长度的数据,算出的MD5值长度都是固定的。

2、容易计算:从原数据计算出MD5值很容易。

3、抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的MD5值都有很大区别。

4、弱抗碰撞:已知原数据和其MD5值,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。

实例1:产成MD5消息摘要(哈希值)

[root@xuegod63 ~]# md5sum /etc/passwd

d5712ff41f92511823453e10e433b948 /etc/passwd

注:[root@xuegod63~]# sha1sum /etc/passwd

e3cd228d75a0cee98c82848d4f1d82fa4b4b7710 /etc/passwd

MD5 ,SHA1 的区别:

MD5 算法的哈希值大小为 128 位。

SHA1 算法的哈希值大小为 160 位。

注:d5712ff41f92511823453e10e433b948这个是16进制数。1位16进制数等于4位二进制数

d5712ff41f92511823453e10e433b948 一共是32位16进制数。 32*4=128位。

实例2:使用MD5加密用户密码:

注:压缩性:任意长度的数据,算出的MD5值长度都是固定的。

[root@xuegod63 ~]# echo 123 | md5sum

ba1f2511fc30423bdbb183fe33f3dd0f -

[root@xuegod63 ~]# echo 1234 | md5sum

e7df7cd2ca07f4f1ab415d457a6e1c13 -

实例3:演示MD5保障数据的完整性:

[root@xuegod63~]# md5sum /etc/passwd /root/passwd #使用md5来检查加密前和加密后数据的完整性

d5712ff41f92511823453e10e433b948 /etc/passwd

d5712ff41f92511823453e10e433b948 /root/passwd

[root@xuegod63~]# vim /root/passwd #随意改一个字符

[root@xuegod63~]# md5sum /etc/passwd /root/passwd #再对比

d5712ff41f92511823453e10e433b948 /etc/passwd

549cdfe9340aa8ca9102a400009dba5d /root/passwd

方法二:

[root@xuegod63 ~]# diff /etc/passwd /root/passwd #没有任何输出说明,两个文件内容一样

md5和SAH1,谁的抗暴力破解能力强?

SHA1抗暴力破解能力比MD5强。 因为sha1是160位哈希值。 md5是128位哈希值。

缺点:产生SHA-1 报文摘要的运行速度比MD5 慢。

例:测试md5产生的速度

[root@xuegod63 ~]# md5sum /dev/sda1

c0a7aad784beb077220463a78dc1eca6 /dev/sda1

[root@xuegod63 ~]# md5sum /dev/sda1

c0a7aad784beb077220463a78dc1eca6 /dev/sda1

复制一个文件到/boot下,再次查看md5值

[root@xuegod63 boot]# cp /etc/passwd /boot/

[root@xuegod63 ~]# md5sum /dev/sda1

a38f959d0e4b476343529efae3270c3c /dev/sda1

暴力破解MD5

[root@xuegod63 ~]# echo 123 | md5sum

ba1f2511fc30423bdbb183fe33f3dd0f -

网站: http://wwwNaNd5.com/

原理:

提前成生存储密码和MD5值的对应库

密码 MD5值

1 ba1f2511fc30423bdbb183fe33f3dd03

2 26ab0db90d72e28ad0ba1e22ee510510

3 6d7fce9fee471194aa8b5b6e47267f03

。。。

123 ba1f2511fc30423bdbb183fe33f3dd0f

SHA1和MD5谁的防暴力破解能力强?

SHA1抗暴力破解能力比MD5强。因为sha1产生的哈希值160位,比MD5的128位多。

缺点:产生SHA-1 报文摘要的运行速度比MD5 慢。

3、身份认证---》 数据的不可否认性

http://www.12306.cn/mormhweb/ 根证书

https://www.alipay.com/ # http+CA证书=https

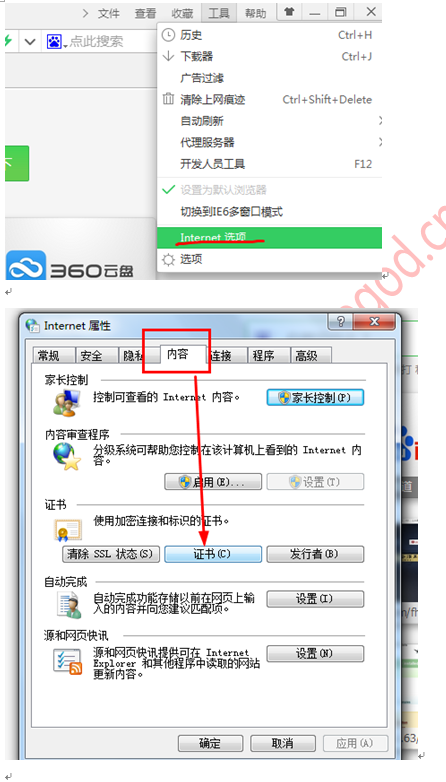

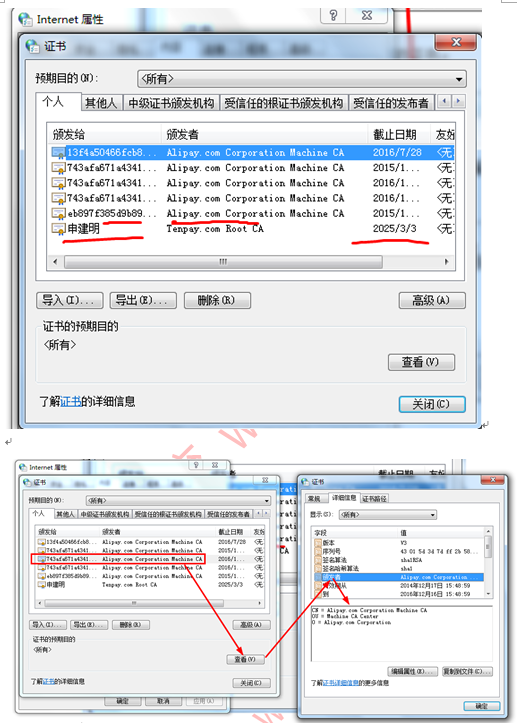

查看浏览器中的证书:

查看财富通的证书

E = service@tencent.com

CN = Tenpay.com Root CA

OU = Tenpay.com CA Center

O = tenpay.com

L = SHENZHEN

S = GUANGDONG

C = CN

转载于:https://blog.51cto.com/xuegodlinux/1728438

本文介绍网络安全中的常见威胁及解决方法,包括加密技术的应用,如对称加密(AES、DES、3DES)、非对称加密(RSA)、哈希算法(MD5、SHA1),并提供了具体的实践案例。

本文介绍网络安全中的常见威胁及解决方法,包括加密技术的应用,如对称加密(AES、DES、3DES)、非对称加密(RSA)、哈希算法(MD5、SHA1),并提供了具体的实践案例。

2148

2148

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?