RHEL5.3

下搭建

SSH

一、什么是

SSH

?

传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到"中间人"(man-in-the-middle)这种方式的***。所谓"中间人"的***方式,就是"中间人"冒充真正的服务器接收你的传给服务器的数据,然后再冒充你把数据传给真正的服务器。服务器和你之间的数据传送被"中间人"一转手做了手脚之后,就会出现很严重的问题。

SSH的英文全称是Secure SHell。通过使用SSH,你可以把所有传输的数据进行加密,这样"中间人"这种***方式就不可能实现了,而且也能够防止DNS和IP欺骗。还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替telnet,又可以为ftp、pop、甚至ppp提供一个安全的"通道"。

最初SSH是由芬兰的一家公司开发的。但是因为受版权和加密算法的限制,现在很多人都转而使用OpenSSH。OpenSSH是SSH的替代软件,而且是免费的,可以预计将来会有越来越多的人使用它而不是SSH。

SSH是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。用SSH 2.x的客户程序是不能连接到SSH 1.x的服务程序上去的。OpenSSH 2.x同时支持SSH 1.x和2.x。

二、

SSH

安全验证是如何工作的?

从客户端来看,SSH提供两种级别的安全验证。

第一种级别(基于口令的安全验证)只要你知道自己帐号和口令,就可以登录到远程主机。所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。可能会有别的服务器在冒充真正的服务器,也就是受到"中间人"这种方式的***。

第二种级别(基于密匙的安全验证)需要依靠密匙,也就是你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的密匙进行安全验证。服务器收到请求之后,先在你在该服务器的家目录下寻找你的公用密匙,然后把它和你发送过来的公用密匙进行比较。如果两个密匙一致,服务器就用公用密匙加密"质询"(challenge)并把它发送给客户端软件。客户端软件收到"质询"之后就可以用你的私人密匙解密再把它发送给服务器。

用这种方式,你必须知道自己密匙的口令。但是,与第一种级别相比,第二种级别不需要在网络上传送口令。

第二种级别不仅加密所有传送的数据,而且"中间人"这种***方式也是不可能的(因为他没有你的私人密匙)。但是整个登录的过程可能需要10秒。

认证的过程是这样的:public key对数据进行加密而且只能用于加密,private key只能对所匹配的public key加密过的数据进行解密。我们把public key放在远程系统合适的位置,然后从本地开始进行ssh连接。此时,远程的sshd会产生一个随机数并用我们产生的public key进行加密后发给本地,本地会用private key进行解密并把这个随机数发回给远程系统。最后,远程系统的sshd会得出结论——我们拥有匹配的private key允许我们登录。就这么简单!

三、

SSH

的配置

实验环境:

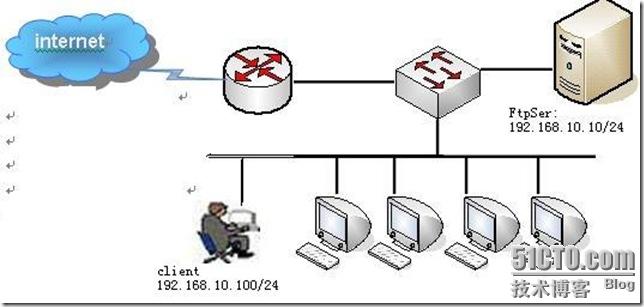

图中的服务器为FtpSer,管理员小周为了方便在办公区对企业内部服务器进行维护, 需要开启服务器的SSH功能.

软件包的安装

[root@localhost Server]# rpm -qa | grep ssh

openssh-4.3p2-29.el5

openssh-server-4.3p2-29.el5

openssh-clients-4.3p2-29.el5

openssh-askpass-4.3p2-29.el5

基于口令的认证

[root@localhost Server]# useradd admin

[root@localhost Server]# passwd admin

[root@localhost Server]# service sshd start

测试:

在其他的linux

主机中用admin

与密码登陆

[root@localhost Server]# ssh admin@192.168.10.10

The authenticity of host '192.168.10.10 (192.168.10.10)' can't be established.

RSA key fingerprint is ad:2b:21:22:c3:11:6d:94:1b:2e:e6:27:8f:ef:07:38.

Are you sure you want to continue connecting (yes/no)?

OpenSSH

告诉你它不知道这台主机,但是你不用担心这个问题,因为你是第一次登录这台主机。键入

"yes"

。这将把这台主机的

"

识别标记

"

加到

"~/.ssh/know_hosts"

文件中。第二次访问这台主机的时候就不会再显示这条提示信息了。

然后,

SSH

提示你输入远程主机上你的帐号的口令。输入完口令之后,就建立了

SSH

连接,这之后就可以象使用

telnet

那样使用

SSH

了。

还可以这样登录

[root@localhost Server]# ssh –l admin 192.168.10.10

基于密钥的认证

好处:

1) 可以防止"中间人"这种***方式

2) 可以只用一个口令就登录到所有你想登录的服务器上

SSH CLIENT的配置

1、设置普通账号与密码

[root@localhost home]# useradd mike

[root@localhost home]# passwd mike

Changing password for user mike.

New UNIX password:

BAD PASSWORD: it is WAY too short

Retype new UNIX password:

passwd: all authentication tokens updated successfully.

2、切换到普通用户下,生成密钥对

[root@localhost home]# su - mike

[mike@localhost ~]$ ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/home/mike/.ssh/id_rsa): //

指定密钥对存放位置

Created directory '/home/mike/.ssh'.

Enter passphrase (empty for no passphrase): //

输入生成密钥对的口令

Enter same passphrase again: //

重新输入

Your identification has been saved in /home/mike/.ssh/id_rsa.

Your public key has been saved in /home/mike/.ssh/id_rsa.pub.

The key fingerprint is:

c9:da:29:d0:9d:ce:d7:9b:94:ae:cf:3f:cb:23:6f:95 mike@localhost.localdomain

3、将生成的公钥文件拷贝到SSH服务器的tmp目录下

[mike@localhost ~]$ scp .ssh/id_rsa.pub root@192.168.10.10:/tmp

root@192.168.10.10's password:

id_rsa.pub 100% 408 0.4KB/s 00:00

SSH SERVER的配置

[root@localhost /]# mkdir /root/.ssh

[root@localhost /]# mv /tmp/id_rsa.pub /root/.ssh/authorized_keys

测试:如果在生成密钥对时没设置密码,那在这里就直接进去了

vi /etc/ssh/sshd_config重点内容

PasswordAuthentication no

禁止口令认证

AllowUsers tom

设置允许的用户,数量可以为多个,使用空格隔开

#PermitRootLogin yes

设置是否允许root

账号登陆

转载于:https://blog.51cto.com/crazylinux/158383

本文介绍如何在RHEL5.3环境中搭建和配置SSH服务,包括SSH的基本概念、安全验证机制及两种认证方式的具体操作步骤。通过基于口令和基于密钥的认证,确保远程连接的安全。

本文介绍如何在RHEL5.3环境中搭建和配置SSH服务,包括SSH的基本概念、安全验证机制及两种认证方式的具体操作步骤。通过基于口令和基于密钥的认证,确保远程连接的安全。

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?