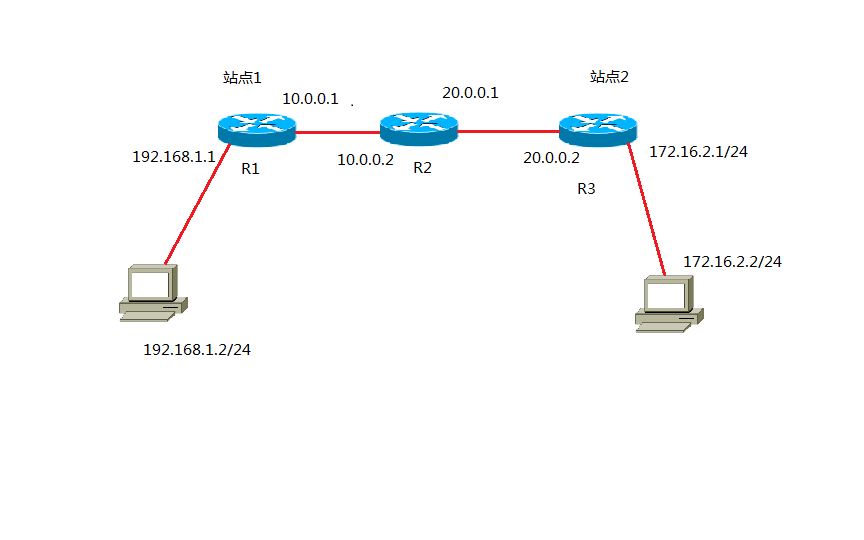

如图所示:

站点1 和站点 2 两边都是内部网络,在没有做ipsec *** 之前两端的pc机 是没有办法直接通信的,他们只能通过在路由器上使用NAT 装换之后访问外部资源,在使用ipsec 之后两端内网就可以完全透明的互相访问,但是不会使用NAT装换(在路由器上,ASA上可以使用NAT豁免)。

在实现ipsec *** 之前,需要外部网络连同,如图即在r1上可以ping 通r3 并且两台pc 都需要有网关

R1上:

保证和r3连同:

ip route 0.0.0.0 0.0.0.0 10.0.0.2

IKE阶段1:

R1(config)# crypto isakmp policy 10

(控制连接策略)

R1(config-isakmp)# encr aes

(用于身份验证的数据包采用的加密算法: aes)

R1(config-isakmp)#hash sha 使用sha (加密管理连接)

R1(config-isakmp)# authentication pre-share (采用密钥共享)

crypto isakmp key 6 123.com address 20.0.0.2 定义密码123.com 对端地址为20.0.0.2

IKE阶段2:

R1(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.2.0 0.0.0.255

定义acl 用于过滤出需要经过ipsec 隧道的数据

R1(config)# crypto ipsec transform-set aa esp-aes esp-sha-hmac

定义传输集 定义数据连接的加密esp-aes和认证esp-sha-hmac 方式

R1(config)# crypto map aaa 1 ipsec-isakmp (定义加密图)

R1(config-crypto-map)# set peer 20.0.0.2

(指定隧道对端ip地址)

R1(config-crypto-map)# set transform-set aa (指定数据使用的传输集)

R1(config-crypto-map)# match address 101 (匹配acl)

R3上的配置和R1上的相对应:

保证和r1连同:

ip route 0.0.0.0 0.0.0.0 20.0.0.1

IKE阶段1:

R1(config)# crypto isakmp policy 10

(控制连接策略)

R1(config-isakmp)# encr aes

(用于身份验证的数据包采用的加密算法: aes)

R1(config-isakmp)#hash sha 使用sha (加密管理连接)

R1(config-isakmp)# authentication pre-share (采用密钥共享)

crypto isakmp key 6 123.com address 10.0.0.1 定义密码123.com 对端地址为10.0.0.1

IKE阶段2:

R1(config)# access-list 101 permit ip 172.16.2.0 0.0.0.255 192.168.1.0 0.0.0.255

定义acl 用于过滤出需要经过ipsec 隧道的数据

R1(config)# crypto ipsec transform-set aa esp-aes esp-sha-hmac

定义传输集 定义数据连接的加密esp-aes和认证esp-sha-hmac 方式

R1(config)# crypto map aaa 1 ipsec-isakmp (定义加密图)

R1(config-crypto-map)# set peer 10.0.0.1

(指定隧道对端ip地址)

R1(config-crypto-map)# set transform-set aa (指定数据使用的传输集)

R1(config-crypto-map)# match address 101 (匹配acl)

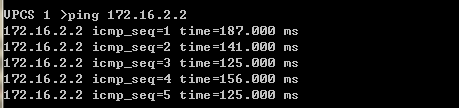

验证

在pc1 ip地址为192.168.1.2 上ping pc 2 ip地址为172.16.2.2

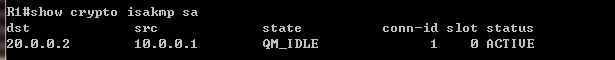

同时在R1上可以看见建立了连接隧道:

转载于:https://blog.51cto.com/caogao123/386249

本文详细介绍了如何在两个内部网络间建立IPSec VPN连接,包括配置IKE策略、定义ACL及传输集等步骤,并展示了如何验证连接成功。

本文详细介绍了如何在两个内部网络间建立IPSec VPN连接,包括配置IKE策略、定义ACL及传输集等步骤,并展示了如何验证连接成功。

1738

1738

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?