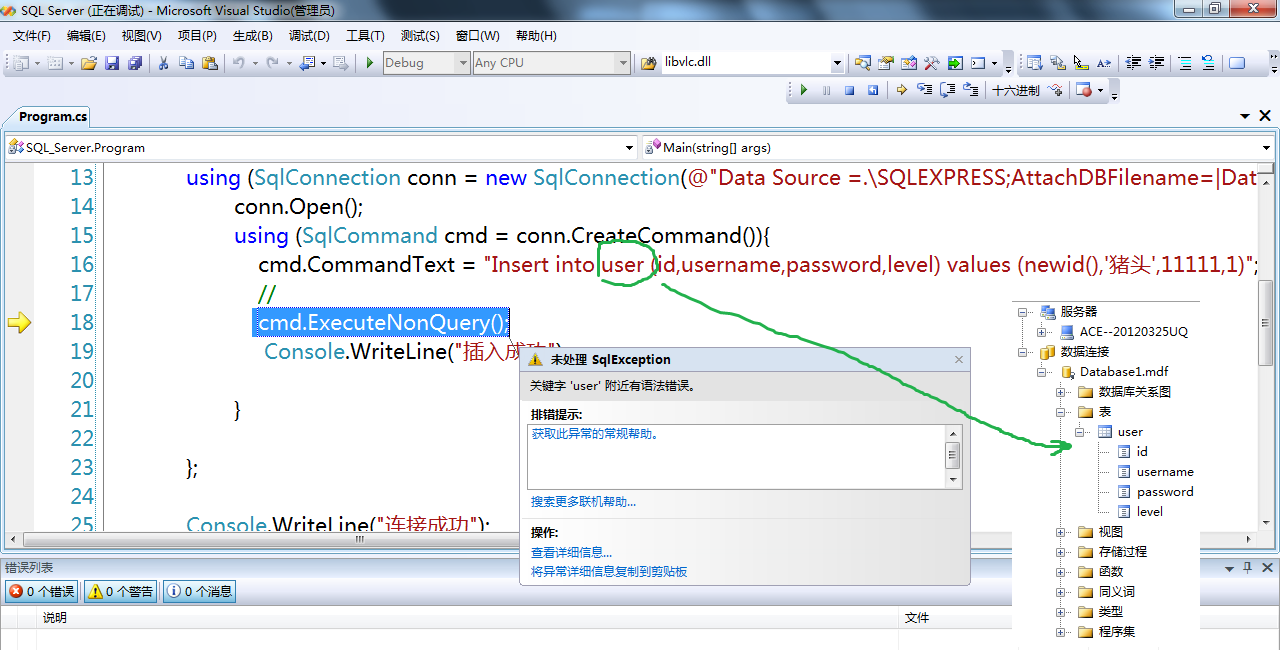

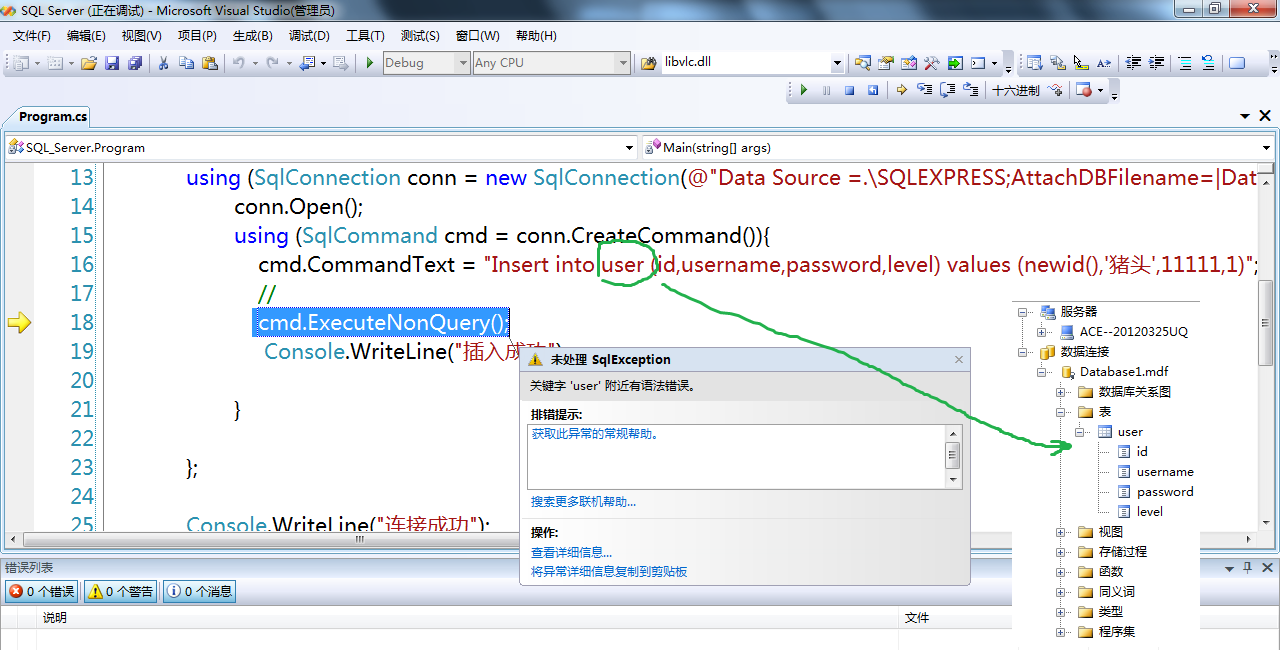

如下图所示,我想要访问我的Database1.mdf的user这张表,提示如下错误

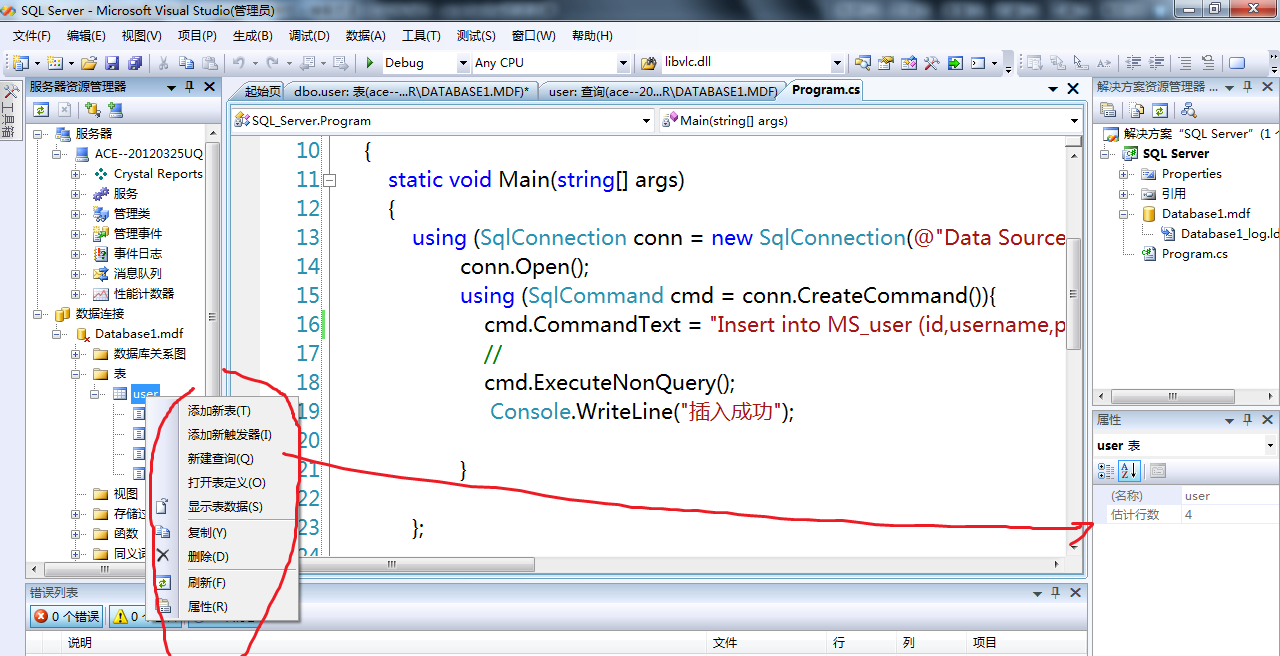

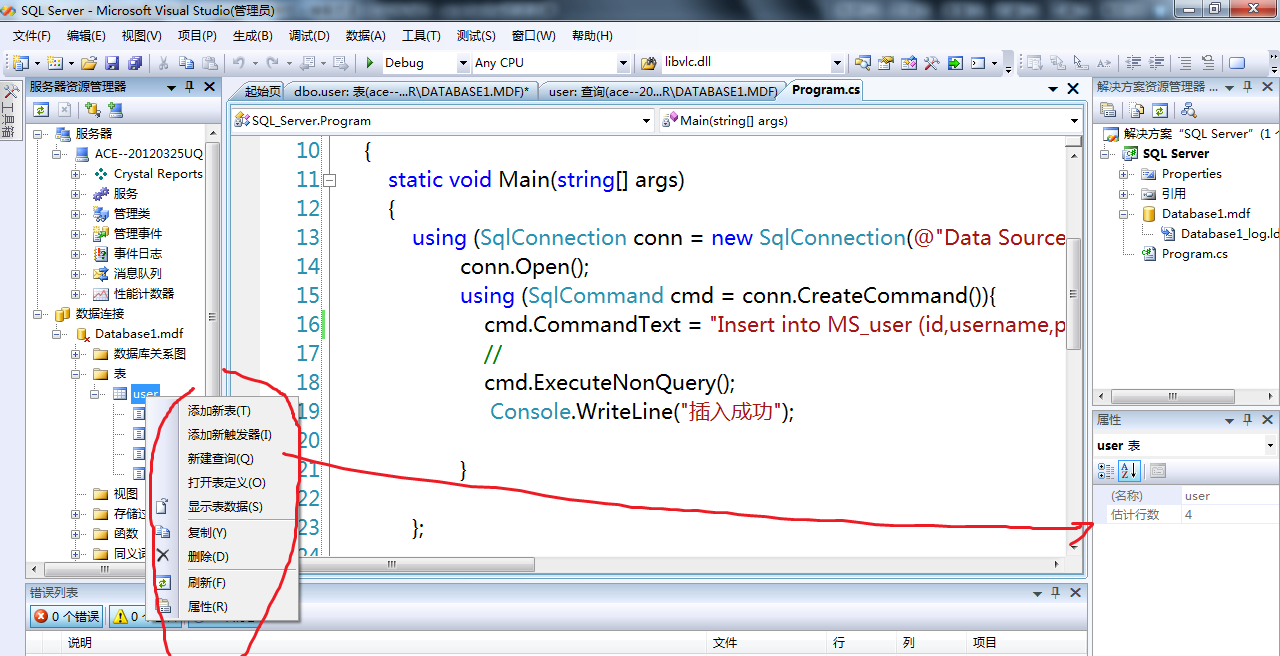

user在SQL Server中是系统保留字,将user修改为[user]就可以了。但是直接在VS中是无法修改的

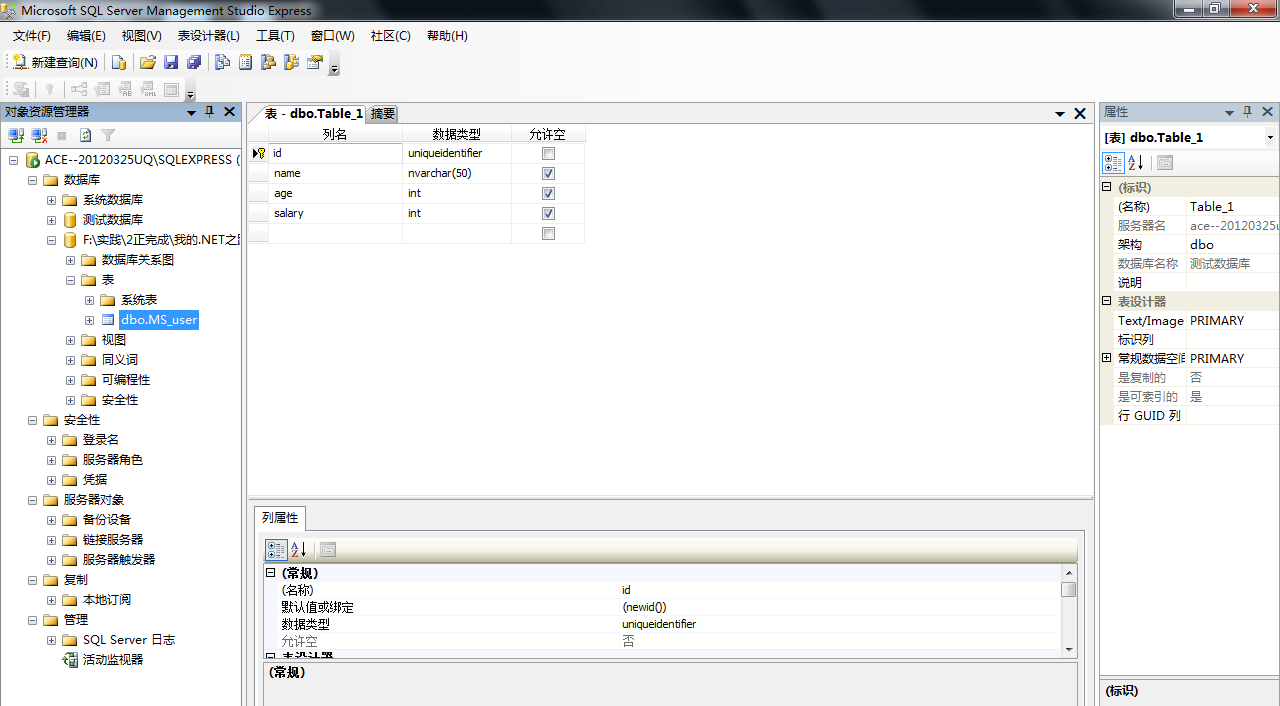

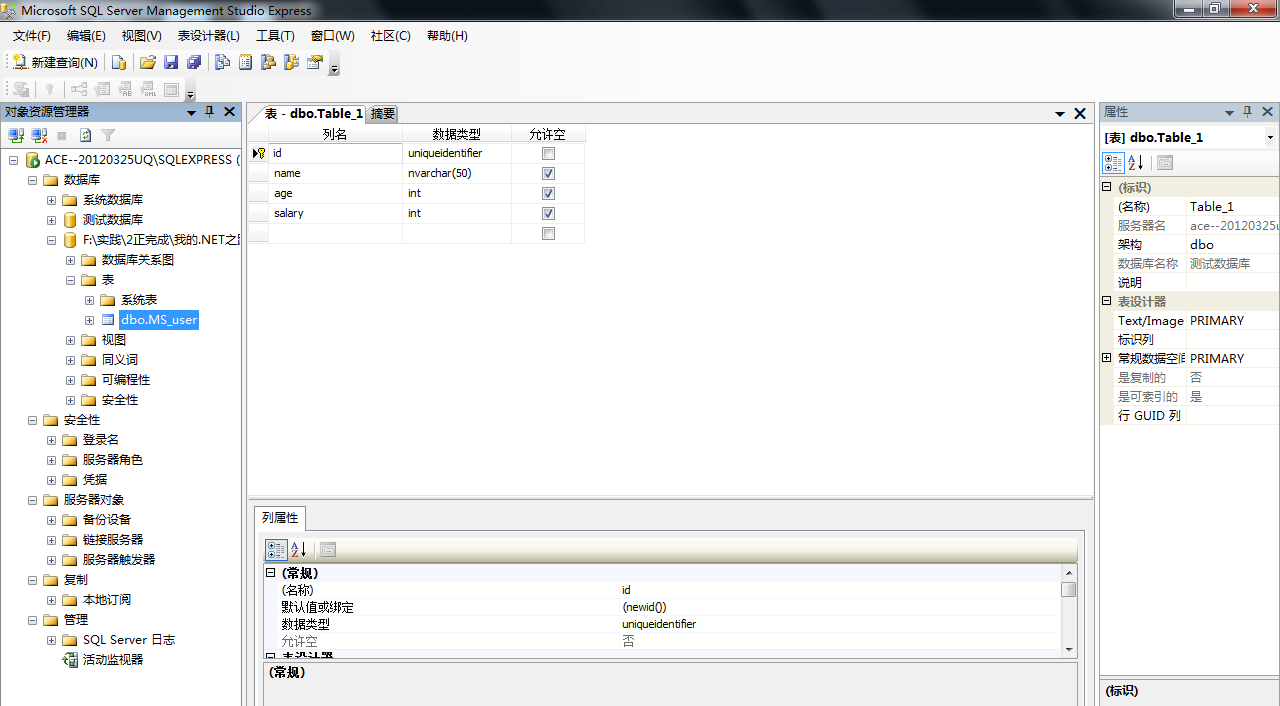

你需要进入Management Studio,然后就可以修改了(需要先把这个数据库附加到Management Studio里面)比如我改名为MS_user

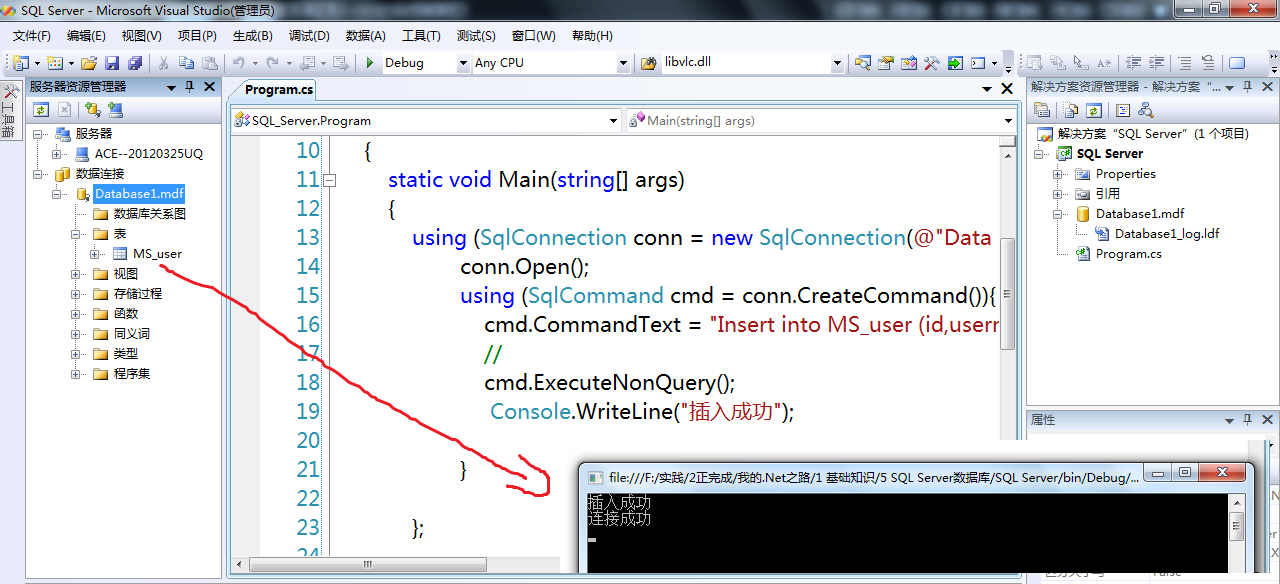

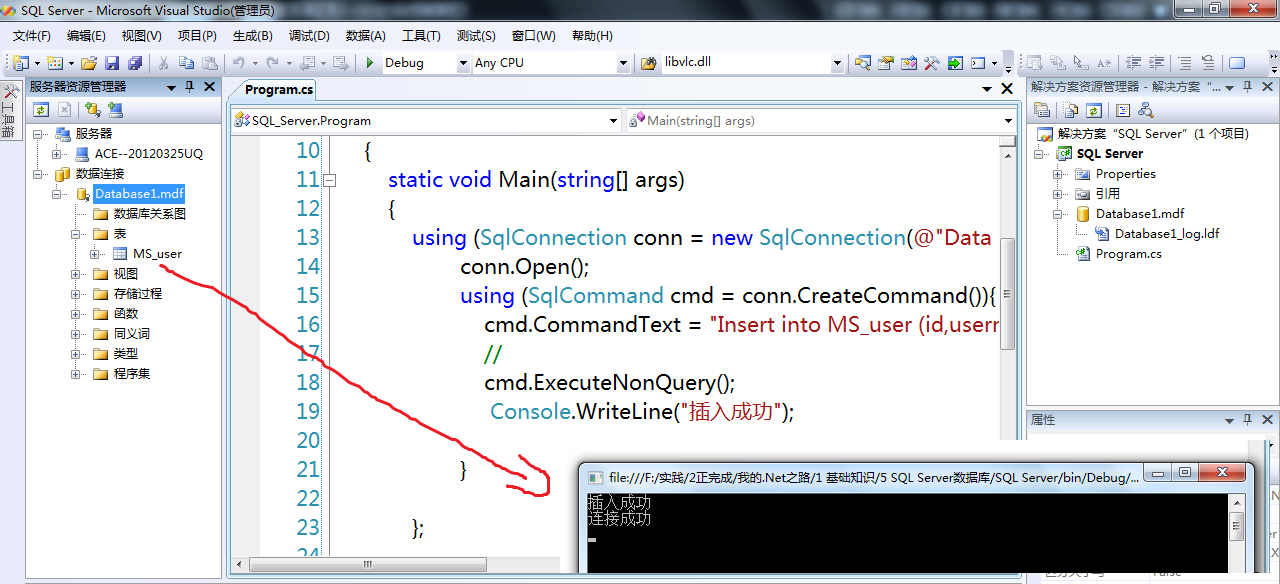

改名成功之后再测试插入一条数据,成功。

如下图所示,我想要访问我的Database1.mdf的user这张表,提示如下错误

user在SQL Server中是系统保留字,将user修改为[user]就可以了。但是直接在VS中是无法修改的

你需要进入Management Studio,然后就可以修改了(需要先把这个数据库附加到Management Studio里面)比如我改名为MS_user

改名成功之后再测试插入一条数据,成功。

5657

5657

2016

2016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?