在挖掘漏洞的时候,发现某旗弈平台存在信息泄露emmm是这样吧~~

看了一下主站是一个还可以的平台,因为漏洞还未修复就不截图主站了。

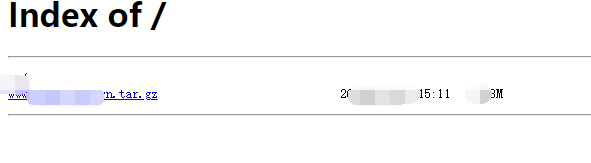

然后提交补天哥哥了,补天审核大大说要补充源码内容。。。所以我只能下载源码了。

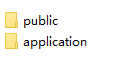

下载源码后发现有两个目录。。

先打开public公共目录,如果没猜错这就是网站源码了,应该是直接打包的。。。

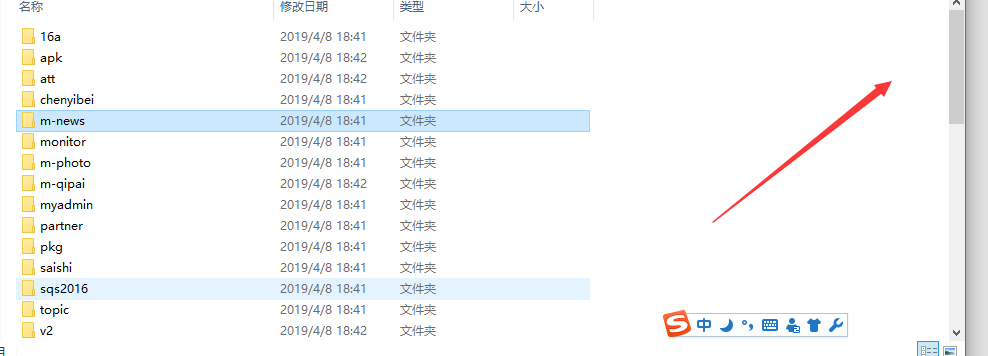

嗯,这个有点不错。貌似全打包了,东西还是挺多的。1个G emmmm看到后台了,myadmin打开网页看看,现在咱们就是白盒了啊~~~,看看提示。

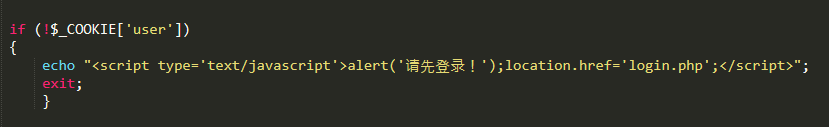

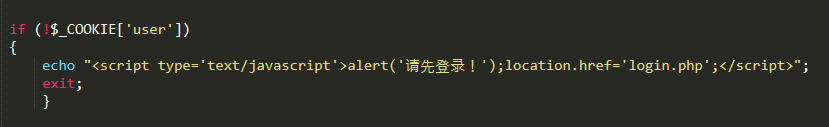

看看index.php代码。。。

这里这段代码,是一个cookie判断user参数的啊。如果没有这个cookie就提示登录,然后跳转到login.php,那我们看看login.php

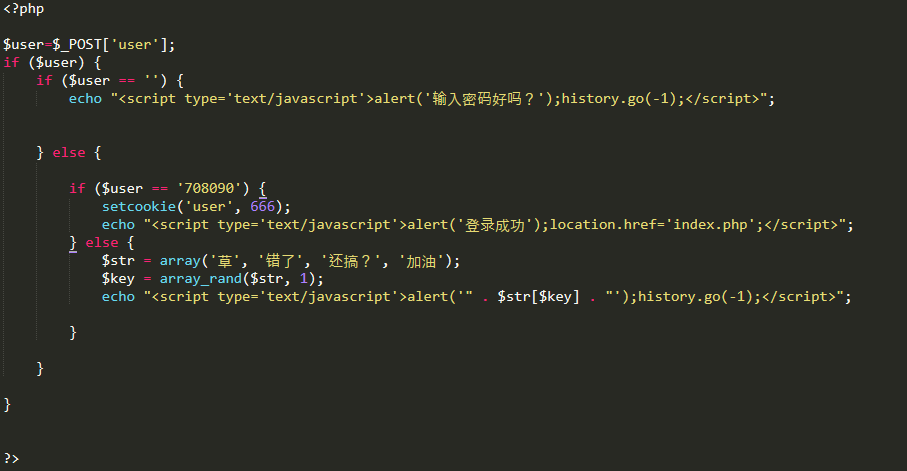

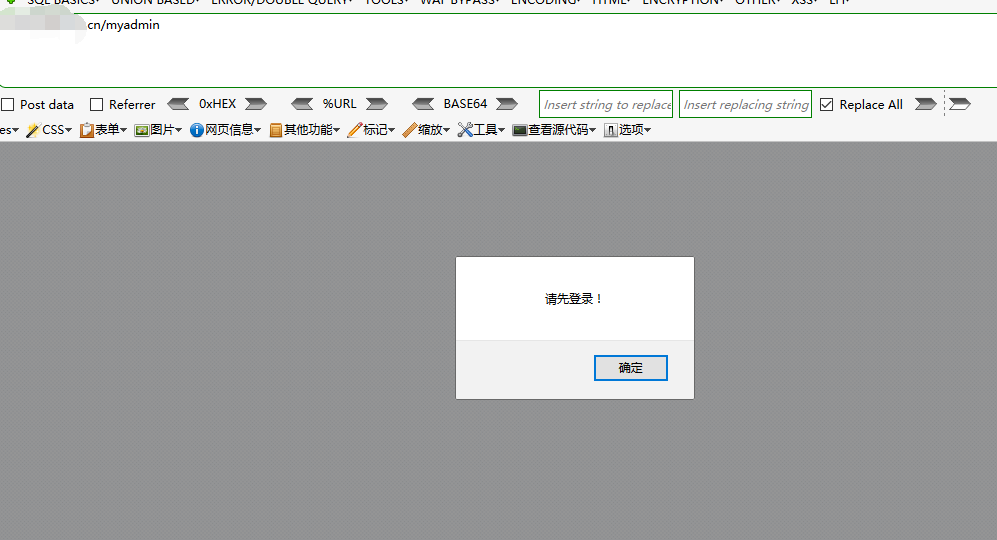

哇,这尼玛牛逼。。。然后直接访问login.php

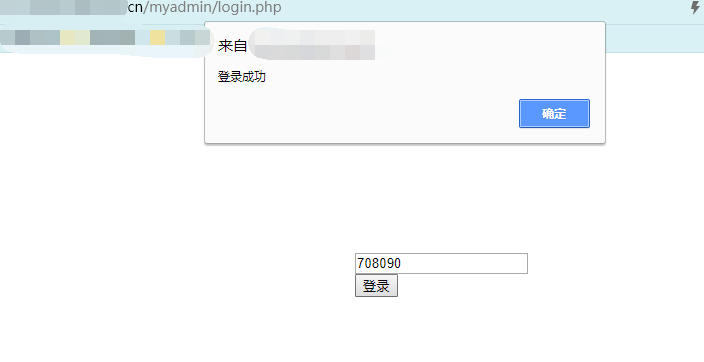

你XX果不其然。试了一下输入708090

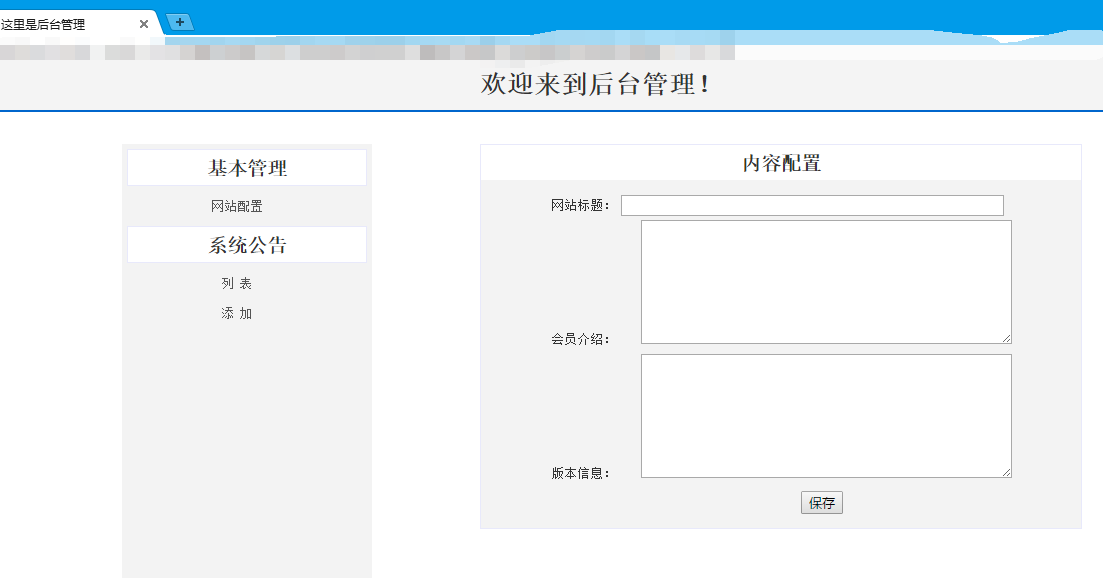

然后就。就。就。

根据上面的:

这个判断我们也可以达到cookie绕过。利用火狐浏览器,他的判断是如果你输入的是708090那么传递cookie到user=666过去,那么我们来伪造。

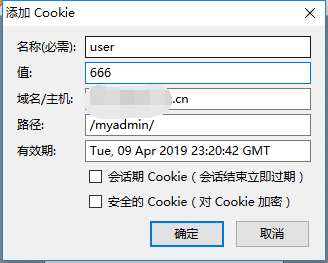

用火狐的插件很多都可以,我用最快的。

确定一下

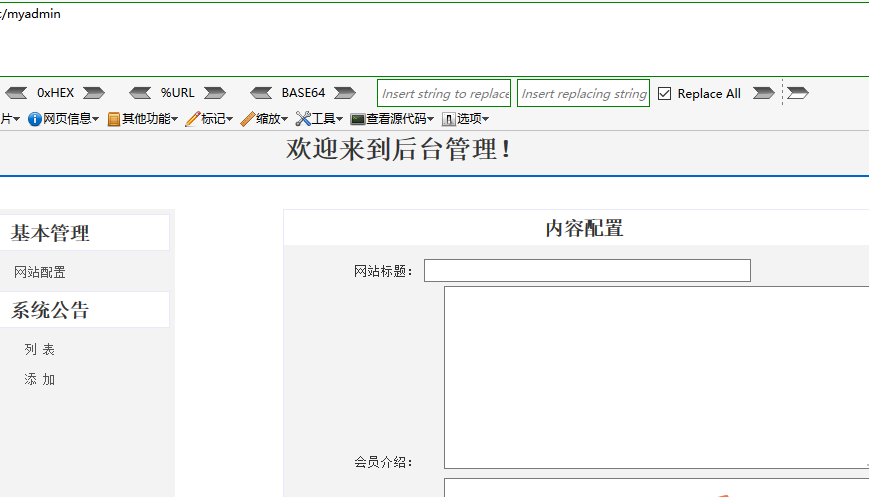

ok绕过

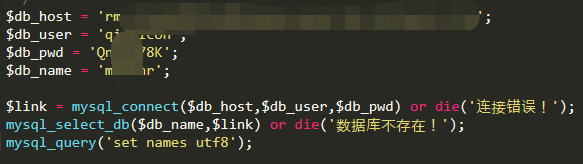

下面还有数据库信息~~~

数据库信息host直接明文标码了。。。可访问就不截图了。。

在挖掘漏洞过程中,发现旗弈平台存在信息泄露问题。通过分析网站源码,揭示了平台的后台管理页面及数据库信息泄露细节,包括cookie判断绕过和数据库配置明文存储等问题。

在挖掘漏洞过程中,发现旗弈平台存在信息泄露问题。通过分析网站源码,揭示了平台的后台管理页面及数据库信息泄露细节,包括cookie判断绕过和数据库配置明文存储等问题。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?