20145337《网络对抗技术》信息搜集与漏洞扫描

一、实验后回答问题

- 哪些组织负责DNS,IP的管理

- DNS IP地址由国际组织统一分配,逐级管理。顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN)。目前全球有5个地区性注册机构,ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AFRINIC主要负责非洲地区业务。

- 什么是3R信息

- 3R即官方注册局、注册商、注册人

二、实验总结与体会

- 通过这次实验,掌握了基本的漏洞扫描及信息收集方法。通过灵活运用各种工具,就能够提取你想要的信息,进行组合、分析来进一步了解你的靶机。不过有个问题没有解决,为什么不同网站提供的IP具体位置不一样?比如我实验中的例子,知乎的ip地址在广东,使用IP2查询,发现定位在北京?没有太弄明白

三、实验过程记录

1.信息搜集

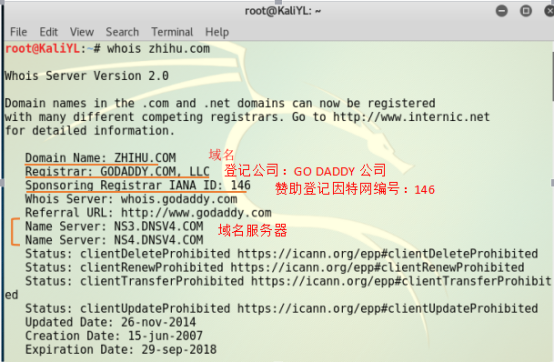

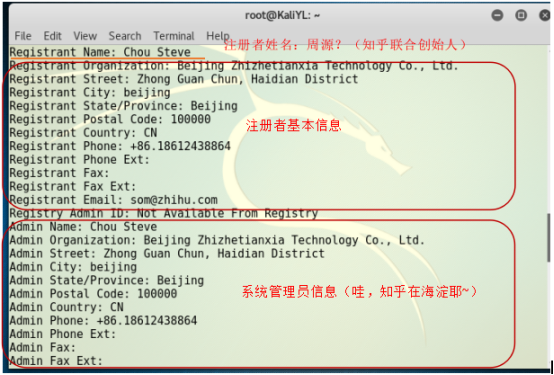

whois域名注册信息查询

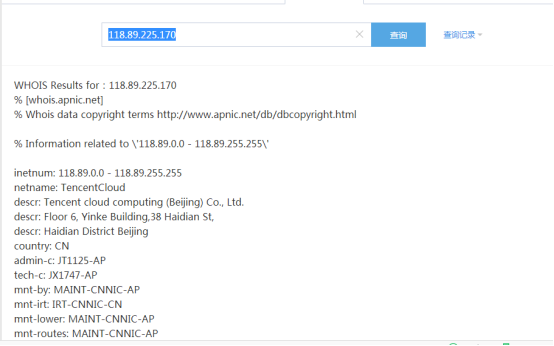

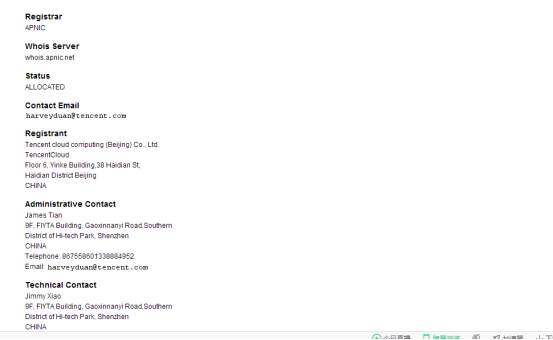

- 查找知乎的DNS注册信息

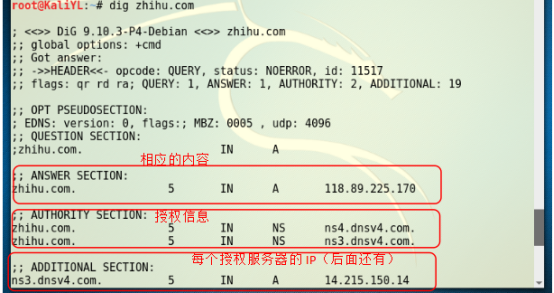

nslookup、dig域名查询

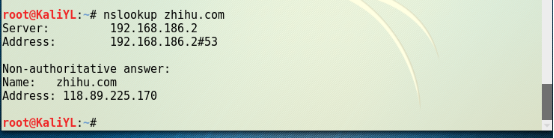

- 使用dig和nslookup查询ip地址,再查询其对应具体地理位置

- dig是从官网DNS服务器上查询的精确结果,使用dig www.a.com+trace可以看到更细的解析过程

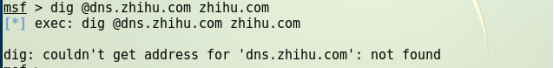

- 可能是我用法错了,为什么msf工具找不到?

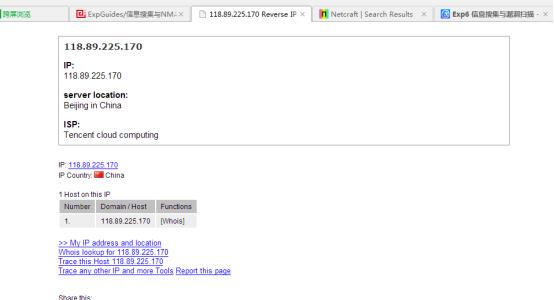

- 利用搜索引擎查询其IP对应的地理位置

- 这里得到的结果是:广东深圳腾讯公司让我有一点在意。问题来了,知乎是腾讯旗下的应用???

- 先问是不是,再问为什么

- 用站点之家的那个“WHOIS”选项查询这个IP,它的网站名和描述都是“腾讯云”。那么,知乎是腾讯云的客户,使用腾讯云服务器?

检索腾讯云的客户案例,客户非常多,涉及游戏、金融、医疗、电商、O2O等等。搜狗浏览器也是。那么同一个思路,搜狗的DNS的IP地址,会是腾讯云吗?我试了一下,不是。

后来查询到,腾讯在2015年投资了知乎,大概是这个原因吧

netcraft信息查询、IP2反域名查询

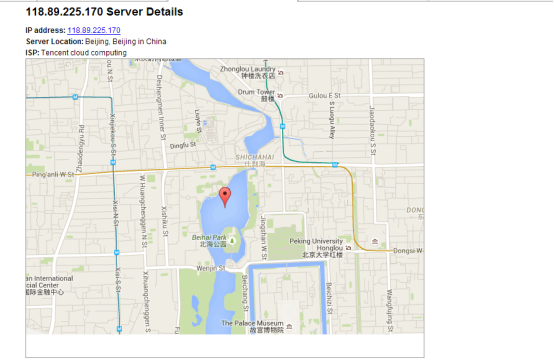

- netcraft是英文网站,不太会用 - IP2反域名查询很好用,给出了详细的信息,还有地图。整理一下思路。知乎的公司在中关村,DNS的ip地理位置在广东深圳,真实的IP地址定位在北海公园里?

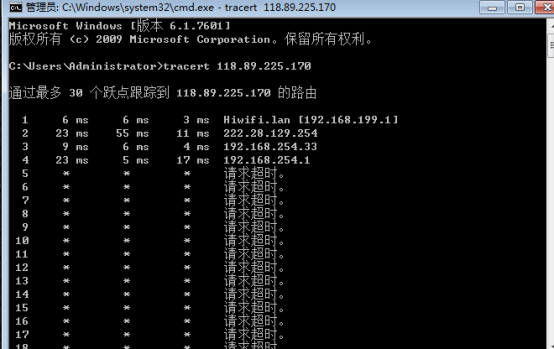

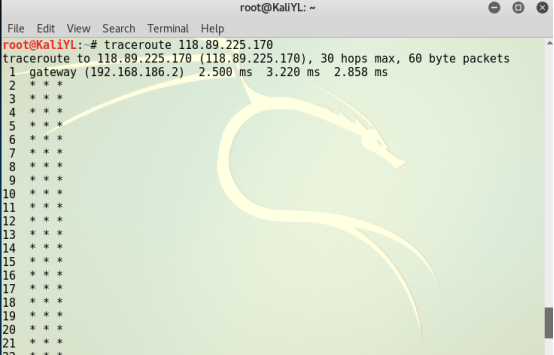

tracert路由探测

- windows下和linux下进行路由探测,只不过linux下无法显示

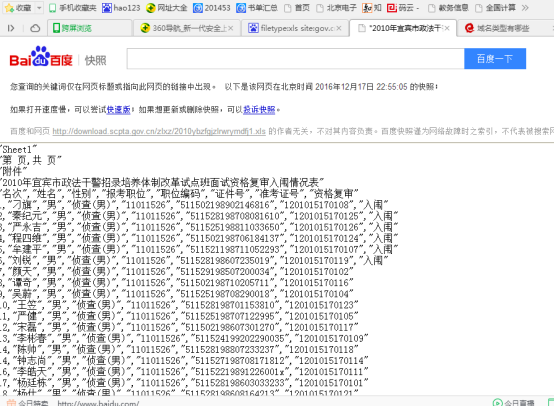

通过搜索引擎进行信息搜集

- 360浏览器似乎不支持搜索特定类型的文件

- 使用百度浏览器 搜索:filetype:xls site:gov.cn,有的可以看到身份证等信息

nmap扫描

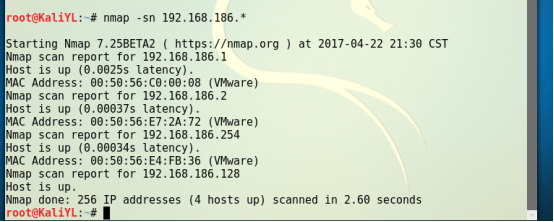

- 主机发现

- 使用nnmap -sn,发现有4个主机处于活动状态(有3个是虚拟机)

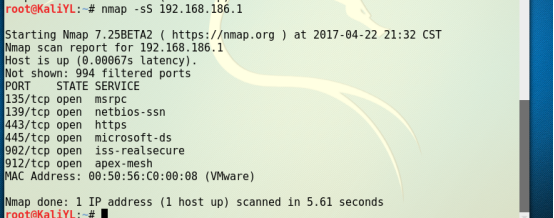

- 端口扫描

- nmap -sS

- 显示主机开放了6个端口

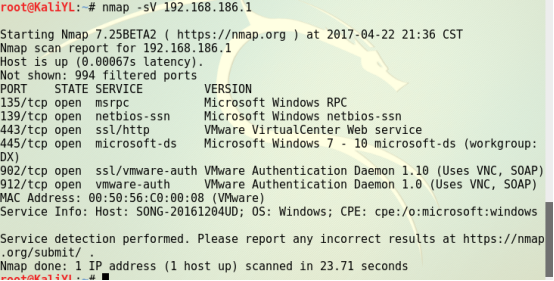

- 版本探测

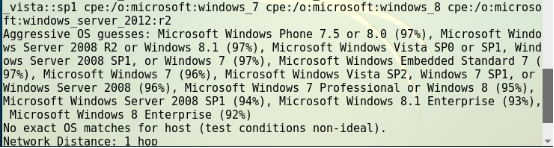

- 对开放的端口,进行版本检测,检测版本为微软

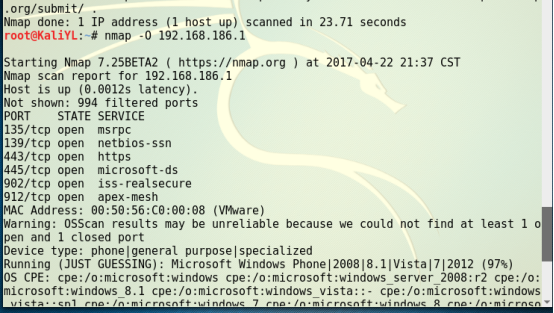

操作系统检测

操作系统为Win7

2.漏洞扫描

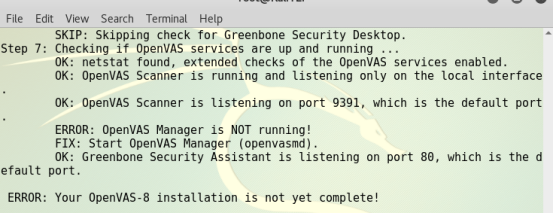

openvas-check-setup查看安装状态

openvasmd 进行修改

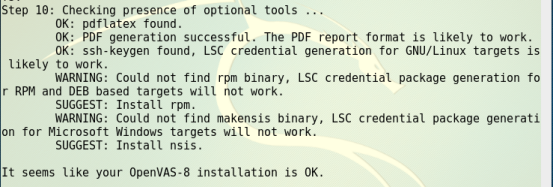

- 再次输入openvas-check-setup安装成功

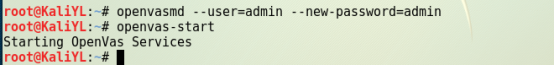

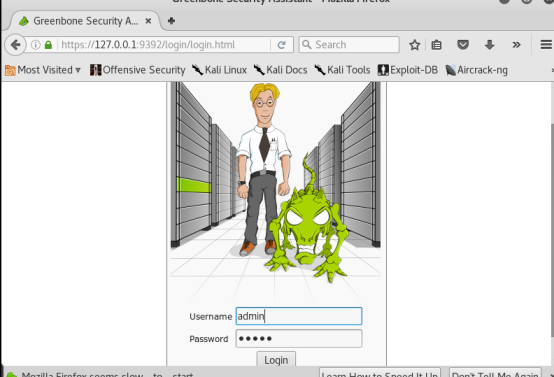

- openvasmd --user=admin --new-password=admin添加账号,openvas-start开启openvas

- 在kali中访问https://127.0.0.1:9392/

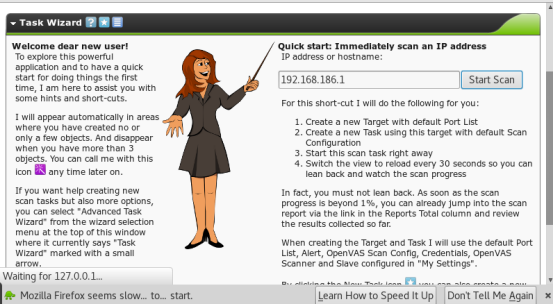

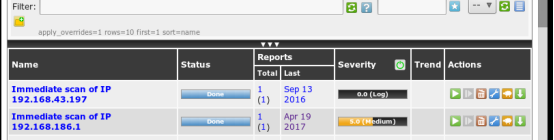

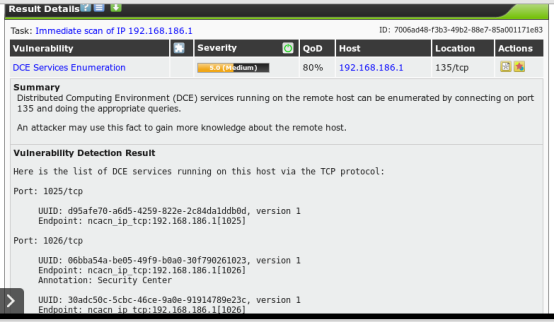

- 新建目标机,对我的Win7主机进行扫描

- 安全等级:中等

- 漏洞比较少

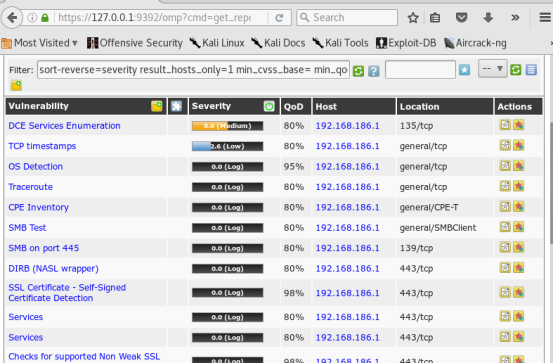

- 查看详细信息

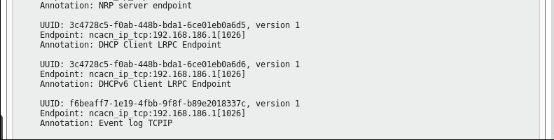

- 漏洞:数据通讯设备服务枚举,列举了开放的端口

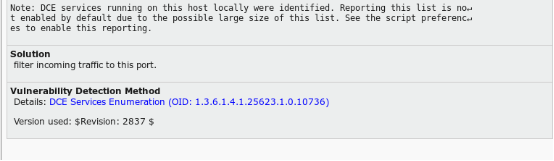

- 描述:它可通过访问远端135/TCP端口枚举DCE服务,将会泄露大量系统敏感信息。

- 解决方案:在防火墙上限制对135端口的访问。

本文介绍了网络对抗技术实验过程,包括DNS与IP管理组织、3R信息定义等内容,并详细记录了信息搜集方法如whois查询、nmap扫描及漏洞扫描等步骤。

本文介绍了网络对抗技术实验过程,包括DNS与IP管理组织、3R信息定义等内容,并详细记录了信息搜集方法如whois查询、nmap扫描及漏洞扫描等步骤。

314

314

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?