20145222黄亚奇《网络对抗》信息收集和漏洞扫描技术

实践任务

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

实践感想

现在发现每次实验时需要多台主机时,应该提前考虑是否能ping通,这是最基本的步骤。电脑内存运行慢是硬伤,关键要有耐心。通过openvas漏洞扫描,我又知道了一种攻击手段,信息很重要,要及时补好漏洞,避免信息泄露。

过程记录

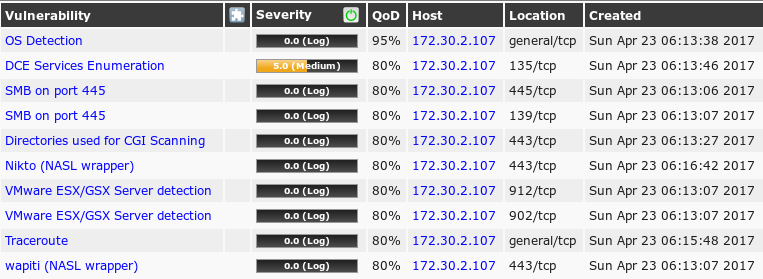

openvas漏洞扫描

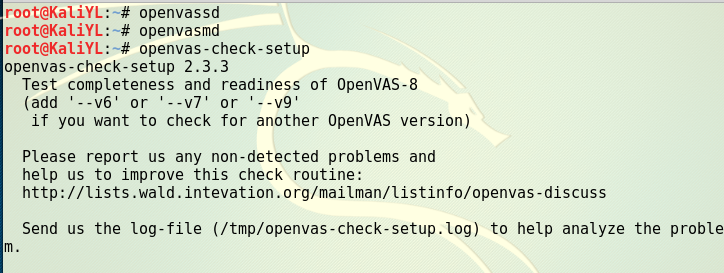

检查安装

设置用户名和密码并启动openvas

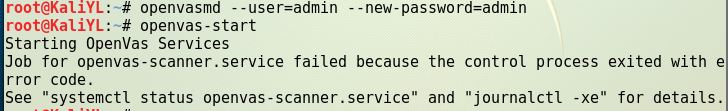

登录,扫描我本机电脑的win7系统

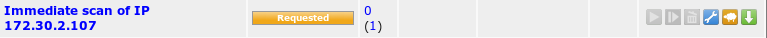

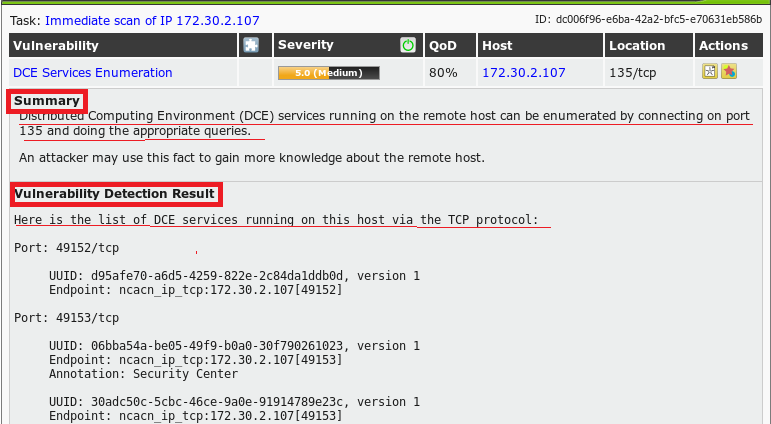

扫描结果(具体以一个中危漏洞来分析)

- 结果不是很理想,危险级别是中度。

- 分析:通过扫描结果总结和检测结果分析可知,通过一个135端口,一个远程主机可以连接并对我的主机进行一些访问。攻击者可以利用这个来漏洞来获取更多的信息。信息收集

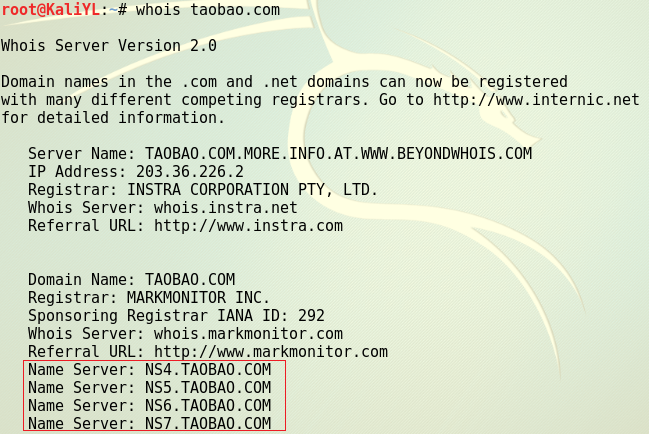

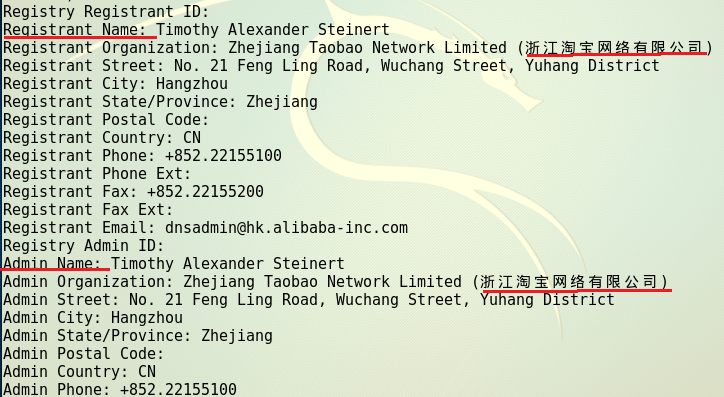

- whois、nslookup、dig

用whois查询DNS注册人及联系方式,如下图,我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息。

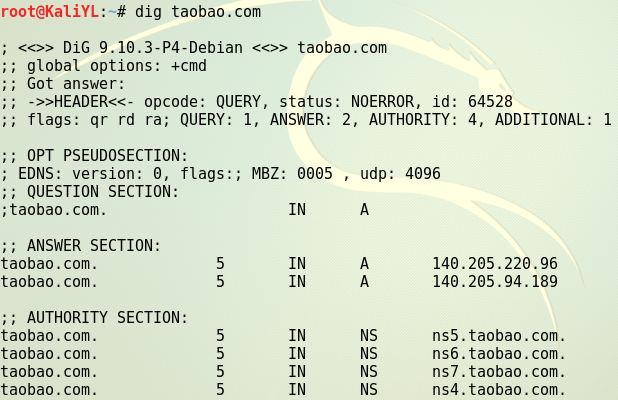

用dig和nslookup查询IP地址,然后通过百度查询IP地址可以知道是那个公司。

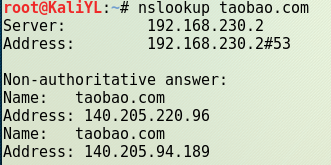

- traceroute,搜索引擎查询技术,nmap扫描

traceroute:通过ip查询到这些路由或者机器的地理位置,分析出数据包所走的路线

搜索引擎查询技术:百度一下你就知道了。

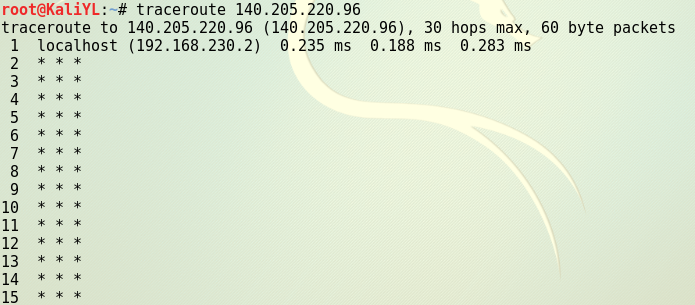

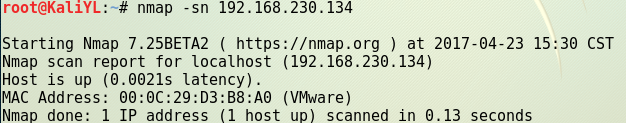

nmap扫描:

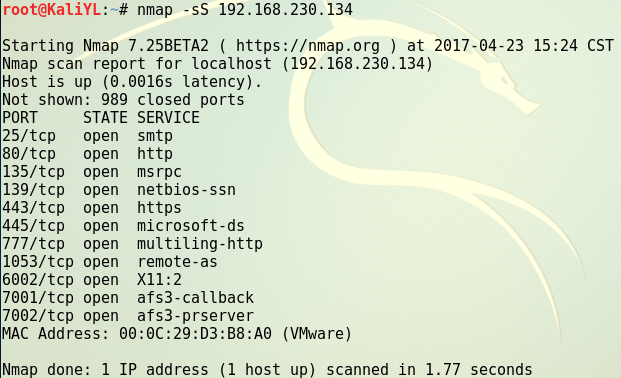

(1)nmap扫描存活的主机,xp靶机地址192.168.230.134

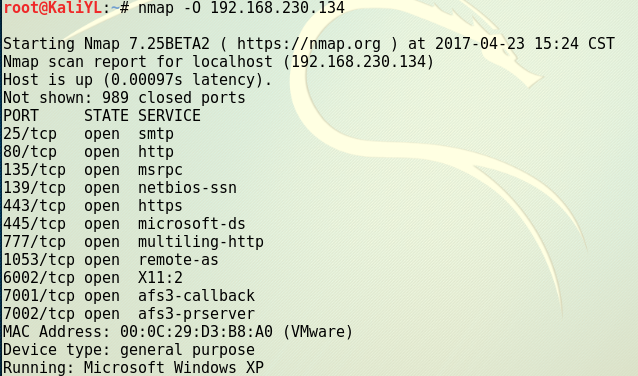

(2)nmap检测主机的操作系统和开放端口

(3)nmap使用tcpsyn方式扫描查看主机开放的端口

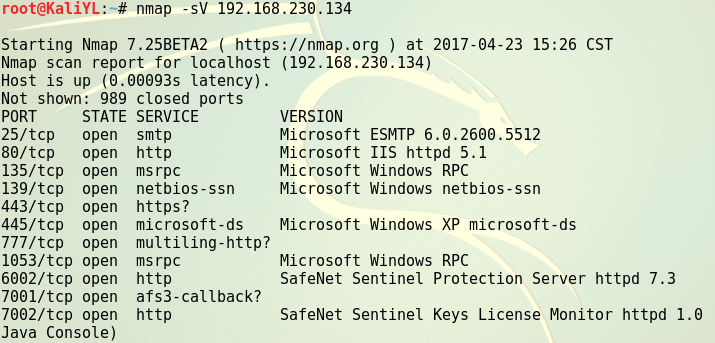

(4)对靶机的服务版本进行检测

本文介绍了网络对抗中的信息收集和漏洞扫描技术实践,包括搜索技巧、DNS和IP查询、基本扫描技术及漏洞扫描应用等内容,并详细记录了openvas漏洞扫描的过程与结果。

本文介绍了网络对抗中的信息收集和漏洞扫描技术实践,包括搜索技巧、DNS和IP查询、基本扫描技术及漏洞扫描应用等内容,并详细记录了openvas漏洞扫描的过程与结果。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?