<?xml:namespace prefix = o ns = "urn:schemas-microsoft-com:office:office" />

继续更新中。。。

×××客户端的身份验证、访问授权和记账

你可以选择两种不同的方式:Windows或RADIUS。你可以为这三种功能选择一种方式,也可以选择一种方式用于身份验证和授权,而另一种用于记账。

当使用Windows验证时:

→如果×××服务器是独立服务器,则使用本地账户(SAM)来验证×××客户;

→如果×××服务器是域成员服务器,则使用活动目录数据库来验证×××客户;

→如果使用RADIUS进行身份验证,那么就算×××服务器是独立服务器,也可以通过RADIUS使用活动目录数据库来进行验证。在Windows服务器中同样提供了RADIUS服务器组件,不过被称为Internet验证服务器(IAS)。

PPTP和L2TP/IPSec均要求用户进行身份验证,并且对于L2TP/IPSec,你必须配置用户身份验证和计算机身份验证。

关于RADIUS服务,我会用专门的章节来说,在***、wireless上是如何应用。

Windows ×××服务器支持的身份验证方式:

身份认证技术是×××网络安全的第一道关卡。对于身份认证,是由身份认证协议来完成的。首先让大家对×××的身份认证协议有一个感观的认知,把实践和理论结合起来。

<?xml:namespace prefix = v ns = "urn:schemas-microsoft-com:vml" />

1、PAP:密码认证协议

客户端直接发送包含用户名/口令的认证请求,服务器端处理并作回应。

优点:简单。

缺点:明文传送,极容易被窃听。

2、SPAP:Shiva密码验证协议

Shiva公司开发,是一种受Shiva远程访问服务器支持的简单加密密码的身份验证协议。

优点:安全性较PAP好。

缺点:单向加密、单向认证,虽然是对密码进行加密,但还是会被破解,安全性差,通过认证后不支持Microsoft点对点加密(MPPE)。

3、CHAP:挑战握手协议

先由服务器端给客户端发送一个随机码challenge,客户端根据challenge,对自己掌握的口令、challenge、会话ID进行单向散例,即md5(password1,challenge,ppp_id),然后把这个结果发送给服务器端。服务器端从数据库中取出库存口令password2,进行同样的算法,即md5(password2,challenge,ppp_id),最后,比较加密的结果是否相同。如相同,则认证通过。

优点:安全性较SPAP有了很大改进,不用将密码发送到网络上。

缺点:安全性还不够强健,但也不错、单向加密、单向认证、通过认证后不支持Microsoft点对点加密(MPPE)。

4、MS-CHAP

微软版本的CHAP,和CHAP基本上一样,区别我也不太清楚。认证后支持MPPE,安全性要较CHAP好一点。

5、MS-CHAP V2

微软版本的CHAP第二版,它提供了双向身份验证和更强大的初始数据密钥,而且发送和接收分别使用不同的密钥。如果将×××连接配置为用 MS-CHAP v2作为唯一的身份验证方法,那么客户端和服务器端都要证明其身份,如果所连接的服务器不提供对自己身份的验证,则连接将被断开。

优点:双向加密、双向认证、安全性相当高。

缺点:不太清楚。

6、EAP:可扩展的认证协议

EAP可以增加对许多身份验证方案的支持,其中包括令牌卡、一次性密码、使用智能卡的公钥身份验证、证书及其他身份验证。最安全的认证方法就是和智能卡一起使用的“可扩展身份验证协议—传输层安全协议”,即EAP-TLS认证。

优点:安全性最好。

缺点:需要PKI(公钥基础设施)支持。(目前PKI还没有真正建立起来)

配置客户端×××的连接设置(XP):

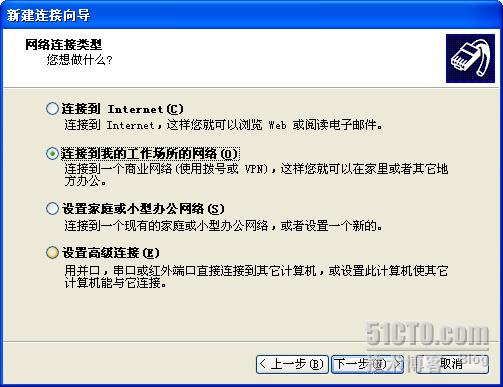

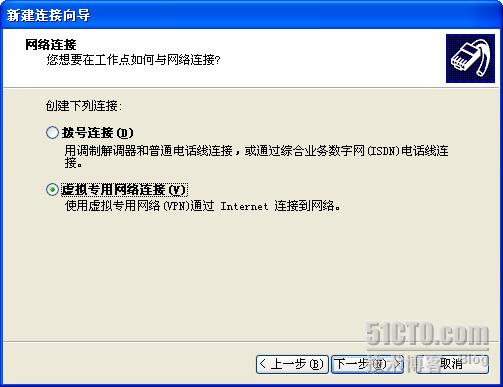

选择×××:

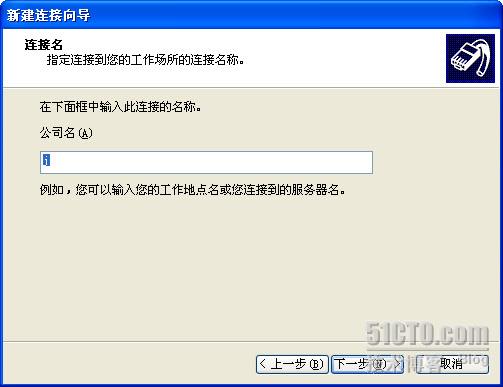

这个连接名称不重要:

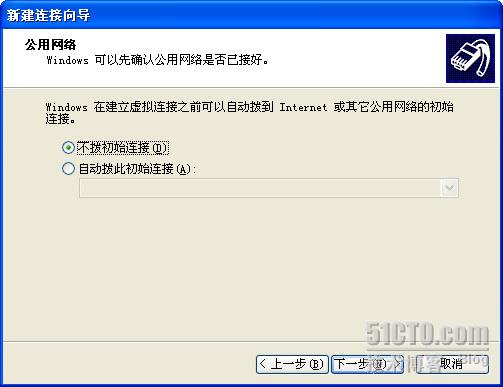

不初始化:

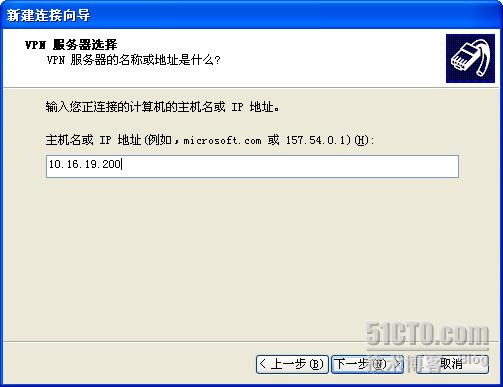

重点,输入 ×××服务器的(外网)ip地址:

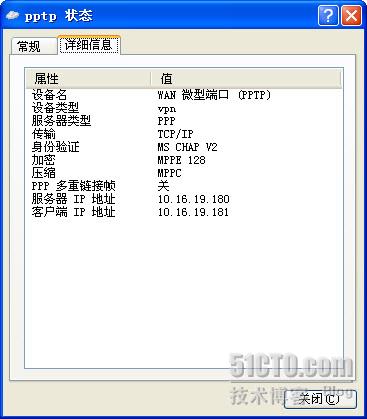

连接上的状态:

注意:加密方式为 MPPE 128

转载于:https://blog.51cto.com/nocobin/214934

本文详细介绍了×××客户端的身份验证方式,包括Windows验证和RADIUS验证,并深入解析了六种身份验证协议:PAP、SPAP、CHAP、MS-CHAP、MS-CHAPV2和EAP的特点及优缺点。

本文详细介绍了×××客户端的身份验证方式,包括Windows验证和RADIUS验证,并深入解析了六种身份验证协议:PAP、SPAP、CHAP、MS-CHAP、MS-CHAPV2和EAP的特点及优缺点。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?