简介:OpenSSL是一个广泛的SSL/TLS库,用于提供网络通信安全性。本文介绍了如何将预编译的OpenSSL库集成到C++项目中,包括库链接设置、加密算法、SSL/TLS协议使用、证书管理、密钥操作、SSL连接建立和错误处理等关键知识点。此外,还涉及性能优化和安全性最佳实践,帮助开发者构建安全的网络应用。

1. OpenSSL库介绍与应用领域

OpenSSL是一套开源的加密库,广泛应用于互联网的各个角落,旨在提供一个健壮的、商业等级的、开源的加密库。它支持各种加密算法、哈希函数、公钥和私钥技术,以及SSL/TLS协议栈。由于其功能强大且稳定,OpenSSL已成为开发安全应用的首选工具。

OpenSSL的应用领域

- Web服务器和客户端: 提供SSL/TLS协议的加密通信,保护网站和数据传输的安全。

- 网络安全: 通过VPN、SSH等实现安全的数据传输。

- 软件开发: 提供安全的数据处理功能,支持数字证书管理,广泛用于身份验证和数据保护。

- 电子支付系统: 加密处理信用卡信息和其他敏感金融数据。

OpenSSL不仅广泛应用于安全网络通讯领域,还涉及到数据隐私保护、系统安全和软件开发等多个层面。通过理解其基本概念和核心功能,开发者可以更有效地利用这一库来构建安全的应用程序。在后续章节中,我们将深入了解OpenSSL的安装、使用、性能优化以及安全性最佳实践等内容。

2. OpenSSL在C++项目中的集成方法

OpenSSL库是C++安全通信项目中不可或缺的一部分,它为开发者提供了强大的加密、解密、密钥交换、SSL/TLS通信等多种功能。要将OpenSSL集成到C++项目中,首先需要正确安装和配置OpenSSL库,然后才能在项目中进行基础的使用。

2.1 OpenSSL库的安装与配置

OpenSSL可以在多种操作系统上使用,安装方式也多种多样。以下是两种主流的安装方式,分别适用于源码编译和包管理器。

2.1.1 源码编译安装步骤

- 下载源码包 :从OpenSSL官方网站下载所需的版本源码包。

- 解压源码包 :在终端中使用命令解压源码包:

bash tar -zxvf openssl-1.1.1n.tar.gz - 配置安装选项 :进入解压后的目录,执行配置脚本:

bash cd openssl-1.1.1n ./config

如果需要安装到非默认路径,可以指定安装前缀:

bash ./config --prefix=/usr/local/openssl - 编译并安装 :使用

make命令编译源码,然后使用make install安装:

bash make sudo make install - 验证安装 :检查安装后的版本号确认安装成功:

bash /usr/local/openssl/bin/openssl version

2.1.2 包管理器安装选项

对于Linux系统,通常可以通过包管理器快速安装OpenSSL,这种方法简单方便,但可能不是最新版本。

- 在Debian/Ubuntu系统中:

bash sudo apt-get install libssl-dev - 在Red Hat/CentOS系统中:

bash sudo yum install openssl-devel - 在Fedora系统中:

bash sudo dnf install openssl-devel

通过包管理器安装完毕后,通常不需要额外配置环境变量,因为库文件和头文件已经安装在系统的标准路径中。

2.2 OpenSSL库的基本使用

2.2.1 头文件和库文件的引入

在C++项目中使用OpenSSL库,首先需要包含必要的头文件,并在编译时链接OpenSSL库。

-

包含头文件 :在C++源文件中,使用包含指令引用OpenSSL的头文件:

cpp #include <openssl/rsa.h> #include <openssl/evp.h>

具体需要哪些头文件取决于你的程序功能需求。 -

链接库文件 :在编译项目时,需要链接OpenSSL的库文件。使用gcc进行编译的命令示例如下:

bash g++ your_program.cpp -o your_program -lssl -lcrypto

这里-lssl和-lcrypto是告诉编译器链接OpenSSL的加密和SSL库。

2.2.2 示例代码:实现基础加密功能

下面是一个使用OpenSSL库实现基础加密功能的示例代码,包括生成随机密钥和使用RSA算法加密数据。

#include <openssl/rsa.h>

#include <openssl/evp.h>

#include <openssl/pem.h>

#include <iostream>

#include <cstring>

int main() {

// 生成RSA密钥对

RSA *rsa = RSA_generate_key(2048, RSA_F4, NULL, NULL);

// 将密钥对写入到文件中

FILE *pubKeyFile = fopen("public.pem", "wb");

if (pubKeyFile == NULL) {

std::cerr << "Failed to open public.pem" << std::endl;

return -1;

}

PEM_write_RSA_PUBKEY(pubKeyFile, rsa);

fclose(pubKeyFile);

FILE *priKeyFile = fopen("private.pem", "wb");

if (priKeyFile == NULL) {

std::cerr << "Failed to open private.pem" << std::endl;

return -1;

}

PEM_write_RSAPrivateKey(priKeyFile, rsa, NULL, NULL, 0, NULL, NULL);

fclose(priKeyFile);

// 使用公钥加密数据

FILE *pubKey = fopen("public.pem", "rb");

RSA *pubRsa = PEM_read_RSA_PUBKEY(pubKey, &rsa, NULL, NULL);

fclose(pubKey);

unsigned char message[] = "This is a test message.";

unsigned char encrypted[256];

int encryptedLength = RSA_public_encrypt(

strlen((char*)message) + 1,

message,

encrypted,

pubRsa,

RSA_PKCS1_PADDING

);

// 输出加密后的数据

std::cout << "Encrypted message length: " << encryptedLength << std::endl;

std::cout << "Encrypted message: ";

for (int i = 0; i < encryptedLength; ++i) {

std::cout << std::hex << (int)encrypted[i];

}

std::cout << std::endl;

// 清理密钥

RSA_free(pubRsa);

RSA_free(rsa);

return 0;

}

这段代码展示了如何生成RSA密钥对、将密钥写入文件、读取公钥加密数据等基础操作。这只是一个简单的示例,实际应用中需要更多的错误检查和异常处理。

在此基础上,开发者可以进一步学习和应用OpenSSL提供的其他加密算法和SSL/TLS通信功能,为自己的应用增加安全性保障。在下一章节中,我们将介绍如何使用不同的加密算法进行加密和解密操作。

3. 加密算法的使用

3.1 对称加密算法的应用

3.1.1 AES算法的实现与应用

高级加密标准(AES)是目前广泛使用的对称加密算法之一,具有良好的性能和较高的安全性。在实现AES算法时,我们通常会使用OpenSSL提供的API来进行数据加密和解密操作。

首先,让我们通过一个简单的代码示例来演示如何使用AES算法进行加密:

#include <openssl/aes.h>

#include <openssl/evp.h>

int main() {

unsigned char key[] = "0123456789abcdef"; // AES密钥(必须是16、24或32字节长)

unsigned char plaintext[] = "This is a message to be encrypted!"; // 待加密的明文数据

unsigned char ciphertext[128] = {0}; // 存储加密后数据的缓冲区

unsigned char decryptedtext[128] = {0}; // 存储解密后数据的缓冲区

AES_KEY aes_key;

int len;

int ciphertext_len, decryptedtext_len;

// 导入密钥并初始化AES_KEY结构

AES_set_encrypt_key(key, 128, &aes_key);

// 加密操作

AES_encrypt(plaintext, ciphertext, &aes_key);

ciphertext_len = sizeof(ciphertext);

// 此处可以将ciphertext发送给解密方

// 解密操作

AES_decrypt(ciphertext, decryptedtext, &aes_key);

decryptedtext_len = sizeof(decryptedtext);

// 输出解密后的文本

printf("Decrypted text is: %s\n", decryptedtext);

return 0;

}

在这个示例中,我们首先定义了一个AES密钥和需要加密的明文数据。然后,我们初始化了一个 AES_KEY 结构,并使用 AES_set_encrypt_key 函数来导入密钥。使用 AES_encrypt 函数进行加密操作,结果存储在 ciphertext 中。最后,我们使用 AES_decrypt 函数对密文进行解密,还原出原始的明文数据。

需要注意的是,加密和解密操作后的数据长度与原文长度是相同的,除非使用了填充(padding)机制,例如PKCS#7填充。

3.1.2 DES算法的实现与应用

数据加密标准(DES)虽然由于密钥长度较短在现代已逐渐被AES等加密算法所取代,但它在历史上扮演了重要的角色。在本小节中,我们将通过一个简单示例介绍DES算法的基本使用。

#include <openssl/des.h>

#include <openssl/evp.h>

int main() {

DES_cblock key = {0x01, 0x23, 0x45, 0x67, 0x89, 0xAB, 0xCD, 0xEF}; // DES密钥

unsigned char plaintext[] = "This is a message to be encrypted!"; // 待加密的明文数据

unsigned char ciphertext[64] = {0}; // 存储加密后数据的缓冲区

unsigned char decryptedtext[64] = {0}; // 存储解密后数据的缓冲区

DES_key_schedule keysched;

int len;

int ciphertext_len, decryptedtext_len;

// 导入密钥并初始化DES_key_schedule结构

DES_set_key_unchecked(&key, &keysched);

// 加密操作

DES_ncbc_encrypt(plaintext, ciphertext, strlen((char *)plaintext), &keysched, (DES_cblock *)ciphertext, DES_ENCRYPT);

ciphertext_len = sizeof(ciphertext);

// 此处可以将ciphertext发送给解密方

// 解密操作

DES_ncbc_encrypt(ciphertext, decryptedtext, ciphertext_len, &keysched, (DES_cblock *)ciphertext, DES_DECRYPT);

decryptedtext_len = sizeof(decryptedtext);

// 输出解密后的文本

printf("Decrypted text is: %s\n", decryptedtext);

return 0;

}

在这个示例中,我们首先定义了一个8字节的DES密钥和需要加密的明文数据。然后,我们使用 DES_set_key_unchecked 函数来导入密钥,并初始化了 DES_key_schedule 结构。使用 DES_ncbc_encrypt 函数进行加密操作,结果存储在 ciphertext 中。最后,我们对密文进行解密操作,还原出原始的明文数据。

由于DES算法存在密钥长度较短、安全性较低等问题,故而建议在新的项目中优先考虑AES或其他更安全的算法。

3.2 非对称加密算法的应用

3.2.1 RSA算法的实现与应用

RSA算法是非对称加密的代表算法之一,它依赖于大数分解的数学难题来实现安全性。RSA算法在安全通信、数字签名等领域有广泛的应用。

下面是使用OpenSSL库实现RSA加密和解密的示例代码:

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

int main() {

// 生成RSA密钥对

RSA *keypair = RSA_generate_key(2048, RSA_F4, NULL, NULL);

if (!keypair) {

// 错误处理

}

// 将公钥和私钥写入PEM文件

FILE *pubFile = fopen("public.pem", "wb");

FILE *privFile = fopen("private.pem", "wb");

PEM_write_RSAPublicKey(pubFile, keypair);

PEM_write_RSAPrivateKey(privFile, keypair, NULL, NULL, 0, NULL, NULL);

fclose(pubFile);

fclose(privFile);

// 加密操作

unsigned char plaintext[] = "This is a secret message!";

unsigned char encrypted[256] = {0};

unsigned char decrypted[256] = {0};

int加密结果长度 = RSA_public_encrypt(strlen((char *)plaintext) + 1,

plaintext,

encrypted,

keypair,

RSA_PKCS1_OAEP_PADDING);

// 解密操作

int解密结果长度 = RSA_private_decrypt(加密结果长度,

encrypted,

decrypted,

keypair,

RSA_PKCS1_OAEP_PADDING);

decrypted[解密结果长度] = '\0';

// 输出解密后的文本

printf("Decrypted text is: %s\n", decrypted);

// 清理资源

RSA_free(keypair);

fclose(pubFile);

fclose(privFile);

return 0;

}

在这段代码中,我们首先生成了一个2048位的RSA密钥对,接着将公钥和私钥分别保存到文件中。我们使用 RSA_public_encrypt 函数进行加密操作,并使用 RSA_private_decrypt 函数进行解密操作。在解密后,我们将得到的明文字符串输出。

3.2.2 ECC算法的实现与应用

椭圆曲线密码学(ECC)算法在相同密钥长度下提供了比RSA更高的安全性,同时在计算资源受限的环境下也能提供良好的性能。因此,ECC在许多现代加密协议中得到了应用,如TLS。

以下是使用OpenSSL实现ECC加密和解密的示例代码:

#include <openssl/ec.h>

#include <openssl/pem.h>

#include <openssl/err.h>

int main() {

// 初始化ECC密钥对

EC_KEY *keypair = EC_KEY_new_by_curve_name(NID_X9_62_prime256v1);

if (!keypair) {

// 错误处理

}

// 密钥生成

EC_KEY_generate_key(keypair);

// 将公钥和私钥写入PEM文件

FILE *pubFile = fopen("ec_public.pem", "wb");

FILE *privFile = fopen("ec_private.pem", "wb");

PEM_write_EC_PUBKEY(pubFile, keypair);

PEM_write_ECPrivateKey(privFile, keypair, NULL, NULL, 0, NULL, NULL);

fclose(pubFile);

fclose(privFile);

// 加密操作

unsigned char plaintext[] = "This is a secret message!";

unsigned char encrypted[256] = {0};

unsigned char decrypted[256] = {0};

size_t encrypted_len = ECDSA_size(keypair);

EC_KEY *ec_public = EC_KEY_new();

PEM_read_EC_PUBKEY(pubFile, &ec_public, NULL, NULL);

// 使用接收者的公钥进行加密

if (ECDSA_encrypt(0, ec_public, plaintext, strlen((char *)plaintext),

encrypted, &encrypted_len, NULL) == 0) {

// 错误处理

}

// 解密操作

EC_KEY *ec_private = EC_KEY_new();

PEM_read_ECPrivateKey(privFile, &ec_private, NULL, NULL);

// 使用私钥解密消息

if (ECDSA_decrypt(0, ec_private, encrypted, encrypted_len, decrypted,

&decrypted_len) == 0) {

// 错误处理

}

decrypted[decrypted_len] = '\0';

// 输出解密后的文本

printf("Decrypted text is: %s\n", decrypted);

// 清理资源

EC_KEY_free(keypair);

EC_KEY_free(ec_public);

EC_KEY_free(ec_private);

fclose(pubFile);

fclose(privFile);

return 0;

}

在上述代码中,我们首先创建了一个基于 prime256v1 曲线的ECC密钥对,并将公钥和私钥保存到PEM格式的文件中。之后,我们使用接收者的公钥进行加密操作,并使用发送者的私钥对加密消息进行解密。

在上述两个小节中,我们演示了使用OpenSSL库实现对称加密算法(AES和DES)以及非对称加密算法(RSA和ECC)的过程。对称加密适用于需要快速加密大量数据的场景,而非对称加密则多用于密钥交换、数字签名等场景,它们在信息安全领域发挥着不可替代的作用。

4. SSL/TLS协议栈实现安全通信

4.1 SSL/TLS协议概述

4.1.1 SSL/TLS协议的工作原理

SSL (Secure Sockets Layer) 和 TLS (Transport Layer Security) 是构建在传输层和应用层之间的加密协议,旨在为互联网通信提供机密性、数据完整性和身份验证。SSL协议发展经历了多个版本,但今天普遍使用的是其继承者TLS。TLS协议由RFC 5246定义,并经历了多次更新以修补安全漏洞。

TLS协议工作在两个阶段:握手阶段和数据传输阶段。

- 握手阶段 : 客户端和服务器互相交换支持的TLS版本、加密算法和一些密钥材料。这个阶段还涉及身份验证(可选)和密钥交换,最终形成加密会话。

- 数据传输阶段 : 在握手成功后,客户端和服务器进入数据传输阶段,所有的数据传输都使用在握手阶段生成的密钥进行加密,确保通信内容安全。

4.1.2 SSL/TLS协议的安全性分析

安全性是TLS的核心,它通过多种机制确保了通信的可靠性:

- 对称加密 : 通过协商的密钥加密传输的数据,确保数据的机密性和完整性。

- 非对称加密 : 使用公钥和私钥进行密钥交换和身份验证。

- 消息验证码(MAC) : 保证数据传输过程中未被篡改。

- 数字证书 : 基于PKI公钥基础设施体系,提供服务器的身份验证。

TLS协议通过持续更新来应对新发现的安全威胁。如TLS 1.3相较于早期版本,在安全性、性能和易用性上均有显著改进。

4.2 实现SSL/TLS通信

4.2.1 在C++中创建SSL/TLS连接

在C++中创建SSL/TLS连接需要使用OpenSSL库提供的接口。以下是使用OpenSSL建立一个简单的SSL客户端连接的示例代码:

#include <openssl/ssl.h>

#include <openssl/err.h>

#include <iostream>

int main() {

// 初始化SSL库

SSL_load_error_strings();

ERR_load_BIO_strings();

OpenSSL_add_all_algorithms();

// 创建SSL上下文

const SSL_METHOD *method = TLS_client_method();

SSL_CTX *ctx = SSL_CTX_new(method);

if (ctx == NULL) {

// 错误处理代码

}

// 创建SSL连接

SSL *ssl = SSL_new(ctx);

BIO *conn = BIO_new_ssl_connect(ctx);

BIO_set_conn_hostname(conn, "localhost:443");

// 连接到服务器

if (BIO_do_connect(conn) <= 0) {

// 错误处理代码

}

// 将SSL对象绑定到连接

BIO_get_ssl(conn, &ssl);

if (ssl == NULL) {

// 错误处理代码

}

// 正式开始SSL握手

if (SSL_do_handshake(ssl) <= 0) {

// 错误处理代码

}

// 发送和接收数据

// ...

// 清理

SSL_free(ssl);

BIO_free_all(conn);

SSL_CTX_free(ctx);

EVP_cleanup();

return 0;

}

4.2.2 处理SSL/TLS握手过程中的常见问题

在SSL/TLS握手过程中可能会遇到多种问题,其中最常见的包括:

- 证书验证失败 : 服务器提供的证书无法被验证,可能是因为证书已过期、被吊销或者不符合信任链。

- 加密套件不匹配 : 客户端和服务器之间未能就加密算法达成一致。

- 协议版本不兼容 : 客户端和服务器支持的TLS版本不匹配。

对于这些问题,开发者需要仔细地根据OpenSSL提供的错误码进行调试,并使用适当的日志记录和错误处理策略。

在使用OpenSSL进行SSL/TLS通信时,必须始终考虑其安全性,确保所有的异常和错误都能被妥善处理,以避免潜在的安全漏洞。

5. 证书管理与处理

5.1 证书的作用与类型

5.1.1 了解不同类型的证书

在数字世界中,X.509证书扮演着至关重要的角色,它是一种公钥证书,被广泛用于加密和身份验证。这些证书为信息的安全交换提供了基石,如在SSL/TLS协议中,它们用于验证网站的真实性,并建立加密通信通道。

证书按照用途可以分为几种类型:

- 服务器证书 :用于服务器身份验证和加密数据传输。当你访问一个通过HTTPS保护的网站时,浏览器会验证服务器证书以确保你正在与期望的服务器通信。

- 客户端证书 :这种证书用于客户端身份验证。它常用于内网、企业应用等场景,确保连接到服务器的是合法用户。

- 代码签名证书 :允许软件开发者为其软件签名,确保软件的真实性与未被篡改。

- 电子邮件证书 :用于电子邮件加密和签名,保护邮件不被窃听和伪造。

- 根证书和中间证书 :根证书是信任链的起点,而中间证书用于构建证书路径,确保证书链的安全。

5.1.2 证书的信任链和验证流程

为了确保证书的真实性和有效性,使用了信任链的概念。信任链自根证书起,根证书通常由受信任的第三方(如证书颁发机构,CA)签名。通过根证书,我们可以信任其签发的中间证书,以及由中间证书签发的服务器或客户端证书。整个验证流程如下:

- 验证根证书 :操作系统和浏览器自带一个受信任的根证书列表。首先验证证书是否由该列表中的某个根CA签发。

- 中间证书链检查 :如果证书是由中间证书签发,需验证中间证书本身是否由根证书签发,并且中间证书没有被吊销。

- 证书吊销检查 :通过在线证书状态协议(OCSP)或证书吊销列表(CRL)来确认证书没有被吊销。

- 证书用途和有效期检查 :检查证书是否用于其授权的用途和是否在有效期内。

- 证书指纹对比 :有时还需要对证书的指纹进行验证,以确保证书文件在传输过程中未被篡改。

5.2 证书的生成与管理

5.2.1 使用OpenSSL生成自签名证书

要创建自签名证书可以使用OpenSSL工具,自签名证书不经过第三方CA认证,主要用于测试和内部网络,不是用于公共网络,因为用户无法验证该证书的真实性。

自签名证书的生成步骤如下:

-

生成私钥:

bash openssl genrsa -out private.key 2048

上述命令会创建一个2048位的RSA私钥,并将其保存到private.key文件中。 -

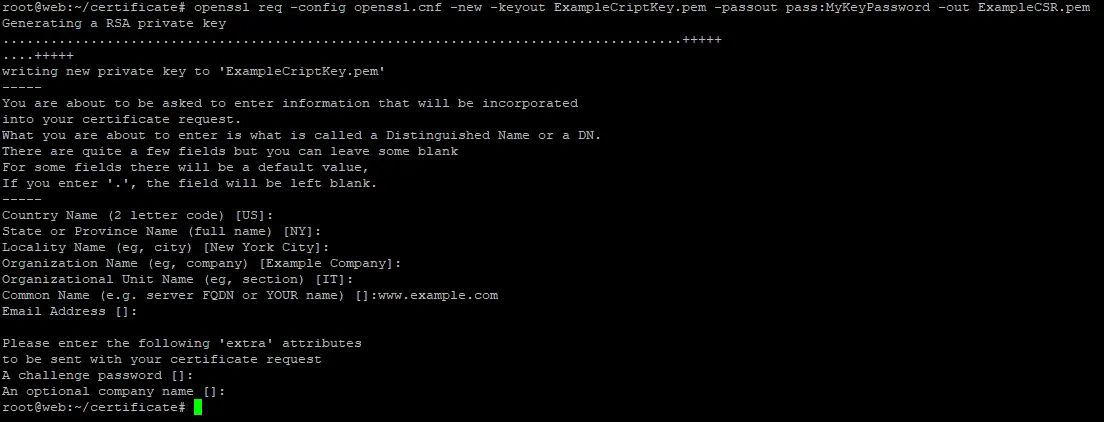

创建证书签名请求(CSR):

bash openssl req -new -key private.key -out certificate.csr -subj "/CN=localhost"

这里使用私钥生成CSR,并填写证书的主题信息,-subj参数中/CN指的是通用名称,这里以localhost为例。 -

使用私钥和CSR生成自签名证书:

bash openssl x509 -req -days 365 -in certificate.csr -signkey private.key -out certificate.crt

该命令将CSR转换成自签名证书,有效期设定为365天。生成的证书保存在certificate.crt文件中。

5.2.2 证书的吊销与更新

随着时间的推移,证书可能需要更新或吊销。证书吊销通常发生在密钥泄露、证书持有者不再需要证书等情况下。更新证书则是因为原证书即将到期。

更新证书的步骤通常与生成证书类似,涉及生成新的CSR和证书。吊销证书时,需要通过吊销列表(CRL)或在线证书状态协议(OCSP)来通知用户证书已无效。

证书吊销步骤 :

- 向CA提交吊销请求,或者如果有自管理权限,则使用吊销命令:

bash openssl ca -revoke certificate.crt -

更新CRL文件:

bash openssl ca -gencrl -out ca.crl

这将生成包含所有吊销证书信息的CRL文件。 -

将更新后的CRL文件发布到服务器,以供用户下载或在OCSP中查询。

代码块的后面,我们提供了生成密钥、CSR、自签名证书的详细步骤,以及对于证书吊销的解释和操作说明。这些步骤及解释涵盖了自签名证书的生成和吊销过程,并指导用户如何操作,确保了内容的可执行性和实际应用价值。

6. 密钥的生成和操作

6.1 密钥生成原理与实践

在本节中,我们将深入探讨如何在OpenSSL中生成和操作密钥。密钥是加密和解密过程中不可或缺的一部分,它们必须得到妥善的处理和存储,以确保安全通信。

6.1.1 RSA密钥的生成与存储

RSA算法是目前广泛使用的非对称加密算法之一。密钥的生成对安全性至关重要,我们来通过一个示例来演示如何在OpenSSL中生成RSA密钥对。

openssl genpkey -algorithm RSA -out private_key.pem -pkeyopt rsa_keygen_bits:2048

上述命令会生成一个2048位的RSA私钥,并将其存储在 private_key.pem 文件中。我们也可以生成公钥:

openssl pkey -in private_key.pem -out public_key.pem -pubout

接下来,我们必须确保这些密钥的安全存储。私钥不应该以明文形式存储,而应该通过加密的方式保护。以下示例命令展示了如何使用密码对私钥进行加密:

openssl rsa -in private_key.pem -out encrypted_private_key.pem -des3

6.1.2 ECC密钥的生成与存储

椭圆曲线密码学(ECC)提供了一种在较小密钥尺寸下获得相同安全级别的加密方法。以下是生成ECC密钥对的命令:

openssl ecparam -genkey -name prime256v1 -out ecc_key.pem

在此情况下, prime256v1 是椭圆曲线的名称,OpenSSL支持多种曲线。与RSA类似,私钥同样应当被加密保存:

openssl ec -in ecc_key.pem -des3 -out encrypted_ecc_key.pem

6.2 密钥的安全管理

6.2.1 密钥的加密存储方法

对于密钥的加密存储,我们已经通过使用 -des3 参数对私钥进行了加密。这只是一个基本的方法,还可以采用更复杂的密钥管理方案,如使用硬件安全模块(HSM)。

6.2.2 密钥的生命周期管理

密钥管理不应止步于生成和存储,还应该包括密钥的生命周期管理。密钥一旦生成,就应该遵循以下生命周期管理原则:

- 密钥轮换 :定期更换密钥可以减少密钥被破解的风险。

- 密钥撤销 :一旦密钥不再安全或不再使用,应立即撤销。

- 密钥审计 :对使用密钥的操作进行跟踪和审计,确保没有安全漏洞。

密钥管理是确保通信安全的重要组成部分,良好的密钥管理和操作实践是不可或缺的。

简介:OpenSSL是一个广泛的SSL/TLS库,用于提供网络通信安全性。本文介绍了如何将预编译的OpenSSL库集成到C++项目中,包括库链接设置、加密算法、SSL/TLS协议使用、证书管理、密钥操作、SSL连接建立和错误处理等关键知识点。此外,还涉及性能优化和安全性最佳实践,帮助开发者构建安全的网络应用。

6346

6346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?