简介:PyOpenSSL为Python开发者提供了一个强大的接口,以操作OpenSSL库,并实现加密、解密、签名验证等安全功能。它支持复杂的SSL/TLS协议操作,包含适用于不同操作系统和Python版本的二进制安装包。本文将详细介绍pyOpenSSL的安装和主要功能,包括SSL/TLS连接、证书操作、数据加密解密、签名验证等。

1. OpenSSL库的Python接口概述

OpenSSL是一个强大的密码学工具包,提供了加密、签名、SSL/TLS协议等多个方面的功能。在Python中, pyOpenSSL 库作为一个接口,允许开发者利用Python来调用OpenSSL的各种功能,从而实现安全通信、数据保护等复杂的密码学操作。

本章将带您初步了解 pyOpenSSL 库提供的接口,包括安装、基本使用方法和一些重要的模块介绍。我们将遵循从基础到高级的逻辑顺序,从安装开始,逐步深入了解 pyOpenSSL 如何在Python中实现密码学操作。

安装pyOpenSSL

首先,您需要在Python环境中安装 pyOpenSSL 库。这可以通过 pip 命令轻松完成:

pip install pyOpenSSL

一旦安装完成,您就可以通过Python的导入语句将 pyOpenSSL 引入到您的项目中。

与OpenSSL的关系

pyOpenSSL 是OpenSSL库的Python封装,它允许开发者以Python的方式调用OpenSSL的API。这意味着,当您在使用 pyOpenSSL 时,您实际上是在使用OpenSSL的功能,而这一切都是通过Python语言的语法和风格实现的。

基本模块概览

pyOpenSSL 提供了多个模块,涵盖了密码学、SSL/TLS通信等方方面面。以下是几个核心模块的简介:

-

OpenSSL.crypto: 提供了证书、密钥等的管理功能。 -

OpenSSL.SSL: 用于创建SSL/TLS连接的模块。 -

OpenSSL RAND: 提供随机数生成的相关功能。

通过这些模块,开发者可以在Python中方便地实现复杂的密码学操作和安全通信。接下来的章节将深入探讨如何利用 pyOpenSSL 提供的这些模块来进行加密、签名、TLS连接等操作。

2. 加密与解密的基础和实践

在现代网络安全实践中,加密和解密是保护数据传输和存储的核心技术。本章节将深入探讨对称加密技术和非对称加密技术的原理,并通过Python代码示例展示如何在实际项目中应用这些技术。此外,本章节还将提供一个加密实践案例分析,帮助读者理解在特定场景下如何选择合适的加密算法。

2.1 对称加密技术

2.1.1 对称加密的原理

对称加密是加密和解密使用相同密钥的技术。它是一种古老且广泛使用的方法,其优势在于处理速度快,适合大量数据的加密。对称加密的关键在于保持密钥的秘密性,因为任何拥有密钥的人都可以解密信息。

对称加密算法的类型繁多,包括但不限于AES、DES、3DES和Blowfish。其中,AES(Advanced Encryption Standard)由于其高效、安全且易于实现,成为了现代应用中的首选算法。

2.1.2 实现对称加密的Python代码示例

以下是一个使用Python的 cryptography 库进行AES对称加密和解密的示例代码:

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import padding

import os

# 生成随机密钥

key = os.urandom(32) # AES-256要求密钥长度为32字节

# 创建加密器和解密器

cipher = Cipher(algorithms.AES(key), modes.CBC(os.urandom(16)), backend=default_backend())

padder = padding.PKCS7(algorithms.AES.block_size).padder()

# 假设我们要加密的数据

data = b"Hello, world!"

padded_data = padder.update(data) + padder.finalize()

# 加密过程

encryptor = cipher.encryptor()

encrypted_data = encryptor.update(padded_data) + encryptor.finalize()

# 解密过程

decryptor = cipher.decryptor()

decrypted_data = decryptor.update(encrypted_data) + decryptor.finalize()

unpadder = padding.PKCS7(algorithms.AES.block_size).unpadder()

unpadded_data = unpadder.update(decrypted_data) + unpadder.finalize()

print(f"Encrypted data: {encrypted_data}")

print(f"Decrypted data: {unpadded_data}")

在此代码段中,首先生成了一个随机的密钥用于AES加密,并使用CBC模式和随机生成的初始化向量。数据被填充以满足加密算法的块大小需求,然后进行加密。最后,使用相同的密钥和初始化向量解密数据,并移除填充。

2.2 非对称加密技术

2.2.1 非对称加密的原理

非对称加密使用一对密钥,一个公钥和一个私钥。公钥可以公开分享,用于加密数据;私钥必须保密,用于解密数据。这种技术的出现是密码学的一大进步,因为它解决了密钥分发问题,并使数字签名成为可能。

RSA是目前最知名的非对称加密算法之一,它依赖于一个非常重要的数学问题:大整数的因数分解。在实际应用中,非对称加密通常不用于直接加密大量数据,而是用于加密对称加密的密钥或者进行身份验证和数字签名。

2.2.2 实现非对称加密的Python代码示例

以下是使用Python的 cryptography 库实现RSA非对称加密和解密的示例代码:

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives.asymmetric import padding

# 生成RSA密钥对

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

public_key = private_key.public_key()

# 使用公钥加密数据

message = b"Hello, world!"

encrypted = public_key.encrypt(

message,

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

# 使用私钥解密数据

decrypted = private_key.decrypt(

encrypted,

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

print(f"Encrypted message: {encrypted}")

print(f"Decrypted message: {decrypted}")

在此示例中,首先生成了一个RSA密钥对。然后使用公钥对消息进行加密,并使用私钥进行解密。

2.3 加密实践案例分析

2.3.1 加密算法选择依据

在选择加密算法时,需要考虑算法的安全性、性能和兼容性。例如,在需要保护大量数据的传输时,选择一个高效的对称加密算法如AES通常更为合适。而在需要进行安全密钥交换或者身份验证时,则应考虑使用非对称加密算法如RSA。

2.3.2 常见加密工具的集成与使用

常见的加密工具如OpenSSL、GnuPG和libsodium等提供了丰富的加密功能,并可以方便地集成到应用程序中。例如,OpenSSL提供了命令行工具和库函数,能够方便地进行证书管理、密钥交换和加密解密操作。

本节通过对称和非对称加密技术的介绍,以及具体的Python代码示例,为读者提供了一个关于加密与解密基础知识和实践的良好起点。在下一章节中,我们将深入探讨数字签名和验证功能的原理和实现,这是现代网络安全中不可或缺的另一个关键话题。

3. 签名和验证功能深入解析

3.1 数字签名的原理

数字签名是一种用于验证数字消息或文档完整性的加密技术,其原理类似于现实世界中的签名或印章。它通过特定的加密算法,能够确认消息的来源以及内容在传输过程中是否被篡改。

3.1.1 数字签名的工作流程

数字签名的工作流程主要由以下几个步骤组成:

1. 发送者使用私钥对消息进行加密,生成签名。

2. 发送者将原始消息和签名一起发送给接收者。

3. 接收者收到消息后,用发送者的公钥对签名进行解密。

4. 解密后的签名,如果与接收者使用相同算法和公钥对原始消息的加密结果相同,说明消息未被篡改且确实由持有相应私钥的发送者所发出。

3.1.2 数字签名的安全性分析

数字签名的安全性基于非对称加密的原理。私钥的保密性保证了签名的不可伪造性。同时,签名的验证过程确保了消息的完整性,即确保消息在传输过程中没有被第三方篡改。

3.2 签名与验证的代码实现

使用Python的pyOpenSSL库可以方便地实现数字签名和验证功能。

3.2.1 使用pyOpenSSL实现签名

下面展示使用pyOpenSSL库来生成数字签名的示例代码。

import os

from OpenSSL import crypto

def create_private_key():

# 生成私钥

key = crypto.PKey()

key.generate_key(crypto.TYPE_RSA, 2048)

return key

def sign_message(private_key, message):

# 对消息进行签名

p10 = crypto.PKCS12()

p10.set_friendlyname(b"mykey")

p10.set_certificate(certificate)

p10.set_key(private_key)

p10.set_ca_certificates([cacert])

p12 = crypto.PKCS12Export(p10)

with open('certfile.pem', 'wb') as f:

f.write(p12)

# 创建一个PKCS#12对象

p12 = crypto.load_pkcs12(p12)

# 获取私钥

pkey = p12.get_privatekey()

# 获取证书

certificate = p12.get_certificate()

# 使用私钥对消息签名

signature = pkey.sign(message)

return signature

在这个示例中,我们首先生成了一个RSA私钥,然后使用这个私钥对消息进行签名。生成的签名随后可以发送给接收方用于验证。

3.2.2 使用pyOpenSSL进行验证

验证签名的代码如下:

def verify_signature(public_key, message, signature):

# 使用公钥验证签名

pkey = crypto.PKey()

pkey.set_pubkey(public_key)

if pkey.verify(message, signature):

return True

else:

return False

# 使用公钥验证签名

result = verify_signature(public_key, message, signature)

这段代码中,我们加载了接收方的公钥,并尝试用这个公钥对消息和签名进行验证。如果验证成功,返回 True ,否则返回 False 。

3.3 签名验证在安全通信中的应用

3.3.1 代码版本控制中的应用

在代码版本控制系统(如Git)中,数字签名可以用来验证提交(commit)的作者身份。通过绑定提交者私钥和公钥,可以确保代码库的完整性,防止未授权的代码提交。

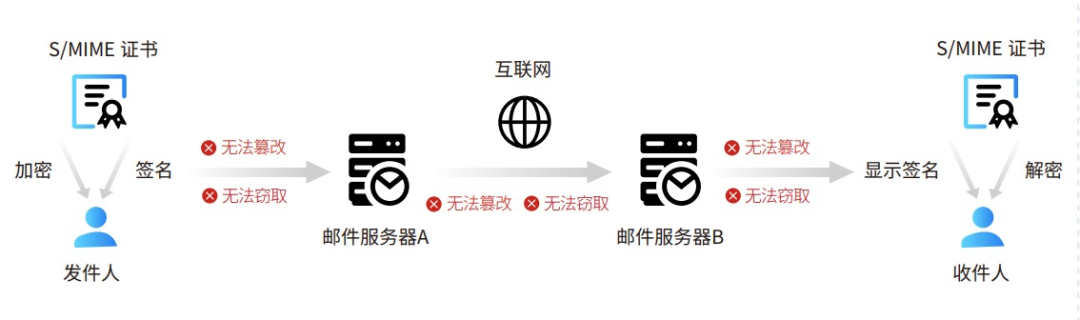

3.3.2 邮件和文档的签名验证

数字签名也被广泛应用于电子邮件和重要文档的验证。用户可以使用数字签名来证明邮件或文档的真实来源,保证内容的完整性和不可否认性。

4. SSL/TLS连接管理技巧

4.1 SSL/TLS协议概述

4.1.1 SSL/TLS的发展历史

安全套接层(SSL)最初由Netscape公司于1995年设计,旨在通过互联网安全地传输数据。SSL 3.0是该系列协议的最后一个版本,之后被传输层安全性(TLS)所取代。TLS 1.0于1999年作为SSL 3.1发布,并随后经历了多个版本迭代,至今仍在广泛使用。SSL/TLS作为互联网上最流行的加密协议之一,为全球网站和应用程序提供了安全的数据传输通道。

4.1.2 SSL/TLS在安全通信中的作用

SSL/TLS在两个通信实体间建立了一个加密通道,确保了数据传输的机密性、完整性和认证性。这不仅包括防止窃听和篡改,还包括验证服务器或客户端的身份。在Web浏览器和服务器之间的通信中,SSL/TLS证书被广泛使用,以确保双方身份的真实性和数据交换的安全。

4.2 使用pyOpenSSL建立SSL/TLS连接

4.2.1 SSL/TLS连接建立过程

SSL/TLS连接建立通常分为几个阶段:握手、会话密钥交换、服务器验证、加密参数协商以及密钥生成。在握手阶段,客户端和服务器互相交换hello消息,并通过服务器证书验证服务器身份。接着双方协商加密算法,并生成会话密钥,用于通信的加密。一旦完成握手,数据传输就可以使用会话密钥加密进行。

4.2.2 Python代码实现SSL/TLS连接

在Python中,使用pyOpenSSL库可以轻松建立SSL/TLS连接。以下是一个示例代码,展示如何创建一个SSL上下文并使用它来建立一个客户端到服务器的安全连接:

from OpenSSL import SSL

import socket

# 创建一个SSL上下文对象

context = SSL.Context(SSL.SSLv23_METHOD)

# 加载服务器证书和私钥

context.use_privatekey_file("server.key")

context.use_certificate_file("server.crt")

# 创建一个SSL连接的套接字

s = SSL.Connection(context, socket.socket(socket.AF_INET, socket.SOCK_STREAM))

# 连接到服务器

s.connect(('server.example.com', 443))

# 发送一条消息

s.sendall(b'GET / HTTP/1.1\r\nHost: server.example.com\r\n\r\n')

# 读取响应

response = s.recv(4096)

# 输出响应内容

print(response.decode())

# 关闭连接

s.shutdown()

s.close()

这段代码展示了从创建SSL上下文到与服务器建立连接并发送HTTP请求的完整流程。每个步骤都是密不可分的,确保了通信过程的安全性。

4.3 SSL/TLS连接的高级配置

4.3.1 会话恢复和重协商

SSL/TLS会话的恢复和重协商是提高性能和效率的关键技术。当一个客户端和服务器之间已经建立过SSL/TLS会话,他们可以重用之前的会话参数来减少通信成本。重协商允许在现有的加密通道内协商新的会话参数,用于增加安全性或者改变密钥。

4.3.2 跨平台SSL/TLS连接的兼容性问题

在创建SSL/TLS连接时,开发者需要考虑不同平台和库之间的兼容性问题。特别是老版本的SSL协议(如SSLv2和SSLv3)已经被发现存在安全漏洞,因此建议在创建SSL/TLS上下文时,只启用安全的加密套件和TLS版本。在pyOpenSSL中,可以通过设置上下文参数来禁用不安全的协议和算法。

在这一部分,我们了解了SSL/TLS协议的基本原理、建立SSL/TLS连接的步骤以及连接过程中的高级配置。通过代码示例和理论分析,我们掌握了如何在Python中使用pyOpenSSL库来实现安全的SSL/TLS通信。下一章节我们将继续深入了解证书的生成与管理。

5. 证书的生成与管理

5.1 证书的作用和分类

5.1.1 证书的定义和重要性

数字证书是一种用于证明实体身份的数字文件,它结合了公钥及其拥有者的身份信息,并由第三方权威机构(称为证书颁发机构或CA)签名确认。证书在诸如HTTPS等安全通信协议中扮演着至关重要的角色,它们不仅用于身份验证,还用于加密数据传输,确保了数据的完整性和不可抵赖性。

一个典型的证书包含以下信息:

- 公钥

- 持有者身份信息,比如组织名称、地区等

- 有效期

- CA的信息,包括CA的数字签名

数字证书背后的工作原理基于公钥基础设施(PKI),其核心在于CA的信誉度。当一个用户访问一个通过SSL/TLS加密的网站时,用户的浏览器首先会检查该网站的证书。如果证书由信任的CA签发,并且没有过期,浏览器就会建立安全连接。

5.1.2 不同类型的证书介绍

在数字证书的世界中,有几种常见的类型,每种类型都适合特定的用例和需求:

- 域名验证(DV)证书:这种证书仅验证请求者拥有指定域名的控制权。DV证书适合个人和小型企业网站,因为它相对便宜并且验证过程快速。

- 组织验证(OV)证书:OV证书在DV证书的基础上增加了对组织身份的验证。这通常包括检查组织的法律注册信息、地址等。

- 扩展验证(EV)证书:这是一种最高级别的证书,它提供了严格的验证过程。浏览器在地址栏中以绿色显示EV证书,增强了用户的信任感。

除了上述的SSL/TLS证书,还有一些其他类型的证书:

- 自签名证书:不同于由CA签发的证书,自签名证书是由用户自己签发的。它们通常用于测试环境或内部网络,因为它们没有第三方的可信背书。

- 通配符证书:这种类型的证书可用于一个域名下的所有子域。例如,一个通配符证书可以保护

*.example.com下的所有子域名。 - 多域名证书:这种证书可以保护多个不同的域名。

5.2 利用pyOpenSSL生成证书

5.2.1 自签名证书的创建

自签名证书可以使用 pyOpenSSL 库轻松生成。以下是使用Python代码创建自签名证书的示例:

from OpenSSL import crypto

def generate_self_signed_cert(common_name, filename, bits=2048):

# 创建一个新的私钥

k = crypto.PKey()

k.generate_key(crypto.TYPE_RSA, bits)

# 创建一个新的证书请求

req = crypto.X509Req()

req.add_extensions([

crypto.X509Extension(b"basicConstraints", True, b"CA:FALSE"),

crypto.X509Extension(b"keyUsage", True, b"Digital Signature, Key Encipherment"),

crypto.X509Extension(b"subjectAltName", True, b"DNS:*.example.com")

])

req.set_pubkey(k)

req.sign(k, 'sha256')

# 创建一个新的自签名证书

cert = crypto.X509()

cert.set_serial_number(1000)

cert.gmtime_adj_notBefore(0)

cert.gmtime_adj_notAfter(31536000) # 证书有效期为1年

cert.set_issuer(req.get_subject())

cert.set_subject(req.get_subject())

cert.set_pubkey(req.get_pubkey())

cert.add_extensions(req.get_extensions())

cert.sign(k, 'sha256')

# 将私钥和证书写入文件

with open(f"{filename}.key", "wb") as f:

f.write(crypto.dump_privatekey(crypto.FILETYPE_PEM, k))

with open(f"{filename}.crt", "wb") as f:

f.write(crypto.dump_certificate(crypto.FILETYPE_PEM, cert))

generate_self_signed_cert('example.com', 'example')

此代码段中,首先创建了一个2048位的RSA私钥。然后创建了一个证书请求,并添加了几个关键的扩展,包括基本限制、密钥使用和主题备用名称。最后生成了自签名证书,并将其和私钥写入到指定的文件中。

5.2.2 CA证书的配置和部署

在生成自签名证书后,我们可以模拟一个CA的行为来签发证书。CA证书需要使用特定的配置文件,通常这些文件是使用OpenSSL命令行工具创建的。

这里展示了一个简单的CA配置文件 ca.conf 的例子:

[ ca ]

default_ca = CA_default

[ CA_default ]

dir = ./demoCA

certs = $dir/certs

database = $dir/index.txt

new_certs_dir = $dir/newcerts

certificate = $dir/cacert.pem

serial = $dir/serial

private_key = $dir/private/cakey.pem

RANDFILE = $dir/private/.rand

default_days = 365

default_crl_days = 30

default_md = sha256

policy = policy_match

email_inplaintext = no

[ policy_match ]

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

[ req ]

default_bits = 2048

default_md = sha256

distinguished_name = req_distinguished_name

string_mask = utf8only

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

stateOrProvinceName = State or Province Name (full name)

localityName = Locality Name (for example, city)

organizationName = Organization Name (for example, company)

organizationalUnitName = Organizational Unit Name (for example, section)

commonName = Common Name (for example, your name or your server's hostname)

emailAddress = Email Address

使用pyOpenSSL配置CA并签发证书的一个代码示例:

from OpenSSL import crypto

def sign_certificate_request(req, ca_cert, ca_key, days_valid):

ca = crypto.load_certificate(crypto.FILETYPE_PEM, ca_cert)

cacert = crypto.load_certificate_request(crypto.FILETYPE_PEM, ca_cert)

pkey = crypto.load_privatekey(crypto.FILETYPE_PEM, ca_key)

cert = crypto.X509()

cert.set_serial_number(1000)

cert.gmtime_adj_notBefore(0)

cert.gmtime_adj_notAfter(days_valid * 86400)

cert.set_issuer(ca.get_subject())

cert.set_subject(req.get_subject())

cert.set_pubkey(req.get_pubkey())

cert.sign(pkey, 'sha256')

return cert

# 读取CA证书和私钥

with open("ca_cert.pem", "rb") as f:

ca_cert = f.read()

with open("ca_key.pem", "rb") as f:

ca_key = f.read()

# 读取证书请求

with open("req.pem", "rb") as f:

cert_req = crypto.load_certificate_request(crypto.FILETYPE_PEM, f.read())

# CA签发证书

issued_cert = sign_certificate_request(cert_req, ca_cert, ca_key, 365)

# 将签发的证书写入文件

with open("issued_cert.pem", "wb") as f:

f.write(crypto.dump_certificate(crypto.FILETYPE_PEM, issued_cert))

在上述代码中,我们首先加载了CA的证书和私钥,然后加载了证书请求。之后,使用CA的私钥对证书请求进行签名,生成了最终的证书,并将其保存到文件中。

5.3 证书的存储和吊销管理

5.3.1 证书的存储方式

证书的存储通常有多种方式,包括文件系统、数据库和硬件安全模块(HSM)等。为了保证证书的安全性,应当将证书存储在安全的位置,访问时要通过严格的身份验证。

- 文件系统:在生产环境中,证书可以存储在安全的文件系统目录中,而私钥应当设置为只有必要程序可以读取。

- 数据库:大型组织可能会选择将证书存储在数据库中,这样可以方便地进行管理和检索。

- HSM:对于高安全需求的环境,HSM提供了物理保护私钥的方式,并确保私钥永远不会离开安全模块。

5.3.2 证书吊销列表(CRL)的管理和使用

证书吊销列表(Certificate Revocation List,CRL)是一份由CA发布的被吊销证书的列表。CRL列出了所有失效的证书,以及失效的时间。当用户验证证书时,CRL可以帮助确认证书是否仍然有效。

使用 pyOpenSSL 可以编写代码来生成CRL,以及验证证书是否在CRL中:

from OpenSSL import crypto

from datetime import datetime, timedelta

import time

def create_crl(ca_cert, ca_key, revoked_serials, filename):

ca = crypto.load_certificate(crypto.FILETYPE_PEM, ca_cert)

cacert = crypto.load_certificate_request(crypto.FILETYPE_PEM, ca_cert)

pkey = crypto.load_privatekey(crypto.FILETYPE_PEM, ca_key)

crl = crypto.X509StoreContext()

crl.set_time(datetime.utcnow())

crl.set_crl(crypto.X509CRL())

crl.get_crl().set_version(1)

crl.get_crl().set_next_update(time.time() + 3600)

crl.get_crl().set_last_update(time.time())

for serial in revoked_serials:

revoked = crypto.X509Revoked()

revoked.set_serial(serial)

revoked.set_rev_date(time.time())

crl.get_crl().add_revoked(revoked)

crl.get_crl().sign(pkey, 'sha256')

with open(filename, "wb") as f:

f.write(crypto.dump_certificate(crypto.FILETYPE_PEM, crl.get_crl()))

# 被吊销的证书序列号列表

revoked_serials = [1000, 1001, 1002]

# 创建CRL

create_crl(ca_cert, ca_key, revoked_serials, 'example.crl')

# 验证证书是否在CRL中

def is_certificate_revoked(cert, crl):

cert = crypto.load_certificate(crypto.FILETYPE_PEM, cert)

crl = crypto.load_crl(crypto.FILETYPE_PEM, crl)

return crl.check_revoked(cert)

# 检查某个证书是否被吊销

certificate_to_check = 'issued_cert.pem'

result = is_certificate_revoked(certificate_to_check, 'example.crl')

print("The certificate is " + "revoked" if result else "valid")

在这个示例中, create_crl 函数创建了新的CRL,并将吊销的证书序列号加入其中。然后,我们定义了一个 is_certificate_revoked 函数来检查特定证书是否被吊销。代码使用pyOpenSSL加载证书、CRL,并执行吊销状态检查。

这些操作步骤展示了如何在Python中管理证书的生命周期,从生成自签名证书到配置CA,再到证书存储和吊销管理。掌握这些技能对于IT专业人员来说,在维护安全通信方面是十分重要的。

6. 异步I/O与pyOpenSSL的集成

在当今的网络编程中,高并发和低延迟是许多应用的关键需求。传统的同步I/O模型在面对大规模用户和复杂网络环境时往往会遇到性能瓶颈。异步I/O(Asynchronous I/O)作为一种非阻塞的编程模式,能够有效地解决这些问题。本章将深入探讨异步I/O编程的基础知识,并着重讲解如何将其与pyOpenSSL库集成,以实现高性能的网络通信。

6.1 异步I/O编程基础

6.1.1 异步I/O的概念和优势

异步I/O是一种允许在等待I/O操作完成时继续执行其他任务的编程技术。它与同步I/O不同,后者在I/O操作完成之前会阻塞当前线程,导致资源的浪费。异步I/O则利用事件驱动的方式,当I/O操作就绪时通过回调或事件通知的方式处理,从而提高程序的并发性和响应速度。

异步I/O的优势主要体现在以下几个方面:

- 提升性能 :异步I/O可以在等待I/O操作时继续处理其他任务,减少了CPU的空闲时间,有效提升了程序的整体性能。

- 扩展性 :异步I/O的非阻塞特性使得系统能够处理更多的并发连接,适合构建可扩展的网络服务。

- 资源利用效率 :由于异步I/O不需要为每个连接分配一个线程,从而节省了系统资源,特别是内存和线程上下文切换的开销。

6.1.2 异步I/O在Python中的应用

Python社区中, asyncio 库是实现异步I/O编程的事实标准。 asyncio 提供了一个事件循环,事件循环是异步I/O的核心,它负责任务的调度和执行。在Python 3.5及以后的版本中,通过 async 和 await 关键字,我们可以更加简洁地编写异步代码。

一个简单的异步I/O操作示例如下:

import asyncio

async def load_url(url):

print(f"Loading {url}")

# 模拟异步I/O操作,例如网络请求

await asyncio.sleep(2)

return f"Loaded {url}"

async def main(urls):

for url in urls:

result = await load_url(url)

print(result)

urls = ['http://example.com', 'http://example.org']

asyncio.run(main(urls))

在这个例子中, load_url 函数是一个异步函数,它在 await asyncio.sleep(2) 处等待2秒,模拟了一个异步的网络I/O操作。 main 函数则负责调用 load_url 并等待其完成。

6.2 pyOpenSSL与异步I/O的结合

6.2.1 异步SSL/TLS连接的创建

将pyOpenSSL与异步I/O结合,可以创建异步的SSL/TLS连接,这对于需要高并发和安全性结合的网络应用尤为重要。 asyncio 模块本身并不直接支持SSL/TLS,因此需要使用支持异步操作的SSL/TLS库,如 asynopenssl 。

下面是一个使用 asynopenssl 创建异步SSL/TLS连接的示例:

import asyncio

from asynopenssl import SSL

async def create_ssl_context():

ssl_context = SSL.Context(SSL.TLSv1_METHOD)

# 加载证书和私钥

ssl_context.use_privatekey_file('path/to/your/private.key')

ssl_context.use_certificate_file('path/to/your/certificate.crt')

return ssl_context

async def handle_client(reader, writer):

# 使用SSL上下文

ssl_context = await create_ssl_context()

ssl = SSL.Connection(ssl_context, reader, writer)

try:

# 完成SSL握手

await ssl.do_handshake()

# 在这里添加处理客户端的代码

finally:

ssl.shutdown()

async def main(host, port):

# 创建服务器并监听

server = await asyncio.start_server(handle_client, host, port)

addr = server.sockets[0].getsockname()

print(f'Starting up on {addr[0]}:{addr[1]}')

async with server:

await server.serve_forever()

loop = asyncio.get_event_loop()

loop.run_until_complete(main('localhost', 8000))

在这个例子中,我们定义了 create_ssl_context 函数来创建SSL上下文,并在 handle_client 函数中使用这个上下文完成SSL握手。

6.2.2 异步加密解密操作的实现

除了创建异步SSL/TLS连接,我们还可以使用异步的方式来进行加密和解密操作。然而,由于加密解密通常涉及CPU密集型操作,这在异步编程中需要特别处理以避免阻塞事件循环。因此,这类操作通常建议使用专门的加密库,如 cryptography ,并结合 asyncio 中的 run_in_executor 方法。

import asyncio

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import padding

from asynopenssl import SSL

# 示例中的加密解密函数

def encrypt(data, key, iv):

# 加密逻辑

pass

def decrypt(encrypted_data, key, iv):

# 解密逻辑

pass

async def handle_encryption_decryption(reader, writer):

# 省略SSL握手和建立连接的代码

while True:

data = await reader.read(1024)

if not data:

break

# 使用加密函数进行加密操作

encrypted_data = await loop.run_in_executor(None, encrypt, data, key, iv)

# 发送加密数据给客户端

writer.write(encrypted_data)

# 接收客户端加密后的数据

encrypted_data = await reader.read(1024)

# 使用解密函数进行解密操作

decrypted_data = await loop.run_in_executor(None, decrypt, encrypted_data, key, iv)

# 处理解密后的数据

# ...

writer.close()

# 服务器启动的其余代码与之前的示例类似

在这个例子中,我们使用了 loop.run_in_executor 来运行同步的加密解密函数,这样可以避免阻塞事件循环。

6.3 实际应用案例分析

6.3.1 高性能Web服务器的构建

构建一个高性能的Web服务器需要处理大量的并发连接。传统的同步Web服务器在处理高并发时,通常会遇到性能瓶颈。异步Web服务器能够高效地处理这些并发请求,而集成SSL/TLS支持是保证数据传输安全性的关键。

6.3.2 大型分布式系统的安全通信

在大型分布式系统中,服务间的通信需要保证数据的安全和完整性。使用异步I/O结合SSL/TLS不仅可以提高通信效率,还可以保障数据在传输过程中的安全。异步I/O模型能够有效地处理高并发的数据包,并且SSL/TLS保证了数据加密和身份验证,这对于系统的安全通信至关重要。

通过本章的介绍,我们可以看到异步I/O编程和pyOpenSSL的集成提供了构建高效、安全网络应用的强大工具。这些技术的应用不仅提高了性能,还确保了在大量并发连接情况下的稳定性和安全性。在实际应用中,将这些技术与其他网络编程最佳实践结合起来,可以构建出更加健壮和可靠的网络系统。

7. TLS协议扩展与Python网络编程

7.1 TLS协议扩展技术介绍

7.1.1 TLS协议扩展的原理

TLS协议扩展是TLS握手过程中的一部分,用于协商额外的协议功能。扩展机制允许TLS在不破坏现有协议的前提下增加新的特性。例如,Server Name Indication (SNI) 扩展允许在TLS握手阶段指定请求的服务器名称,这对于支持虚拟托管非常有用。

7.1.2 常见的TLS扩展功能和配置

TLS扩展包含一系列标准定义和可选扩展。一些常见的扩展包括:

- Server Name Indication (SNI) : 如上所述,用于虚拟主机支持。

- Session Tickets : 用于支持TLS会话重用,减少握手次数。

- Elliptic Curve Cryptography (ECC) : 支持椭圆曲线加密算法,提高了安全性同时降低了计算复杂度。

可以通过配置SSL/TLS服务器,如OpenSSL,来启用这些扩展。以下是一个启用SNI扩展的配置示例:

[openssl conf]

sni = on

7.2 pyOpenSSL在TLS扩展中的应用

7.2.1 自定义TLS扩展的实现

在Python中使用pyOpenSSL可以实现自定义的TLS扩展。通过使用 TLSExtension 类和 SSLContext.set_tlsext_servername_callback 方法,可以为服务器添加SNI支持。

from OpenSSL import SSL

def handle_sni(connection):

# connection.get_servername() 获取客户端请求的主机名

# 根据主机名选择相应的证书和密钥

pass

context = SSL.Context(SSL.TLSv1_2_METHOD)

context.set_tlsext_servername_callback(handle_sni)

7.2.2 pyOpenSSL对特定TLS扩展的支持

pyOpenSSL库遵循OpenSSL的实现,因此它支持大多数标准的TLS扩展。开发者可以通过 SSL.Connection.get_extension 和 SSL.Connection.set_extension 方法来查询和设置连接的扩展信息。

conn = SSL.Connection(context, socket)

# 查询扩展

server_name = conn.get_extension(SSL.TLSEXT_TYPE_server_name)

# 设置扩展

conn.set_extension(SSL.TLSEXT_TYPE_max_fragment_length, 512)

7.3 安全的网络编程实践

7.3.1 安全传输层协议的选择和实现

在选择安全传输层协议时,通常推荐使用TLS协议的最新版本,以获得最新的安全特性和性能优化。使用pyOpenSSL库,可以方便地在Python应用程序中实现TLS协议。

context = SSL.Context(SSL.TLSv1_2_METHOD) # 使用TLS v1.2

context.use_privatekey_file("server.pem") # 设置服务器私钥

context.use_certificate_file("server.crt") # 设置服务器证书

7.3.2 Python网络编程中的安全最佳实践

在Python网络编程中,采用以下安全最佳实践至关重要:

- 使用强加密算法和最新的TLS版本。

- 证书必须由受信任的证书颁发机构签发。

- 定期更新和维护SSL/TLS库以修复已知的安全漏洞。

- 使用密码学哈希函数进行数据完整性校验。

- 实施严格的访问控制和认证机制。

通过遵循这些实践,可以显著提升网络通信的安全性。

以上章节详细介绍了TLS协议扩展技术的原理、pyOpenSSL在TLS扩展中的应用,以及在Python网络编程中实现安全传输的实践和最佳实践。为了保证通信的安全性和可靠性,开发者应该对TLS协议及其扩展有深刻的理解,并能够有效地利用pyOpenSSL等库来提高应用的安全性。

简介:PyOpenSSL为Python开发者提供了一个强大的接口,以操作OpenSSL库,并实现加密、解密、签名验证等安全功能。它支持复杂的SSL/TLS协议操作,包含适用于不同操作系统和Python版本的二进制安装包。本文将详细介绍pyOpenSSL的安装和主要功能,包括SSL/TLS连接、证书操作、数据加密解密、签名验证等。

8279

8279

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?