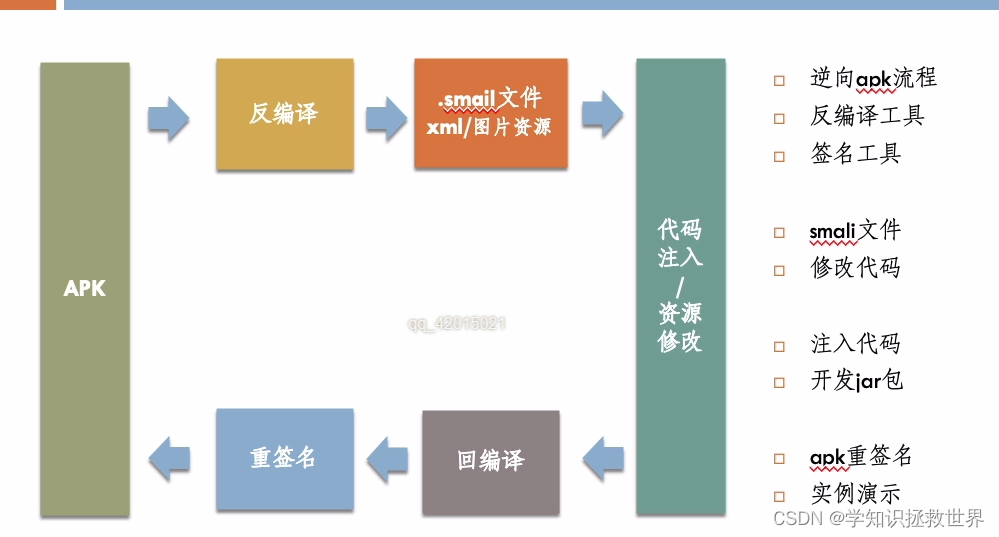

简介:在Android开发中,对APK文件进行逆向工程有助于分析其结构、查看和修改源代码。本文将介绍三个核心工具:apktool、jd-gui和dex-tools,它们是反编译工作中的利器。apktool可解压和反编译APK,jd-gui用于查看反编译后的Java源代码,而dex-tools提供操作DEX文件的底层命令。通过这些工具,开发者可以深入分析和修改APK,但需注意版权和法律限制。

1. Android反编译的必要性

在当今的移动应用市场中,Android作为最大的操作系统,拥有海量的应用程序。对于开发者而言,理解这些应用程序的工作原理和内部机制具有重要意义。反编译APK文件,即Android应用程序包,是这一过程中的关键步骤。它是将安装在Android设备上的应用程序APK文件还原成可阅读的源代码的过程,这在以下几个方面是必不可少的:

-

学习和研究 :对于初学者和研究人员来说,反编译可以帮助他们深入理解应用程序是如何构建的,以及它们是如何与Android操作系统交互的。这种理解可以极大地促进学习和创新。

-

兼容性和改进 :在进行定制ROM开发或者对现有应用进行二次开发时,反编译是理解原应用结构的直接方法,这对于保持应用的兼容性以及在现有基础上进行改进至关重要。

-

安全审计 :反编译APK文件对于识别潜在的安全漏洞非常有用。开发者和安全研究人员可以使用这些信息来提高应用的安全性,并帮助用户避免恶意软件攻击。

在接下来的章节中,我们将详细介绍使用各种工具来执行APK反编译的具体方法和技巧,以及如何在遵守法律和道德标准的前提下,有效地利用这些技术。

2. 使用apktool解压和反编译APK

在当前的移动应用生态中,Android 应用程序被打包成 APK 文件。为了深入理解这些应用程序的工作原理,有时需要对其进行反编译。 apktool 是一个用于反编译 APK 文件的流行工具,它允许开发者查看和修改应用程序的资源文件,然后再重新打包。本章将介绍如何使用 apktool 进行 APK 文件的解压和反编译工作。

2.1 apktool的基本使用方法

2.1.1 apktool的安装和配置

首先,我们需要安装 apktool 。有多种方法可以安装这个工具,例如使用 SDK Manager、Homebrew 或直接下载预编译的二进制文件。以下是通过 Homebrew 安装 apktool 的示例:

brew install apktool

安装完成后,你可以通过在终端中输入 apktool 命令来验证安装是否成功。

2.1.2 apktool的基本命令和选项

apktool 提供了多个选项和命令用于操作 APK 文件。以下是几个基本的命令:

-

apktool d <file.apk>- 用于反编译 APK 文件。 -

apktool b <folder> <output.apk>- 用于将已修改的文件夹重新打包成 APK。 -

apktool ifd <file.apk>- 查看 APK 中的resources.arsc文件。

2.1.3 解压APK文件

解压 APK 文件是了解其内容的第一步。这可以通过 apktool 的解压命令完成:

apktool d example.apk -o output_folder

该命令将 example.apk 中的所有文件解压到 output_folder 目录中,其中包含了应用程序的资源和反编译后的代码。

2.2 apktool的高级使用技巧

2.2.1 反编译APK文件

当需要深入了解 APK 文件的内部结构时,反编译是必不可少的步骤。 apktool 允许我们深入到资源文件级别进行操作。反编译过程通常会将 APK 中的 Dalvik 字节码转换为 Smali 代码,这使得开发者能够进行更精细的修改:

apktool d example.apk --no-res --no-debug-info

上述命令中 --no-res 参数表示不保留资源文件, --no-debug-info 参数表示不保留调试信息。

2.2.2 修改和重新打包APK

反编译后,我们可能想要修改一些资源或代码。修改完成后,可以使用 apktool 的打包命令重新构建 APK 文件:

apktool b output_folder -o modified_example.apk

这个命令会将 output_folder 文件夹中的修改内容打包成一个新的 APK 文件 modified_example.apk 。

2.2.3 使用apktool处理资源文件

apktool 也提供了处理资源文件的功能。比如,我们可以使用 apktool 查看 APK 中的字符串资源:

apktool ifd example.apk

这个命令将输出 APK 文件中的 resources.arsc 文件内容,其中包含了字符串等资源的引用信息。

在实际操作过程中, apktool 的使用通常需要配合其他工具和方法来达到最佳效果。例如,对于 Smali 代码的修改可能需要进一步的逆向工程技巧,同时重新打包时还需要对 APK 进行签名。

graph LR

A[APK 文件] -->|反编译| B[apktool]

B --> C[Smali 代码]

C -->|修改| D[修改后的 Smali]

D --> E[apktool]

E -->|重新打包| F[修改后的 APK]

F --> G[应用测试]

在上述流程中,从 APK 文件到修改后的 APK 文件的每一个步骤都是重要的,任何一个环节出现问题都可能导致最终无法成功重新打包 APK 或者使其无法在设备上正常运行。

表格:apktool 重要命令参考

| 命令 | 作用 | | --- | --- | | apktool d <file.apk> | 反编译 APK 文件 | | apktool b <folder> | 打包文件夹为 APK 文件 | | apktool ifd <file.apk> | 查看 APK 中的 resources.arsc 文件 | | apktool b <folder> <output.apk> | 重新打包 APK 文件 |

在本章中,我们介绍了 apktool 的基本使用方法和一些高级技巧,以便读者能够有效地进行 APK 文件的解压、反编译和重新打包工作。在下一章中,我们将探索使用 JD-GUI 查看 Java 字节码源代码的相关技巧。

3. 使用JD-GUI查看Java字节码源代码

3.1 JD-GUI的基本使用方法

3.1.1 JD-GUI的安装和配置

JD-GUI 是一个用于查看 Java 类文件 (.class) 的反编译器,它可以将编译后的 Java 字节码文件转换回可读的 Java 源代码。首先,您需要从 JD-GUI 的官方网站下载对应操作系统的安装包。对于 Windows 系统,下载 .exe 文件即可;对于 macOS 或 Linux,下载相应的压缩包进行解压即可使用。

安装步骤如下:

- 下载对应的 JD-GUI 安装文件。

- 对于 Windows 系统,双击

.exe文件并遵循安装向导完成安装。 - 对于 macOS,解压下载的

.dmg文件,并拖动 JD-GUI 应用到 Applications 文件夹。 - 对于 Linux,解压下载的

.tar.gz文件,并将解压后的目录移动到合适位置。

安装完成后,首次启动 JD-GUI,可能会出现一些配置界面,主要是一些程序设置选项,可以根据个人习惯进行配置。配置完成后,就能使用 JD-GUI 来查看和分析 .class 文件了。

3.1.2 打开和查看.class文件

使用 JD-GUI 打开 .class 文件非常简单,只需在程序的主界面点击“File”菜单中的“Open”选项,或者直接拖拽 .class 文件到 JD-GUI 的主界面中,程序会自动将字节码文件反编译成 Java 源代码并显示出来。

查看类文件时,JD-GUI 会以不同的颜色区分不同的代码元素,如关键字、字符串、注释等,这使得源代码的阅读体验更佳。此外,JD-GUI 允许用户搜索类文件中的文本,并提供一个简单的查找和替换功能。不过,需要注意的是,JD-GUI 只能反编译类文件,不能直接查看 APK 或 JAR 包中的资源文件。

3.2 JD-GUI的高级使用技巧

3.2.1 使用JD-GUI进行源代码的重构和优化

JD-GUI 不仅仅是一个查看工具,它还可以辅助开发者进行源代码的重构和优化。当您在查看反编译后的代码时,可能会发现一些不规范的命名或不必要的代码段。您可以直接在 JD-GUI 中编辑这些代码,并保存为 .java 文件。虽然这些更改不会影响原始的 .class 文件,但是您可以将这些更改作为参考,在重新编写原始代码时进行改进。

此外,JD-GUI 提供了一个“Copy All Source Code”功能,允许用户复制整个类的源代码。这在分析大型项目时尤其有用,因为你可以快速将所有代码粘贴到您的集成开发环境(IDE)中,以便进行进一步的分析和重构。

3.2.2 使用JD-GUI进行代码的查找和替换

在处理复杂的项目或需要对多个文件进行统一更改的情况下,JD-GUI 的查找和替换功能可以大大提高效率。例如,如果项目中存在硬编码的字符串,您可能需要在整个项目中查找并替换这些字符串以进行国际化处理。在 JD-GUI 中,可以使用“Edit”菜单下的“Find”和“Replace”选项来快速完成这些任务。

查找和替换功能同样支持正则表达式,这为您提供了更强大的搜索能力。不过,在对源代码进行大量更改时,请保持谨慎,因为这可能会导致反编译后的代码无法准确反映原始源代码结构,特别是如果您打算使用 JD-GUI 保存更改为新的 .class 文件时。

为了演示 JD-GUI 的实际使用效果,以下是一个简单的 Java 类文件的反编译示例:

// 原始 Java 类

public class Example {

private int counter;

public Example() {

this.counter = 0;

}

public int incrementCounter() {

return ++counter;

}

}

编译并生成 Example.class 文件后,使用 JD-GUI 打开该文件,您将看到类似以下的反编译后源代码:

// 反编译后的源代码

public class Example {

private int counter;

public Example() {

this.counter = 0;

}

public int incrementCounter() {

return ++this.counter;

}

}

如您所见, JD-GUI 能够准确地将编译后的字节码还原成结构良好的源代码,这为分析和学习提供了极大的便利。

4. 使用dex-tools处理DEX文件

在Android应用开发和逆向工程领域,DEX(Dalvik Executable)文件承载着应用的字节码,是应用的核心部分。DEX文件由Dalvik虚拟机执行,包含了所有Java代码的转换结果。逆向工程的一个重要步骤就是对DEX文件进行分析,这不仅能够帮助我们理解应用的工作原理,还能用于安全分析和学习目的。本章节将深入探讨如何使用dex-tools这一强大的工具来处理DEX文件,包括基本的使用方法和高级的使用技巧。

4.1 dex-tools的基本使用方法

4.1.1 dex-tools的安装和配置

在使用dex-tools之前,首先需要进行安装和配置。dex-tools是一个基于命令行的工具,通常情况下,可以通过包管理器安装它。在Linux系统中,我们可以使用 apt-get 或者 yum ,而在Mac系统中,可以使用 brew 进行安装。

# 在Ubuntu系统中安装

sudo apt-get install dex-tools

# 在Mac系统中安装

brew install dex-tools

安装完成后,我们可以通过运行 d2j-dex2jar 命令来检查是否安装成功。

4.1.2 dex-tools的基本命令和选项

dex-tools提供了一系列命令来对DEX文件进行各种操作。最常用的命令之一是 d2j-dex2jar ,它可以将DEX文件转换为Java的jar包,便于我们使用Java工具进行进一步的分析。

d2j-dex2jar -f classes.dex -o classes.jar

上述命令中, -f 选项指定输入文件, -o 选项指定输出文件。这样,我们就将名为 classes.dex 的DEX文件转换成了 classes.jar 。

4.1.3 查看和提取DEX文件信息

使用dex-tools的 d2j-dex2jar 命令不仅仅是一个简单的转换过程,它还提供了许多选项来让我们对DEX文件进行分析。例如, -c 选项可以对输出的jar包进行压缩,而 -s 选项可以在转换的同时显示详细信息。

d2j-dex2jar -s classes.dex

上述命令将输出有关 classes.dex 的详细统计信息,这对于初步分析DEX文件是非常有用的。

4.2 dex-tools的高级使用技巧

4.2.1 使用dex-tools进行DEX文件的反编译和优化

虽然dex-tools主要目的是将DEX文件转换成jar包以便使用Java工具,但它也提供了一些反编译功能。例如,使用 -d 选项可以对jar包进行反编译,生成可读的Java源代码。

d2j-dex2jar -d classes.jar

上述命令将输出目录中的.class文件转换为.java文件,虽然这不会生成完美无缺的源代码,但是足以用于学习和理解程序逻辑。

4.2.2 使用dex-tools进行DEX文件的混淆和保护

对于开发者而言,保护应用不被轻易地反编译和理解是十分重要的。dex-tools同样提供了相关的混淆功能,以增强应用的安全性。虽然不能完全防止逆向工程,但它可以作为一种保护手段。

d2j-dex2jar -p classes.dex

使用 -p 选项后,输出的jar包中的类和方法名会被混淆,这就使得逆向工程变得更加困难。

4.2.3 使用dex-tools进行代码的查找和替换

在某些情况下,我们可能需要对DEX文件中的特定代码进行查找和替换。虽然 dex-tools 主要用于文件转换,但对于一些简单的查找和替换需求,我们也可以通过一些间接的方法来完成。以下是一个假设的场景,如果我们想要查找特定的字符串,并将其替换为另一个字符串:

# 查找字符串

grep "特定字符串" classes.dex

# 对DEX文件进行修改后重新打包(需要其他工具支持)

请注意,直接对DEX文件进行这样的操作非常复杂,并且超出了dex-tools的功能范围。通常需要使用其他支持编辑DEX文件的工具,如DexEdit等,来完成这些任务。

在接下来的章节中,我们将探讨反编译APK文件的实践步骤,从环境准备到具体的操作技巧,一步步带领读者深入逆向工程的世界。

5. 反编译APK的实践步骤

5.1 环境准备和工具配置

5.1.1 安装Java环境和Android SDK

要成功地进行APK的反编译,首先需要一个合适的开发环境。在本章节中,我们将介绍如何安装Java环境和Android SDK,这是进行Android应用开发和反编译工作的基础。

安装Java环境

Java是开发Android应用的基础,因此安装Java开发工具包(JDK)是必须的。具体步骤如下:

- 访问[Oracle官网](***下载适合您操作系统的JDK版本。

- 安装下载的JDK,并确保Java可执行文件的路径已添加到系统的PATH环境变量中。在Windows系统中,可以在系统属性的高级选项卡中设置环境变量;在Unix-like系统中,可以使用

export命令添加到.bashrc或.zshrc文件中。 - 确认安装成功,打开命令行工具,输入

java -version,如果显示了JDK的版本信息,则表明JDK安装成功。

安装Android SDK

Android SDK包含了开发Android应用所需的平台工具、库和API。以下是安装Android SDK的步骤:

- 下载[Android Studio](***。虽然我们重点不是开发,但Android Studio是官方推荐的安装SDK的方式。

- 安装Android Studio,并在安装过程中选择安装Android SDK。

- 安装完成后,打开Android Studio,进入SDK Manager,选择要安装的API级别和相关工具,然后安装。

- 验证SDK安装,可以通过命令行输入

adb version和platform-tools目录下的其他工具,如fastboot等,查看它们的版本信息。

通过上述步骤,我们就成功搭建了反编译Android APK所需的Java环境和Android SDK环境。

5.1.2 安装和配置反编译工具

在进行APK反编译之前,需要安装一些常用的反编译工具,如apktool、JD-GUI、dex-tools等。以下是具体的安装和配置步骤:

安装apktool

apktool是Android APK文件的反编译和编译工具,可以帮助我们查看和修改APK文件。以下是安装步骤:

- 访问apktool的[官方GitHub](***页面下载最新版本的apktool。

- 将下载的apktool解压到合适的位置,并将其目录添加到系统的PATH环境变量中。

- 测试安装,通过命令行输入

apktool -v,如果输出了apktool的版本信息,则安装成功。

安装JD-GUI

JD-GUI用于查看和分析.class文件的Java源代码。以下是安装步骤:

- 访问JD-GUI的[官方网站](***下载对应操作系统的安装包。

- 安装JD-GUI,并启动程序,确保它可以正常打开和显示.class文件的内容。

- 如果需要命令行操作,可以下载Java的jar文件,并将其添加到系统的PATH环境变量中。

安装dex-tools

dex-tools是一组用于处理Android DEX文件的工具集。以下是安装步骤:

- 由于dex-tools是一个软件包,可以通过包管理器安装。对于Linux系统,可以使用

sudo apt-get install dex-tools(以Ubuntu为例)。 - 验证安装,通过命令行输入

dexdump --help查看帮助信息。

通过上述步骤,我们完成了反编译APK所需的主要工具的安装和配置。准备工作完成后,便可以进行APK反编译的实践步骤了。

5.2 反编译APK文件的步骤和技巧

5.2.1 解压APK文件

APK是Android应用程序的安装包格式,它本质上是一个ZIP文件。因此,解压APK文件相对简单。

使用apktool解压APK

使用apktool可以解压APK文件并保持其目录结构和资源文件。具体操作如下:

- 打开命令行工具,导航到包含apktool的目录。

- 运行命令

apktool d <your-apk-file-name>.apk,将<your-apk-file-name>替换为要解压的APK文件名。 - 解压完成后,可以发现解压得到的文件夹,其中包含了

classes.dex文件、res资源文件夹、AndroidManifest.xml文件等。

通过这种方式,我们可以查看APK中的资源文件和 classes.dex 文件,这对于分析应用非常有用。

5.2.2 查看和提取资源文件

APK中的资源文件通常包含图片、布局、字符串等重要的应用信息。使用apktool可以方便地查看和提取这些资源。

查看资源文件

运行以下命令:

apktool d <your-apk-file-name>.apk -o output_folder

apktool会在 output_folder 目录中还原资源文件,并保留原始的目录结构。

提取资源文件

若要提取特定的资源文件,可以使用 apktool 的 b 命令重新打包特定的资源文件:

apktool b output_folder output.apk

上述命令会重新打包 output_folder 中的文件为一个新的APK文件。

5.2.3 查看和提取DEX文件

DEX文件包含了应用程序的字节码,是APK反编译的一个重要部分。

查看DEX文件

对于查看DEX文件,可以使用 dexdump 命令:

dexdump -f <path-to-classes.dex>

该命令会输出 classes.dex 文件中的方法和字符串信息等。

提取DEX文件

如果需要从APK文件中提取DEX文件,可以使用 unzip 命令:

unzip <your-apk-file-name>.apk classes.dex -d output_folder

该命令会将 classes.dex 文件解压到指定的 output_folder 目录。

5.2.4 查看和提取清单文件

Android清单文件(AndroidManifest.xml)是描述应用结构和权限的重要文件。

查看清单文件

使用apktool提取的清单文件通常位于解压后的APK目录结构中,直接查看即可。

提取清单文件

可以直接从解压的APK目录中复制 AndroidManifest.xml 文件到任意位置查看。

通过以上步骤,我们可以深入地反编译APK文件,并提取出其中的各种资源。这些操作对于分析Android应用、学习应用程序结构、安全审计以及进行应用修改等都是非常有帮助的。在实践中,我们还需要了解相关的版权和法律问题,确保我们的反编译行为在法律允许的范围内。

6. 版权和法律问题注意

在深入探讨Android反编译的技术细节之后,我们不得不面对一个与技术同等重要的话题:版权和法律问题。这一章节我们将重点讨论与Android反编译相关的法律和道德问题,帮助读者理解在进行此类操作时应当遵守的法律限制以及如何在法律允许的范围内进行工作。

6.1 Android反编译的法律问题

6.1.1 Android反编译的法律限制

进行Android应用的反编译,首要的问题就是法律限制。全球各地的法律差异很大,但大多数国家和地区都有法律禁止未经授权的反编译。这是因为,反编译可以导致软件的源代码被暴露,从而侵犯了原软件开发者的版权。

在《美国数字千年版权法》(DMCA)中,就明确禁止了绕过技术措施的行为,而反编译通常会涉及到绕过软件的加密或技术保护措施。虽然DMCA也规定了一些例外情况,比如反向工程、加密研究、安全测试等,并且这些活动在符合特定条件下是被允许的,但这需要谨慎操作,并且最好是在取得原软件的合法授权。

在其他地区,如欧盟,反编译也有一定的法律基础。例如,欧盟的软件版权指令允许成员国规定一些反编译的例外情况,但同样需要满足严格的条件。

6.1.2 避免法律风险的方法

为了避免法律风险,进行反编译操作时,首先应考虑是否符合所在国家/地区的相关法律法规。在进行反编译之前,建议采取以下措施:

- 获取软件的许可:如果可能的话,直接向原软件开发者或公司申请许可。

- 确认反编译的合法性:在某些国家/地区,反编译可能属于合法行为,如用于教育目的、安全研究等。但即使在这些国家,也应确保你的反编译行为符合当地法律所规定的条件。

- 理解反编译的限制:反编译可能涉及到对原软件的一些限制,如不允许用于商业用途、不得公开源代码等。

6.2 Android反编译的道德问题

6.2.1 尊重开发者的劳动成果

即使在法律允许的范围内,我们也应考虑到道德问题。开发者投入了大量时间、精力以及创意来创建他们的应用,反编译可能会影响到他们的权益。因此,在进行反编译时,我们应始终保持对开发者劳动成果的尊重。

- 反编译后的使用限制:即便是用于学习目的,也不应该将反编译后的内容公开、分享或用于商业目的。

- 二次开发的限制:在进行反编译后,对原软件进行修改并创建衍生作品时,应考虑是否侵犯了原作者的知识产权,避免侵犯原作者的合理权益。

6.2.2 合理使用反编译技术

合理使用反编译技术,是指在不侵犯开发者权益的前提下,为促进知识的传播、改进技术或进行安全研究而采取的反编译行为。例如:

- 教育目的:在教学或学习编程的过程中,使用反编译技术来了解和学习别人的应用是如何构建的。

- 安全测试:安全研究人员有时需要对应用进行反编译,以检查是否存在安全隐患并提出改进方案。

- 兼容性改进:在某些情况下,反编译可以用来确保软件在不同平台或设备上正常工作,特别是在老旧设备上。

使用反编译技术时,必须明确其用途,并且保证在反编译过程中不会侵犯原软件开发者的合法权益,确保反编译行为符合道德规范。

本章内容的探讨提示我们,技术的应用必须在法律和道德框架内进行。下一章我们将进入一个更为复杂的话题,探讨逆向工程在Android开发中的实践步骤,以及如何高效、安全地应用这一技术。

7. 通过静态代码分析深入理解Android应用

在对Android应用进行反编译之后,深入理解代码逻辑及结构是至关重要的一步。本章节将介绍如何通过静态代码分析来达到这一目的,并探讨一些常用的静态分析工具和技术。静态分析允许我们在不实际运行代码的情况下,对代码的结构和行为进行检查和评估。

7.1 静态代码分析的基本概念

静态代码分析是指在不执行程序的情况下,通过检查源代码、字节码或二进制代码来识别代码中的错误、漏洞、性能问题和不符合编码标准的地方。它可以帮助开发者理解程序的逻辑,并为后期的安全性测试提供支持。

7.1.1 静态代码分析的优势

- 提前发现问题 :在软件交付前,静态分析可以揭露潜在的编程错误,减少后期修复成本。

- 提高代码质量 :有助于维护代码的清晰性和一致性,促进代码复用。

- 安全性检查 :发现安全漏洞和隐私问题,强化应用的防御能力。

7.1.2 静态代码分析的局限性

- 误报和漏报 :静态分析可能会产生错误的警告(误报),同时也可能遗漏一些问题(漏报)。

- 无法理解上下文 :静态分析工具无法理解代码上下文和程序实际运行逻辑,无法完全替代人工审查。

7.2 常用的静态代码分析工具

在Android应用分析领域,有多种静态分析工具可以帮助开发者更好地理解和审查代码。

7.2.1 FindBugs

FindBugs是一款可以检测Java代码中潜在错误的静态分析工具。通过扫描字节码,FindBugs能够检测到常见的编程错误,并提出改进建议。

# 使用FindBugs分析APK中的DEX文件

findbugs -textui -jar findbugs.jar -sourcepath "path/to/your/classes" -auxclasspath "path/to/your/classes" "path/to/your/classes/*.class"

7.2.2 PMD

PMD是一个源代码分析器,它包含多个规则集来检查Java代码中的错误。PMD可以用来发现代码中的潜在问题,例如未使用的变量、空的catch块等。

<!-- 示例PMD规则配置 -->

<rules>

<rule name="UnusedLocalVariable"

language="java"

message="Unused Local Variable"

class="net.sourceforge.pmd.lang.rule.XPathRule"

shortDescription="Unused Local Variable">

<description>

This rule finds unused local variables and methods.

</description>

<priority>3</priority>

<properties>

<property name="xpath">

<![CDATA[

//VariableDeclaratorId[

not(parent::VariableDeclarator/parent::VariableDeclarationStatement[@explicitInitialization = 'false'])

and not(following-sibling::Expression)

and not(parent::VariableDeclarator/parent::VariableDeclarationStatement/following-sibling::Expression)

]

]]>

</property>

</properties>

</rule>

</rules>

7.2.3 SonarQube

SonarQube是一个开源平台,用于持续检查代码质量。它集成了一系列的静态分析工具,提供了代码质量的全面视图,并支持多种编程语言。

7.3 实践静态代码分析

静态代码分析通常涉及以下步骤:

- 选择合适的工具 :根据项目需求和团队习惯选择合适的静态分析工具。

- 配置分析环境 :安装工具并根据需要配置规则集和参数。

- 执行分析 :运行静态分析工具来扫描代码,根据工具输出进行分析。

- 审查结果 :详细审查静态分析工具输出的警告和错误。

- 修复问题 :对识别的问题进行修复,优化代码质量。

7.3.1 代码审查的最佳实践

- 定期审查 :定期执行静态分析,并将此过程纳入开发周期。

- 定制规则 :根据项目的具体需求定制规则集,以减少误报。

- 团队协作 :鼓励团队成员之间的协作审查,共享知识和经验。

- 自动化 :尽可能将静态分析集成到构建过程中,实现自动化。

7.3.2 案例研究:静态分析在实际项目中的应用

某Android应用项目在引入静态代码分析后,显著提高了代码质量。项目组通过集成FindBugs和PMD,发现了多处编码错误和潜在的安全隐患。例如,FindBugs成功识别了一些资源文件中的错误引用,PMD则帮助团队改善了代码结构和可读性。通过持续的静态分析和优化,团队显著提高了软件的稳定性和性能。

通过本章内容,读者应已经获得了对Android应用静态代码分析的深入理解,并学会如何在实际项目中应用静态分析技术。下一章将探索动态分析技术,进一步加深对Android应用安全和性能优化的理解。

简介:在Android开发中,对APK文件进行逆向工程有助于分析其结构、查看和修改源代码。本文将介绍三个核心工具:apktool、jd-gui和dex-tools,它们是反编译工作中的利器。apktool可解压和反编译APK,jd-gui用于查看反编译后的Java源代码,而dex-tools提供操作DEX文件的底层命令。通过这些工具,开发者可以深入分析和修改APK,但需注意版权和法律限制。

790

790

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?