20145316许心远《网络对抗》Exp6信息搜集与漏洞扫描

实验后回答问题

哪些组织负责DNS、IP的管理?

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- ICANN 理事会是ICANN 的核心权利机构,它设立三个支持组织,

每个支持组织向ICANN董事会委派三位董事。这三个支持组织是:- 地址支持组织(ASO)负责IP地址系统的管理。

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

什么是3R信息?

- 注册人

- 注册商

官方注册局

实验总结与体会

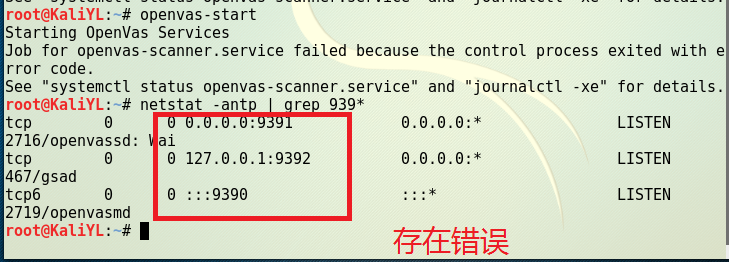

- 本次实验原理比较简单,但我在openvas的配置上遇到了很大的问题,其他同学好像都没有出现过(看大家这一块做得都很顺啊……)。自己做的时候还没弄明白问题出在哪里就开始手动改配置参数,用网上的不知名脚本来打开openvas,最后把虚拟机给整崩了。

我们自己不要轻易在网络上发布自己的个人信息,同时官方网站也要注意保护个人信息,百度搜索的那个例子真是细思极恐,很多信息都来自政府网站或者教育网站,可能一张表格就同时包含姓名、身份证、家庭住址、社会关系等内容,一旦被别有用心的人利用,后果不堪设想。

实践过程记录

信息搜集

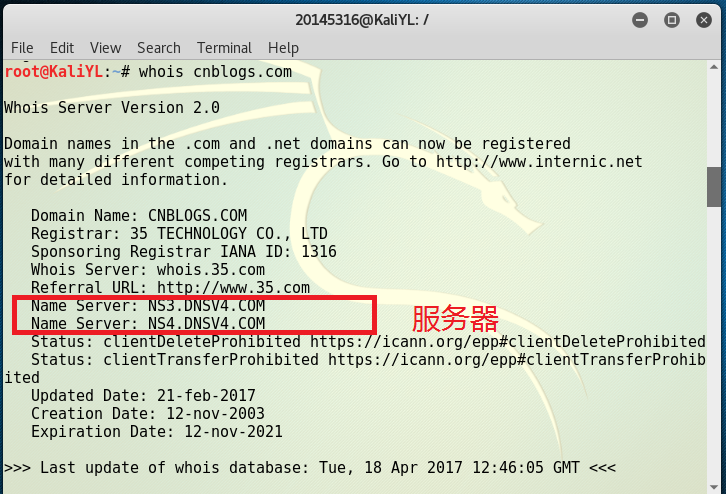

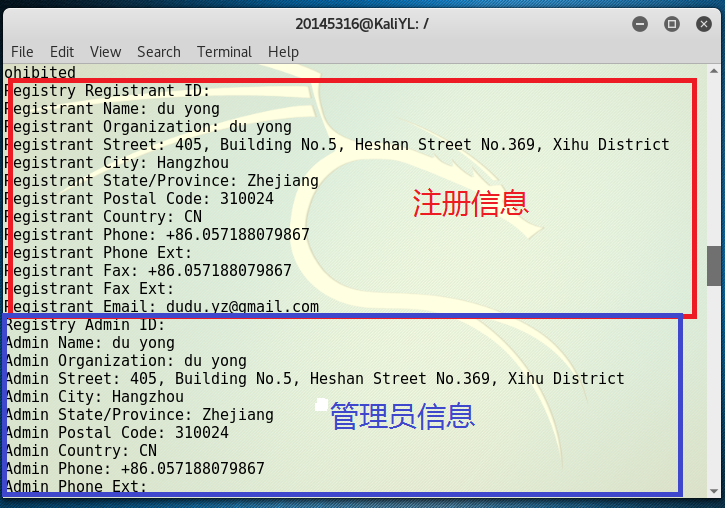

whois工具

在kali端输入

whois+网址就可以查看网站相关注册信息啦

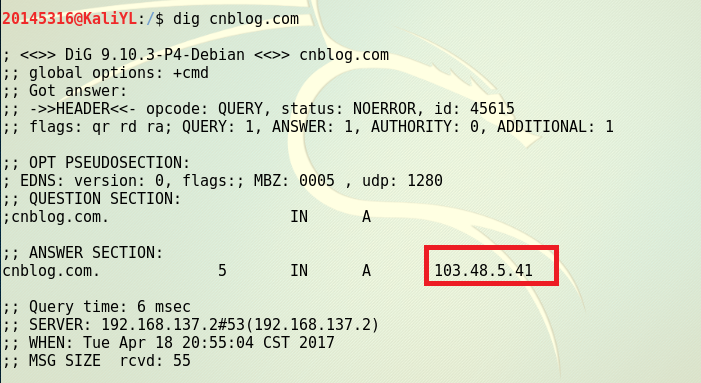

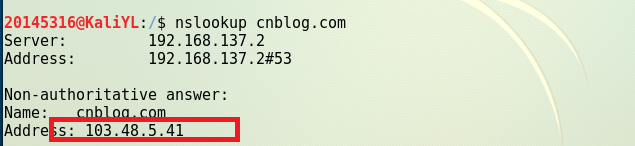

dig工具&nslookup工具

- 通过dig命令或nslookup命令可以得到网址对应的ip地址

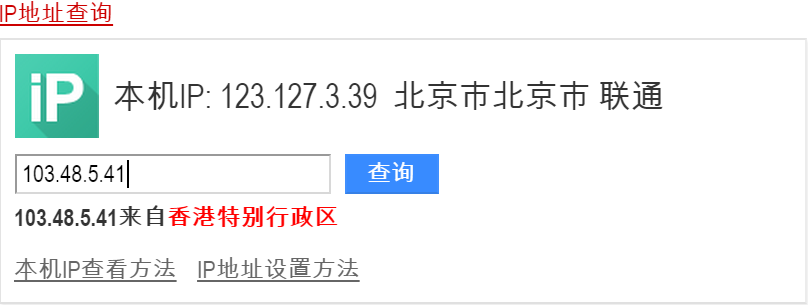

通过站长之家或者其他ip搜索工具获得这个ip所在的具体位置

tracert路由探测

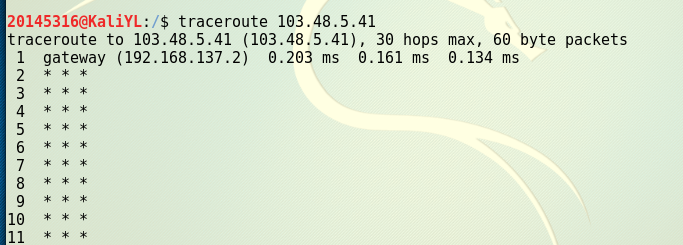

- kali终端输入

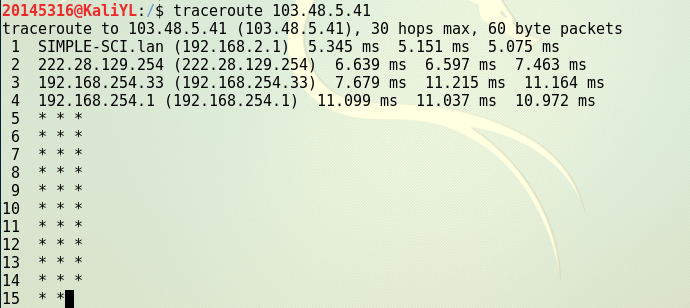

traceroute+网站ip,获得路由转发路径 - nat模式下可以发现路由信息不可见或丢失,问题可能来自nat

将网络连接模式换成桥接模式,成功

搜索引擎

- 几个简单的用法:

- filetype——要搜索的文件类型;

- site——要搜索的网址类型(后缀);

- "XXX"——关键字;

下面是利用这几种查找方式进行搜索的的示例

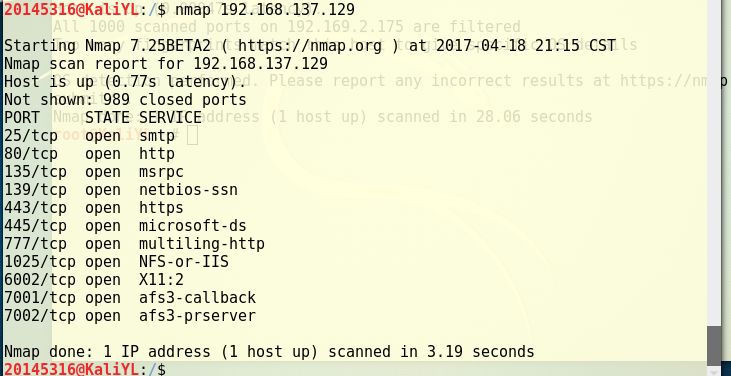

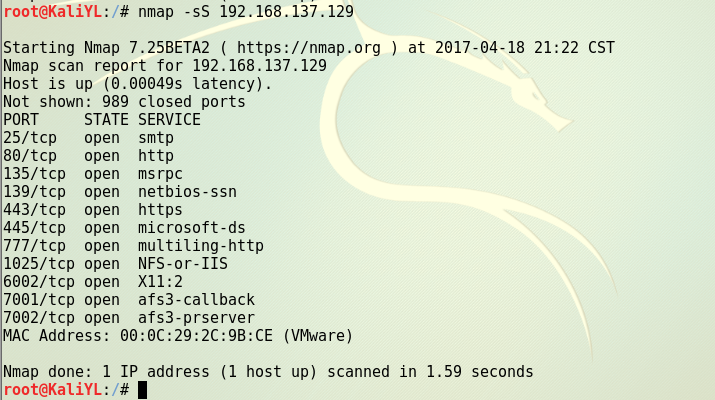

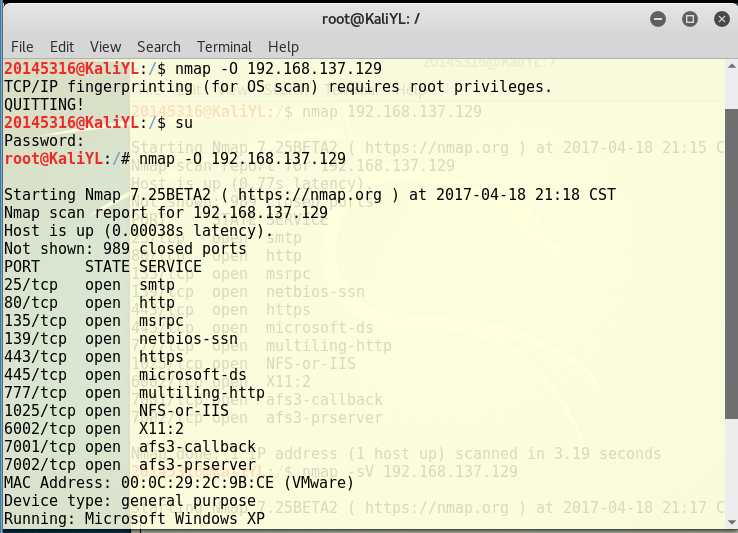

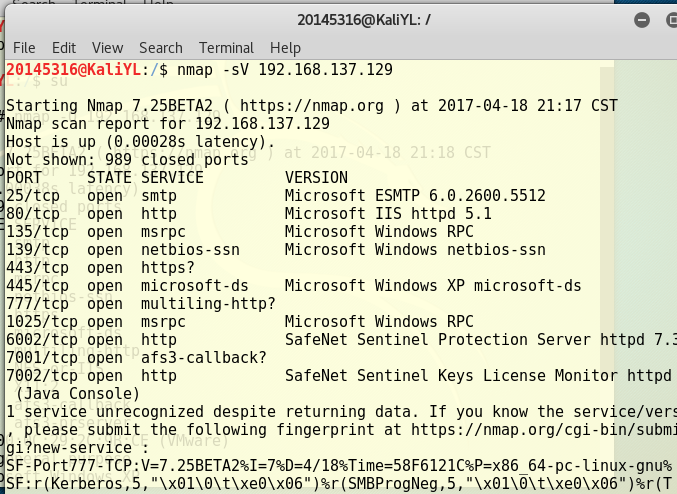

nmap扫描

- 主机发现

- 端口扫描(需要管理员权限)

- OS及服务版本探测(需要管理员权限)

版本检测

Openvas漏洞扫描

配置过程

- kali中已经默认下好openvas,不需要apt-get下载

- 可以选择是否更新漏洞库,这一步需要耗费相当长的时间,不更新对本实验也没有太大影响。指令如下:

- 输入

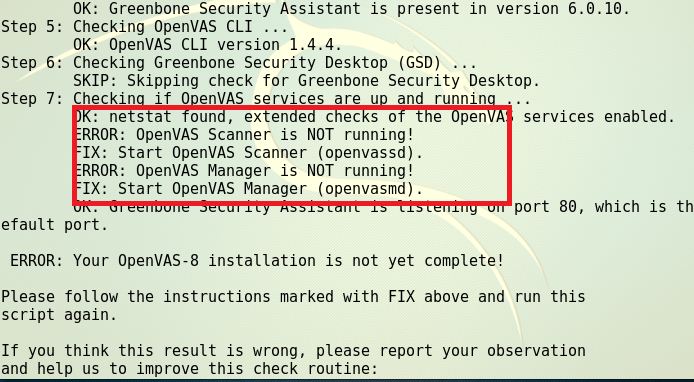

openvas-check-setup检查

- 出现错误则根据提示修改

- 再一次检查,没有错误,可以运行

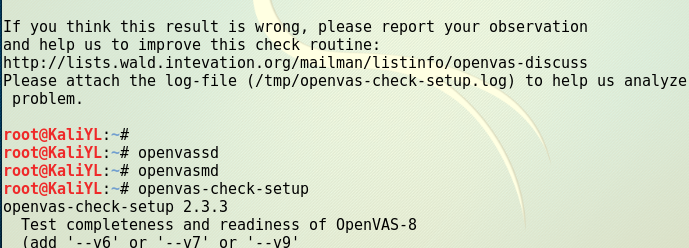

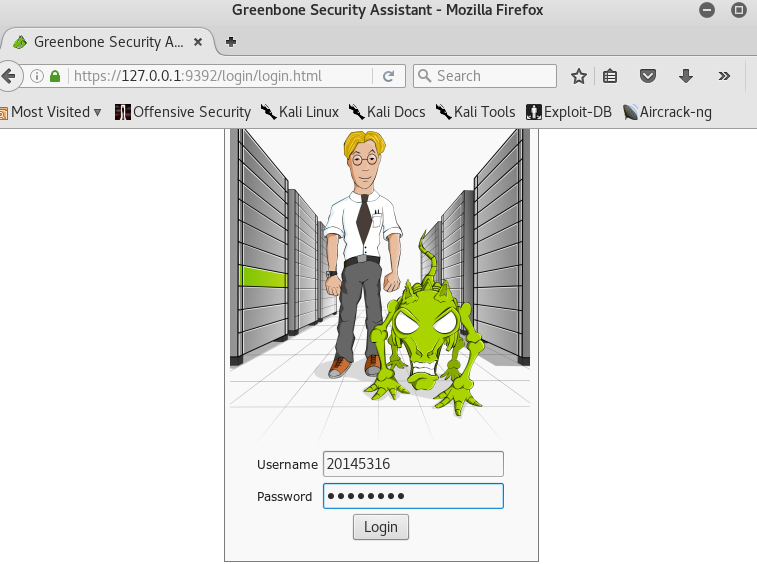

- 添加用户名密码(最好用admin,不要用学号)

- 用

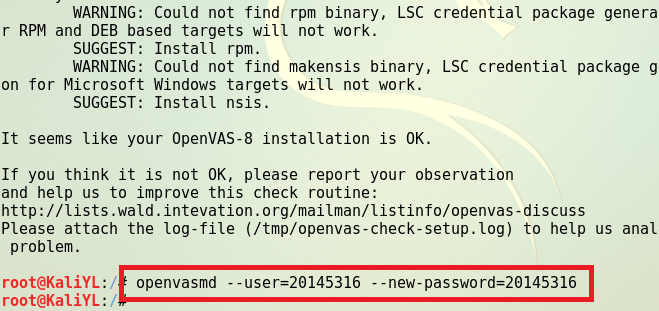

openvas-start来启动openvas,我在这一步遇到了困扰。(正确情况三个端口的服务都应指向127.0.0.1)

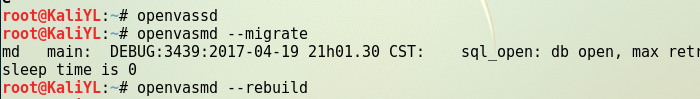

没关系,输入以下三个指令仍可以开启

登陆网页并扫描

- 打开浏览器后,输入网址

https://127.0.0.1:9392/进入greenhouse

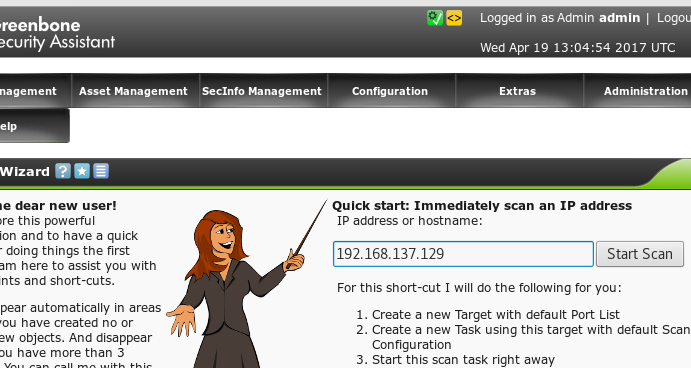

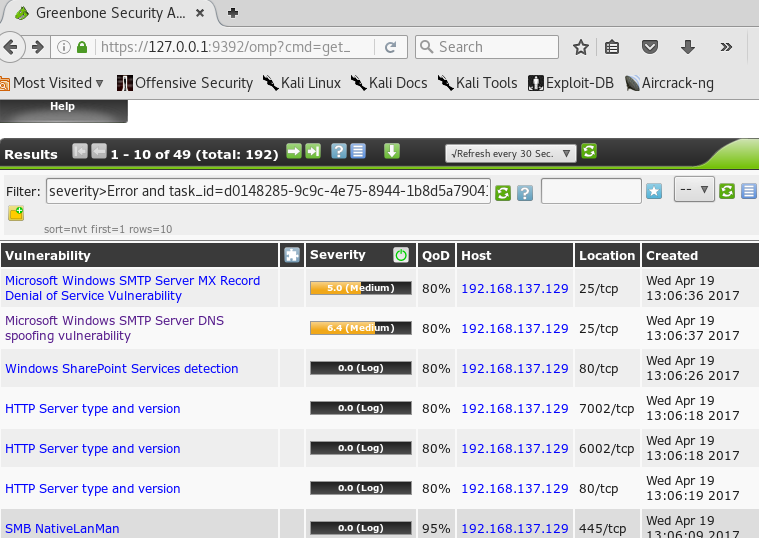

- 在快速扫描界面输入要扫描的虚拟机ip,我的是一台xp虚拟机,ip为192.168.137.129

- 正在扫描

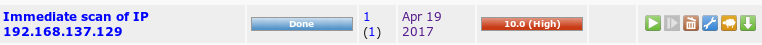

扫描完成显示为Done

分析漏洞

- 查看漏洞扫描情况,有两个中等威胁的漏洞

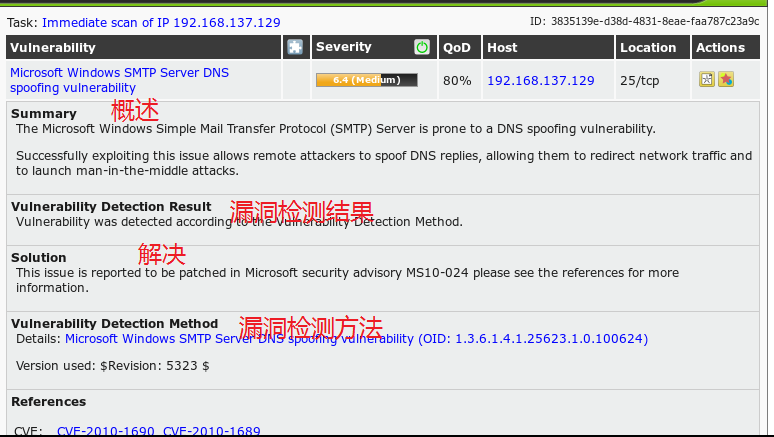

选择一个漏洞,查看具体情况,如下

本文介绍了全球DNS和IP地址管理组织,如ICANN及其支持组织,并详细记录了一次网络对抗实验的过程,包括信息搜集、漏洞扫描等步骤。实验使用了whois、dig、nslookup等工具进行信息搜集,通过nmap和OpenVAS进行漏洞扫描。

本文介绍了全球DNS和IP地址管理组织,如ICANN及其支持组织,并详细记录了一次网络对抗实验的过程,包括信息搜集、漏洞扫描等步骤。实验使用了whois、dig、nslookup等工具进行信息搜集,通过nmap和OpenVAS进行漏洞扫描。

164

164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?