20145219《网络对抗》网络欺诈技术防范

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

随意连接不能确定安全性的wifi……

在日常生活工作中如何防范以上两攻击方法

首先,各种杀软、防火墙、入侵检测等等都打开;其次,不要随意连接不能确定安全性的wifi,别贪小便宜,容易吃大亏哦;还有,记得看一下你连接的网页的ip是不是不正常;最后,将常用的网站的网关的ip和mac静态地址绑定。

实践过程记录

- 靶机1:WinXPattack,IP地址:192.168.87.129

- Kali IP地址:192.168.87.128

根据老师要求给Kali改个名字,改为自己的学号20145219

输入如下命令:

改名字成功:

简单应用SET工具建立冒名网站

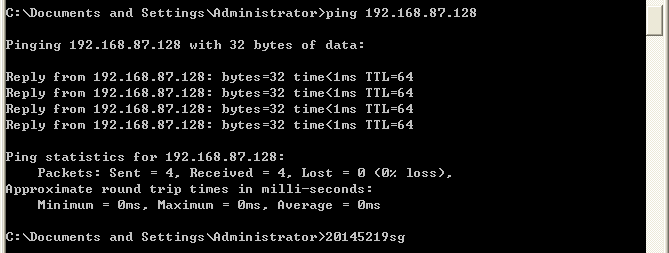

ping通Kali和靶机:

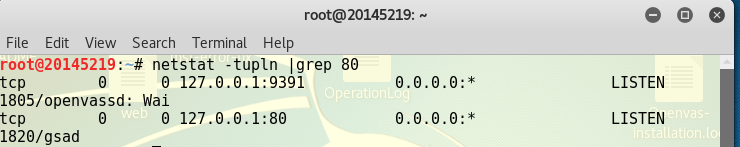

因为之后用Apache会用到80端口,所以先查看80端口是否被占用,可以看到有两个进程在占用这个端口:

使用kill 进程号杀死这两个进程:

再次查看80端口占用情况,本来现在是应该没有被占用的,然而……我发现openvas竟然,依然存在!杀不掉该肿么办?!(这是我遇到的第一个问题)

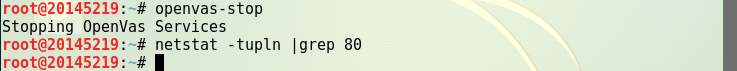

我思考了一下,openvas是我上一次实验用的,那么我上一次用的时候有没有什么不当操作呢?答案是肯定的,我想起来我上次结束实验输入openvas-stop停止服务的时候没等到命令被完全执行就直接关机了,难道是因为这个?为了解决遇到的问题,我再次输入了停止openvas服务的命令,耐心的等待它完全执行完毕,再次查看80端口占用情况。欧耶(^o^)/,这次真的没有被占用了~

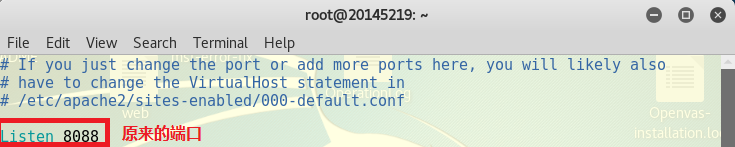

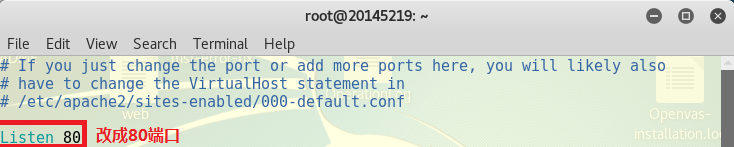

用vi打开/etc/apache2/ports.conf,查看配置文件中的监听端口是否为80,如果不是就改成80。

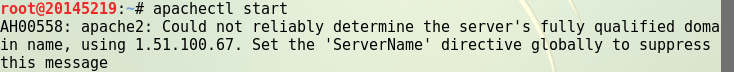

用命令apachectl start打开apache2,这时候我遇到了第二个问题,崩溃……真不顺。

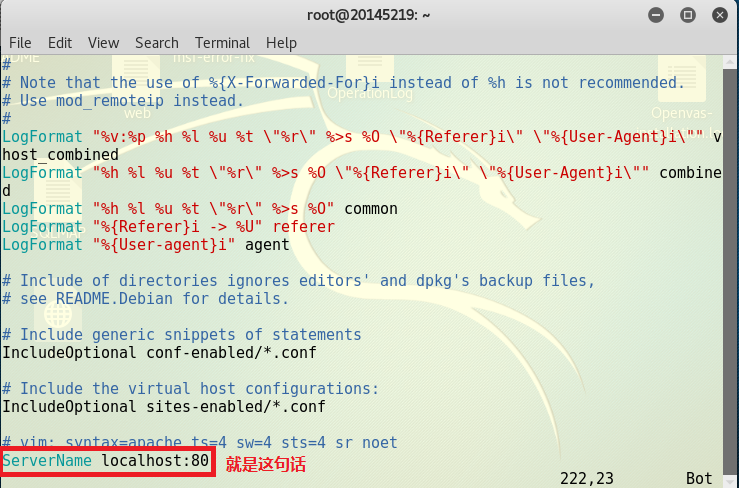

看错误好像是说ServerName有什么不对,然后我把错误输到百度里找到了解决方法:在/ect/apache2/apache2.conf文件的最后添加这么一句话:

再次打开apache2就成功了^_^:

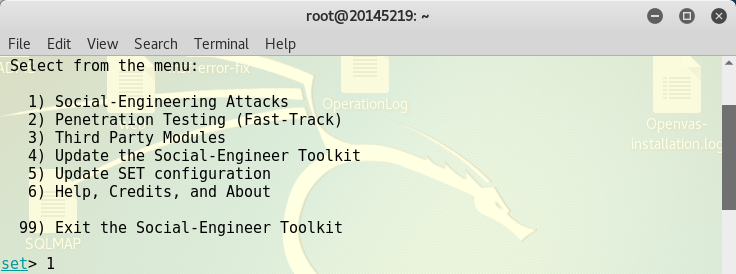

打开一个新终端,输入setoolkit看到如下开启界面:

接着是一连串的选项,首先选择1(社会工程学攻击)

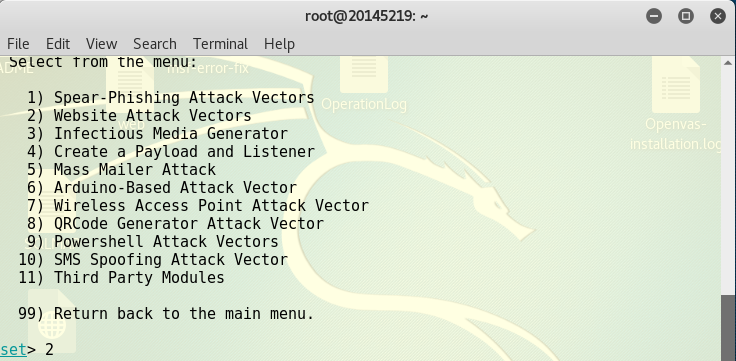

然后选择2(网页攻击):

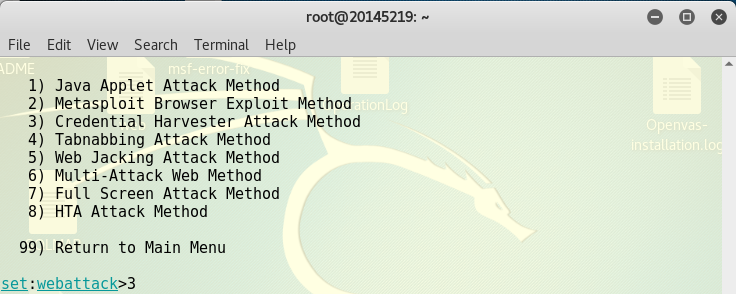

接着选择3(钓鱼网站攻击):

接着选择1(web模板):

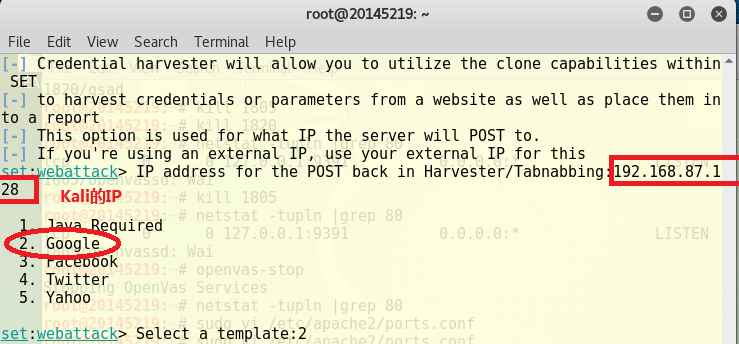

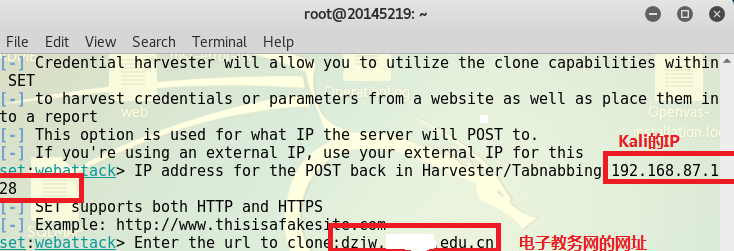

按提示输入Kali的IP地址,并选择使用第二个模板:2(Goolge):

登入http://short.php5developer.com/对网页域名进行伪装,输入Kali的IP后点击short会生成一个伪装地址。

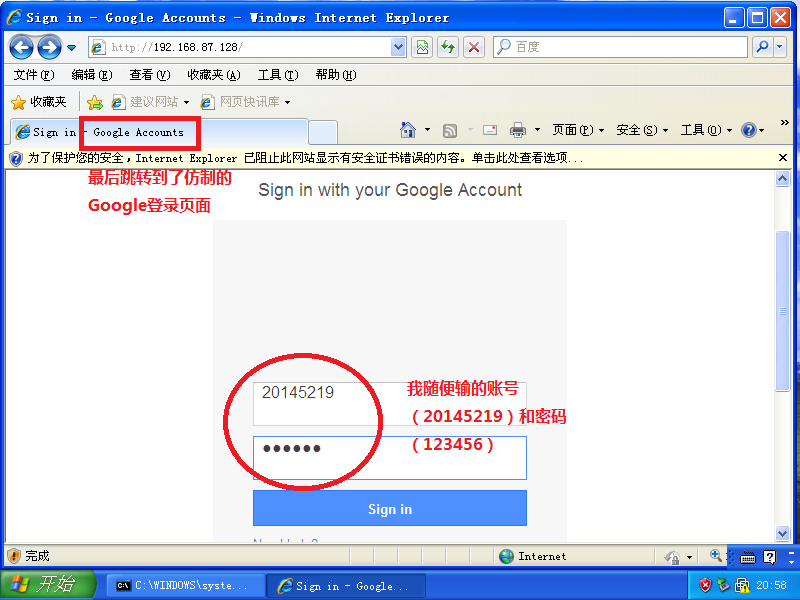

将生成的伪装地址粘贴到靶机的浏览器中,打开的时候会出现一个中转页面:

然后会出现我们使用的模板网页.

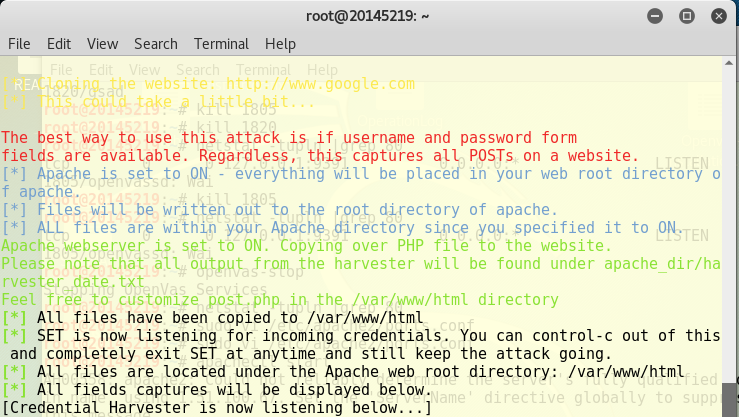

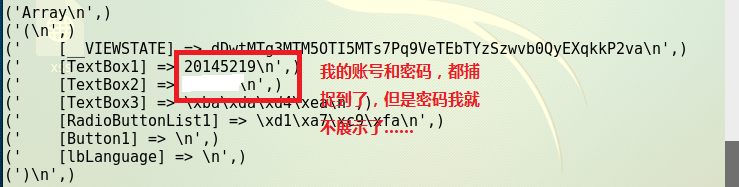

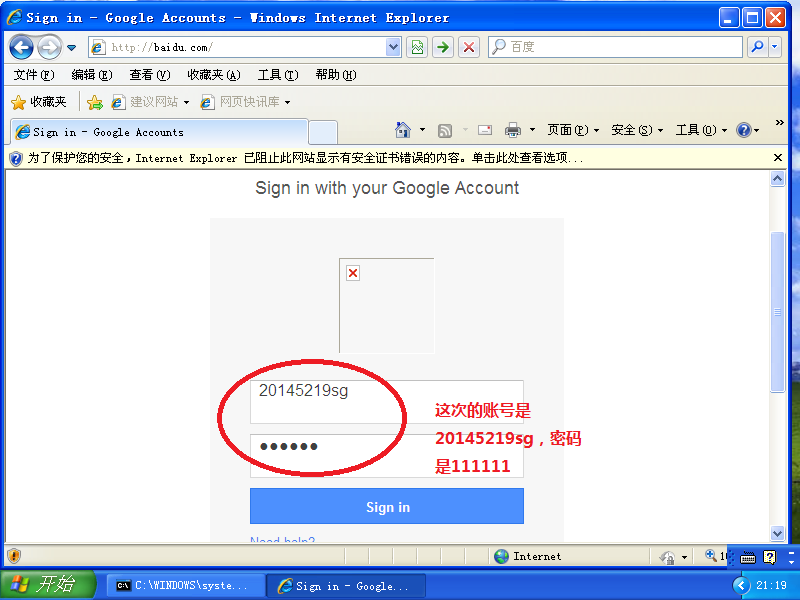

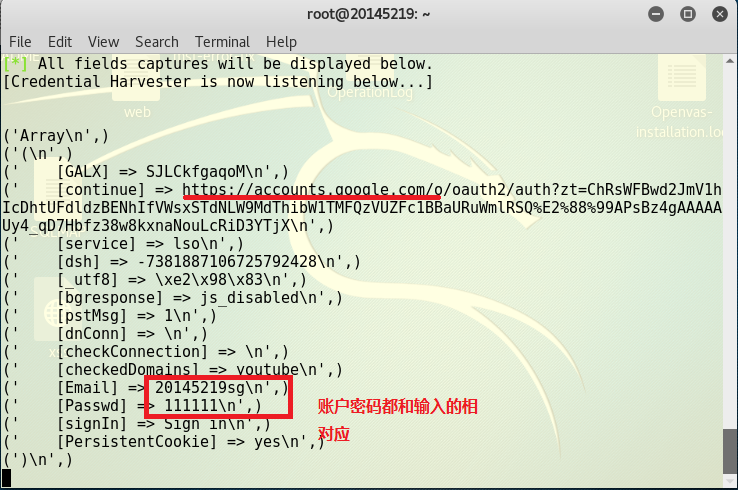

在其中输入账户和密码,点击登录就可以看到Kali中显示了我刚刚输的账户名和密码(当然,我并没有Google账户,我就是随便输的,所以自然登录失败,但是并不妨碍Kali监听到了我传输的数据):

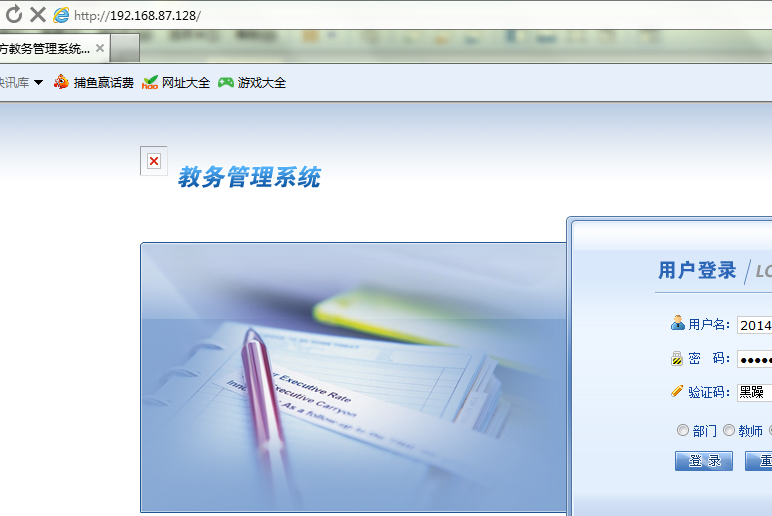

以上是成功的,在这之前我还失败了一次,是选择的克隆qq邮箱的网页,登录倒是成功了,但是什么数据都没有捕捉到……后来看了同学们的博客,发现电子教务网可以实现网页克隆的攻击,于是我也尝试了一下,结果如下(步骤基本和前面使用Google模板的那一个一样,我就不详述了):

ettercap DNS spoof

在靶机中ping一下百度,看看百度的IP地址。

用ifconfig eth0 promisc命令将kali网卡改为混杂模式。

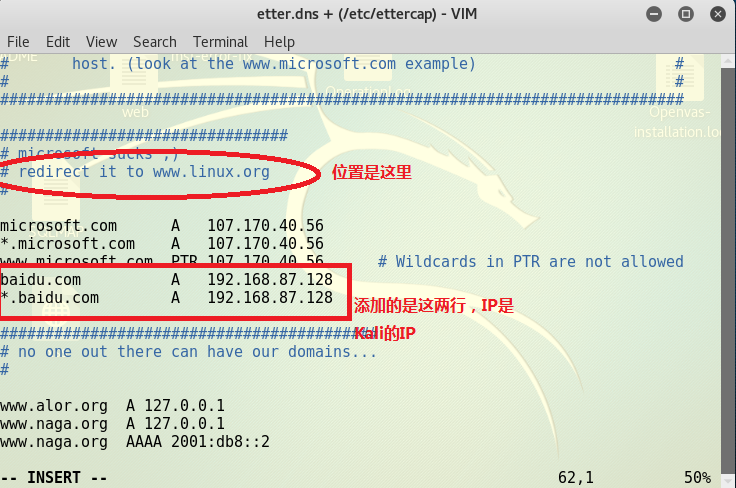

打开/etc/ettercap/etter.dns文件添加下面两条指令,将百度的网页导向自己Kali的地址:

在kali中输入ettercap -G打开ettercap。

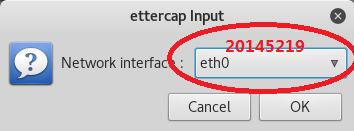

然后点击工具栏中的Sniff,选择unified sniffing,弹出一个对话框,选择eth0后点击ok。

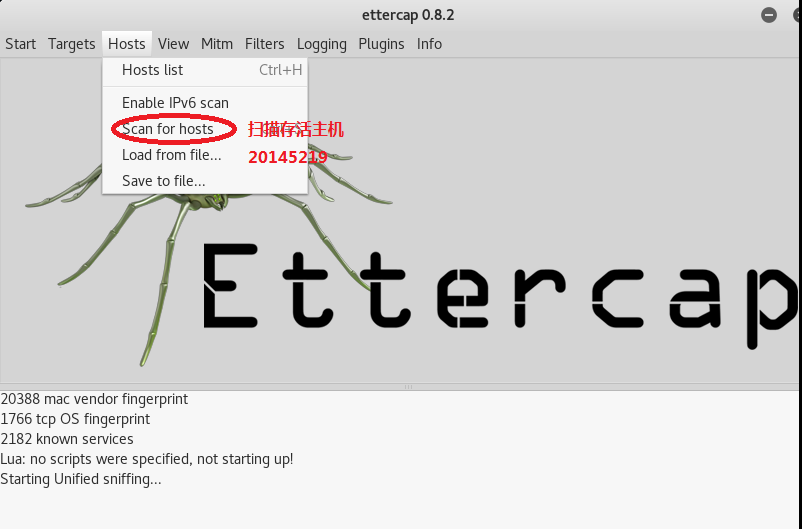

选择工具栏中的host扫描子网查看存活主机得到如下结果,将网关IP和主机IP分别加入Target 1,Target 2:

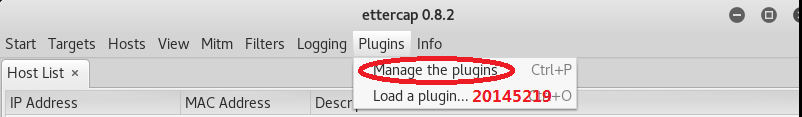

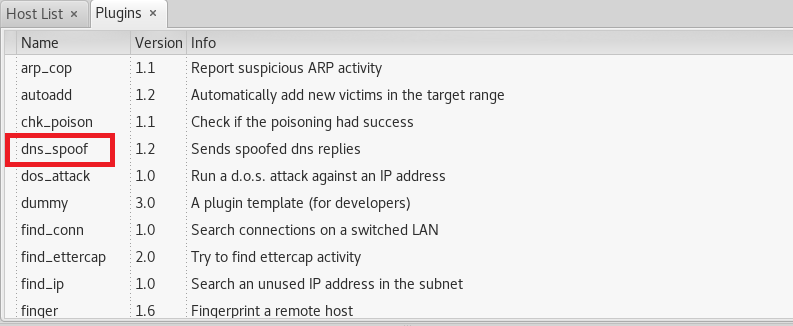

添加一个dns欺骗的插件:

双击图中的插件即可运行:

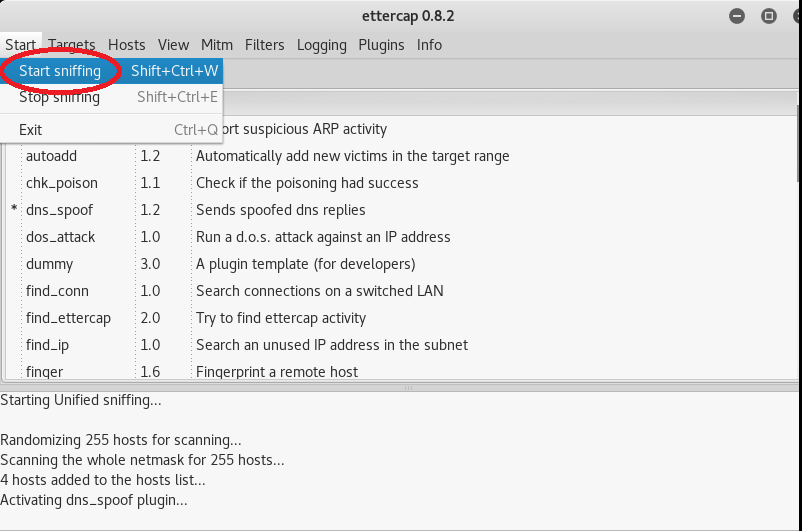

点击工具栏的start开始sniffing:

在靶机中再次ping一下百度,发现百度的IP地址变成了自己的Kali地址:

用DNS spoof引导特定访问到冒名网站

这个其实就是之前做的两项的结合,万幸我刚才做完URL攻击没有顺手关掉apache和监听,这样我之前的步骤就不用重新配置啦。

我在靶机的浏览器中输入百度的网址http://baidu.com,导向的仍然是我之前设置的Google网页(因为我并没有改成导向百度,所以肯定不会出现百度界面):

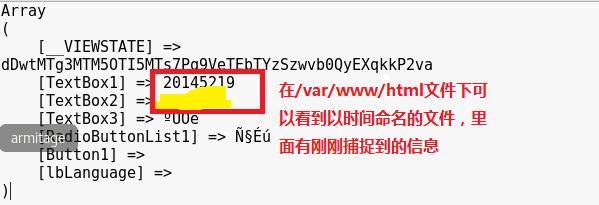

我再次输入账户和密码(我是随手输入的,跟前一次不一样是想体现出这个不是上一次监听到的登录情况),在Kali端能够看到刚才输入的账户、密码:

实验总结与体会

对于这次实验我只能说,可能是我之前两次实验太顺利了,已经用光了我的好运气,我这次实验的整个过程就是各种出错/(ㄒoㄒ)/~~。我也没看到提前交博客的同学有遇到这样的问题,因此就靠着百度,自己大胆尝试,万幸,解决过程还是顺利的,没有把自己的Kali搞崩溃。总体感觉是没有之前顺利,所以不是特别爽,但是解决了问题(虽然是很简单的问题……)还是感觉很有成就感的^_^。

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?