原创链接:http://www.cnblogs.com/fply/p/8493504.html

仅做个记录,希望能帮到大家。

ida+gda基本可以通杀所有平台,目前自己试了ios和ubuntu系统都没有问题,这里单独实操一上ida调试ubuntu 直接启动和附加方式

环境:

ubuntu

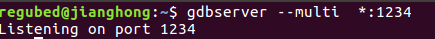

1.ubuntu上启动gdb远程调试

gdbserver --multi *:1234 这里端口号可以任意指定,前面*号是表示任意ip可以远程连接

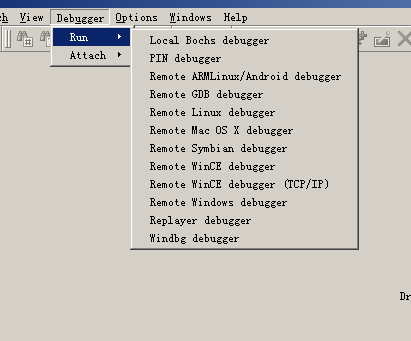

2.设置ida

Debugger->Run->Remote gdb debugger

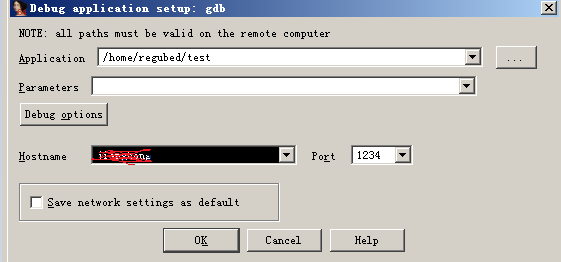

配置ubuntu上需要调试的路径,ip ,端口

点ok

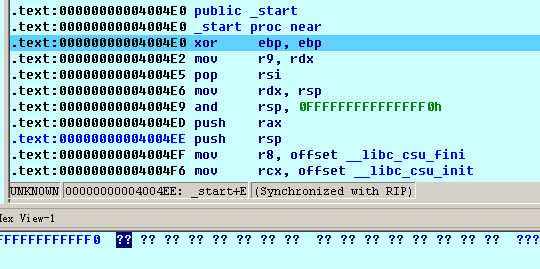

到此成功 。

ios由于手机版本比较多,所以 ida没有提供所有gdbserver 或者 某此unix系统没有提供,但是gdbserver是开源的,自己可以编译

这样ida+gdb简直是好用。

本文介绍如何使用IDA配合GDB调试Ubuntu系统应用,并提及iOS环境下调试的可能性。通过配置远程GDB调试器,实现跨平台的应用调试。适用于逆向工程及软件调试人员。

本文介绍如何使用IDA配合GDB调试Ubuntu系统应用,并提及iOS环境下调试的可能性。通过配置远程GDB调试器,实现跨平台的应用调试。适用于逆向工程及软件调试人员。

1889

1889

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?