任务一、教材学习

网络嗅探技术通常会和网络协议分析技术配合使用,网络嗅探是网络协议分析的基础。

网络嗅探

网络嗅探作为攻击者经常使用的内网绳头技术,通常在攻击者获得内部网络中一台主机的访问权后实施,能够被动地、静默地嗅探网络上传输的数据,并从中窃取机密的信息,包括各类用户名和口令、电子邮件正文及附件、网络打印的文档等。

网络管理员可以利用网络嗅探来捕获与分析网络的流量信息,以便找出所关心网络中潜在的问题。

网络嗅探可以按照所监听的链路层网络进行分类,也可以按照实现形式分为软件嗅探器与硬件嗅探器两种。

以太网络在实际部署中可以分为共享式网络与交换式网络两种,其中交换式网络可以有效地避免网络广播风暴,减少网络数据被嗅探的风险。但即使在春交换的网络中,还是可以采用如下技术手段使得本不应到达的数据包到达本地:

(1)MAC地址泛洪攻击

(2)MAC欺骗

(3)ARP欺骗

网络协议分析

网络协议分析的典型过程包括以下几个步骤:

首先网络嗅探得到链路层传输的二进制数据包,大多数情况下是以太网数据帧。

对以太网数据帧进行结构分析,定位出帧头各字段结构,根据帧头的TYPE字段确定网络层协议类型,大多数情况下是IP协议(0800),并提取数据帧中包含的网络层数据内容。

进一步对IP数据包进行分析,如果设置了分片位,则进行IP分片重组,根据IP协议头中的Protocol字段,确定传输层协议类型,通常情况下是TCP(6)或者UDP(17),并提取IP数据包中的传输层数据内容。继续根据TCP或UDP的目标端口确定具体的应用层协议,如:http、ftp、telnet等协议数据包,并对TCP或UDP数据包进行拼接重组,得到应用层特定协议的应用交互内容。

依据相应的应用层协议对数据进行整合恢复,得到实际传输的数据。

数据包解析过程如下:

(1)解析以太网数据帧。

(2)解析IP数据包。

(3)解析TCP、UDP数据包。

以上每个过程都包含预处理、拆包和解析三步。

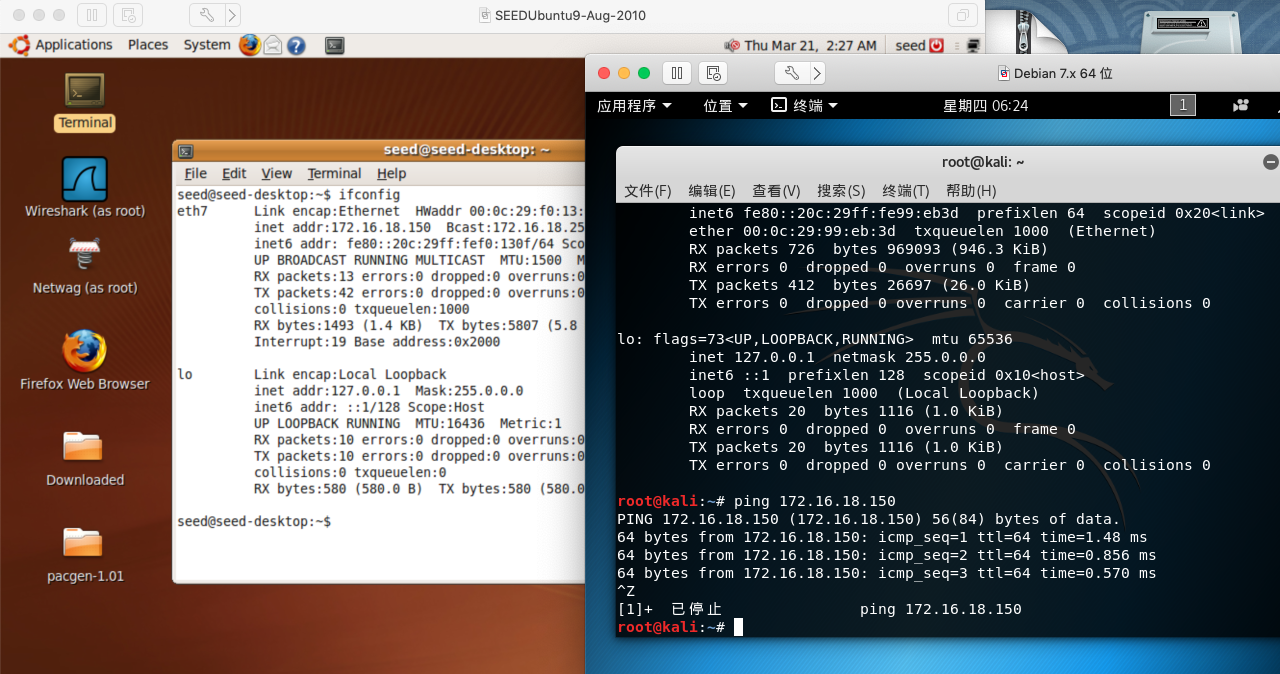

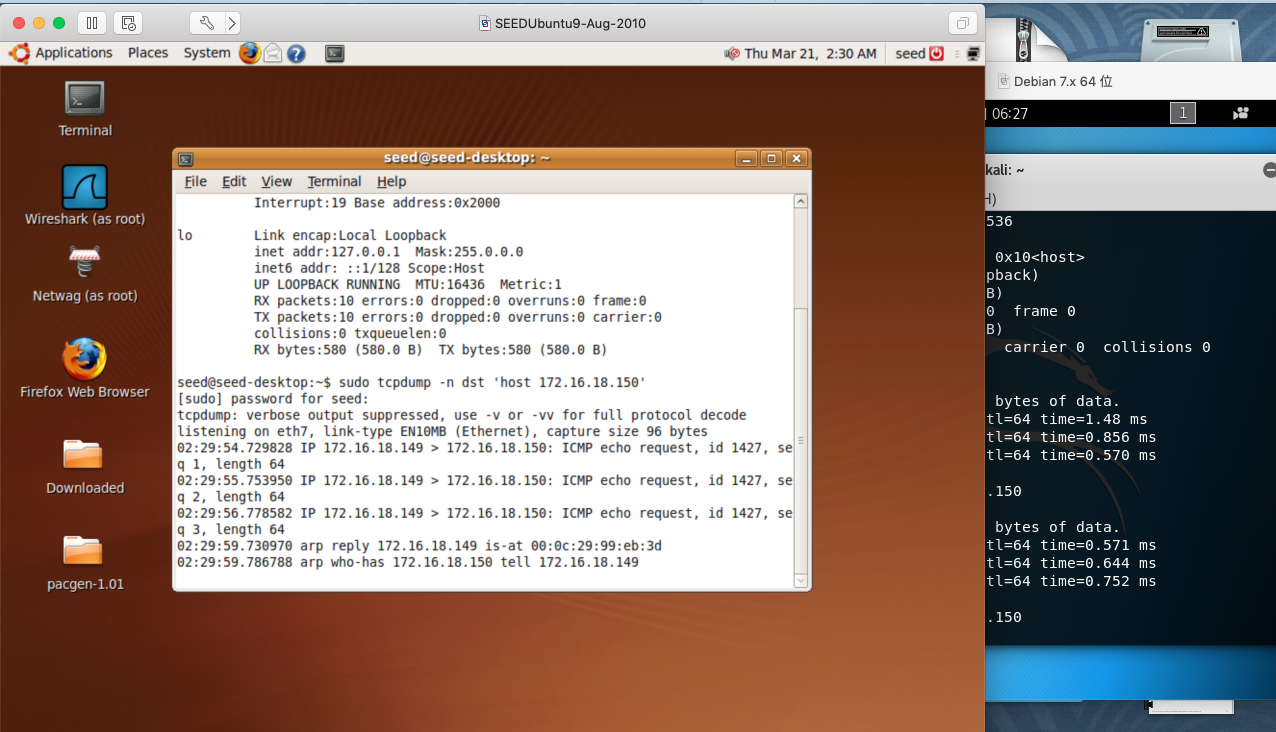

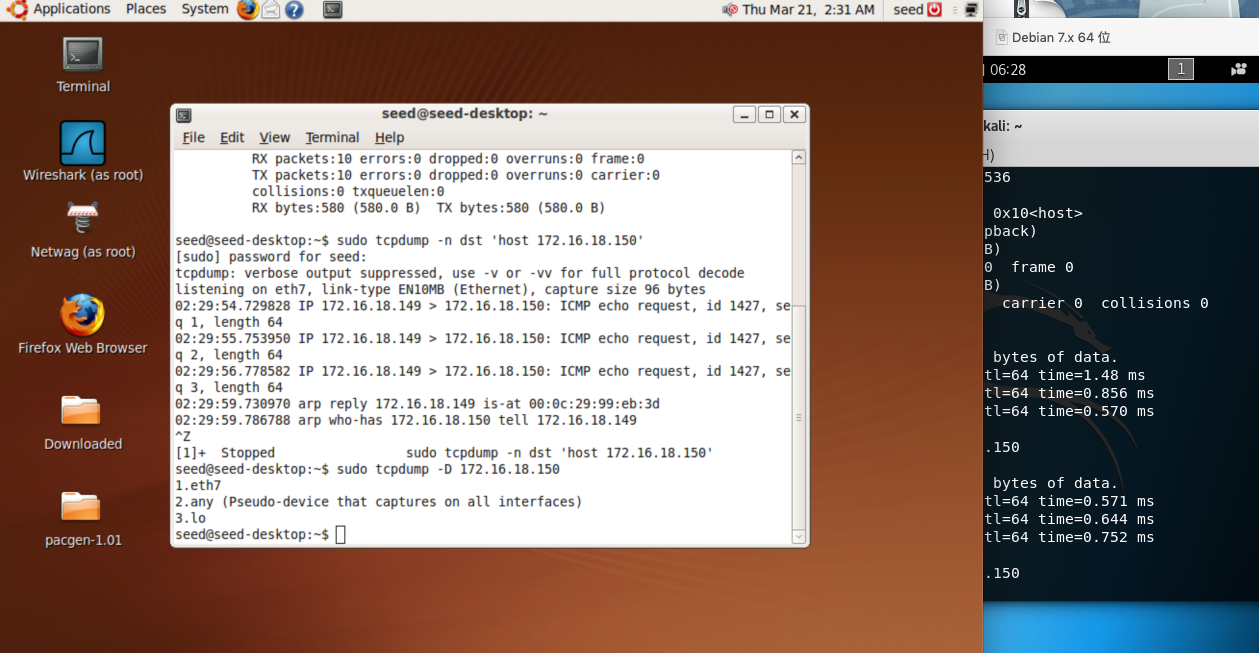

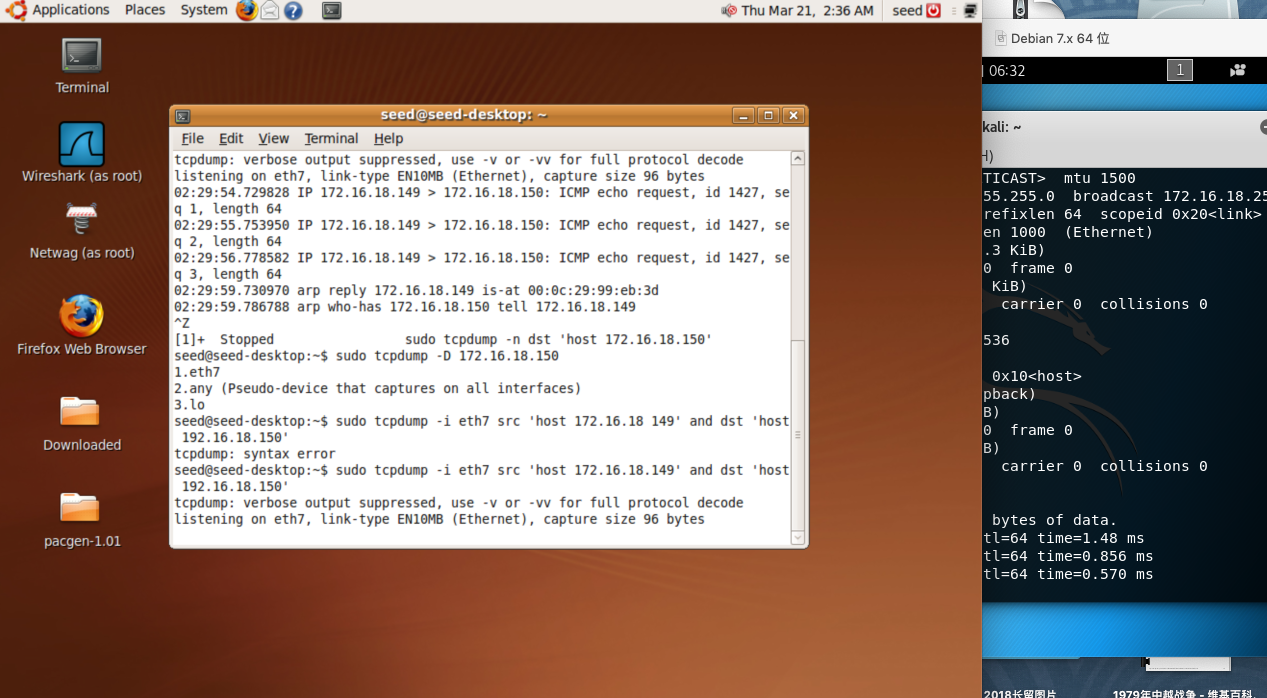

1、tcpdump嗅探器简介

2、tcpdump嗅探器简介

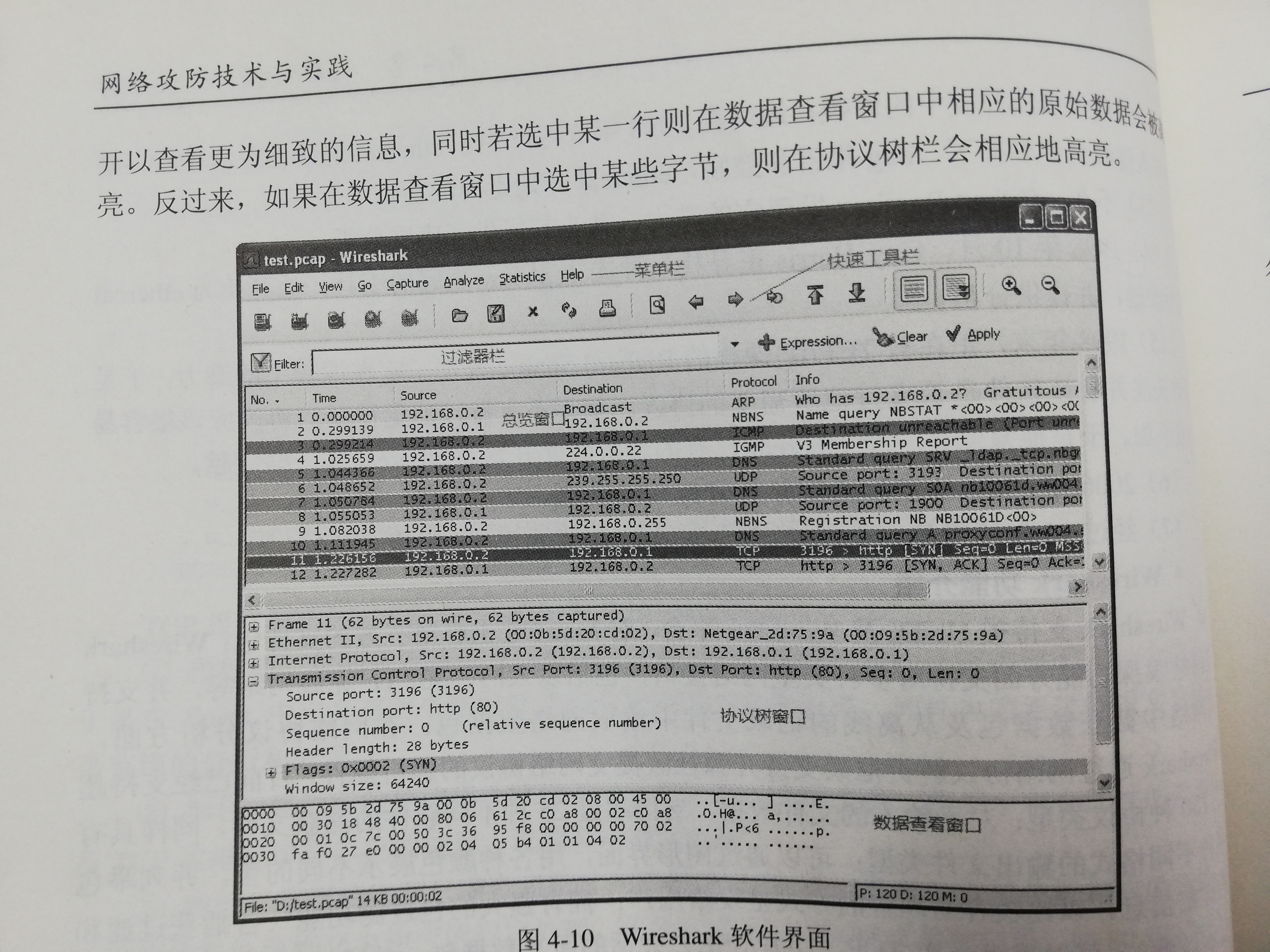

3、WireShark软件界面

4、WireShark过滤条件

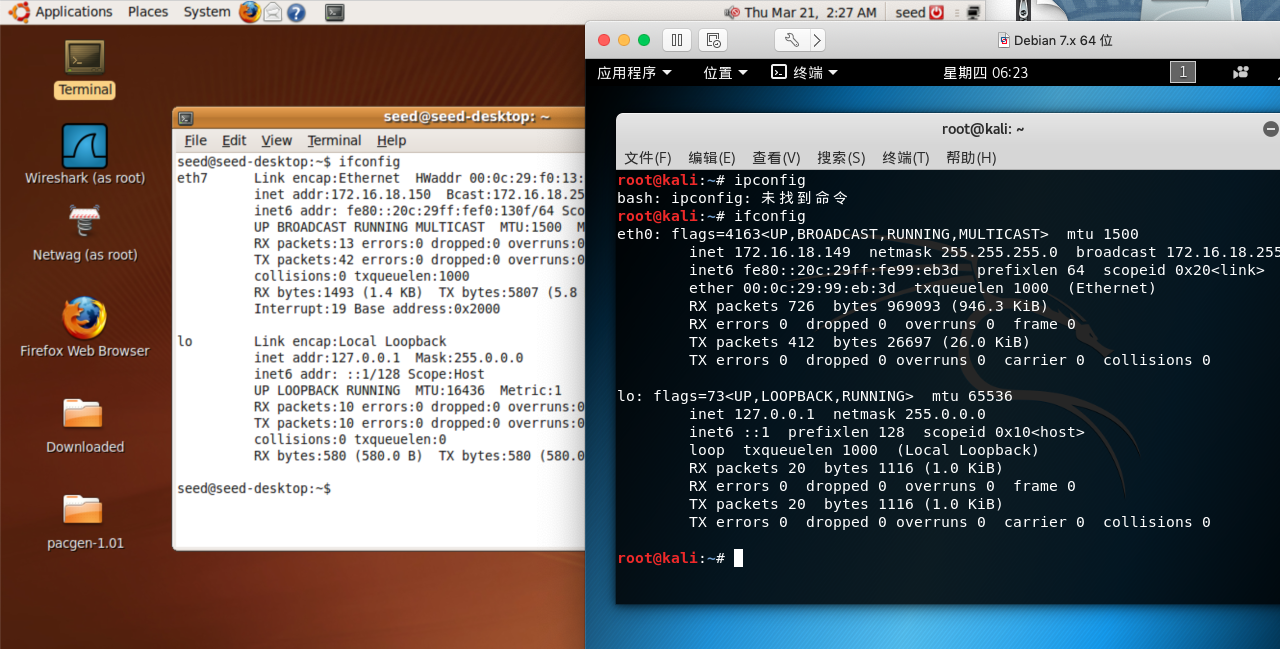

任务二、实践练习

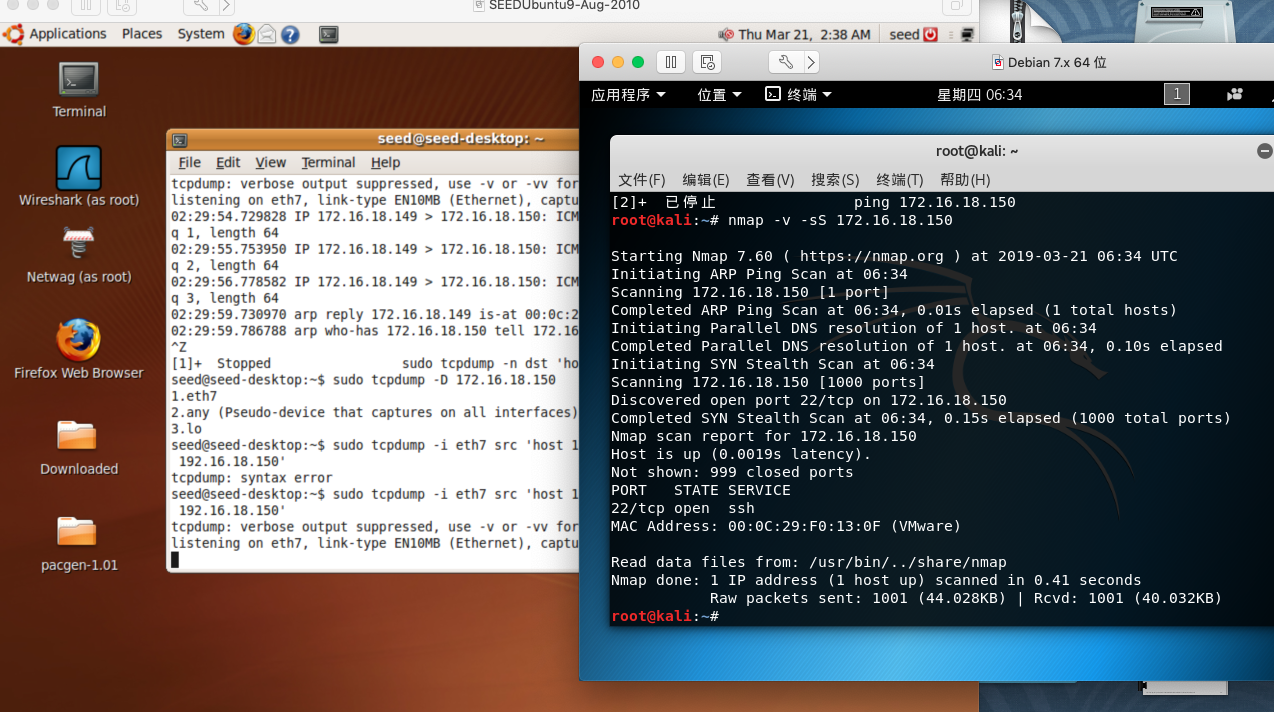

1)攻击方用nmap扫描(给出特定目的的扫描命令)

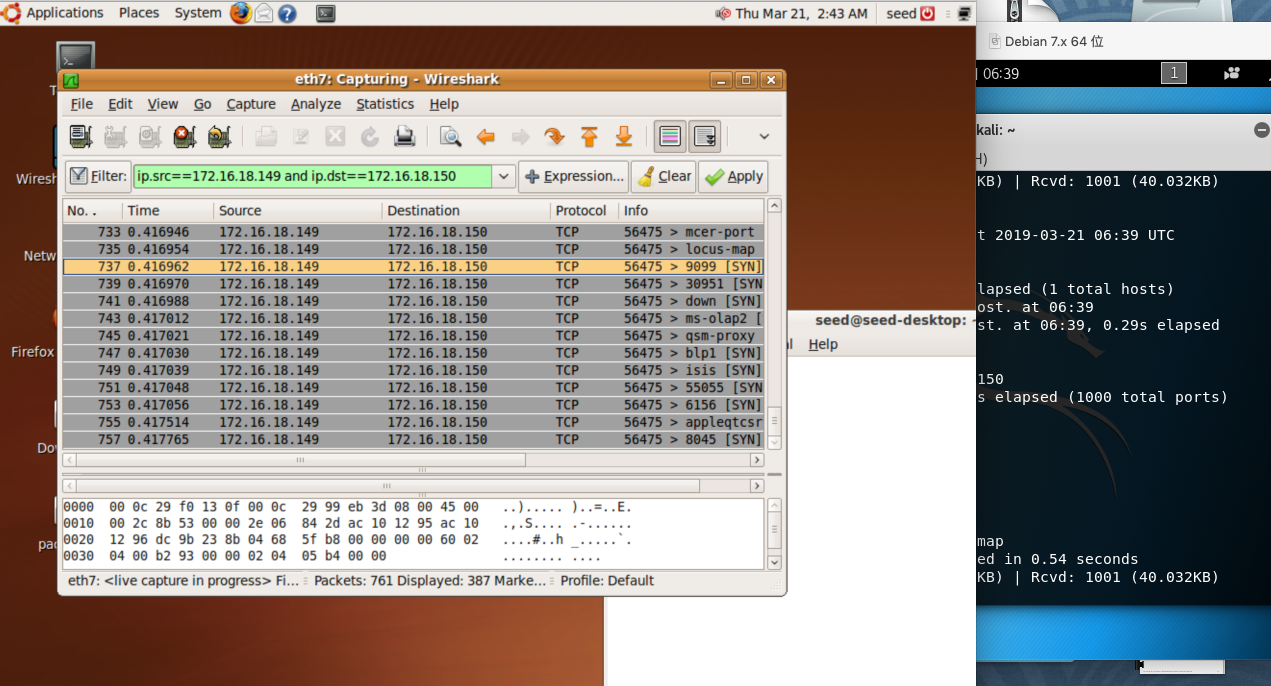

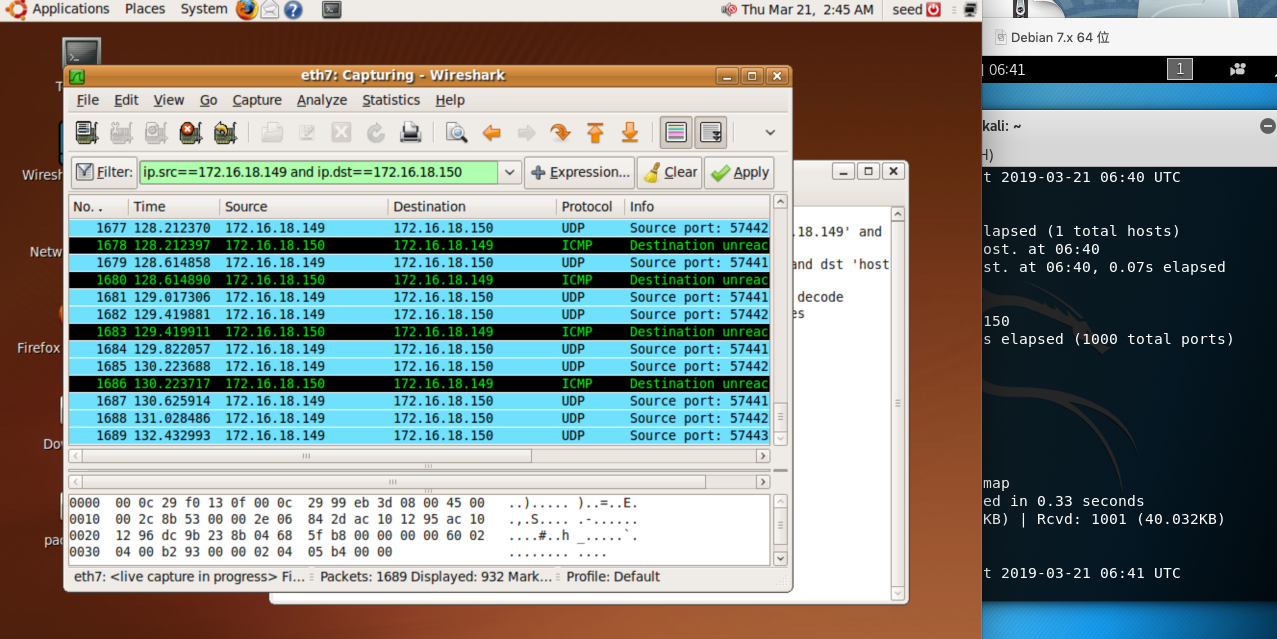

2)防守方用tcpdump嗅探,用Wireshark分析(保留Wireshark的抓包数据),分析出攻击方的扫描目的和nmap命令

3) 提交抓包数据和截图

任务三、kali视频学习

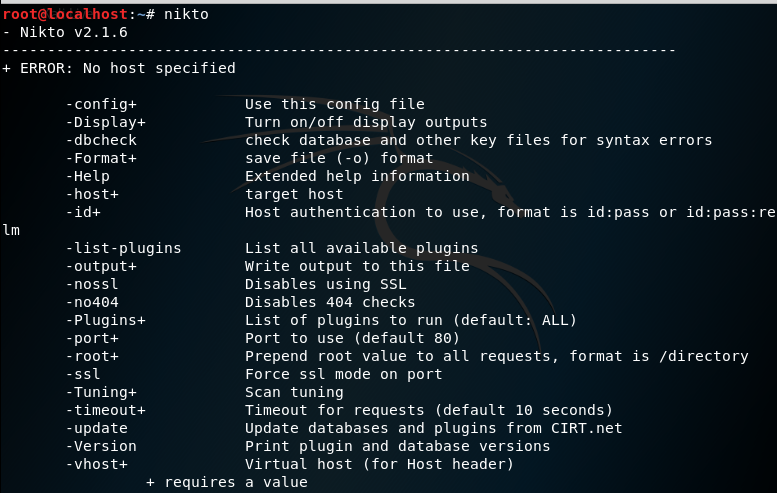

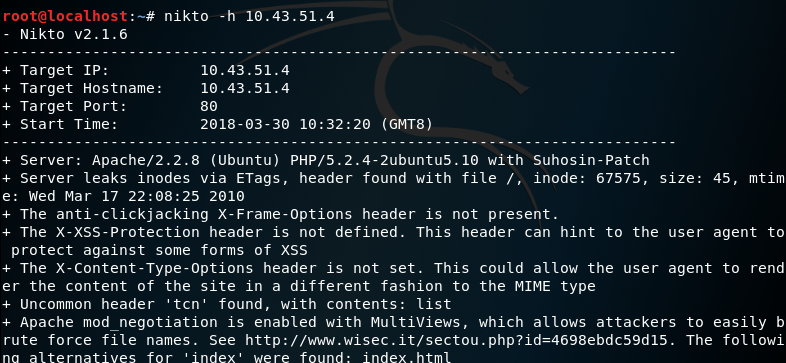

1、漏洞扫描器Nikto.pl

Nikto是开源的(GPL)网页服务扫描器,它可以对网页服务进行全面的多种扫描,包含超过3300种有潜在风险的文件CGIs,超过625种服务版本,超过230种特定服务器问题。

nikto -h 目标IP地址

nikto -h 目标IP地址 -p 端口1,端口2... 自己指定扫描的端口

nikto -h 目标IP地址 -update //nikto.pl -update

可扫描到osvdb漏洞库中的漏洞

对多个端口进行扫描命令

Perl nikto.pl -h 目标IP地址 -p 端口

更新插件和数据库

Perl nikto.pl -update

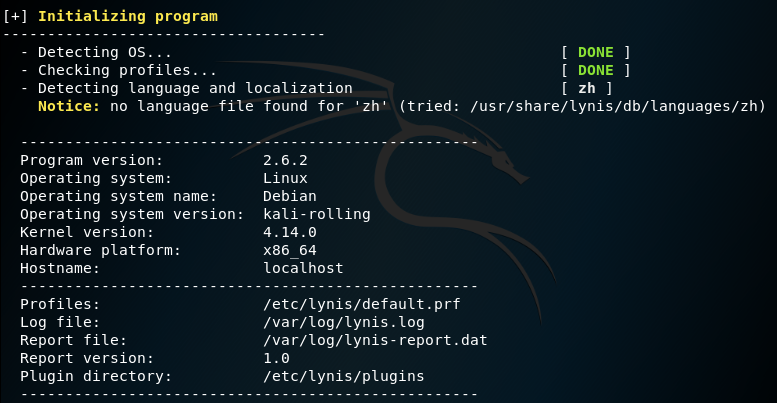

2、lynis系统信息收集整理工具

对Linux操作系统详细配置等信息进行枚举收集,生成易懂的报告文件。

lynis --chenk-all //使用-Q避免交互,枚举的是当前使用系统的信息

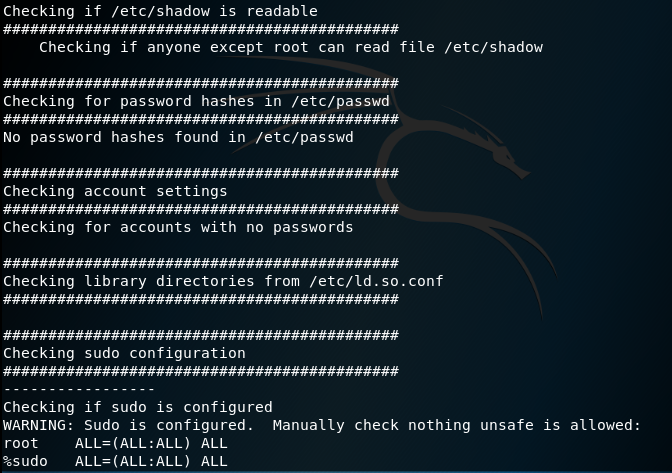

3、unix-privesc-check 信息收集工具

与Lynis类似,使用命令查看标准模式:

unix-privesc-check standard

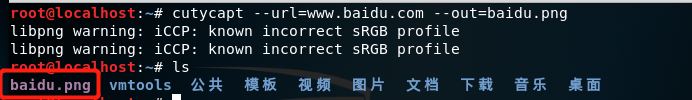

4、CutyCapt网站截图工具

cutycapt --url=目标网站 --out=名.png(截图存放在了当前目录下)

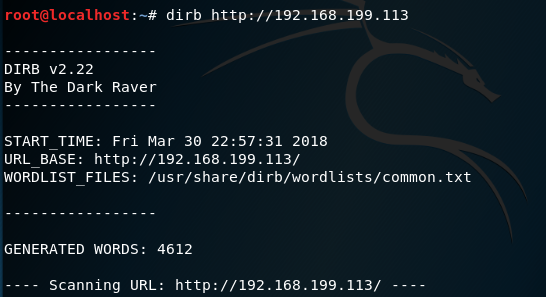

5、dirb 强大的目录扫描工具

dirb 目标IP地址 //还可以支持指定后缀名扫描

扫描了一下自己的主机:

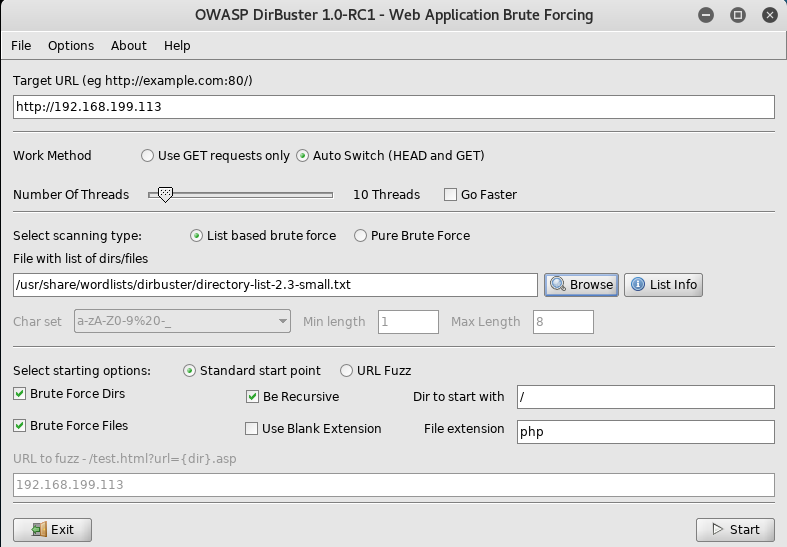

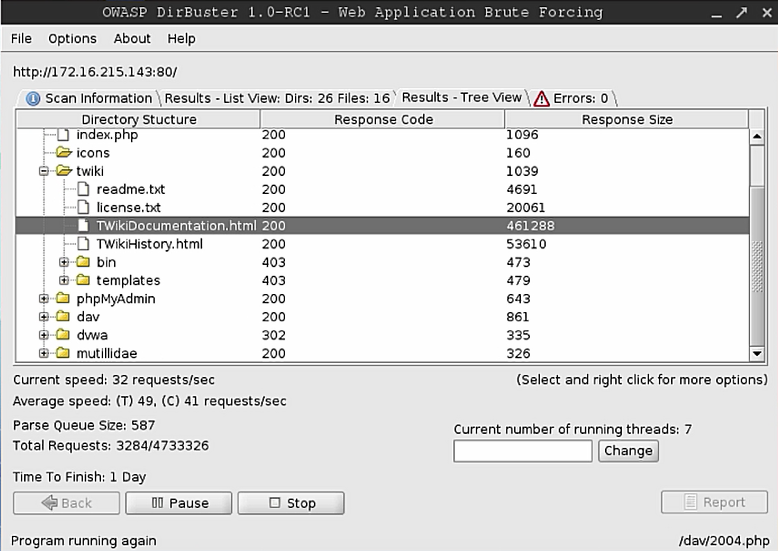

6、dirbuster:kali下的图形化目录扫描器,拥有直观的扫描结果

在终端输入dirbuster,会弹出一个界面,输入信息,点击start进行扫描:

本文介绍了网络嗅探技术及其在网络协议分析中的应用。网络嗅探作为一种常用的内网渗透技术,可以帮助管理员捕获网络流量以查找潜在问题。文章还详细阐述了通过tcpdump和Wireshark等工具进行数据包捕获与分析的过程。

本文介绍了网络嗅探技术及其在网络协议分析中的应用。网络嗅探作为一种常用的内网渗透技术,可以帮助管理员捕获网络流量以查找潜在问题。文章还详细阐述了通过tcpdump和Wireshark等工具进行数据包捕获与分析的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?