CTF-Web14(涉及PHP代码审计——不走寻常路的绕过)

CTF-Web14(涉及PHP代码审计——不走寻常路的绕过)

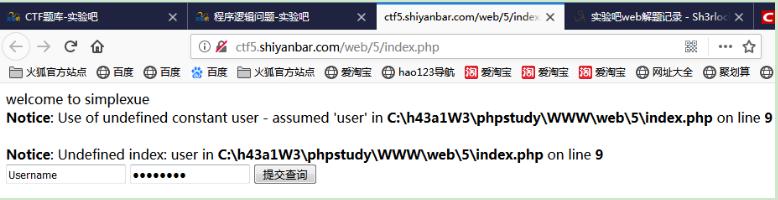

14.程序逻辑问题

分析:

查看源代码:

初了解(可略):

1.mysql_fetch_array() 中可选的第二个参数 result_type 是一个常量,可以接受以下值:MYSQL_ASSOC,MYSQL_NUM 和 MYSQL_BOTH。本特性是 PHP 3.0.7 起新加的。

2.本参数的默认值是 MYSQL_BOTH。如果用了

CTF-Web14(涉及PHP代码审计——不走寻常路的绕过)

CTF-Web14(涉及PHP代码审计——不走寻常路的绕过)

14.程序逻辑问题

分析:

查看源代码:

初了解(可略):

1.mysql_fetch_array() 中可选的第二个参数 result_type 是一个常量,可以接受以下值:MYSQL_ASSOC,MYSQL_NUM 和 MYSQL_BOTH。本特性是 PHP 3.0.7 起新加的。

2.本参数的默认值是 MYSQL_BOTH。如果用了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?