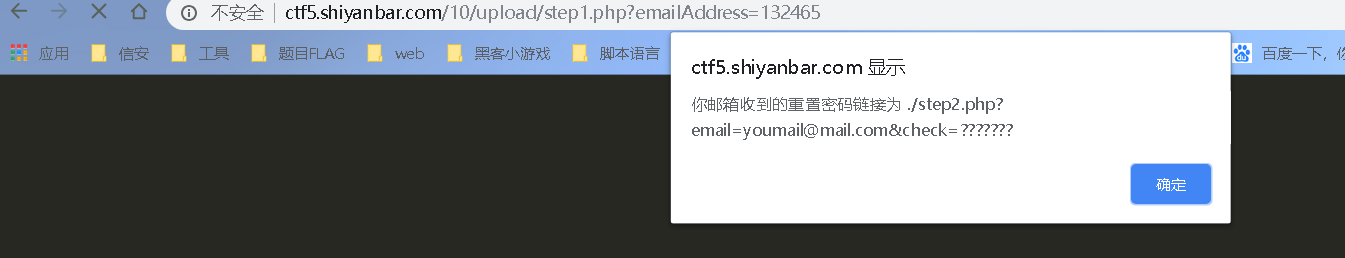

随便输入点东西看看

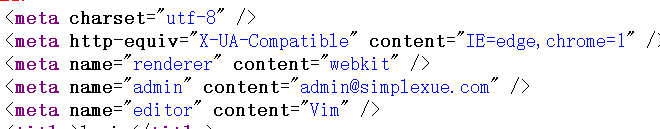

提交到了step2.php,呢么去同目录下的step2.php 看看,并且查看下源码。好像看到了不该看到的东西

到了这里,作为小白的我看出了些东西VIM---linux下的编辑器,CTF中常会出现源码泄露的问题产生的临时文件swp。并且这里面有个admin@simplexue.com,可能后面有用把。NEXT

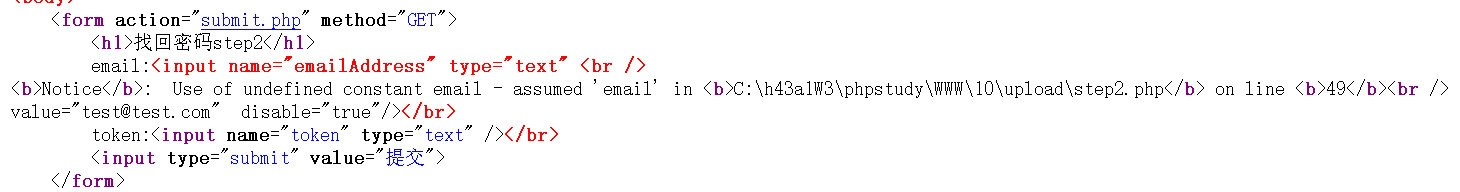

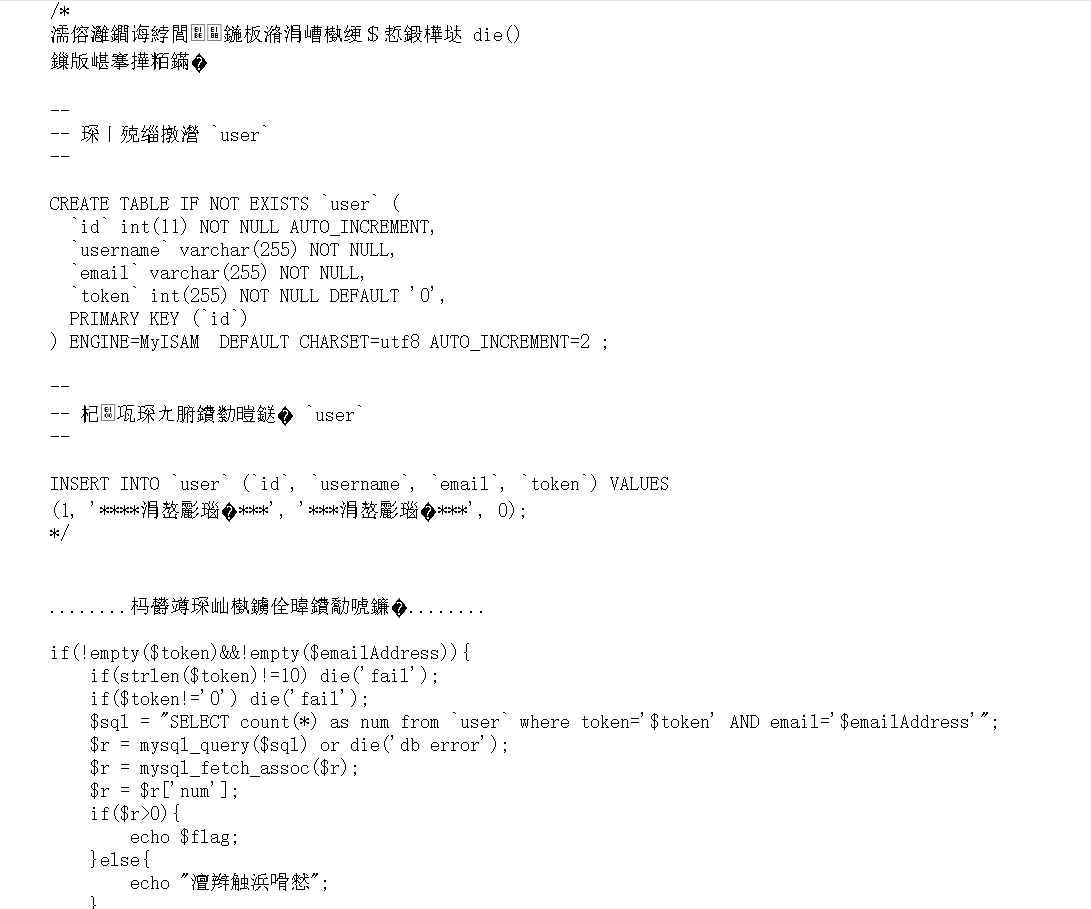

submit.php中的源码为

毕竟submit.php肯定有存在的价值,呢么可能试submit.php产生的临时文件,呢么地址改为.submit.php.swp。然后看到了部分源码QAQ

代码审计下,必须有token,并且长度为10,而且为0,这个我们可以用科学记数法0e做到,呢么emailAddress就应该是admin@simplexue.com。我们来试一下get请求

尝试成功

5636

5636

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?