报告内容

1.实验后回答问题

(1)总结一下监控一个系统通常需要监控什么、用什么来监控。

- 监控联网信息,监控链接了哪些ip,监控注册表信息,监控文件等

可以用sysinternals里的sysmon工具进行监控,可以对比快照

(2)如果在工作中怀疑一台主机上有恶意代码,请设计下你准备如何找到对应进程、恶意代码相关文件。

用sysmon工具进行监控,观察日志文件,监控联网信息,注册表信息,从中发现不正常的可能属于恶意代码的行为,再找到恶意代码对应的进程和文件。

2.实验总结与体会

- 恶意代码虽然可以免杀,但是它还是会留下痕迹,可以被发现和清理。

- 要在自己电脑上进行监控,以便及时发现恶意代码。

- 对于不信任的应用,可以在运行前后保存快照,通过分析它的行为来判断它是否是恶意的。

3.实践过程记录

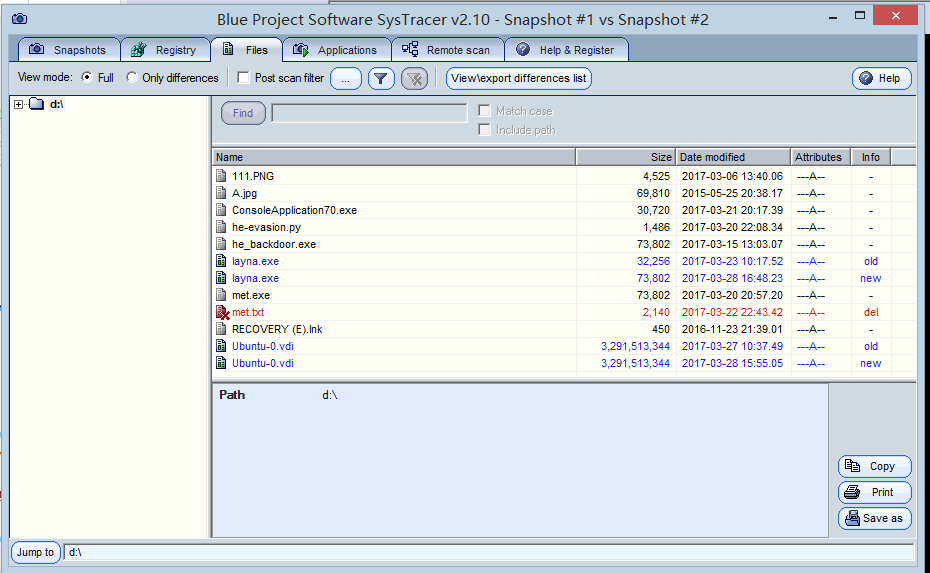

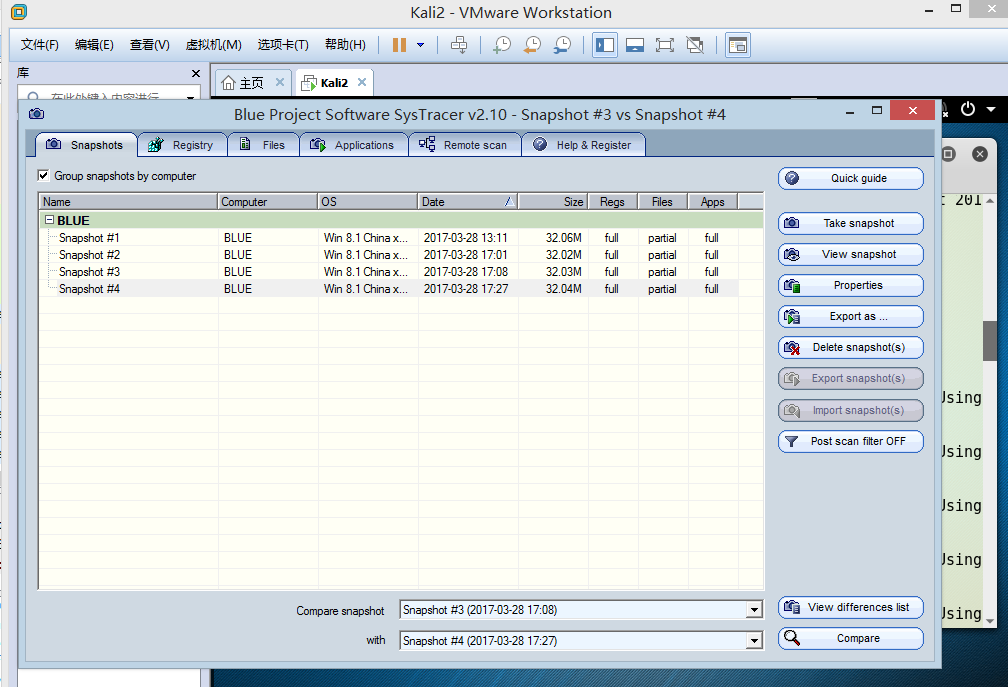

(1)动态分析观察快照前后对比

- 使用systracer对靶机保存快照1

快照1

在靶机使用后门链接攻击机

- 再次保存快照2

对比

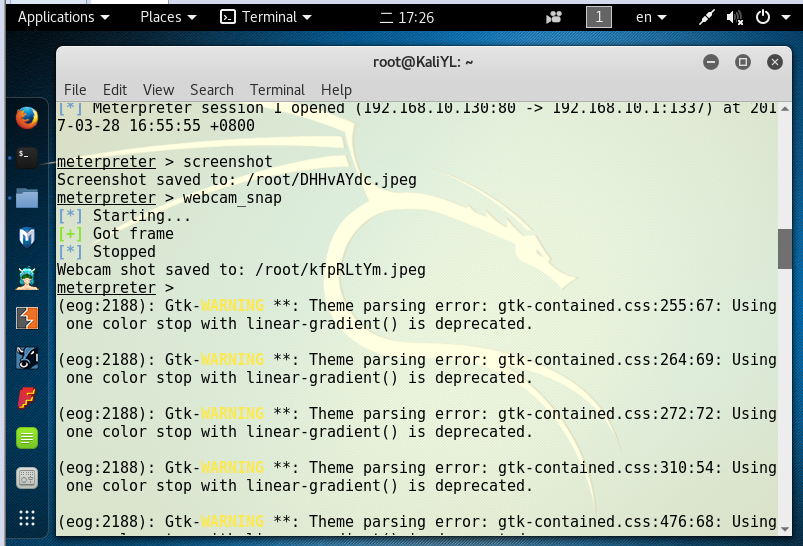

攻击机抓取靶机截图

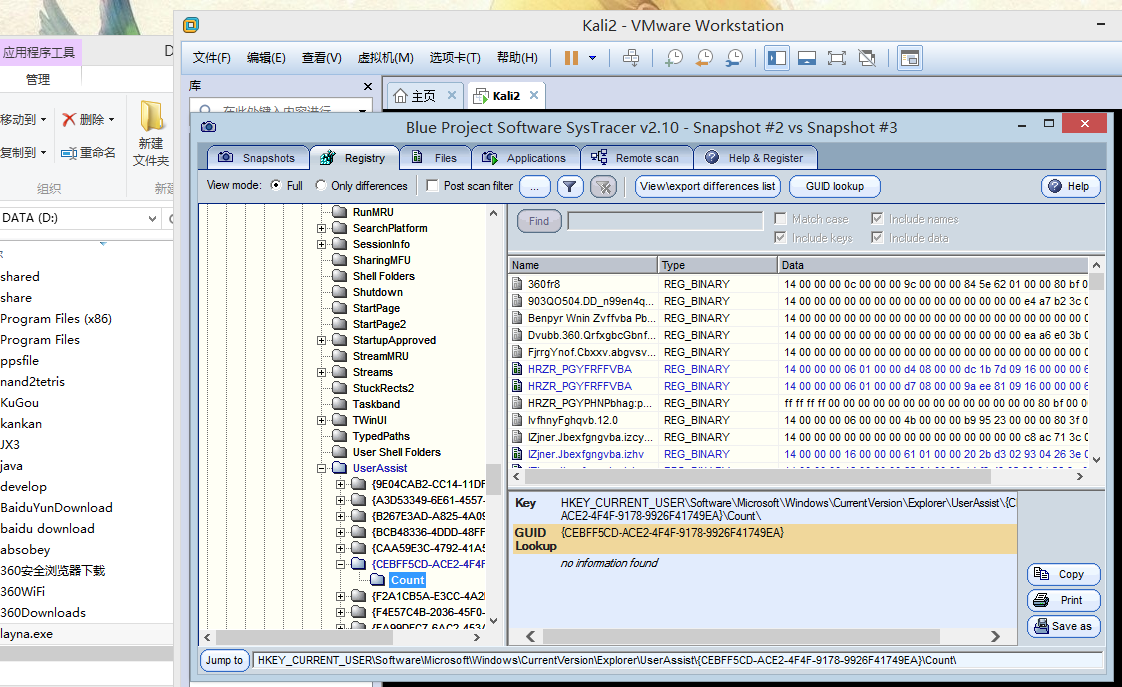

- 再次保存快照3

- 抓取靶机截屏时的对比

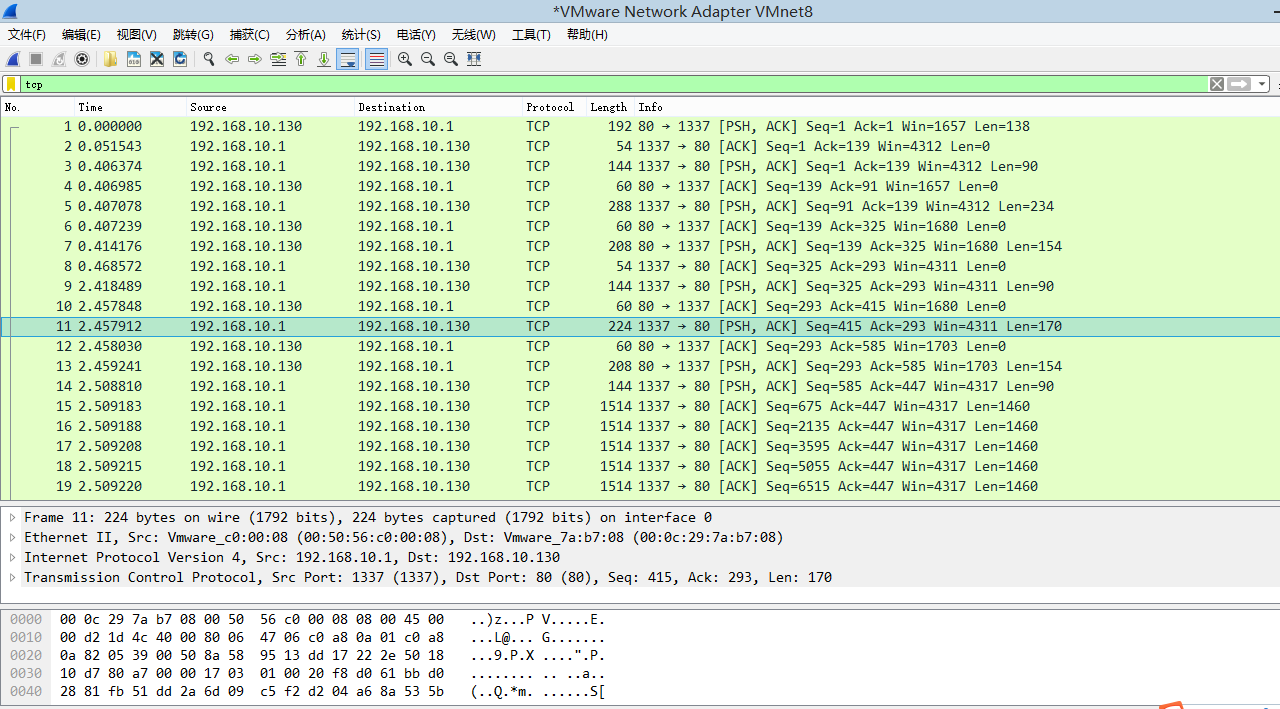

打开wireshark抓包分析

- 攻击机开启靶机摄像头

- 再次保存快照4

wireshark

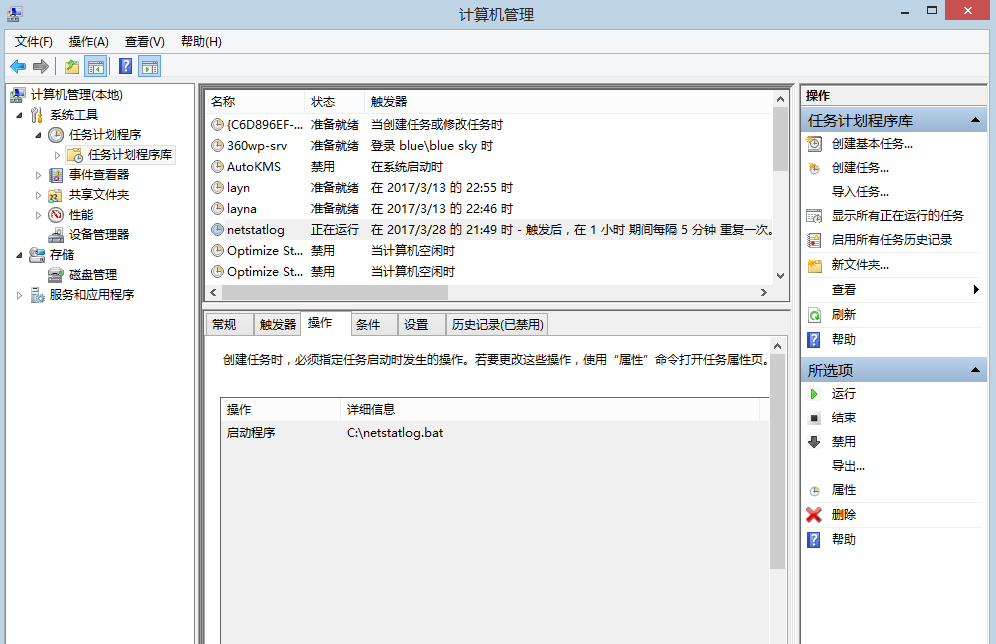

(2)使用任务计划,记录电脑有哪些程序联网

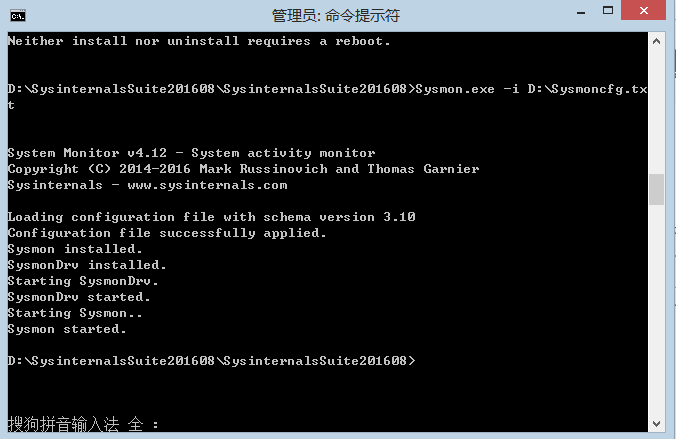

(3)sysmon监控

- 设置并打开sysmon

- 查看日志文件

本文介绍了使用sysmon等工具监控系统中恶意代码的方法。包括监控联网信息、注册表及文件变化等内容,并通过快照对比分析恶意代码行为,进而定位恶意进程与文件。

本文介绍了使用sysmon等工具监控系统中恶意代码的方法。包括监控联网信息、注册表及文件变化等内容,并通过快照对比分析恶意代码行为,进而定位恶意进程与文件。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?