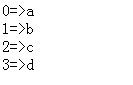

<?php $attr=array("a","b","c","d"); //$key,默认是主键值,$value,默认元素值 while(list($key,$value)=each($attr)) //将主键值,赋值给$key,将元素值,赋值给$value { echo $key."=>".$value."<br>"; } //each遍历到最后一个后不再重复遍历 while(list($key,$value)=each($attr)) { echo $key."=>".$value."<br>"; } //each遍历到最后一个后不再重复遍历 ?>

本文通过一个简单的PHP示例展示了如何使用each()函数来遍历数组,并解释了其工作原理,包括如何获取键名和键值。

本文通过一个简单的PHP示例展示了如何使用each()函数来遍历数组,并解释了其工作原理,包括如何获取键名和键值。

1383

1383

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?