实验问题

-

哪些组织负责DNS,IP的管理: ICANN、ASO以及ASO旗下的地区性注册机构组织负责IP的管理,ICANN、DNSO以及DNSO旗下的注册机构组织负责DNS的管理

-

什么是3R信息 :官方注册局、注册商、注册人

实验总结与体会

按照别人写的敲的,人家敲啥我敲啥。嗯嗯,没错,就这么机械滴做的实验。写这博客不如写会儿影评。

实验过程

一。openvas漏洞扫描

openvas配置步骤

-

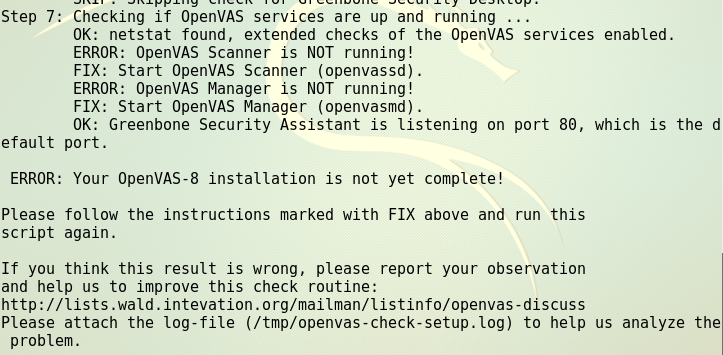

执行

openvas-check-setup来查看 -

-

直接输入这两个指令打开后,再次输入

openvas-check-setup来检查

-

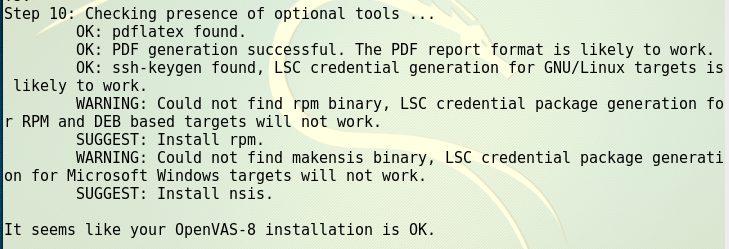

添加admin账号。使用命令

openvasmd --user=admin --new-password=admin -

输入命令:openvas-start来开启openvas

-

-

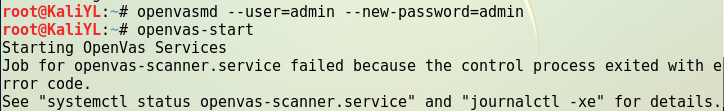

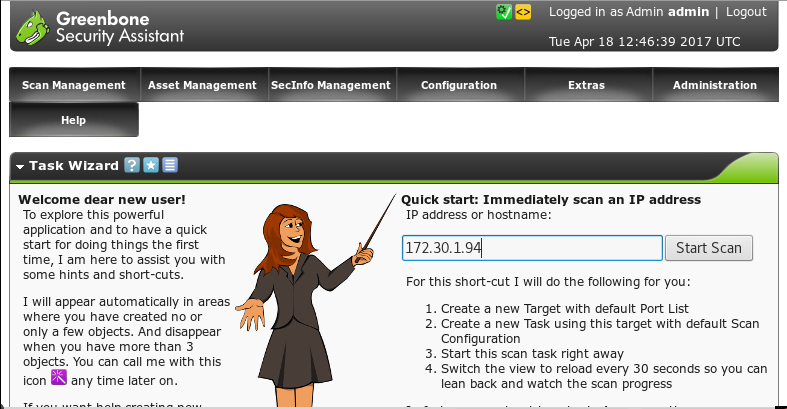

在kali中访问GSA网址:

https://127.0.0.1:9392/,可以看到如下图所示登录界面

-

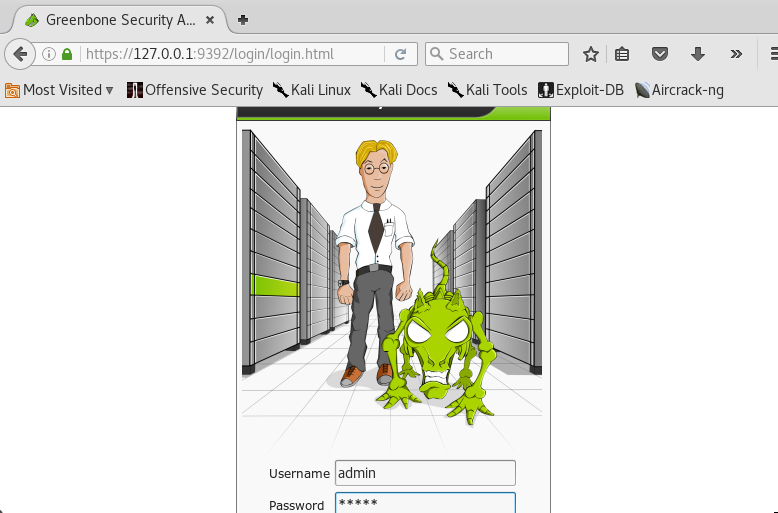

新建扫描目标按钮输入主机的IP地址

-

-

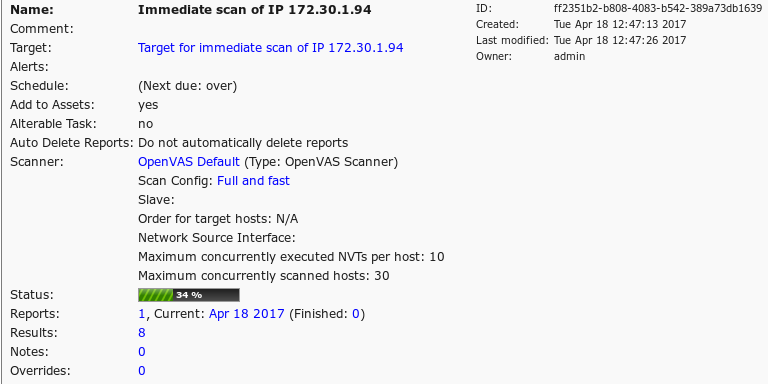

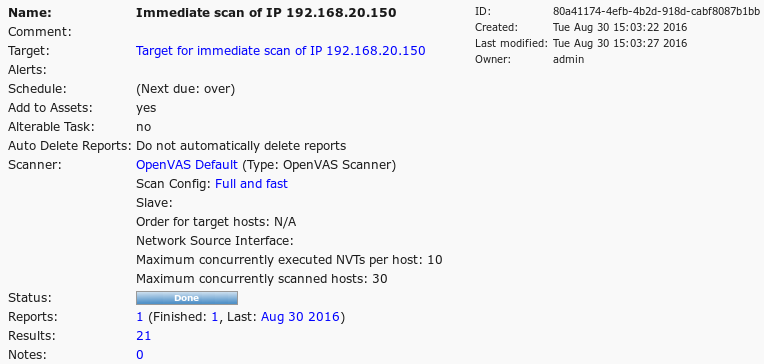

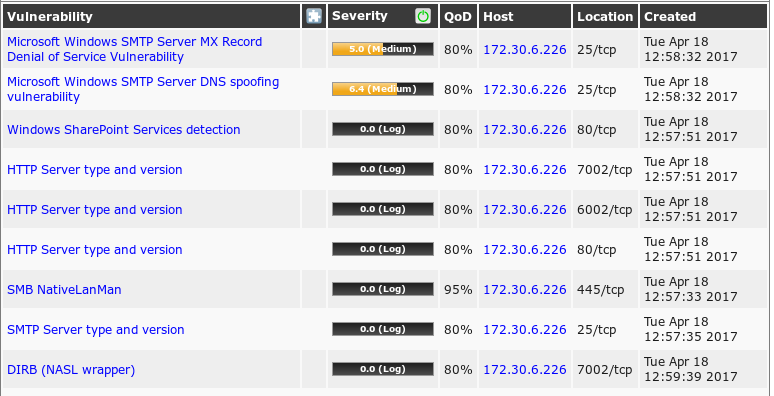

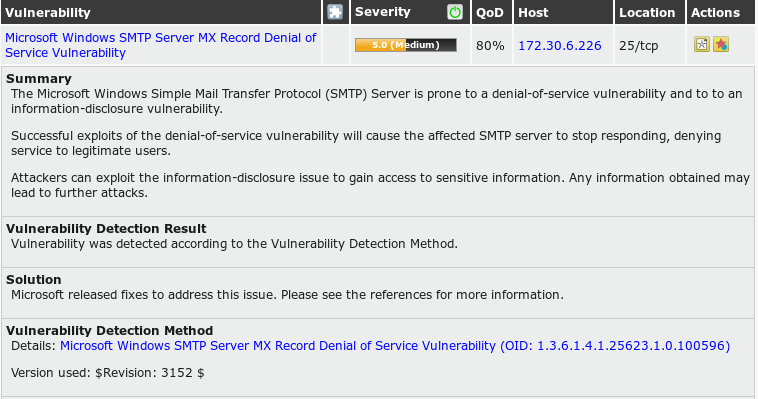

扫描结果:

-

-

对比:

-

-

点击其中某一漏洞以后查看详细信息

-

二。信息收集

whois、nslookup、dig

-

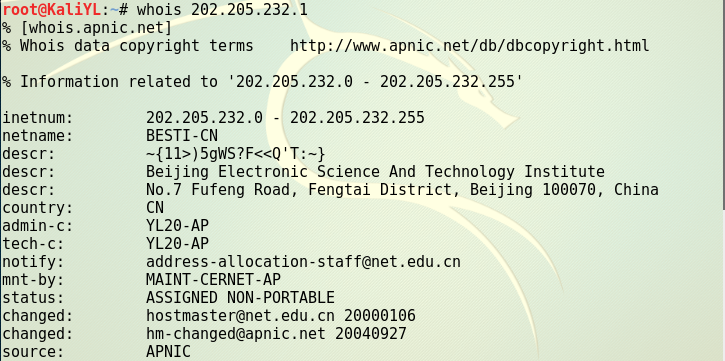

用whois查询DNS注册人及联系方式,直接在kali终端输入:who is 202.205.232.1

-

-

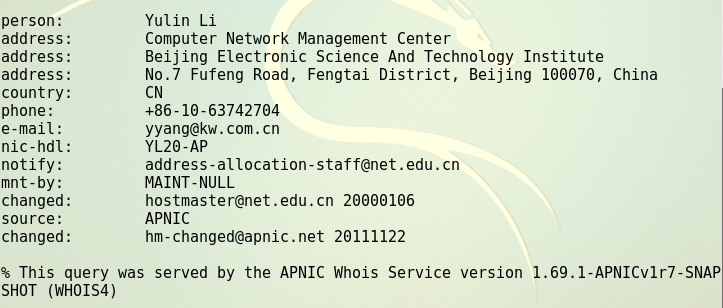

用whois查询DNS注册人及联系方式,直接在kali终端输入:whois www.taobao.com,以下是查询结果

-

我们可以看到注册的公司,有4个服务器,以及基本的注册省份,传真,电话等信息

-

-

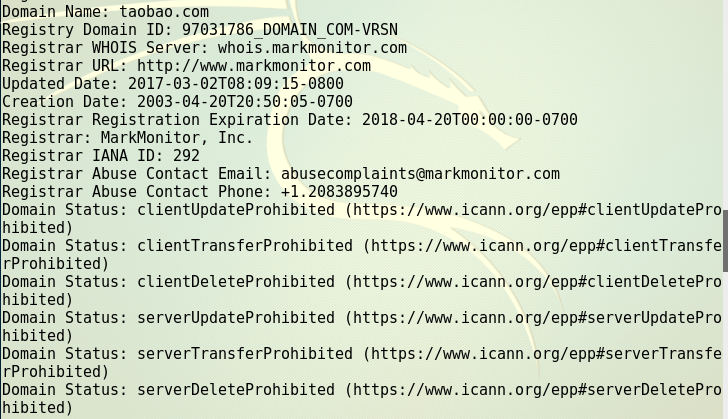

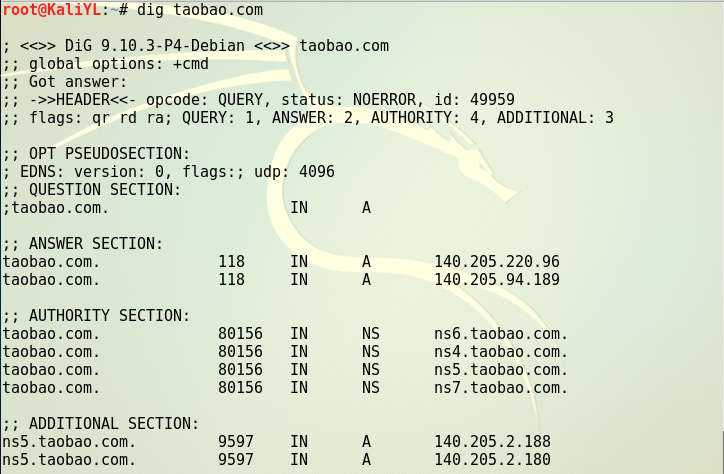

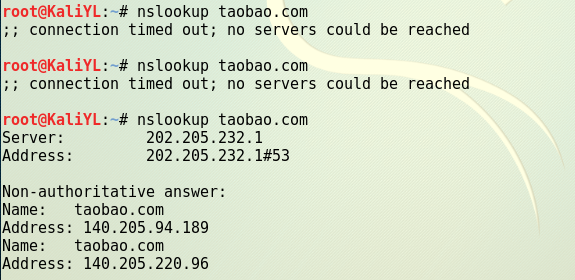

用dig和nslookup查询IP地址的结果:

-

-

-

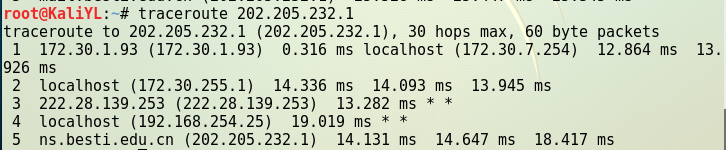

tracert路由探测,下面是linux下的查询结果

-

搜索引擎查询技术

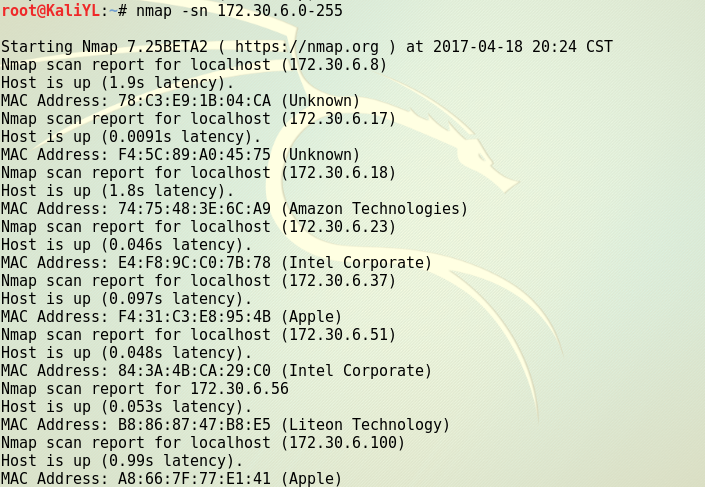

nmap扫描

-

nmap扫描存活的主机

-

-

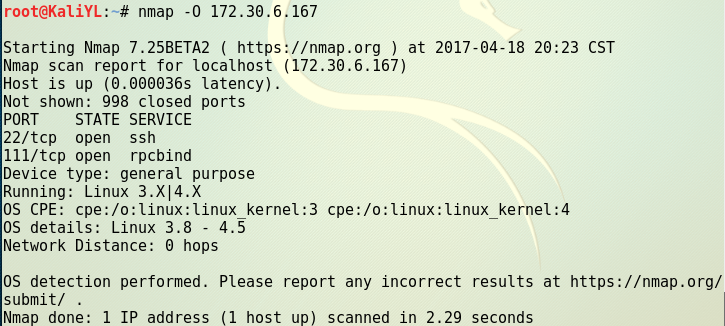

检测主机的操作系统

-

-

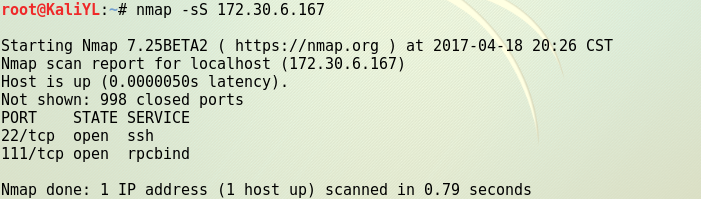

使用tcp syn方式扫描查看主机开放的端口

-

本文介绍了网络安全实验的基本流程,包括使用openvas进行漏洞扫描的方法与步骤,以及通过whois、nslookup和dig等工具进行信息收集的过程。同时,还涉及了如何利用tracert进行路由探测,以及如何使用nmap进行主机扫描等内容。

本文介绍了网络安全实验的基本流程,包括使用openvas进行漏洞扫描的方法与步骤,以及通过whois、nslookup和dig等工具进行信息收集的过程。同时,还涉及了如何利用tracert进行路由探测,以及如何使用nmap进行主机扫描等内容。

840

840

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?