20145325张梓靖 《网络对抗技术》 网络欺诈技术防范

实验内容

- 使用SET工具创建假冒网站,学会使用各种模块,例如捕获用户名与密码

- 在使用SET创建了假冒网站的基础上,再进一步的使用ettercap进行DNS欺骗,实现真正的能上钩的假冒网站

基础问题回答

- 通常在什么场景下容易受到DNS spoof攻击

在同一个网段里,如果存在恶意主机,那么就容易受到DNS spoof攻击 - 在日常生活工作中如何防范以上两攻击方法

遇到未知网站,要小心警惕,切忌乱点乱输;使用公共场合的wifi时,浏览熟悉网站,也得小心谨慎些,最好还是不要连接不可信任的网络环境

实验总结与体会

在本次实验中,我们只使用SET工具和ettercap就可以创建出让人难以分辨真假的假冒网站了,只要将假冒网站进行DNS欺骗,同时假冒网站网页的版面拷贝的还是该域名真正下的网站的页面,那么能够发现出是问题页面,那还是很困难的。但目前来说,如果要实现真正的欺骗,在对DNS进行欺骗的时候,是需要用到网关的,就是不断的发送包告知被攻击主机某域名对应IP是某个,以更新以前正确的DNS、IP对应,或者直接将网关的DNS对应IP更改为错误的;而要能够足够清楚哪个IP是网关的话,就需要是在同一个网段上,所以我们在外出行的时候,就尽量不要连不可信任的免费WIFI,还是老老实实用自己的流量吧。实践过程记录

使用SET工具建立假冒网站

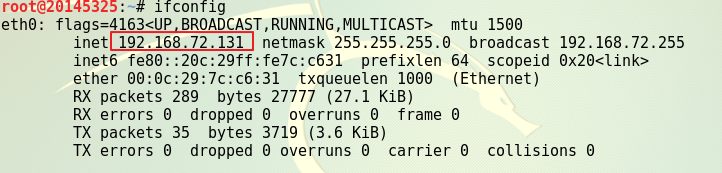

使用主机IP地址为

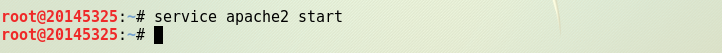

打开apache

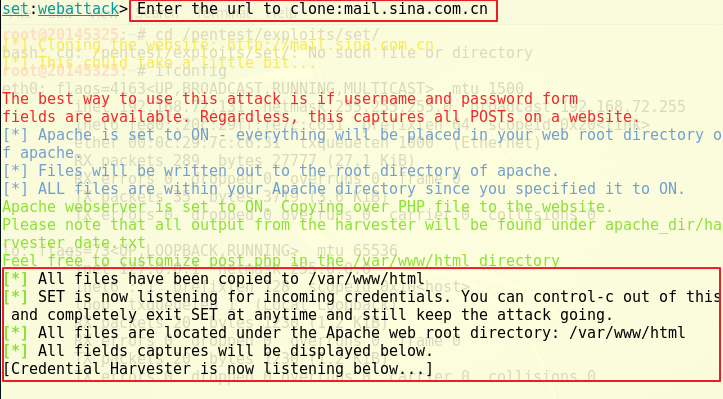

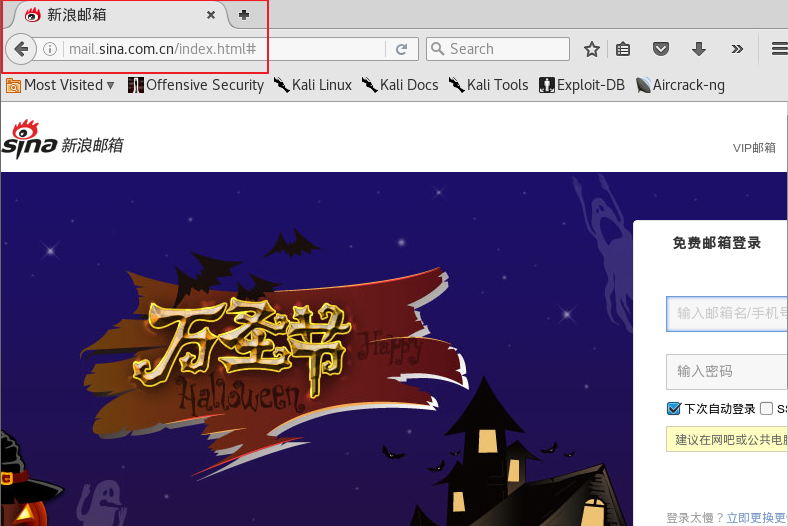

使用SET工具,选择截取用户名密码模式,复制mail.sina.com.cn的主页作为创建的假冒网站的页面效果

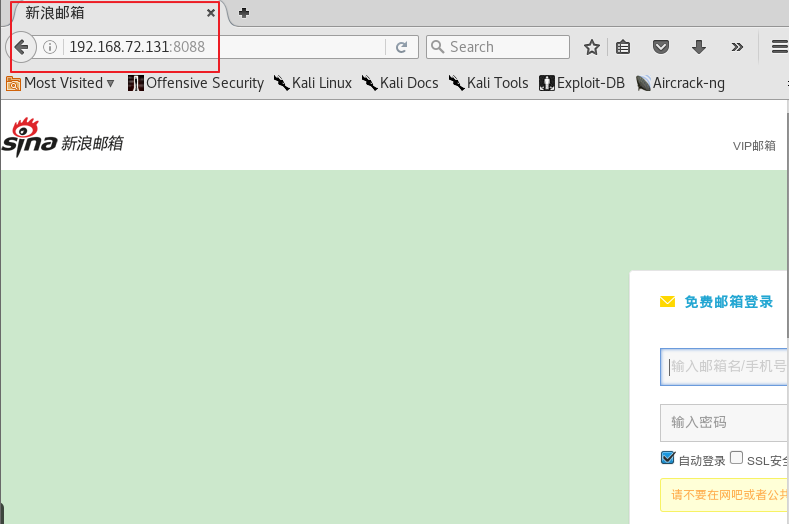

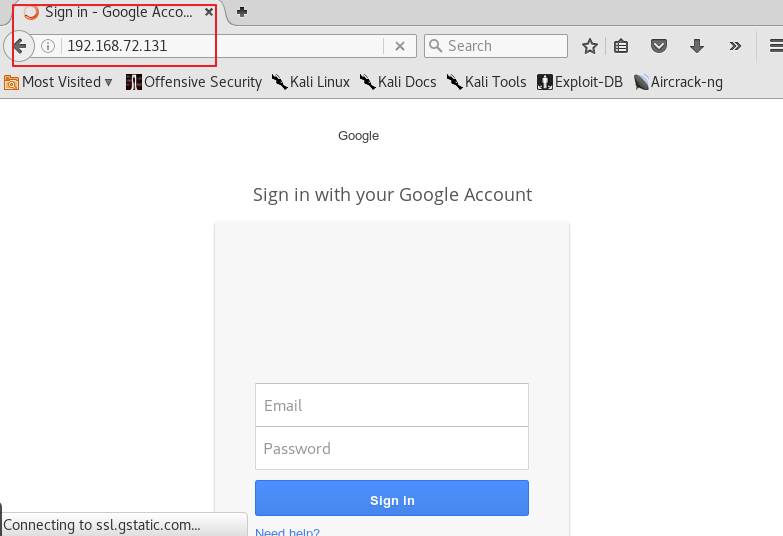

在浏览器中输入192.168.72.131,查看创建的假冒网站,可观察到页面效果即为新浪邮箱首页,但网页IP为本机IP

在登录处输入用户名以及密码,尝试是否能成功截取到输入的数据,点击登录后,窗口弹出“网络环境异常”(不知道为什么,可能是因为新浪邮箱安全性比较高,它已经知道我复制它的网页了?),随即跳到正确的新浪邮箱网页

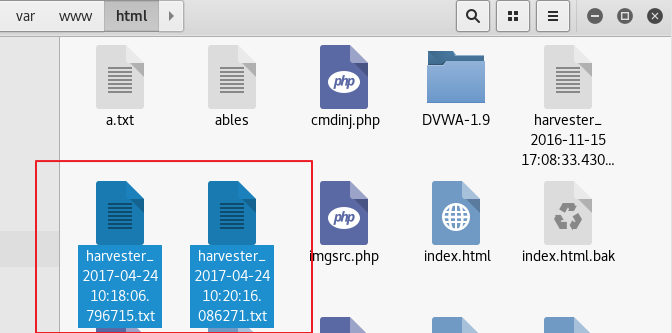

在使用SET工具生成内容的目录下,查找获取到的用户名与密码,发现只有文件而没有内容,怀疑是因为新浪邮箱安全性确实蛮高的

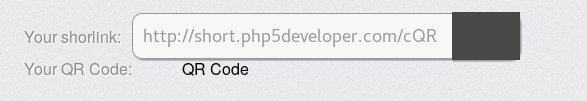

- 对我们创建的假冒网站的域名进行初步简单的再加工,这里是直接使用网站上的第三方工具,来对假冒网站的IP进行加工为域名

转换后的可用域名(可来代替输入假冒网站IP)

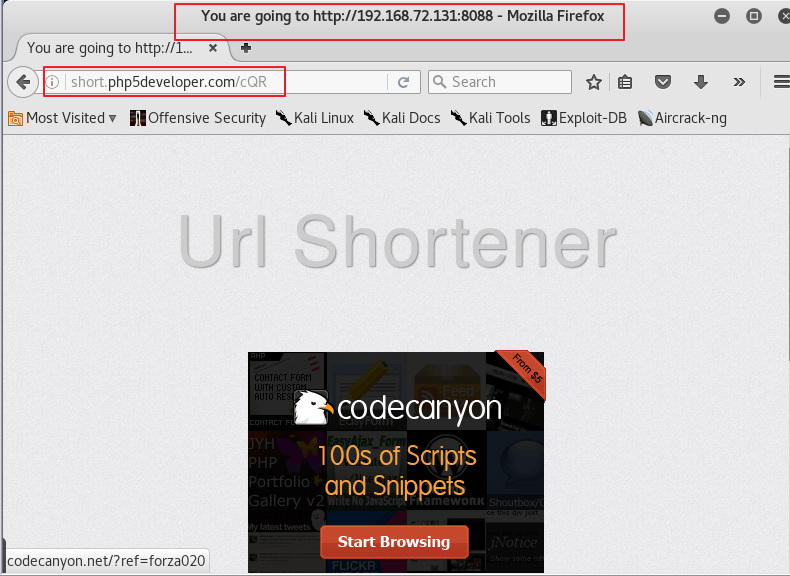

在浏览器中输入生成的域名,首先出现的是我们使用的第三方工具的广告,同时可在浏览器的栏目里看到确实是在向我们创建的假冒网站进行连接

等待广告过去后就是我们创建的假冒网站首页,其中可以发现在用户名处它已记录了我在前面实验中所输入的用户名

为了能够真正的在假冒网站上捕获到我们输入的用户名与密码,这里我们将假冒网站换一个网页进行拷贝,可选用SET工具给我们的网页模板,即选择1

浏览器中输入IP,浏览假冒网站

在网站中输入用户名与密码后,可在SET工具的命令行下看到所捕获到的用户名与密码,成功!

兼用SET工具,使用ettercap进行DNS欺骗

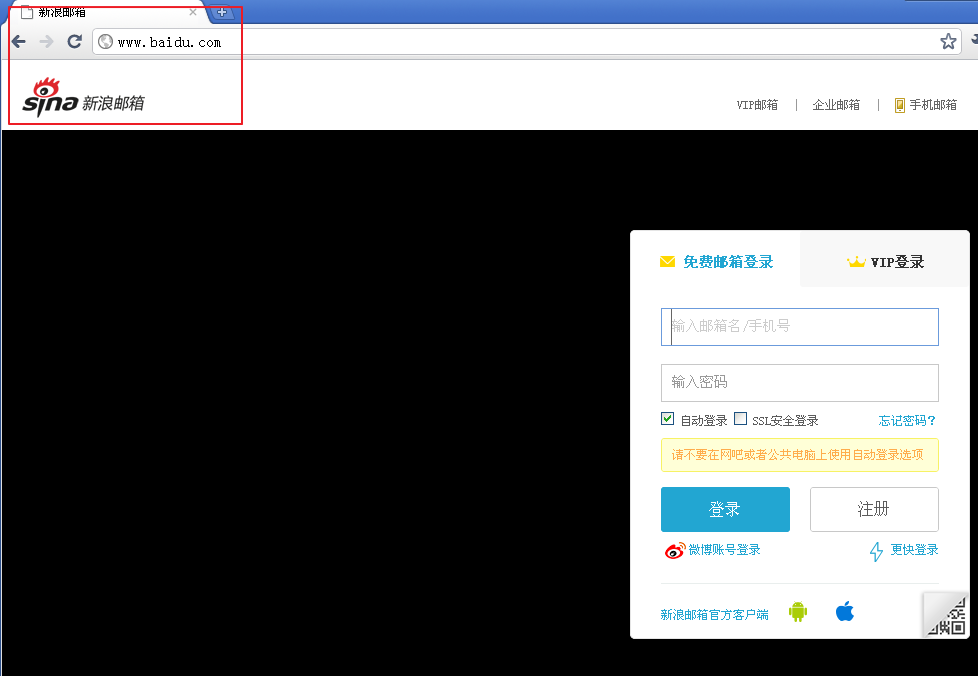

在ettercap的etter.dns文件里,修改域名对应IP,这里新添了百度域名与本机IP的对应(此时,由本机IP创建的假冒网站克隆的还是新浪邮箱的页面)

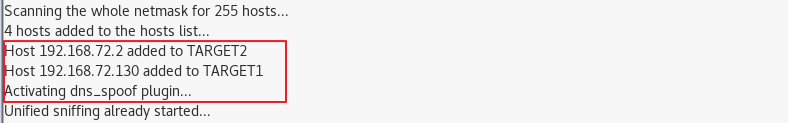

在ettercap里设置好网关IP与攻击IP的分组(网关在目标2,要被欺骗的在目标1),并选择dns_spoof插件的方法来实现最终的DNS欺骗

设置完成后,开始sniffing

在攻击主机上打开浏览器,输入www.baidu.com,但出现的确是我们在前面创建的假冒网站(即拷贝新浪邮箱的假冒网站),成功实现DNS欺骗!

只要我们将假冒网站用成是百度拷贝的,那么就可以实现真正的欺骗了!

本文介绍了一个关于网络欺诈技术防范的实验过程,通过SET工具创建假冒网站,并利用ettercap进行DNS欺骗,展示了网络欺诈的手段及防范措施。

本文介绍了一个关于网络欺诈技术防范的实验过程,通过SET工具创建假冒网站,并利用ettercap进行DNS欺骗,展示了网络欺诈的手段及防范措施。

7564

7564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?