实验过程

whois

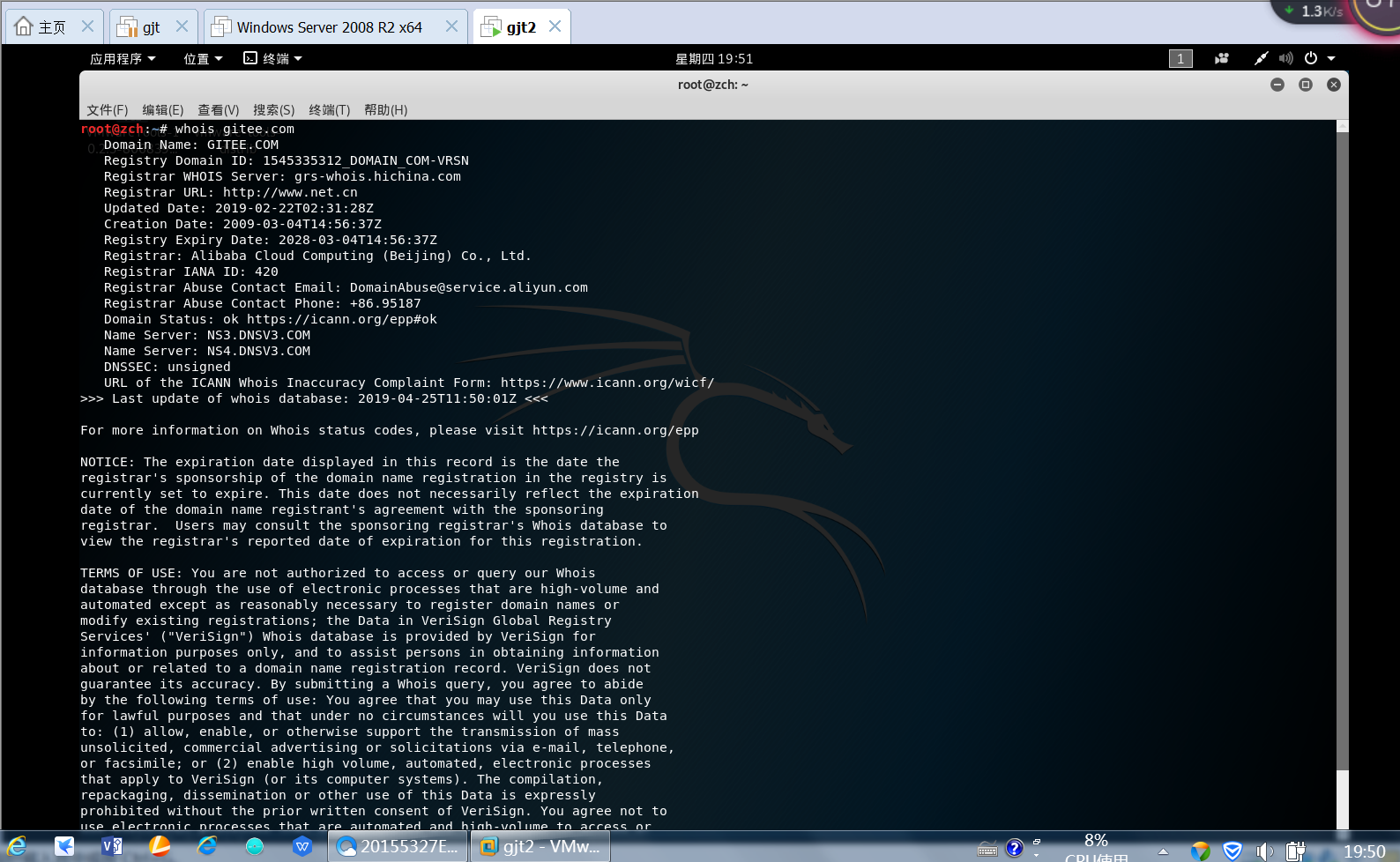

在虚拟机Kali的终端输入命令:whois gitee.com,查询码云的域名注册信息。

dig或nslookup域名查询

在kali终端输入dig 网址或nslookup 网址,可以查看到网址对应的IP地址。

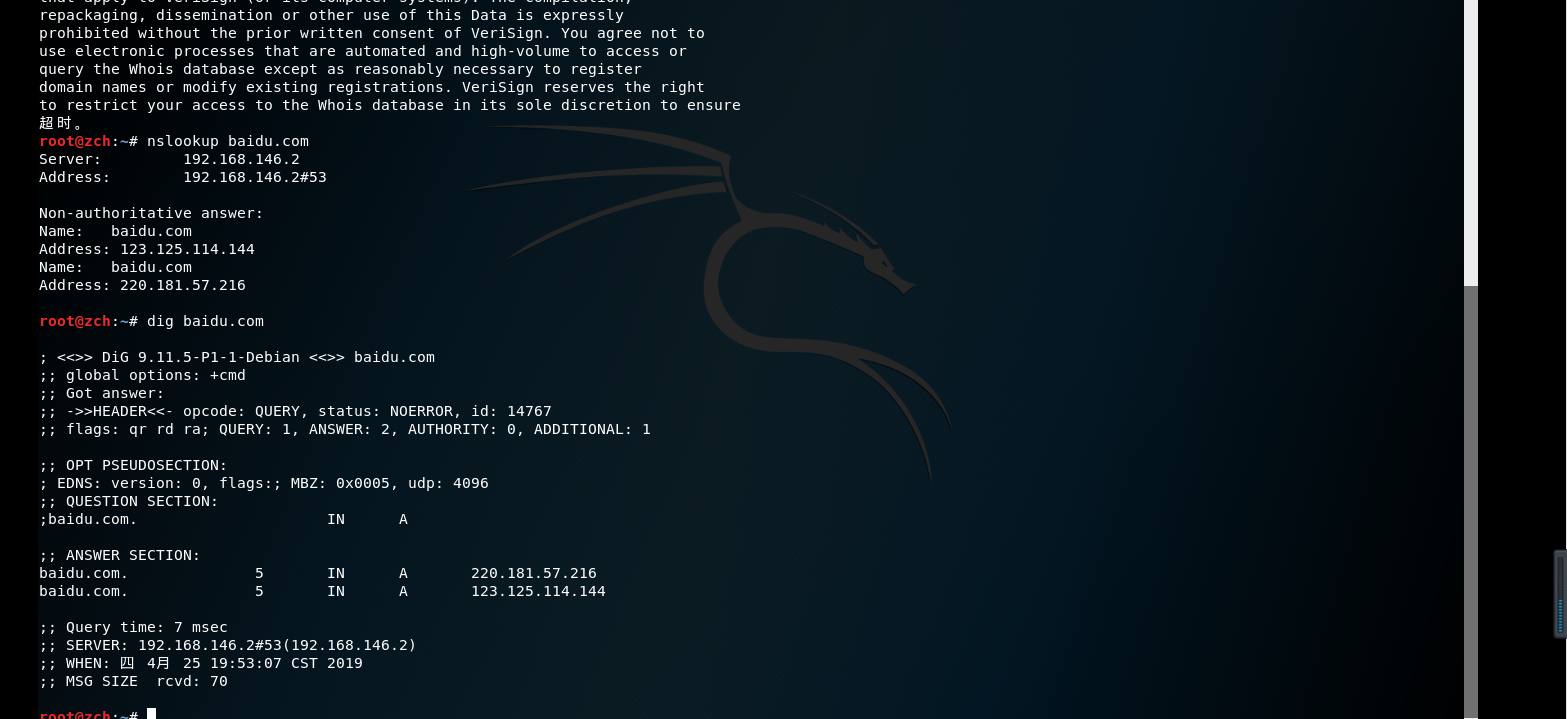

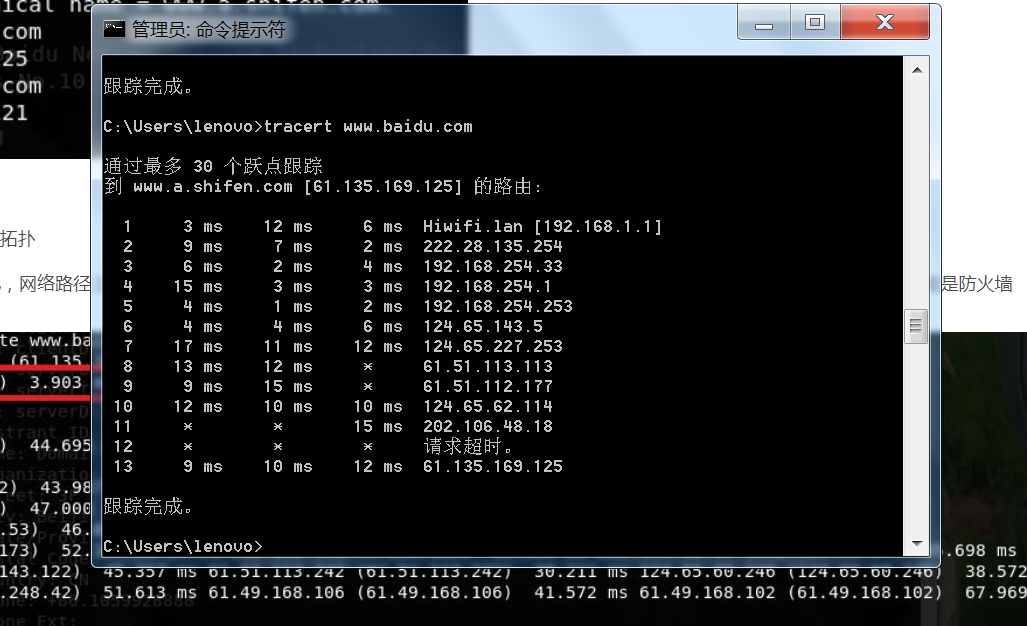

Tracert路由探测

Tracert命令会显示出数据包经过的ip,可以通过ip查询到这些路由或者机器的地理位置。

在我的虚拟机输入Tracert IP地址会显示出一堆星号

主机输入会显示走过的ip:

是由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在Windows下重新进行探测,可以通过网上的ip查询工具查询到这些路由所在地,分析出数据包所走的路线

搜索引擎查询

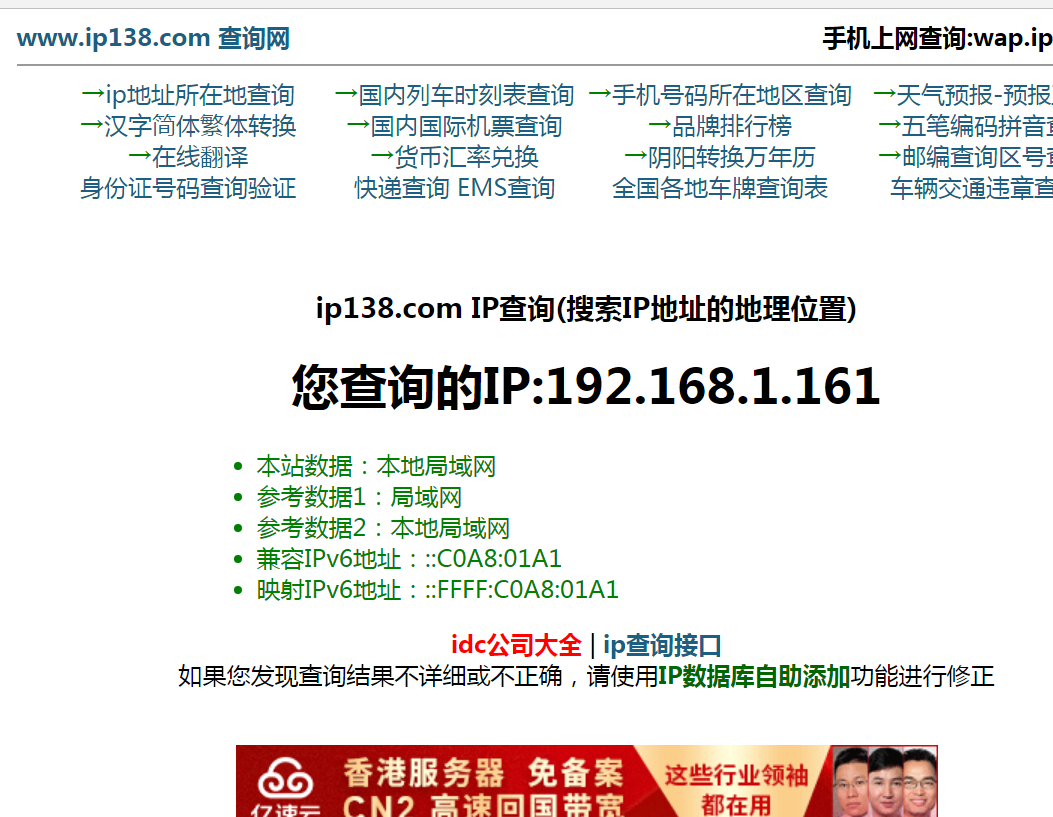

在网站(http://www.ip138.com)上查询本机ip

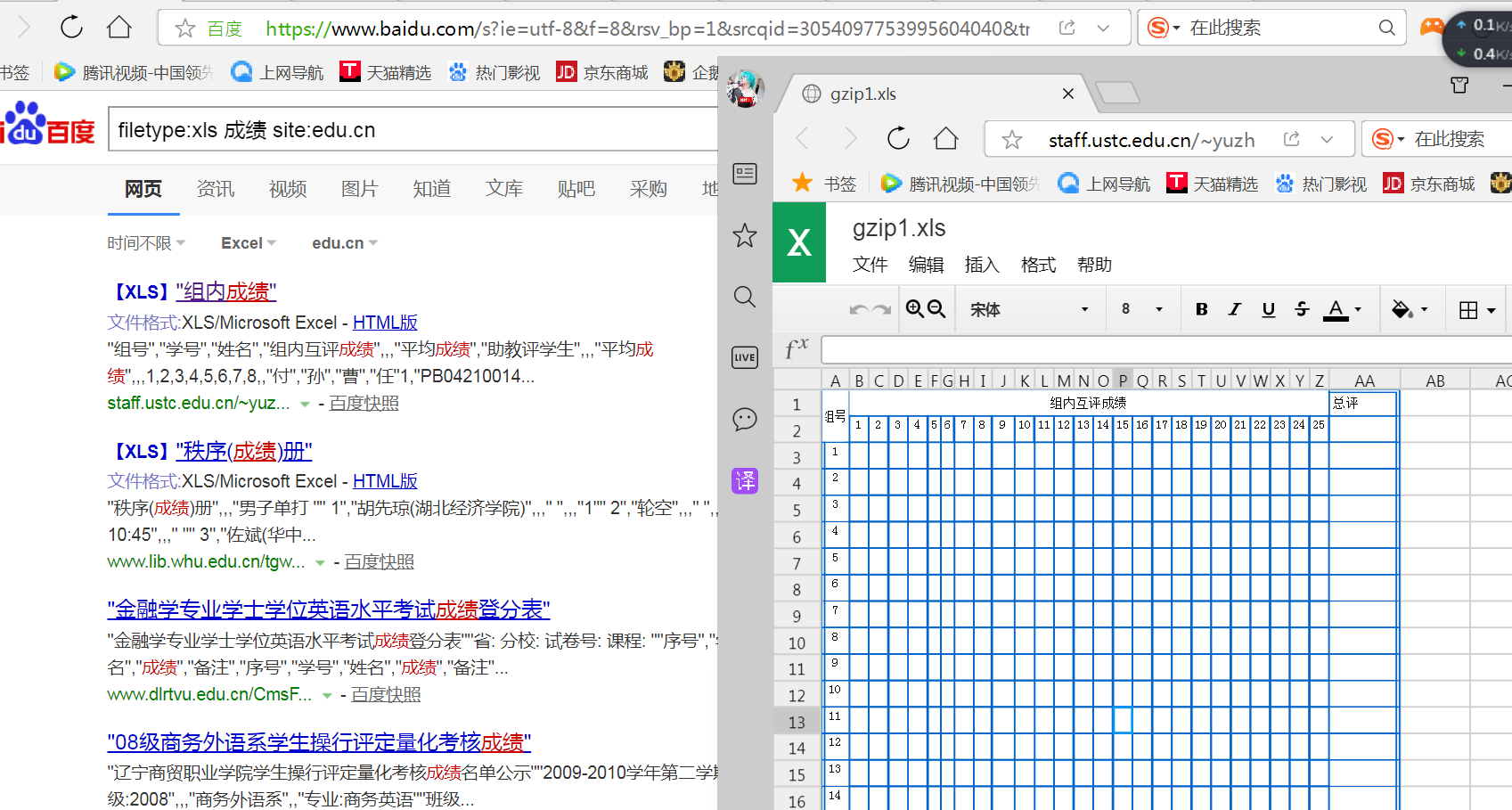

在百度的搜索栏里输入filetype:xls 关键字 site:edu.cn可以搜索到包括关键字在内的具有xls格式文件的网址。

Filetype:搜索范围限定在指定文档格式中查询词用Filetype语法可以限定查询词出现在指定的文档中,支持文档格式有pdf,doc,xls,ppt,rtf,all(所有上面的文档格式)。对于找文档资料相当有帮助。

搜索特定类型的文件:

主机探测和端口扫描

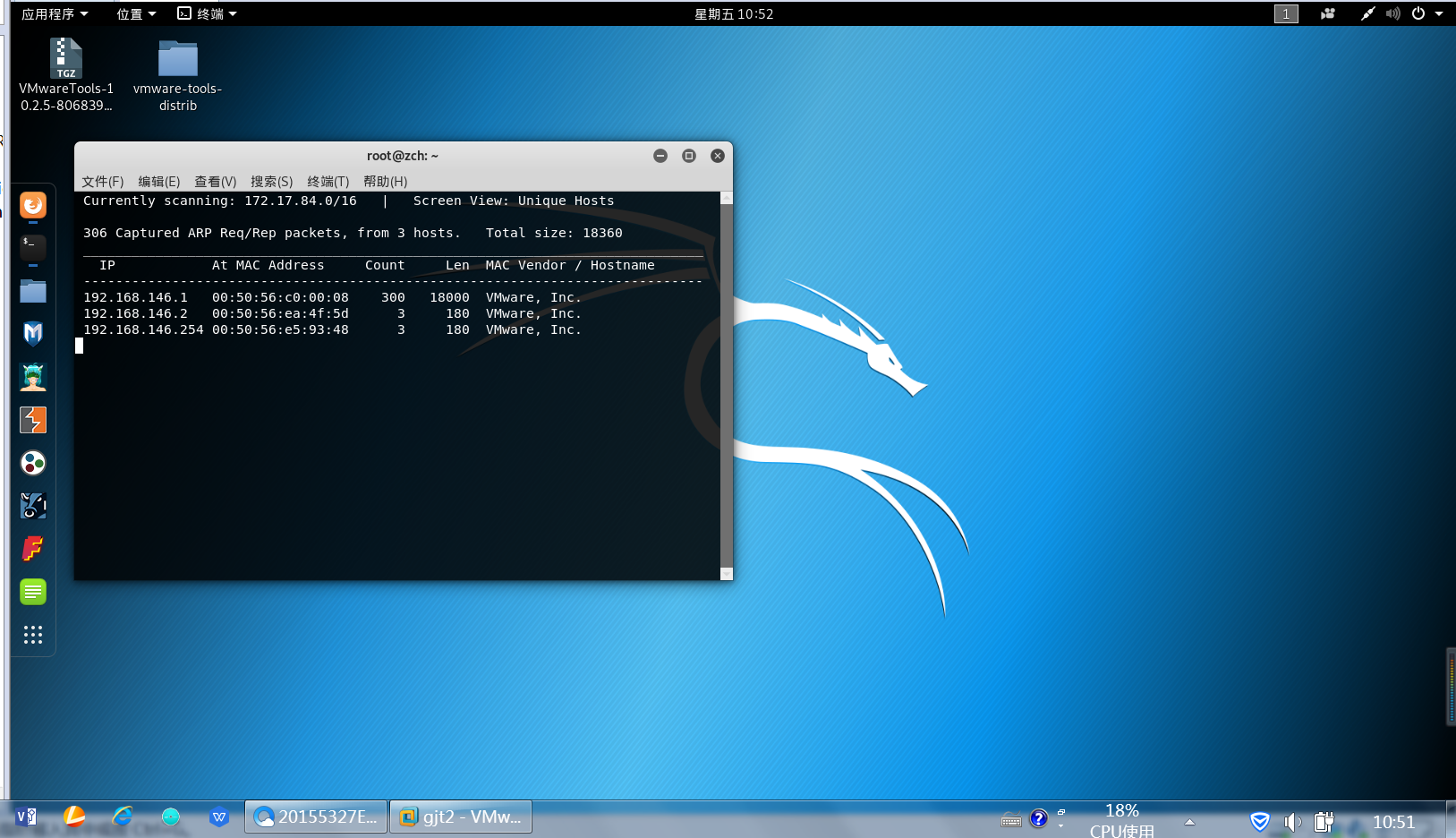

在linux下可以通过执行 netdiscover 命令直接对私有网段192.168..这个网段进行主机探测

Nmap探测

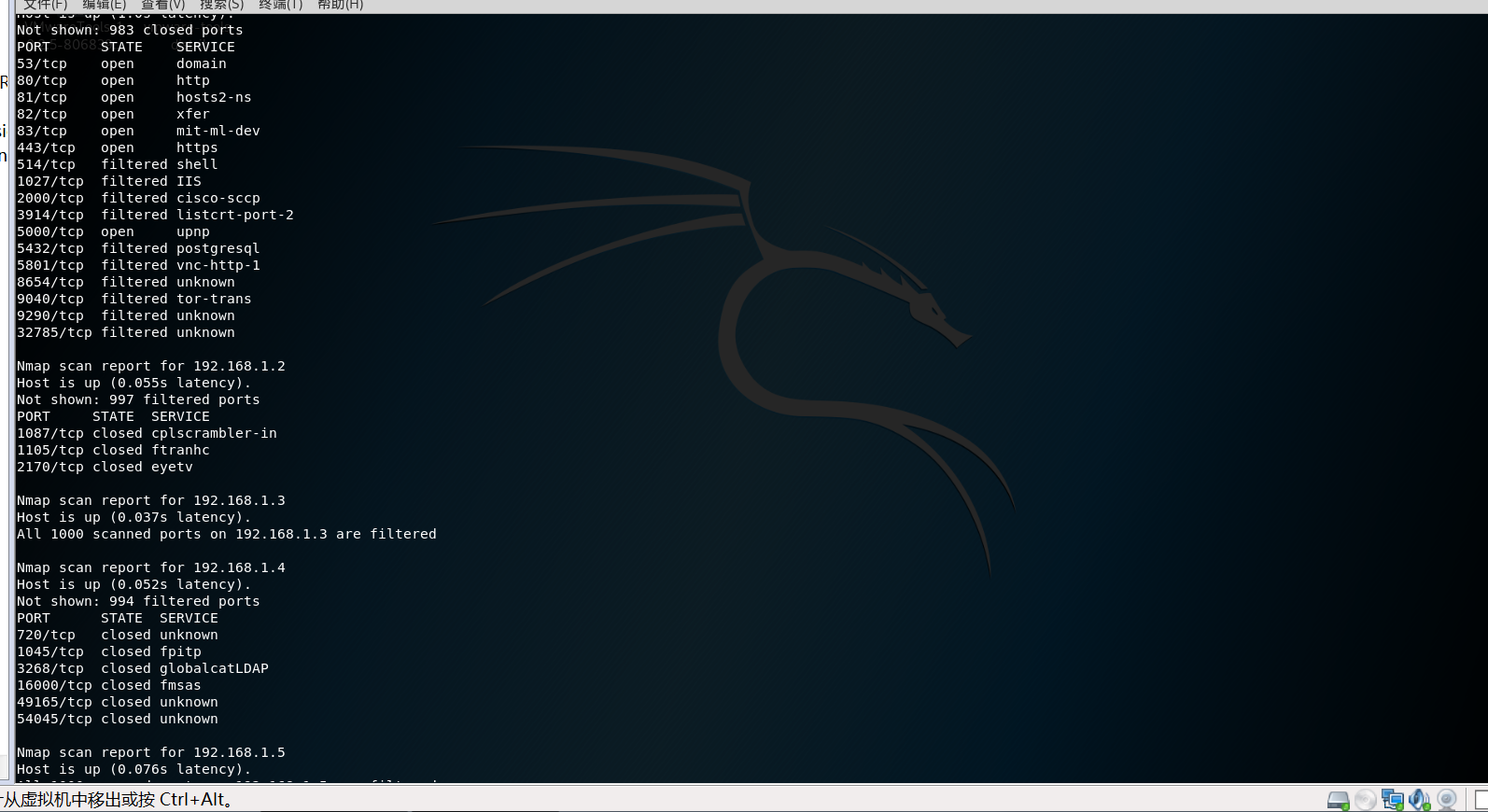

首先,在Kali终端下输入nmap –sn 192.168.1.*扫描存活主机,得到了如下结果:

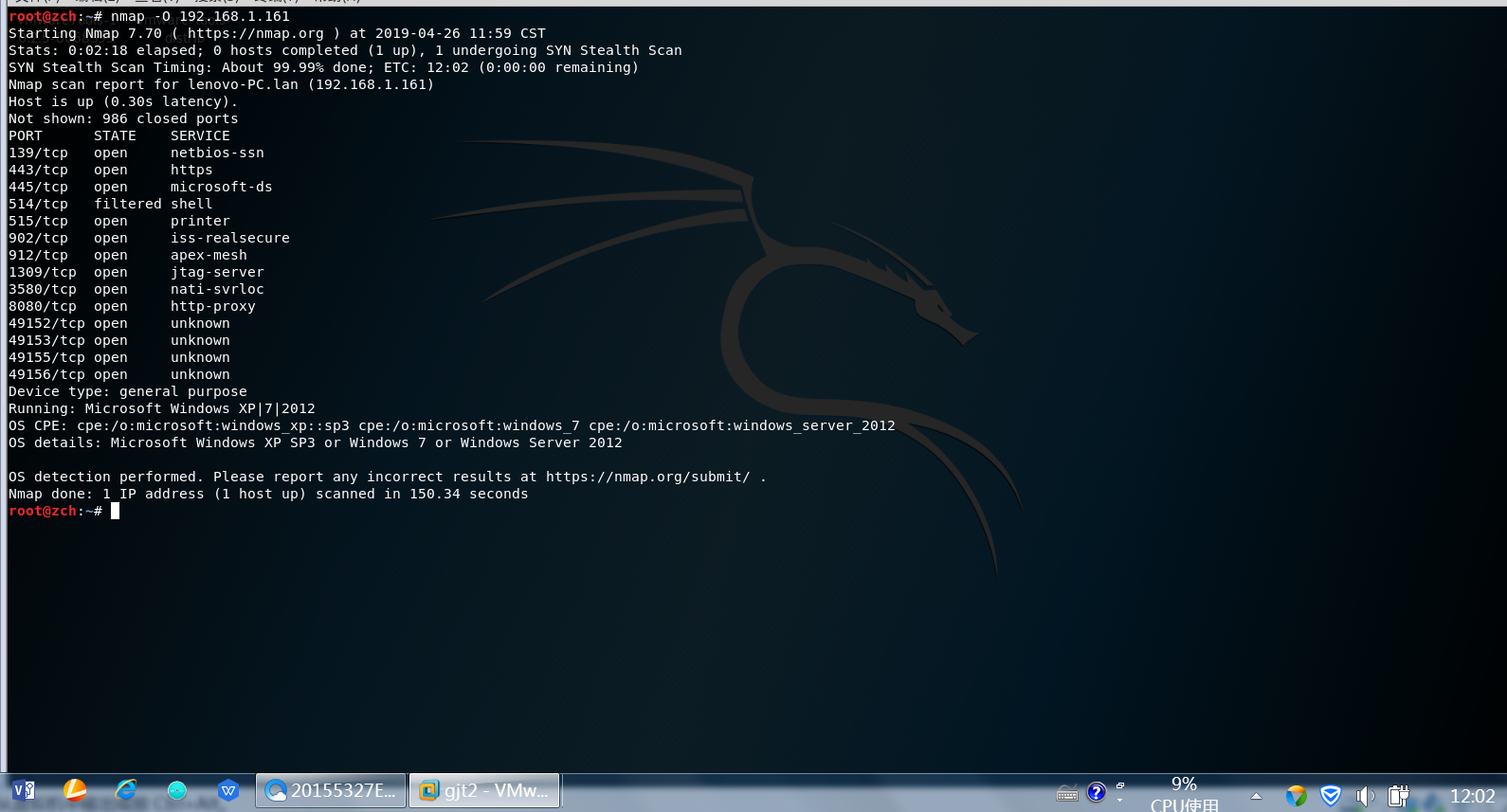

nmap -O 目标IP:可以实现操作系统识别

nmap -sS IP地址可以扫描目标主机开放的tcp端口,可以发现不同的tcp端口的状态和提供的服务

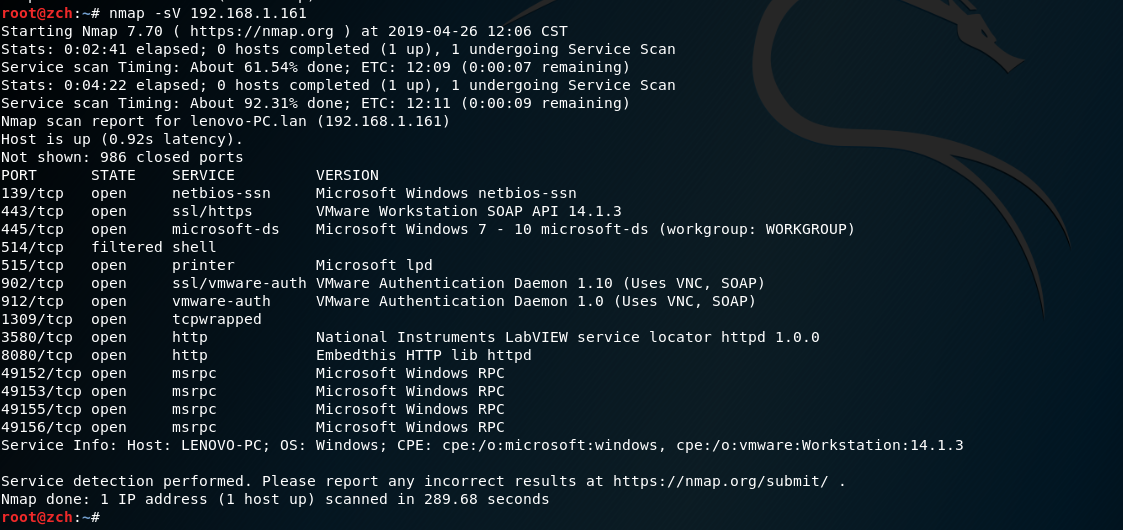

在Kali终端下输入nmap -sV IP地址检测目标主机的服务版本。

网络服务扫描

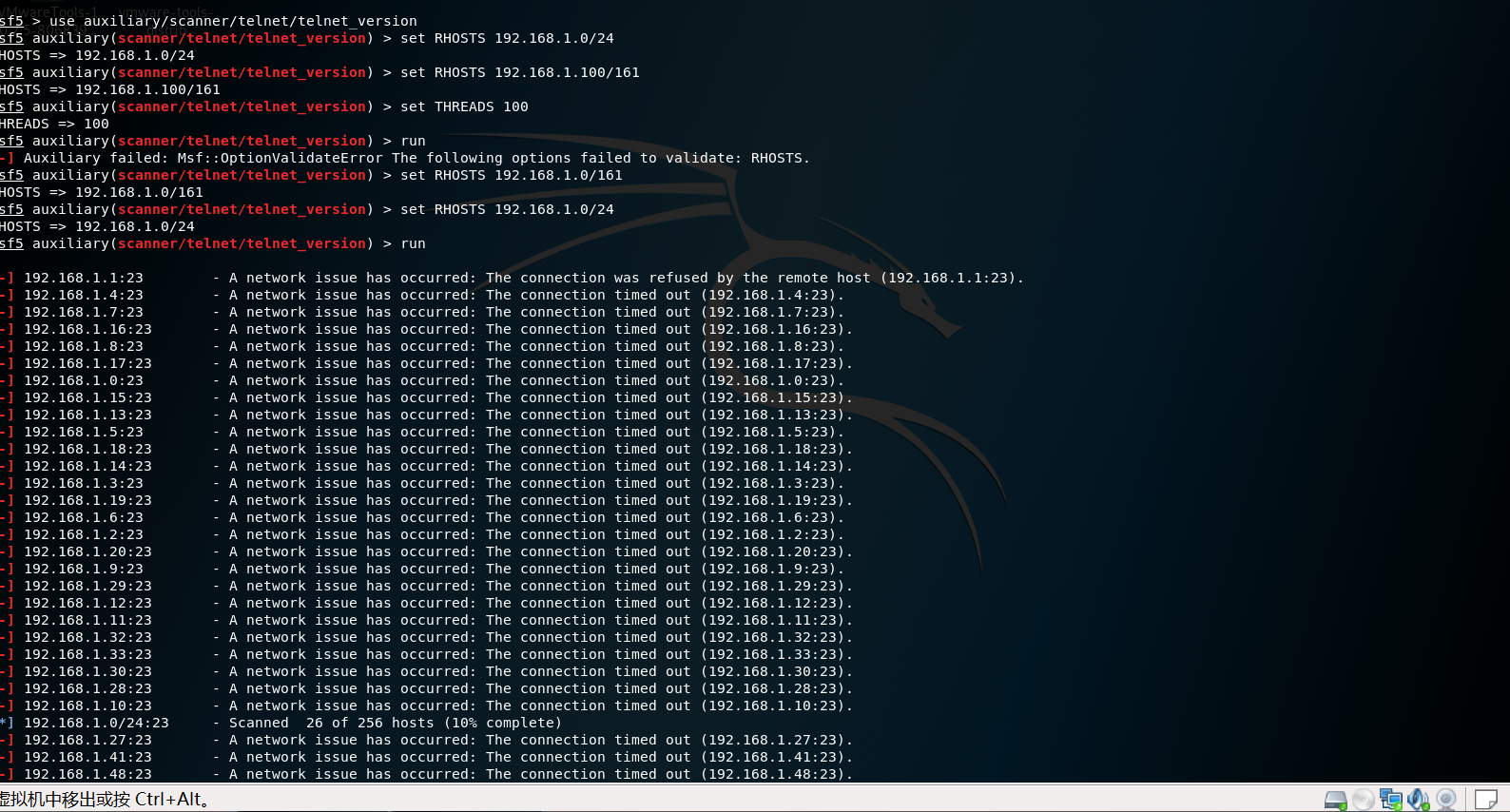

Telnet服务扫描

~

msf > use auxiliary/scanner/telnet/telnet_version //进入telnet模块

msf auxiliary(telnet_version) > set RHOSTS 192.168.1.0/24 //扫描192.168.1.0网段

msf auxiliary(telnet_version) > set THREADS 100 //提高查询速度

msf auxiliary(telnet_version) > run

~

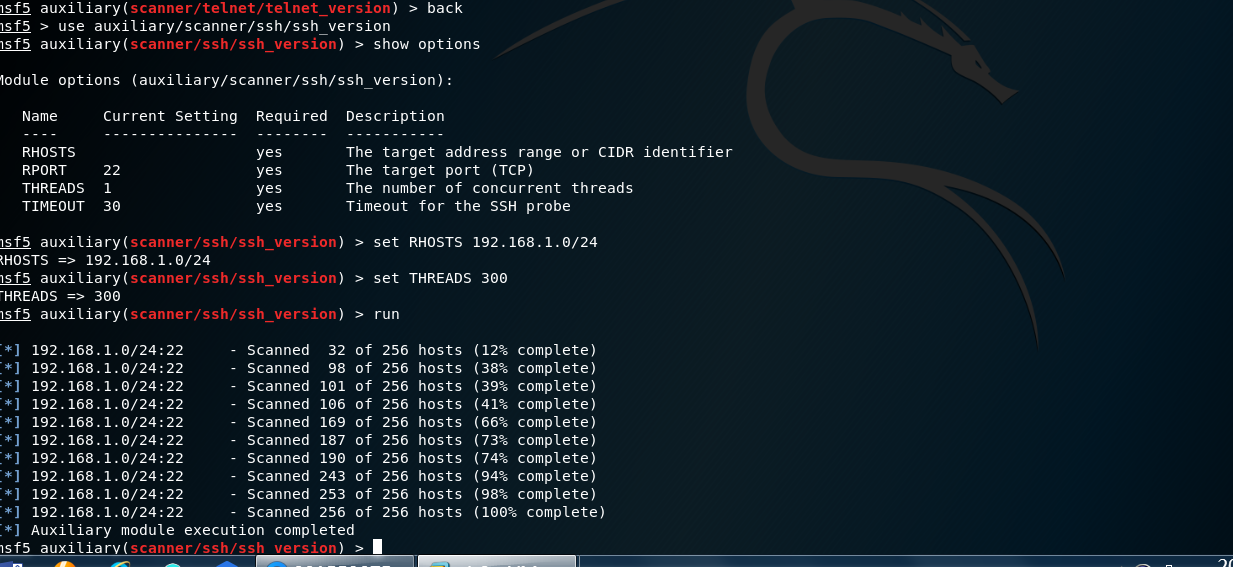

SSH服务扫描

msf > use auxiliary/scanner/ssh/ssh_version

msf auxiliary(ssh_version) > show options

msf auxiliary(ssh_version) > set RHOSTS 192.168.1.0/24

msf auxiliary(ssh_version) > set THREADS 200

msf auxiliary(ssh_version) > run

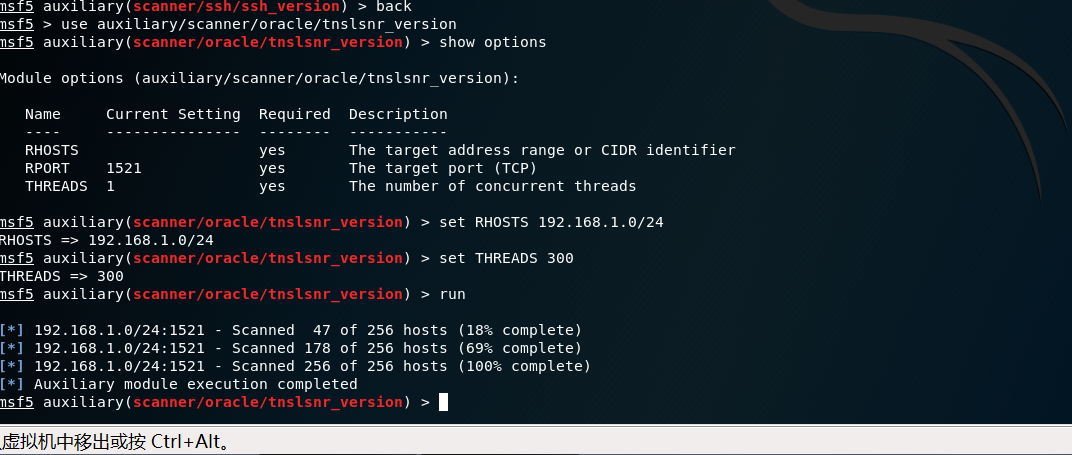

Oracle数据库服务查点

...

msf > use auxiliary/scanner/oracle/tnslsnr_version

msf auxiliary(scanner/oracle/tnslsnr_version) > show options

msf auxiliary(scanner/oracle/tnslsnr_version) > set RHOSTS 192.168.1.0/24

msf auxiliary(scanner/oracle/tnslsnr_version) > set THREADS 200

msf auxiliary(scanner/oracle/tnslsnr_version) > run

...

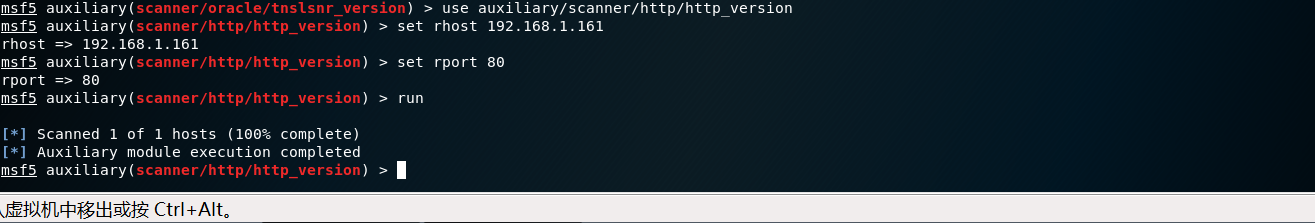

http80服务查点

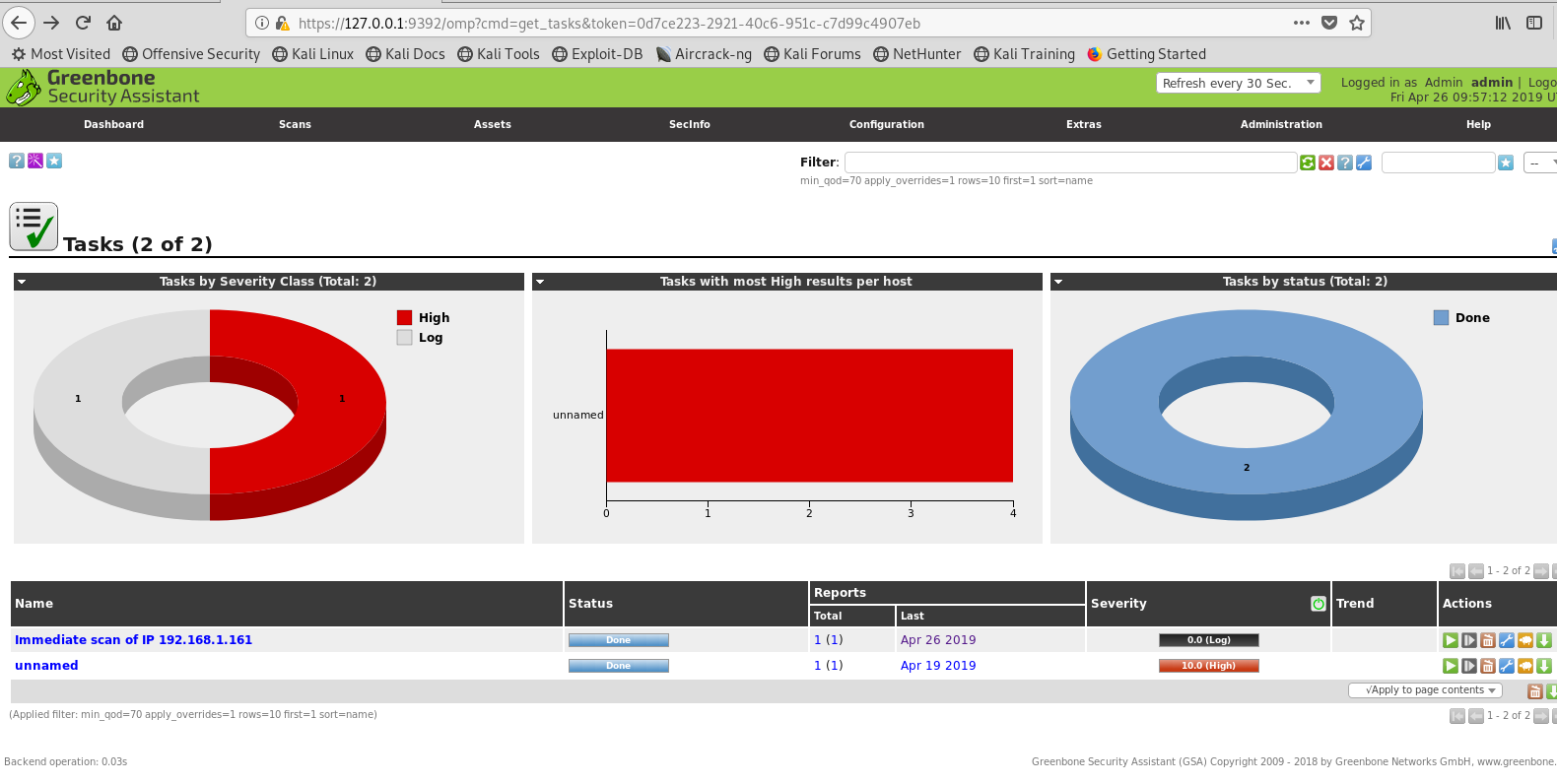

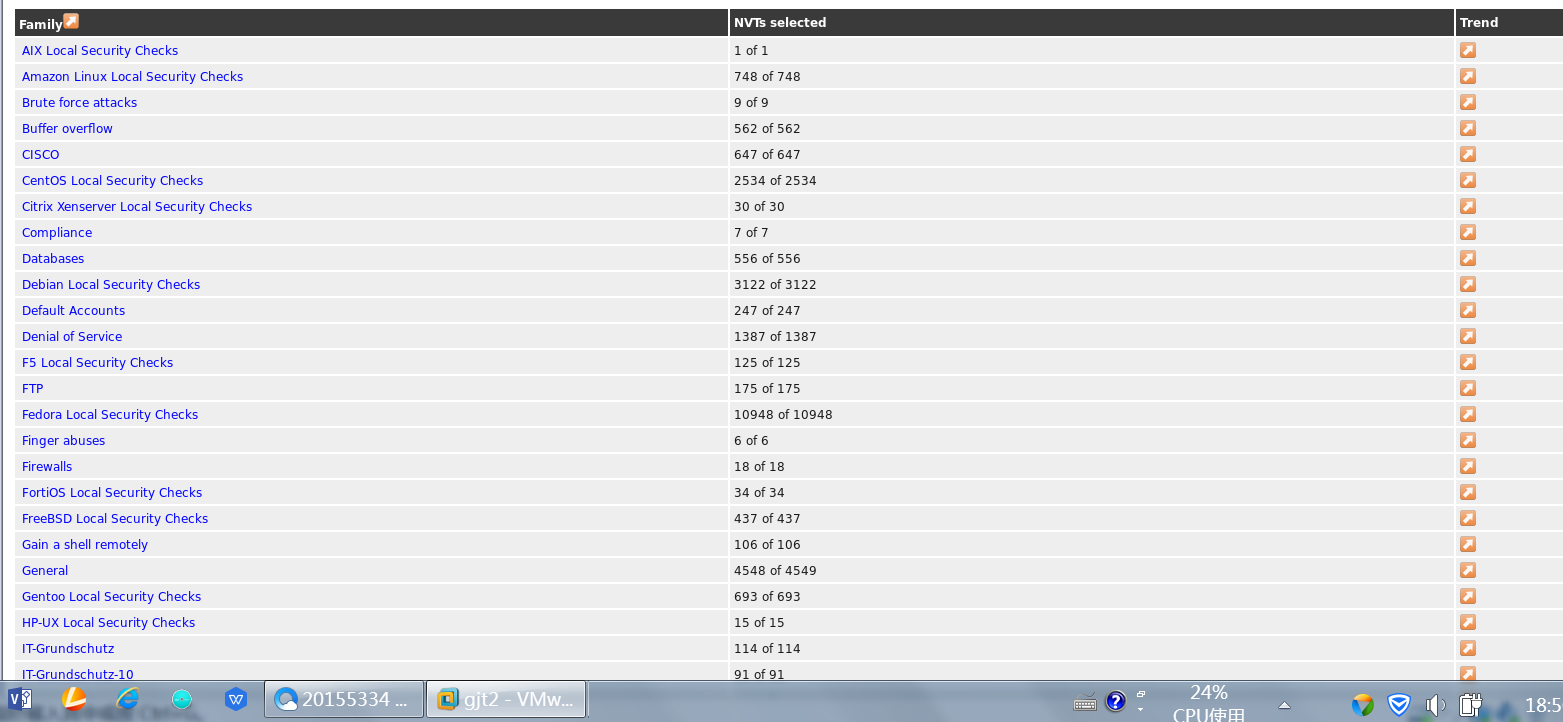

OpenVAS网络漏洞扫描

输入openvas-start开启openvas。会自动跳转到网页https://127.0.0.1:9392,但是第一次开这个网页需要点击Advance将其加入可信站点。

新建任务,开始扫描

在菜单栏选择Tasks:

进入后点击Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。

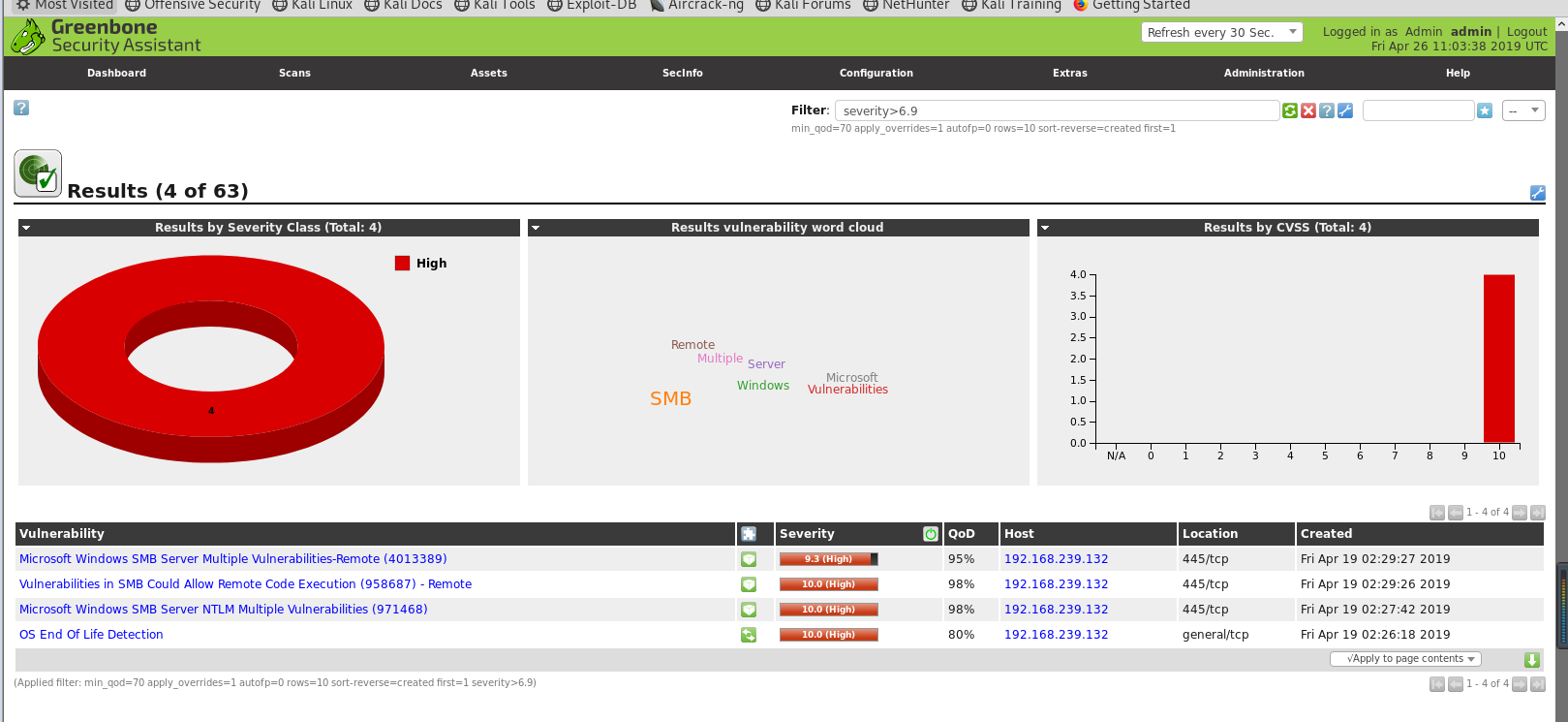

几分钟后,扫描完成:

查看并分析扫描结果

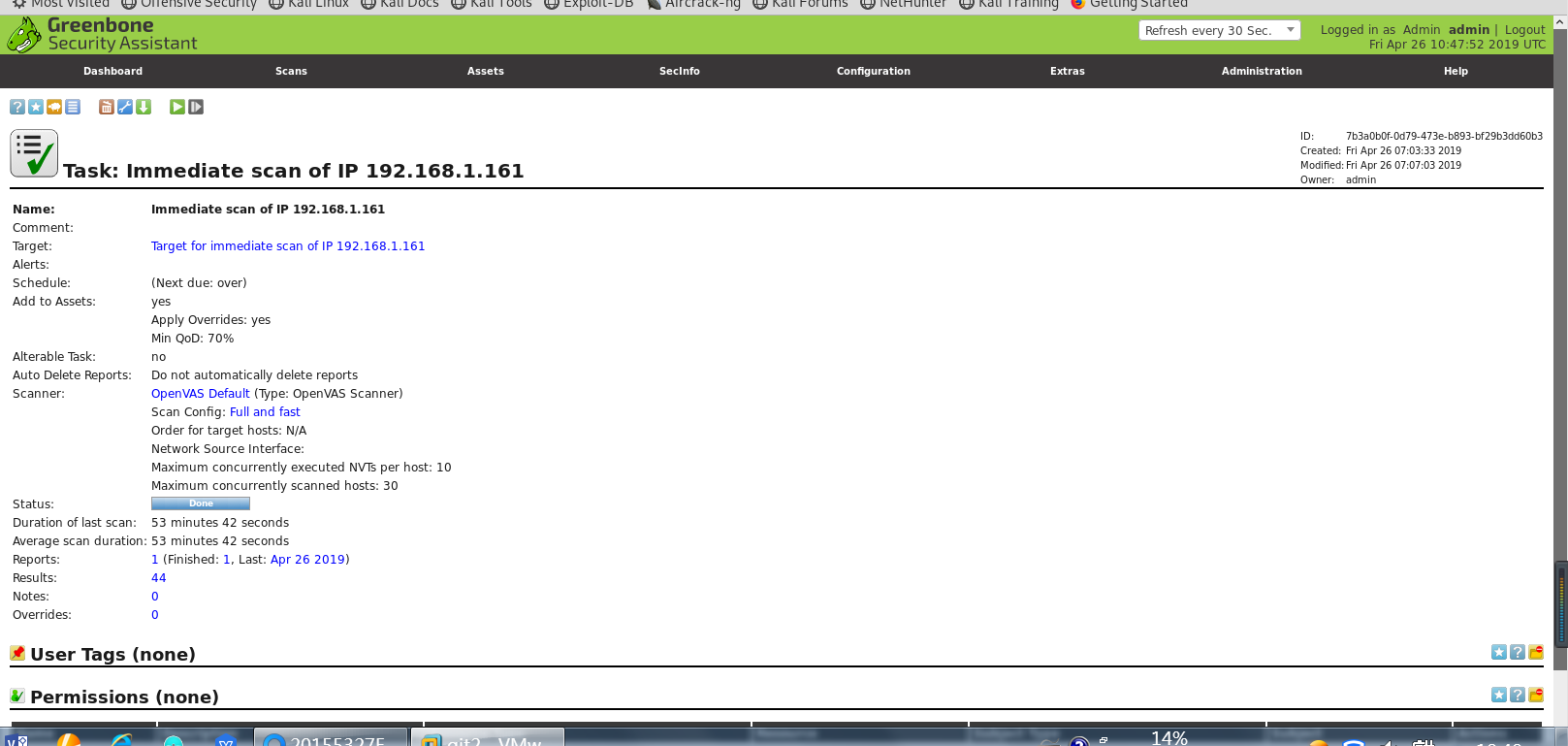

打开该扫描结果的详细信息,如下图所示:

查看其中一个高危漏洞:

看来是我的电脑的这个防火墙漏洞可以让远程攻击方通过设置TCP标志域来入侵,可以通过运行reeBSD来保护电脑。

基础问题

哪些组织负责DNS,IP的管理?

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器

什么是3R信息?

这三个R:注册人(Registrant) 、注册商(Registrar)、官方注册局(Registry)。

扫描结果的准确性

基于前面现有的结果,觉得路由探测、端口开放啥的准确程度还不错,至于主机服务版本和主机OS版本就不太准确啦

实验感想

探测工具是真的多。。。

OpenVas是真的难安装。

453

453

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?